오늘은 넷플릭스 오리지널 드라마 이면서 456명의 사람이 456억의 상금이 걸린 미스터리한 죽음의 게임에 초대되면서 벌어지는 이야기를 그린 데스 게임 장르 드라마이며 제목은 골목 놀이인 오징어에 따온 넷플릭스 드라마를 사칭 한 오징어 게임으로 위장한 조커 악성코드 Squid Game Wallpaper 4K HD.apk 최근 해당 드라마가 넷플릭스를 통해서 인기를 얻고 있습니다. 최근에 해당 오징어 게임 배경 하면이라는 어플을 통해서 이를 악용한 악성코드가 발견되었습니다. 개인적으로 샘플을 수집을 한 2021년 10월 19일입니다. 먼저 해쉬값은 다음과 같습니다.

파일명: Squid Game Wallpaper 4K HD.apk

사이즈:10.2 MB

CRC32:e3618bdd

MD5:b8c38dc92719aa9f4c6cb96fa9d6f278

SHA-1:8c5a65b080716cbfd791e8f5696e6c0185ec8031

SHA-256:e719ec213ba9e467a0adaefb31e12f95278b7c918540acd85a7fa87d6471410e

SHA-512:2e159faa3b02c03953a0a6d2ac18477128ccc63bb0613cf570b7d76057d3598c4a5ec4079436454c05ae7e532d98073889ece386c2fcb30f6ce40bb5ad504464

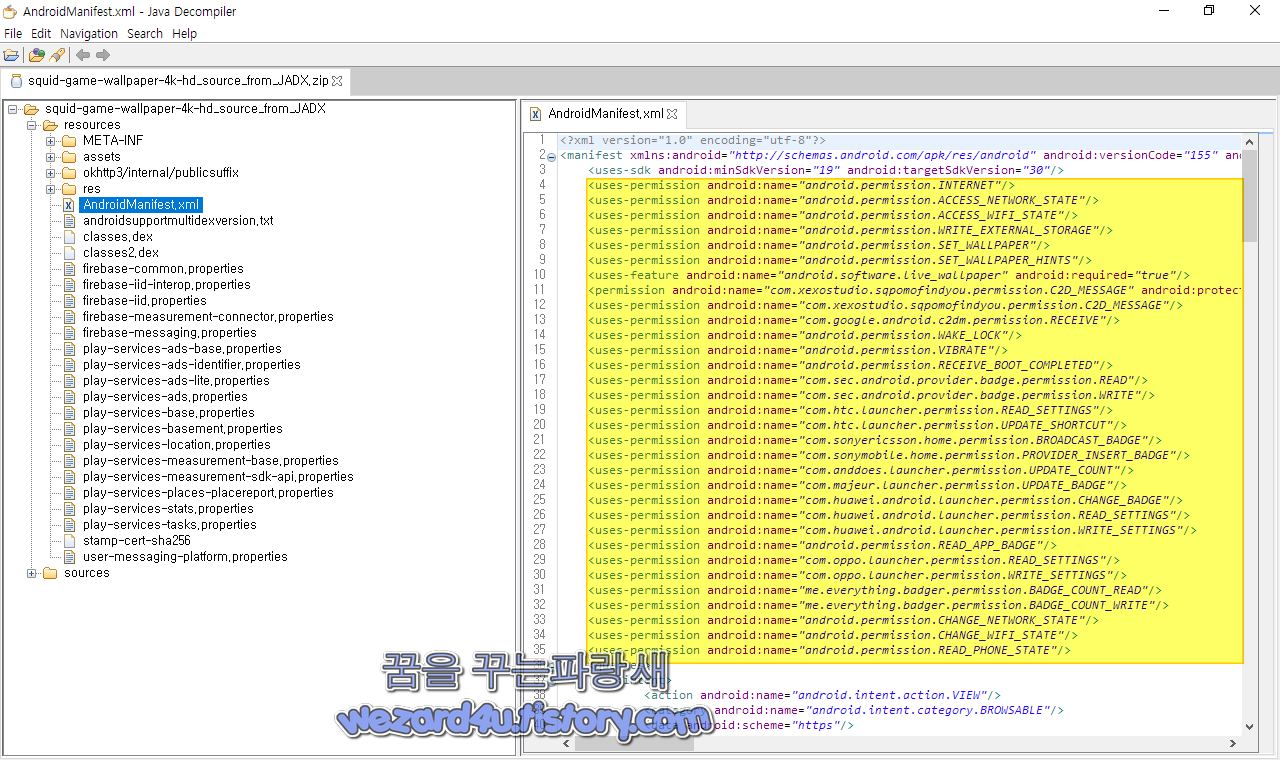

악성코드 안드로이드 권한은 다음과 같습니다.

android.permission.INTERNET

android.permission.ACCESS_NETWORK_STATE

android.permission.ACCESS_WIFI_STATE

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.SET_WALLPAPER

android.permission.SET_WALLPAPER_HINTS

android.permission.WAKE_LOCK

android.permission.VIBRATE

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.READ_APP_BADGE

android.permission.CHANGE_NETWORK_STATE

android.permission.CHANGE_WIFI_STATE

android.permission.READ_PHONE_STATE

android.permission.FOREGROUND_SERVICE

android.permission.BIND_NOTIFICATION_LISTENER_SERVICE

android.permission.BIND_WALLPAPER

android.permission.BIND_JOB_SERVICE

배경화면 설정, 와이파이 환경 변경, 인터넷 연결, 마이크로 SD 카드 쓰기, 안드로이드 스마트폰 노티 실행, 백그라운 수행, 등을 수행하고 있습니다.

패키지 이름:com.xexostudio.sqpomofindyou

DEX 정보 및 해쉬값

Dex File Name:classes.dex

File Size:7306868 bytes

MD5:77705ca8adf858aad315121b55222263

Class Size: 6902

Method Size:56281

String Size:56691

Dex File Name:classes2.dex

File Size:8406068 bytes

MD5:53444b6d30a10dcce2b09d44b5259e1e

Class Size:9739

Method Size:61894

String Size:51190

입니다. 일단 해당 악성코드를 설치하면 다음과 같은 화면을 볼 수가 있습니다. 오징어 게임에서 나오는 무궁화 꽃이 피었습니다. 라는 부분에 나오는 인형이 나오는 것을 볼 수가 있습니다.

일단 해당 악성코드는 다음과 같은 악성 행위를 스마트폰에 실행합니다.

네이티브 라이브러리 다운로드 및 실행

기본 lib 다운로드 및 apk 페이로드 실행

안드로이드 폰 기기에서 해당 앱을 실행하면 악의적인 광고 사기 및/또는 원치 않는 SMS 구독 작업이 발생 가능합니다.

2021-10-19 12:19:07 UTC 기준 바이러스 토탈에서 탐지되는 보안 업체들은 다음과 같습니다.

Avast-Mobile:APK:RepMalware [Trj]

DrWeb:Android.Joker.995

ESET-NOD32:A Variant Of Android/Agent.CSZ

Gridinsoft:Malware.U.Gen.oa

Ikarus:Trojan-Spy.AndroidOS.Joker

K7GW:Trojan ( 005892401 )

Lionic:Trojan.AndroidOS.Generic.C!c

MaxSecure:Android.fyben.a

McAfee:Artemis!B8C38DC92719

McAfee-GW-Edition:Artemis!Trojan

Symantec Mobile Insight:AdLibrary:Generisk

Trustlook:Android.PUA.General

입니다.

이런 악성코드 예방 방법은 간단합니다.

1. 구글 플레이 스토어 및 공식 스토어 이외에 어플 설치하지 말 것

2. 공신력 있는 백신 앱(안티바이러스 앱) 설치해서 실시간 감시 및 실시간 업데이트할 것(AV-TEST 참고)

3. 구글 안드로이드 스마트폰에서는 외부 앱을 설치를 하려고 하면 경고 메시지가 나오는데 해당 경고 메시지처럼 외부 앱 설치하지 말 것

4. 스팸 차단앱 후후,후스콜,T 전화 같은 것을 사용하면 이런 앱을 활용을 하면 이런 보이스피싱 피해를 줄일 수가 있습니다.

기본적인 보안 수칙을 지킨다고 하면 이런 스미싱 피해는 줄일 수가 있습니다. 특히 이름 있는 백신 어플을 사용을 하면 기본적으로 악성코드가 유포되는 사이트 및 악성코드를 사전에 차단할 수가 있습니다.

기본적으로 이름 있는 백신 앱을 설치하기를 권장하면 최소 안랩의 V3는 설치하시는 것을 추천 드리겠습니다.

이라고 했지만, 해당 악성코드는 구글 플레이 스토어에서 배포가 되었고 해당 악성코드는 구글 플레이 스토어 측에서 확인하고 삭제를 조치했습니다. 공식 스토어에서도 악성코드가 올라오고 있으니 기본적으로 백신앱은 반드시 설치를 해서 사용을 하는 것이 안전하게 사용을 하는 방법의 하나일 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 검찰청 사칭하는 스미싱 악성코드 앱-검찰청(2021.10.20) (2) | 2021.10.27 |

|---|---|

| 다음(Daum) 보안센터 Daum Security Filter 피싱 사이트 분석(2021.10.26) (2) | 2021.10.26 |

| 사이버 스토킹(Cyberstalking)으로 부터 자신을 보호 하는 방법 (8) | 2021.10.26 |

| 북한 김수키 에서 만든 국방개혁의 방향.doc 위장한 악성코드 (2) | 2021.10.21 |

| 인도 은행 고객을 스미싱 하는 안드로이드 악성코드-sbi_complaint.apk(2021.10.17) (0) | 2021.10.20 |

| 윈도우 10 KB5006670 업데이트 인한 네트워크 인쇄 문제 해결 방법 (0) | 2021.10.18 |

| 윈도우 11 AMD CPU 성능 문제에 대한 수정 사항 (0) | 2021.10.18 |

| 가상화폐(암호 화폐)를 훔치는 안드로이드 악성코드-Airdrop.apk (12) | 2021.10.15 |