오늘은 신한은행 스미싱 피싱 악성코드인 sinhan.apk(2021.09.28)에 대해 글을 적어 보겠습니다.

최근 전화금융사기 조직들은 유명 은행으로 속인 피싱 사이트를 만들고 피싱 사이트에서 앱을 다운로드 해서 설치를 유도해 고객의 돈을 훔치는 행동을 하고 있습니다. 그리고 물론 해당 악성코드를 설치하면 당연히 진짜 고객센터로 연결되지 않고 경찰서, 검찰청으로 신고해도 보이스피싱 조직에 전화가 걸리게 구조가 돼 있습니다.

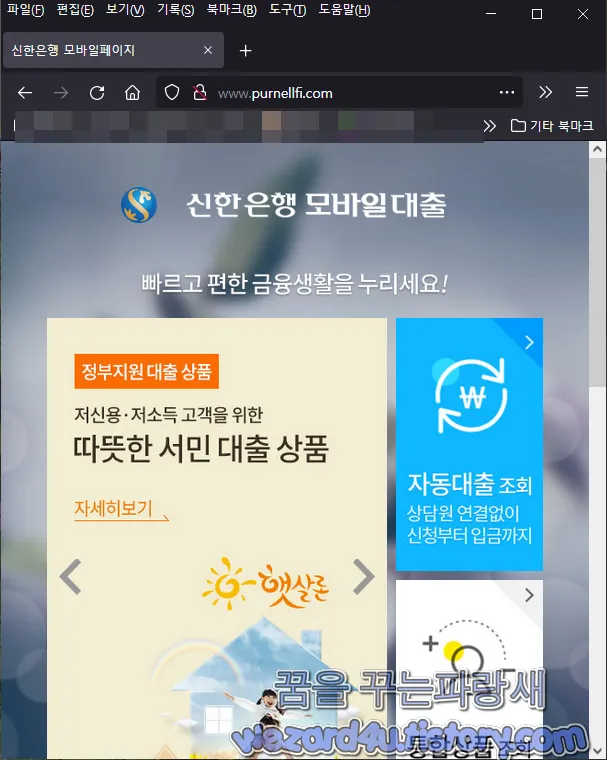

오늘은 이런 보이스피싱범들이 만든 악성코드인 sinhan.apk(2021.09.28)에 대해 글을 적어 보겠습니다. 일단 기본적으로 악성코드는 다음과 같은 사이트로 유도하고 있습니다.

http://www.purnellfi(.)com->http://www.purnellfi(.)com/sinhan.apk

에서 악성코드를 다운로드를 합니다. 일단 기본적으로 안드로이드 악성코드를 다운로드 및 설치를 유도하고 있습니다.

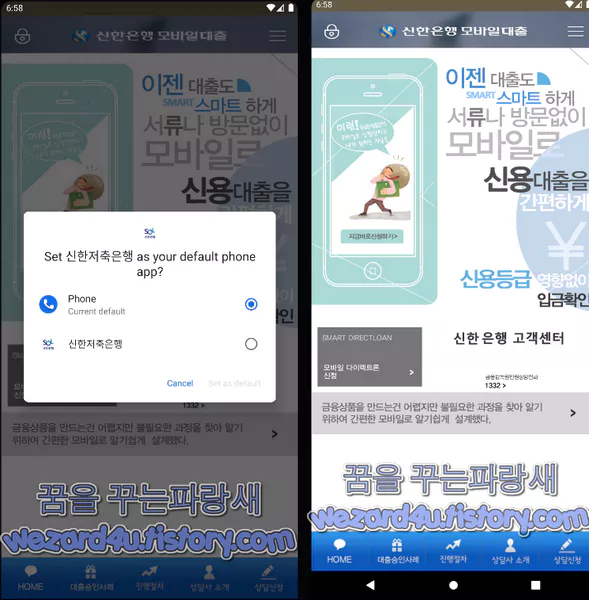

여기서 설치를 완료하고 나면 앱을 실행을 하면 기본적으로 해당 악성코드에 대한 권한 설정을 화면을 볼 수가 있고 여기서 기본전화 앱을 사용을 하지 말고 악성코드 앱 이름은 신한저축은행을 기본전화기로 설정을 하라고 하는데 왜~간단합니다. 이렇게 해야지 보이스피싱범들 하고 연락을 하려는 조치 중 하나입니다.

일단 해당 피싱 사이트의 웹 소스 163번째를 보면 다음과 같이 악성코드 apk 파일을 다운로드를 하는 것을 볼 수가 있습니다.

<div class="main-banner-widget-2">

<p class="app-banner-box"><a href="sinhan(.)apk"

type="application/vnd.android.package-archive"><img src="./images/main_app_btn.png"

alt="앱설치하기" border="0"></a></p>

<p class="cs-banner-box"><a href="#"

onClick="convCall('Mototal','Button_call',this.href); return false;"><img

src="./images/main_cs_banner.png" alt="1800-3651" border="0"></a></p>

</div>

</div>

</div>

일단 해당 악성코드를 실행하면 앞서 이야기한 것처럼 기본 전화 앱을 신한은행 사칭 하는 악성코드로 변경하게 강요를 하고 있습니다.

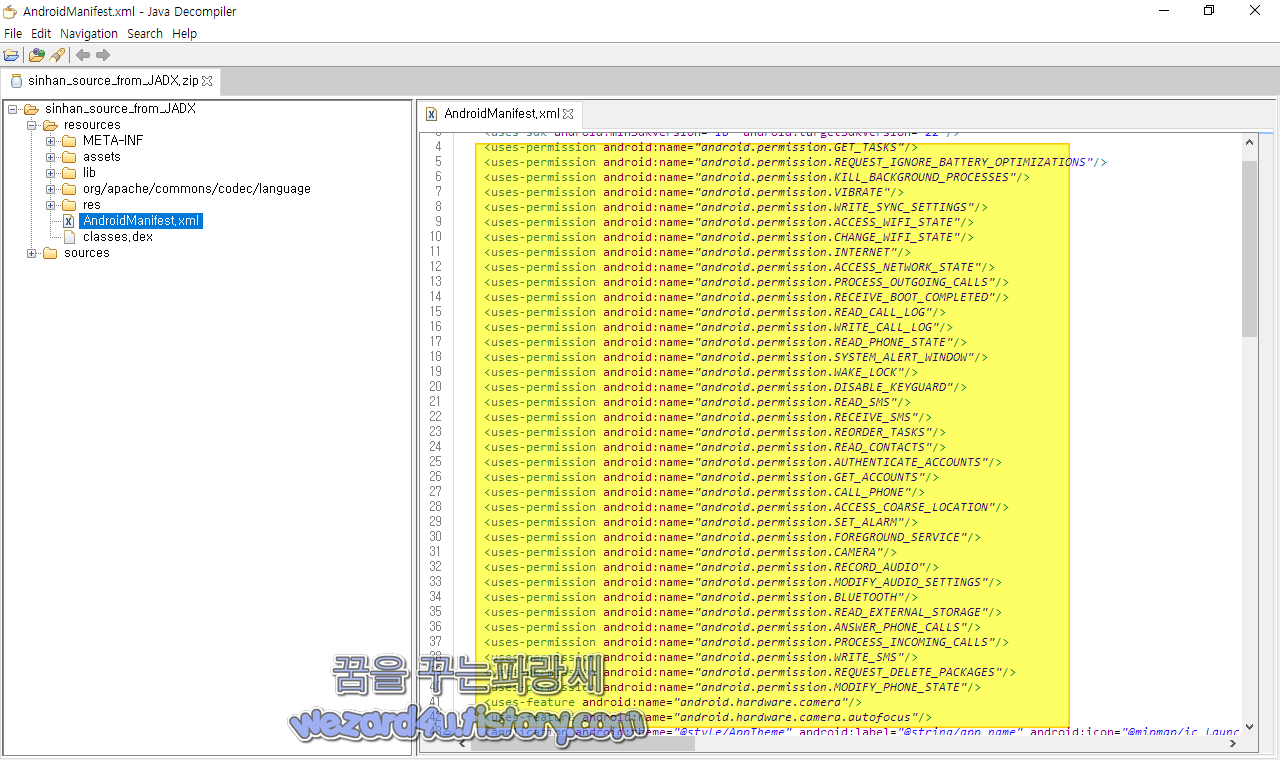

그리고 해당 신한은행 악성코드의 안드로이드 권한을 보겠습니다.

<uses-permission android:name="android.permission.GET_TASKS"/>

<uses-permission android:name="android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS"/>

<uses-permission android:name="android.permission.KILL_BACKGROUND_PROCESSES"/>

<uses-permission android:name="android.permission.VIBRATE"/>

<uses-permission android:name="android.permission.WRITE_SYNC_SETTINGS"/>

<uses-permission android:name="android.permission.ACCESS_WIFI_STATE"/>

<uses-permission android:name="android.permission.CHANGE_WIFI_STATE"/>

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE"/>

<uses-permission android:name="android.permission.PROCESS_OUTGOING_CALLS"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.READ_CALL_LOG"/>

<uses-permission android:name="android.permission.WRITE_CALL_LOG"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="android.permission.SYSTEM_ALERT_WINDOW"/>

<uses-permission android:name="android.permission.DISABLE_KEYGUARD"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.RECEIVE_SMS"/>

<uses-permission android:name="android.permission.REORDER_TASKS"/>

<uses-permission android:name="android.permission.READ_CONTACTS"/>

<uses-permission android:name="android.permission.AUTHENTICATE_ACCOUNTS"/>

<uses-permission android:name="android.permission.GET_ACCOUNTS"/>

<uses-permission android:name="android.permission.CALL_PHONE"/>

<uses-permission android:name="android.permission.ACCESS_COARSE_LOCATION"/>

<uses-permission android:name="android.permission.SET_ALARM"/>

<uses-permission android:name="android.permission.FOREGROUND_SERVICE"/>

<uses-permission android:name="android.permission.CAMERA"/>

<uses-permission android:name="android.permission.RECORD_AUDIO"/>

<uses-permission android:name="android.permission.MODIFY_AUDIO_SETTINGS"/>

<uses-permission android:name="android.permission.BLUETOOTH"/>

<uses-permission android:name="android.permission.READ_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.ANSWER_PHONE_CALLS"/>

<uses-permission android:name="android.permission.PROCESS_INCOMING_CALLS"/>

<uses-permission android:name="android.permission.WRITE_SMS"/>

<uses-permission android:name="android.permission.REQUEST_DELETE_PACKAGES"/>

<uses-permission android:name="android.permission.MODIFY_PHONE_STATE"/>

이렇게 구성이 돼 있고 기본적으로 통화 녹음, 문자 쓰기, 문자 읽기, 전화 걸기, 동기화 설정, 진동, 전화 걸기, 카메라, 블루투스 권한 등에 접근을 하는 것을 볼 수가 있습니다. 사실상 스마트폰의 권한이 다 넘어간다고 생각을 하시면 됩니다.

즉 나를 가지는 폰은 내 스마트폰이 아니라는 말이 됩니다.

그리고 해당 악성코드의 해쉬값은 다음과 같습니다.

파일명:sinhan.apk

사이즈:17,489,052 Bytes

접근일시:2021-09-28 18:54:59 (+09:00)

CRC32:e520b72a

MD5:f04785c35d59532ec7839270c9295e1d

SHA-1:cba82036a302354e34d40173524d874862bceef5

SHA-256:0f7311b04434cbb188e53e7dd249f5bf2763134e99aba2b9339e0fdc0fea37df

SHA-512:7a4b713ae601c149d3db52cc12dd9c0705ad220a18d4da706685739277182e6db3b6cfc600a29cd2f41288c3fa2a7ce1e407c906fc8e6f71d90457cde6301497

입니다.

[브라우저 부가기능/파이어폭스 부가기능] - 악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security

악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security

오늘은 악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security에 대해 알아보겠습니다. 일단 Emsisoft는 일단 기본적으로 해외에서 알아주는 백신프로그램제작

wezard4u.tistory.com

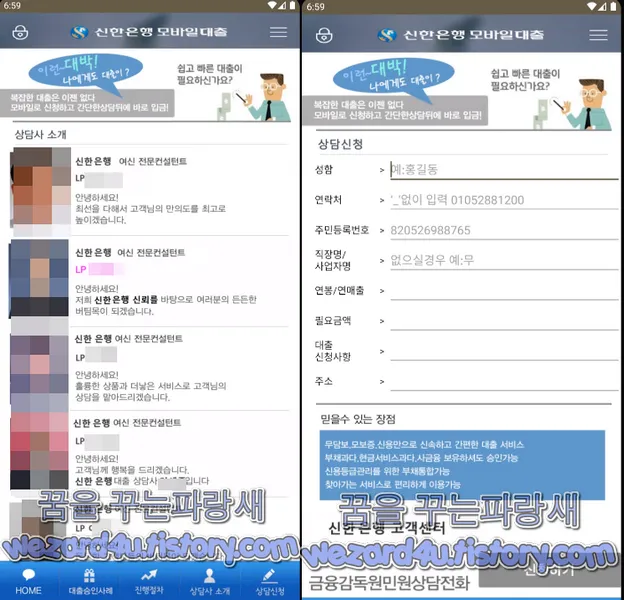

그리고 악성코드를 실행하면 신한은행 모바일 대출이라는 방식으로 악성코드가 작동하면 그리고 상담신청이라는 부분을 눌러주면 이름, 연락처, 주민등록번호, 직장명/사업자명, 연봉/연매출, 필요금액, 대출 신청사항, 주소가 있고 여기서 해당 부분을 입력하면 보이스피싱 범죄자들에게 전송되고 보이스피싱범 들이 이것을 보고 악성코드에 감염된 사람에게 전화를 걸어서 사기를 벌이는 방식을 취하고 있습니다.

대출승인 사례에 보면 뭐~2021년 6월부터 데이터 들이 업데이트가 되지 않는 걸로 보아서는 그냥 재탕을 하지 않나 싶습니다.

그리고 내가 전화금융사기 범이라고 광고하는 대출 상담가 부분에 보면 온 힘을 다해서 고객의 만의도를 최고로~~로 시작하는 부분이 있는데 상당히 친숙한 이미지와 그리고 한국어 맞춤법 공부도 안 하고 피싱 범죄를 저지르는 것을 볼 수가 있습니다.

그리고 앱 이름과 패키지 이름은 다음과 같습니다.

앱이름: 신한저축은행

패키지 이름:com.kbwork.wer97s

입니다.

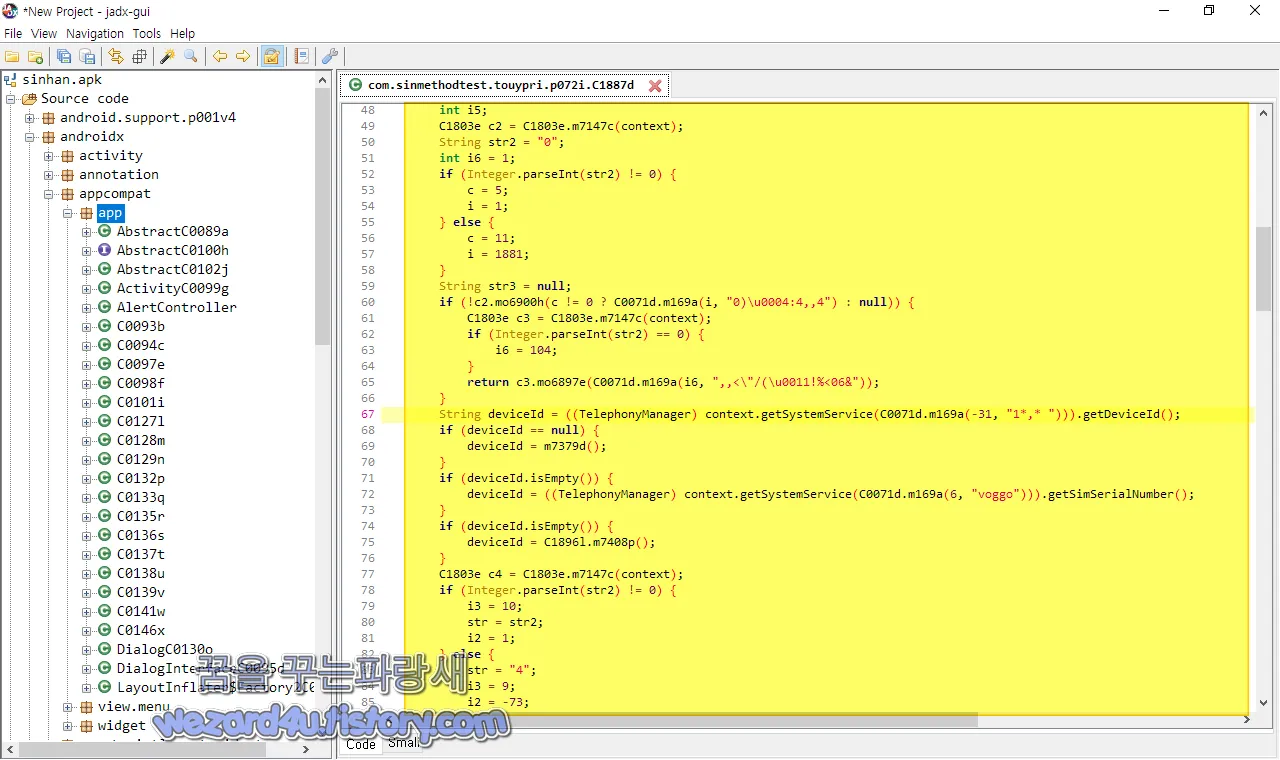

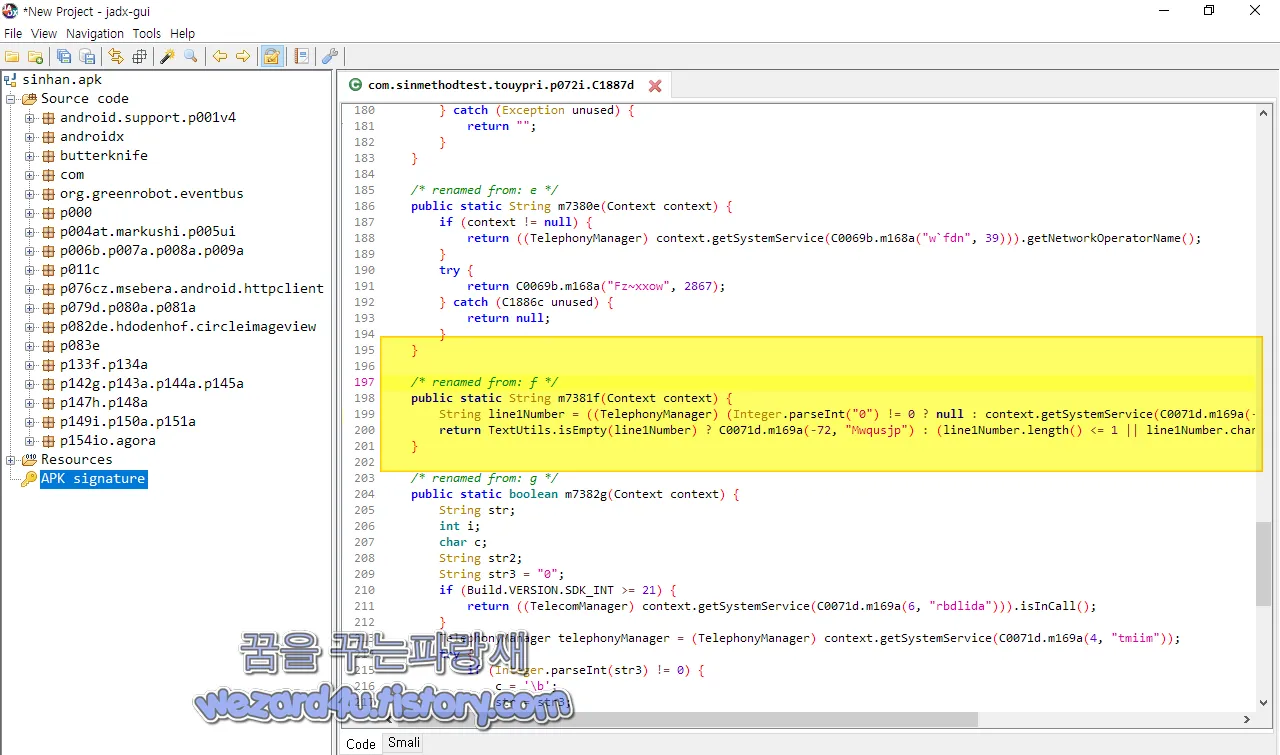

일단 간단하게 com.sinmethodtest.touypri.p072i.C1887d에서는 전화번호 수집을 위한 코드들이 들어가 있는 것을 볼 수가 있습니다.

/* renamed from: f */

public static String m7381f(Context context) {

String line1Number = ((TelephonyManager) (Integer.parseInt("0") != 0 ? null : context.getSystemService(C0071d.m169a(-18, ">'??7")))).getLine1Number();

return TextUtils.isEmpty(line1Number) ? C0071d.m169a(-72, "Mwqusjp") : (line1Number.length() <= 1 || line1Number.charAt(0) != '+') ? line1Number : line1Number.substring(1);

}

그리고 IMEI 정보에 접근하기 위해서 다음과 같이 CommonUtility,touypri,appcompat 부분에 코드들이 들어가 져 있으면 com.sinmethodtest.touypri.p072i.C1887d 부분에서 다음과 같이 돼 있습니다.

String deviceId = ((TelephonyManager) context.getSystemService(C0071d.m169a(-31, "1*,* "))).getDeviceId();

if (deviceId == null) {

deviceId = m7379d();

}

if (deviceId.isEmpty()) {

deviceId = ((TelephonyManager) context.getSystemService(C0071d.m169a(6, "voggo"))).getSimSerialNumber();

}

if (deviceId.isEmpty()) {

deviceId = C1896l.m7408p();

}

C1803e c4 = C1803e.m7147c(context);

if (Integer.parseInt(str2) != 0) {

i3 = 10;

str = str2;

i2 = 1;

} else {

str = "4";

i3 = 9;

i2 = -73;

}

if (i3 != 0) {

str3 = C0071d.m169a(i2, "~kF|rnnj");

i4 = 0;

} else {

i4 = i3 + 9;

str2 = str;

}

if (Integer.parseInt(str2) != 0) {

i5 = i4 + 4;

} else {

c4.mo6902j(str3);

c4 = C1803e.m7147c(context);

i5 = i4 + 15;

}

if (i5 != 0) {

i6 = -49;

}

c4.mo6903k(C0071d.m169a(i6, "+5';01\n8\"5;?)"), deviceId);

return deviceId;

}

입니다.

그리고 악성코드에 포함된 인터넷 주소는 다음과 같습니다.

Ly(.)xLy/xa

www.google(.)com

www.baidu(.)com

Q(.)Xnx/Xox

hxxp://argus.agoralab(.)co/vosdk/public/report?listener=%u&venderID=%s&channelName=%s",

hxxp://argus.agoralab(.)co/vosdk/public/report?speaker=%u&listener=%u&venderID=%s&channelName=%s"

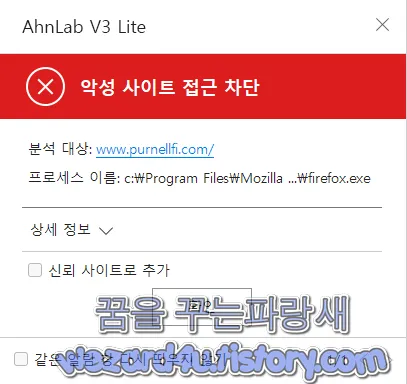

입니다. 그리고 2021-09-28 11:12:03 UTC 기준으로 바이러스토탈에서 탐지를 하는 백신 앱들은 다음과 같습니다.

AhnLab-V3:Trojan/Android.Kaishi.1005290

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/Agent.FJWU.Gen

BitDefenderFalx:Android.Trojan.FakeApp.MO

CAT-QuickHeal:Android.Fakenocam.GEN44211

Cynet:Malicious (score: 99)

DrWeb:Android.BankBot.850.origin

ESET-NOD32:A Variant Of Android/Spy.Agent.BRW

Fortinet:Android/Fakenocam.G!tr

K7GW:Spyware ( 0057d4fd1 )

Kaspersky:HEUR:Trojan-Spy.AndroidOS.Fakenocam.g

Lionic:Trojan.AndroidOS.Fakenocam.C!c

McAfee:Artemis!280FF76FAD94

McAfee-GW-Edition:Artemis

Microsoft:Trojan:AndroidOS/Multiverze

Symantec:Trojan.Gen.MBT

Symantec Mobile Insight:AdLibrary:Generisk

Tencent:Dos.Trojan-spy.Fakenocam.Dzsx

Trustlook:Android.PUA.General

ZoneAlarm by Check Point:HEUR:Trojan-Spy.AndroidOS.Fakenocam.g

항상 늘 이야기하지만 이런 악성코드에 예방 방법은 간단합니다.

일단 기본적인 보안 수칙을 지킨다고 하면 스마트폰이 악성코드에 감염되는 것을 최소화할 수가 있습니다.

1.구글 플레이 스토어 및 공식 스토어 이외에 어플 설치하지 말 것

2.공신력 있는 백신 앱(안티바이러스 앱) 설치해서 실시간 감시 및 실시간 업데이트할 것(AV-TEST 참고)

3.구글 안드로이드 스마트폰에서는 외부 앱을 설치를 하려고 하면 경고 메시지가 나오는데 해당 경고 메시지처럼 외부 앱 설치하지 말 것

4.스팸 차단앱 후후,후스콜,T 전화 같은 것을 사용하면 이런 앱을 활용을 하면 이런 보이스피싱 피해를 줄일 수가 있습니다.

기본적인 보안 수칙을 지킨다고 하면 이런 스미싱 피해는 줄일 수가 있습니다. 특히 이름 있는 백신 어플을 사용을 하면 기본적으로 악성코드가 유포되는 사이트 및 악성코드를 사전에 차단할 수가 있습니다.

기본적으로 이름 있는 백신 앱을 설치하기를 권장하면 최소 안랩의 V3는 설치하시는 것을 추천 드리겠습니다.

그리고 이번 악성코드들은 성 xx 사이트에서 유포되고 있으면 한글을 보면 띄어쓰기가 이상한 것을 볼 수가 있을 것입니다.

그리고 이런 문자들이 오면 호기심이 생겨서 설치하는 어리석은 행동을 하지 말았으면 합니다. 즉 백신 앱을 설치를 하고 실행을 시켜주는 것이 안전하게 스마트폰을 사용하는 방법의 하나일 것입니다. 부모님이나 귀찮더라고 백신앱을 설치 실행을 하는 것이 이런 악성코드를 막는데 도움을 받을 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 크롬 94.0.4606.71 긴급 보안 업데이트 (2) | 2021.10.02 |

|---|---|

| 윈도우 10 미리 보기 업데이트 KB5005611 로 Microsoft Outlook 문제 해결 (2) | 2021.10.02 |

| 해외직구 구매 대행 업체 로 위장한 피싱사이트 안드로이드 악성코드-lk0927.apk (5) | 2021.10.01 |

| 스마트폰 복구하지 못하게 제로필 완전 삭제 방법 (4) | 2021.09.30 |

| 안드로이드 랜섬웨어(Ransomware)-RichBitch.apk(2021.09.24) (6) | 2021.09.28 |

| 밤문화로 위장한 스미싱 몸캠 악성코드-veradown.apk(2021.09.08) (4) | 2021.09.27 |

| 윈도우 10 KB5005565 앱 정지, 앱 충동을 해결 하기 위한 긴급 업데이트 (0) | 2021.09.26 |

| 안드로이드 스마트폰 공장초기화,디바이스 초기화 하는 방법 (0) | 2021.09.25 |