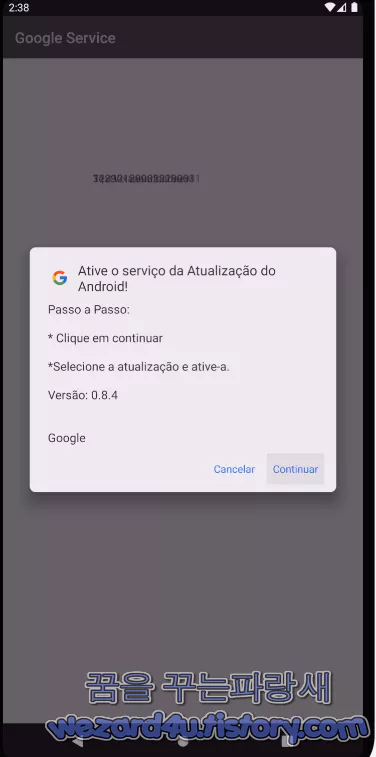

오늘은 안드로이드 허위 경고창을 표시해서 악성코드를 설치 유도하는 메시지를 표시해서 사용자가 당황하게 하여 특정 어플을 설치해서 개인정보를 빼가는 어플인 seu sistema atualizado clique em OK ou deseja cancelar a aplicacao do novo protocolo de seguranca.apk에 대해 적어 보겠습니다. 일단 해당 부분은 브라질을 대상으로 하고 있으며 다음과 같은 경고를 볼 수가 있습니다. 일단 해당 악성코드 유포 사이트는 다음과 같습니다.

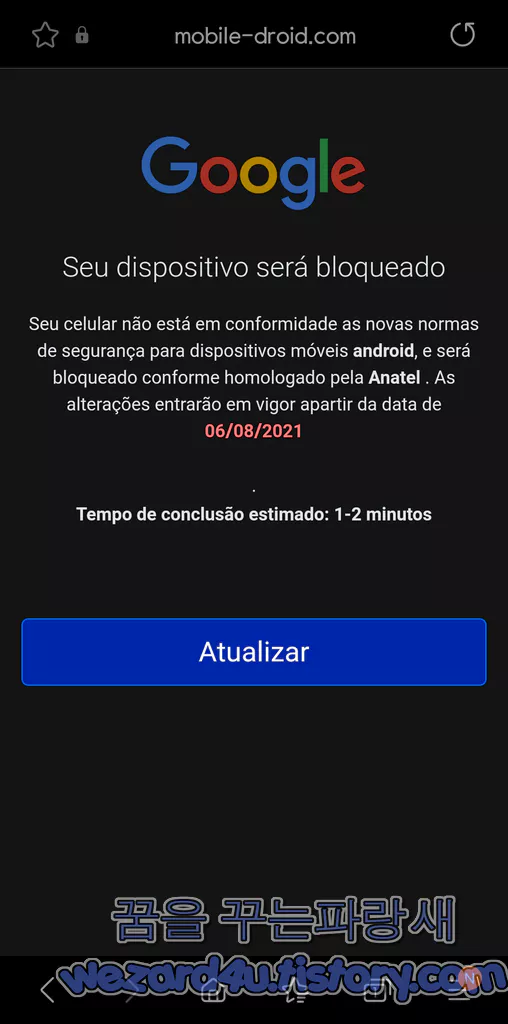

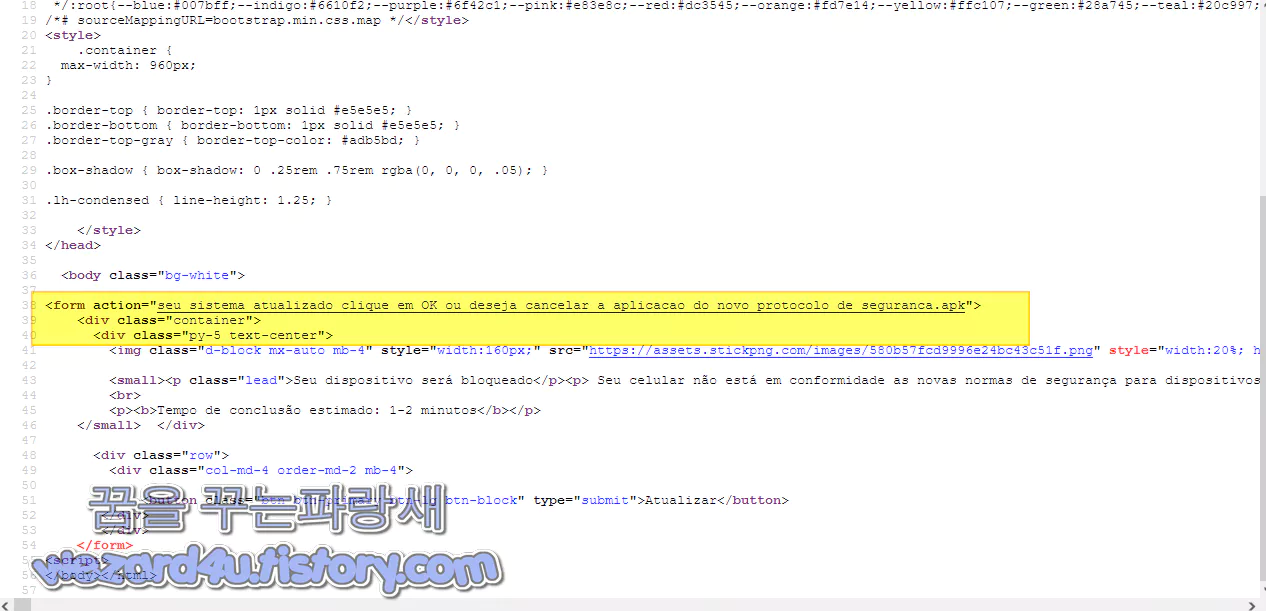

hxxps://mobile-droid(.)com 해당 사이트에 접속을 해보면 다음과 같은 메시지만 보이고 APK 파일을 다운로드 하게 구성이 되어져 있습니다.

Seu dispositivo será bloqueado

Seu celular não está em conformidade as novas normas de segurança para dispositivos móveis android, e será bloqueado conforme homologado pela Anatel . As alterações entrarão em vigor apartir da data de 06/08/2021

.

Tempo de conclusão estimado: 1-2 minutos

포르투갈 어를 몰라서 구글 번역기를 사용해 보았습니다. 번역 결과는 다음과 같습니다.

기기가 차단됩니다.

귀하의 휴대 전화는 Android 모바일 장치에 대한 새로운 보안 표준을 준수하지 않으며 Anatel에서 승인한 대로 차단됩니다. 변경 사항은 2021년 8월 6일부터 적용됩니다.

라는 메시지가 표시되면 Atualizar(업데이트) 버튼을 눌러주면 seu sistema atualizado clique em OK ou deseja cancelar a aplicacao do novo protocolo de seguranca.apk 이라는 것이 설치됩니다. 이걸 다시 포르투갈 어로 번역을 하면 다음과 같습니다.

[소프트웨어 팁/보안 및 분석] - 안드로이드 허위 경고창을 표시해서 특정한 어플 설치 유도하는 메세지 주의

안드로이드 허위 경고창을 표시해서 특정한 어플 설치 유도하는 메세지 주의

오늘은 안드로이드 허위 경고창을 표시해서 특정 어플을 유도하는 메시지를 표시해서 사용자가 당황하게 하여 특정 어플을 내려받기하는 것을 보겠습니다. 일단 특정 사이트에 접속하면 아래

wezard4u.tistory.com

시스템이 갱신되었습니다. 확인을 클릭하거나 새 보안 프로토콜의 적용을 취소하려면 이렇게 번역이 되네요.

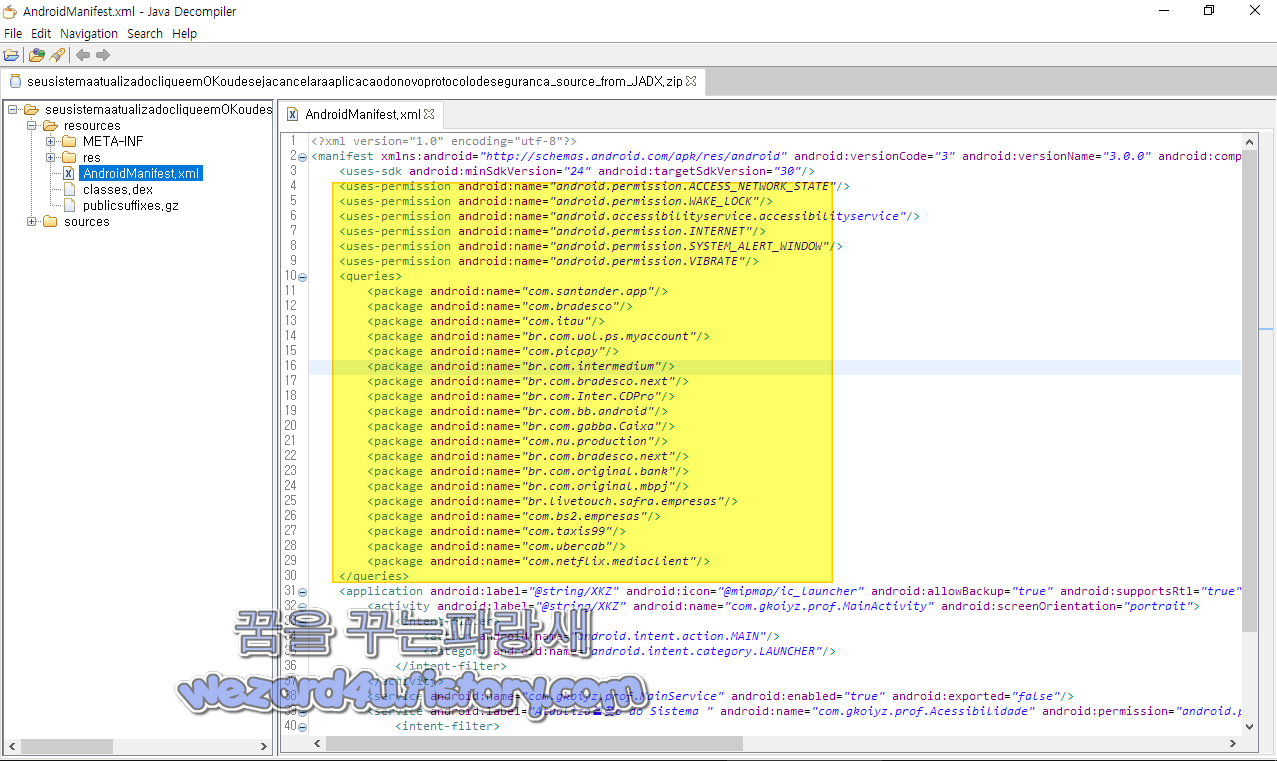

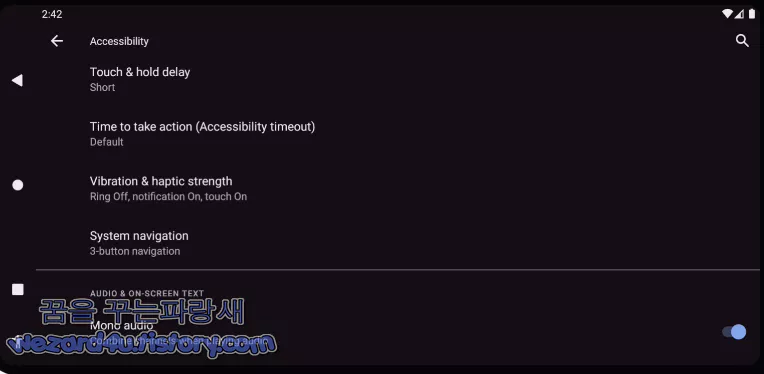

그리고 해당 악성코드 안드로이드 권한과 타켓은 다음과 같습니다.

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE"/>

<uses-permission android:name="android.permission.WAKE_LOCK"/>

<uses-permission android:name="android.accessibilityservice.accessibilityservice"/>

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.SYSTEM_ALERT_WINDOW"/>

<uses-permission android:name="android.permission.VIBRATE"/>

<queries>

<package android:name="com.santander.app"/>

<package android:name="com.bradesco"/>

<package android:name="com.itau"/>

<package android:name="br.com.uol.ps.myaccount"/>

<package android:name="com.picpay"/>

<package android:name="br.com.intermedium"/>

<package android:name="br.com.bradesco.next"/>

<package android:name="br.com.Inter.CDPro"/>

<package android:name="br.com.bb.android"/>

<package android:name="br.com.gabba.Caixa"/>

<package android:name="com.nu.production"/>

<package android:name="br.com.bradesco.next"/>

<package android:name="br.com.original.bank"/>

<package android:name="br.com.original.mbpj"/>

<package android:name="br.livetouch.safra.empresas"/>

<package android:name="com.bs2.empresas"/>

<package android:name="com.taxis99"/>

<package android:name="com.ubercab"/>

해당 악성코드가 노리는것을 보니까 가상화폐 인 intermedium(이더륨) 도 있는것을 확인을 할수가 있고 우버도 보이네요.

그리고 해당 악성코드 해쉬값은 다음과 같습니다.

파일명: seu sistema atualizado clique em OK ou deseja cancelar a aplicacao do novo protocolo de seguranca.apk

사이즈: 272,427 Bytes

CRC32:a7b2f25a

MD5: 706ac516bec70f5fac4d74ad38b450ad

SHA-1: 5bbfc3ae464b2e3bad12d1225558817d7ca01ca8

SHA-256:d5bd93943a5433a4da132a8eab5dd14c0b5c320a40b1209812bc2c957fe6d090

SHA-512:0ab610b3f30cafe5a85e8aa9940fac665f7cfe2bc1a935d6dc283d5fbc31ec17c070b8d256be5993f17a5472cfef64fd5caaa62fa86b4996f5761805897fec0a

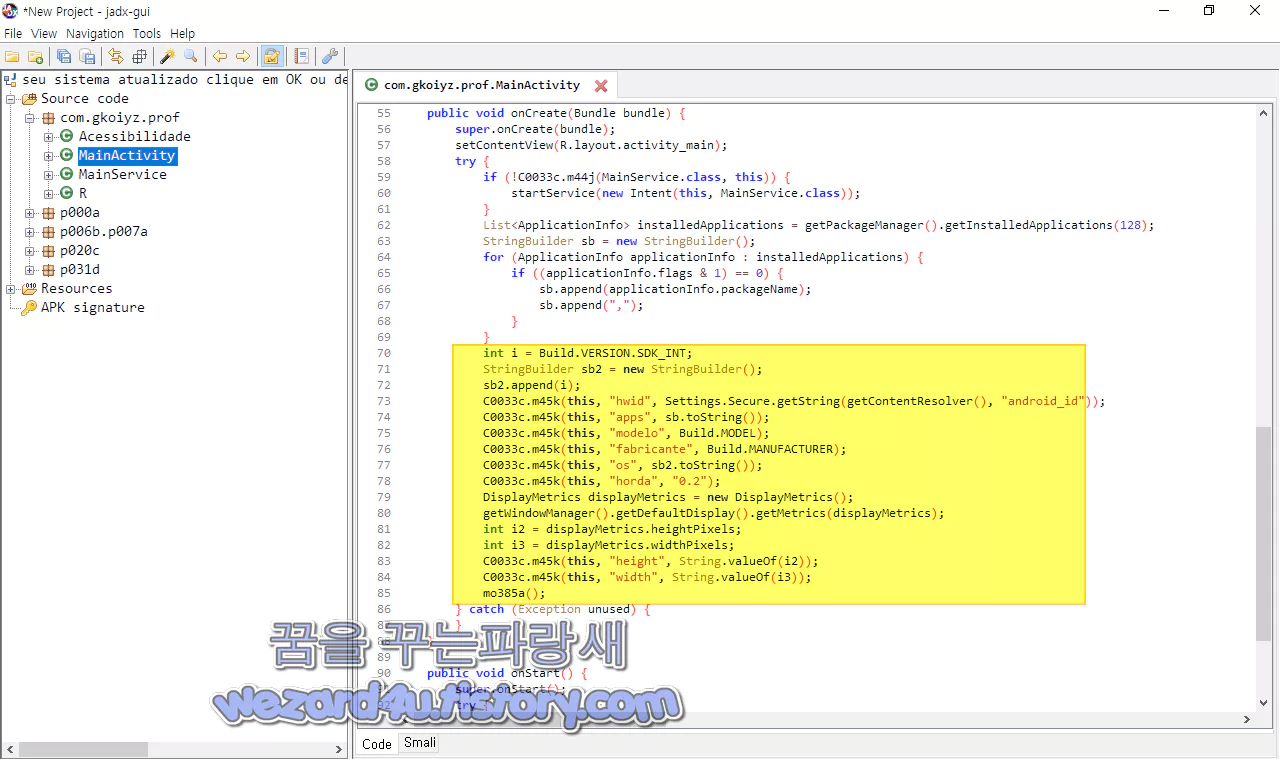

키로깅 기능: 대상 앱에서 정보를 훔칠 수 있습니다.

C2로 전송된 기타 정보

int i = Build.VERSION.SDK_INT;

StringBuilder sb2 = new StringBuilder();

sb2.append(i);

C0033c.m45k(this, "hwid", Settings.Secure.getString(getContentResolver(), "android_id"));

C0033c.m45k(this, "apps", sb.toString());

C0033c.m45k(this, "modelo", Build.MODEL);

C0033c.m45k(this, "fabricante", Build.MANUFACTURER);

C0033c.m45k(this, "os", sb2.toString());

C0033c.m45k(this, "horda", "0.2");

DisplayMetrics displayMetrics = new DisplayMetrics();

getWindowManager().getDefaultDisplay().getMetrics(displayMetrics);

int i2 = displayMetrics.heightPixels;

int i3 = displayMetrics.widthPixels;

C0033c.m45k(this, "height", String.valueOf(i2));

C0033c.m45k(this, "width", String.valueOf(i3));

mo385a();

} catch (Exception unused) {

}

}

키로깅 하는 것도 볼 수가 있습니다.

그리고 바이러스토탈 기준(2021-08-26 18:43:03 UTC)으로 탐지하는 백신 업체들은 다음과 같습니다.

Alibaba:TrojanBanker:Android/Agent.2951b86f

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/SMSSpy.FJXS.Gen

BitDefenderFalx:Android.Riskware.FakeApp.SI

CAT-QuickHeal:Android.Agent.A937c

Cynet:Malicious (score: 99)

Cyren:Trojan.ZIOF-0

DrWeb:Android.BankBot.851.origin

ESET-NOD32:A Variant Of Android/Spy.Agent.BTO

F-Secure:Malware.ANDROID/SMSSpy.FJXS.Gen

Fortinet:Android/Agent.BTO!tr.spy

Ikarus:Trojan-Banker.AndroidOS.Agent

K7GW:Spyware ( 005808a21 )

Kaspersky:HEUR:Trojan-Banker.AndroidOS.Agent.it

Lionic:Trojan.AndroidOS.Agent.C!c

MAX:Malware (ai Score=99)

McAfee:Artemis!706AC516BEC7

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Program:AndroidOS/Multiverze

NANO-Antivirus:Trojan.Android.BankBot.ixxawd

Symantec:Trojan.Gen.MBT

Symantec Mobile Insight:AppRisk:Generisk

Trustlook:Android.Malware.Spyware

Zillya:Trojan.Agent.Android.334671

ZoneAlarm by Check Point:HEUR:Trojan-Banker.AndroidOS.Agent.it

이런 악성코드를 부터 안전하게 스마트폰을 사용하고 싶은 경우에는 반드시 백신 앱 들은 설치를 해서 사용을 하는 것이 제일 좋은 방법의 하나입니다.참고로 해당 사이트는 대부분 피싱 사이트로 접속을 차단을 하고 있습니다.브라우저에 있는 피싱 사이트 차단 기능은 귀찮다고 OFF 하는 일이 없었으면 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 크롬 쿠키 및 사이트 데이터 제어 inferior option 대체 (2) | 2021.09.06 |

|---|---|

| 윈도우 10 KB5005101 34개 수정한 누적업데이트 발표 (4) | 2021.09.03 |

| 질병관리청 사칭 질병관리청 COOV 스미싱 피싱 악성코드-질병관리청 COOV(2021.08.13) (2) | 2021.09.02 |

| 샌디스크 USB 보안 폴더 SanDisk Secure Access 설정 방법 (4) | 2021.08.30 |

| 구글 크롬 브라우저 탭 그룹을 저장하고 복원 사용 방법 (0) | 2021.08.27 |

| 파이어폭스 91.0.2 마이너 업데이트 (0) | 2021.08.25 |

| 마이크로소프트 엣지 Super Duper Secure Mode 보안 모드 테스트중 (2) | 2021.08.25 |

| 스미싱 몸캠 피싱 악성코드-veradown.apk(2021.08.20) (10) | 2021.08.24 |