오늘은 몸캠 안드로이드 악성코드인 미란꼬.apk에 대해 글을 적어 보겠습니다. 일단 해당 악성코드는 제목만 보면 미란꼬 라고 돼 있지만, 즉 한국인들을 타겟으로 하는 것처럼 돼 있지만, 이걸 분해? 를 해보면 기본적으로 있는 타겟은 기본적으로 일본을 타겟으로 하는 것 볼 수가 있습니다.写メボックス이라고 일본에서는 사용했던 걸로 추정이 되며 사진 및 동영상 공유 앱이며 추억의 사진이나 재미있는 사진을 공유했던 앱인것 같습니다. 일본 사진, 동영상 공유 서비스는 몰라서 일단 패스하겠습니다.

해당 몸캠을 이해를 살짝 하려고 용어 설명이 필요한 것 같습니다. 대표적 수법은 웹캠 블랙메일(Webcam blackmail)웹캠 블랙 메일이라는 것은 악의적인 목적이 있는 공격자가 상대방을 속여 화상 채팅으로 성적 행동을 유도해 녹화하고 해당 영상을 가족, 친척, 회사, 스마트폰에 등록된 연락처를 가지고 너~이거 했지 이걸 뿌리겠음.

그것 싫으면 우리 계좌 번호 이것인데 돈 입금 하면 해당 동영상 파일 지워 줄게 하지만 실제로는 그런 것 없고 돈만 챙기게 되고 이에 속은 피해자들은 고통스러운 환경에서 노출되다가 심각할 때 자살을 선택하는 악질 범죄 중 하나입니다. 즉 악성 앱을 설치하게 해서 스마트폰에 저장된 주소록, 문자 등을 탈취해서 이걸로 상대방을 협박하는 수단으로 사용합니다.

그리고 보통 수법은 너 음란 사이트 접속 사실을 알고 있고 성적 행위도 녹화했다. 이메일을 보내 사용자에게 가상화폐를 요구하기도 합니다. 최근 코로나 19(COVID-19)떄문에 비대면 문화 확산으로 영상 통화, 화상회의 등 원격 화상대화 등으로 말미암아서 아마도 이런 악성코드들이 유행할 것입니다. 여기서 일부 여성분들은 그거 남자들이나 걸리는 것 아님이라고 할 것인데. 이런 악성코드는 남녀노소를 가리지 않고 작동을 합니다. 즉 악성코드는 악성코드 권한으로 스마트폰에 있는 개인정보를 빼간다. 이 말씀입니다.

즉 한국어 대단히 잘하고 예쁜 여자가 나와서 영상 통화를 하면서 링크를 보낸 준 것이 이것이 설치하면 이렇게 여성과 대화를 나누면서 자?를 유도해서 녹화되면 그걸로 성인사이트에 동영상이 올려 가게 되고 물론 삭제 안 됨, 그리고 금전을 유도하는 방식입니다.

즉 경찰서 방문해도 성적수치심 때문에 신고 못 하고 결국 극단적인 선택을 하게 됩니다. 일단 미란꼬.apk(写メボックス) 먼저 해쉬값 붙어 시작하겠습니다. 해쉬값은 다음과 같습니다.

MD5:18ccb2111815683d322d286321b107a4

SHA-1:b8ebd22b4b08899bfefb21a9ef6b680148c6350b

SHA-256:15b316dcd87e8ce7b54fd6fa6bc652f8a7ffbb79c2894120e07f5205e275437f

입니다.

그리고 해당 악성코드 권한을 보면 다음과 같습니다.

android.permission.ACCESS_NETWORK_STATE

android.permission.READ_CONTACTS

android.permission.READ_SMS

android.permission.RECEIVE_SMS

android.permission.INTERNET

android.permission.READ_EXTERNAL_STORAGE

android.permission.WRITE_EXTERNAL_STORAGE

입니다. 일단 네트워크_상태_접근, 연락처 읽기, 새로 수신되는 SMS를 감지하고 문자 내용 등을 확인할 수 있는 권한, 인터넷 접근, SD 메모리카드 등 외장저장 권한에 읽고 쓰는 기능이 포함돼 있습니다.

메인 권한은 활동은 main_activity :com.baidu.locass.MainActivity

입니다. 이름만 보아도 바이두인 것 보면 아마 중국에 있는 조선족, 한국어 잘하는 중국인, 일본어 잘하는 조선족, 중국인일 것 같습니다.

아무튼, 다시 돌아와서 먼저 스마트폰 IMEI 정보를 수집하기 위해서 android.support.p003v7.app.AppCompatDelegateImpl 부분에 다음과 같은 명령어를 사용합니다.

if (keyEvent != null) {

i = keyEvent.getDeviceId();

} else {

i = -1;

}

android.support.p003v7.app.ToolbarActionBar

}

if (keyEvent != null) {

i2 = keyEvent.getDeviceId();

} else {

i2 = -1;

}

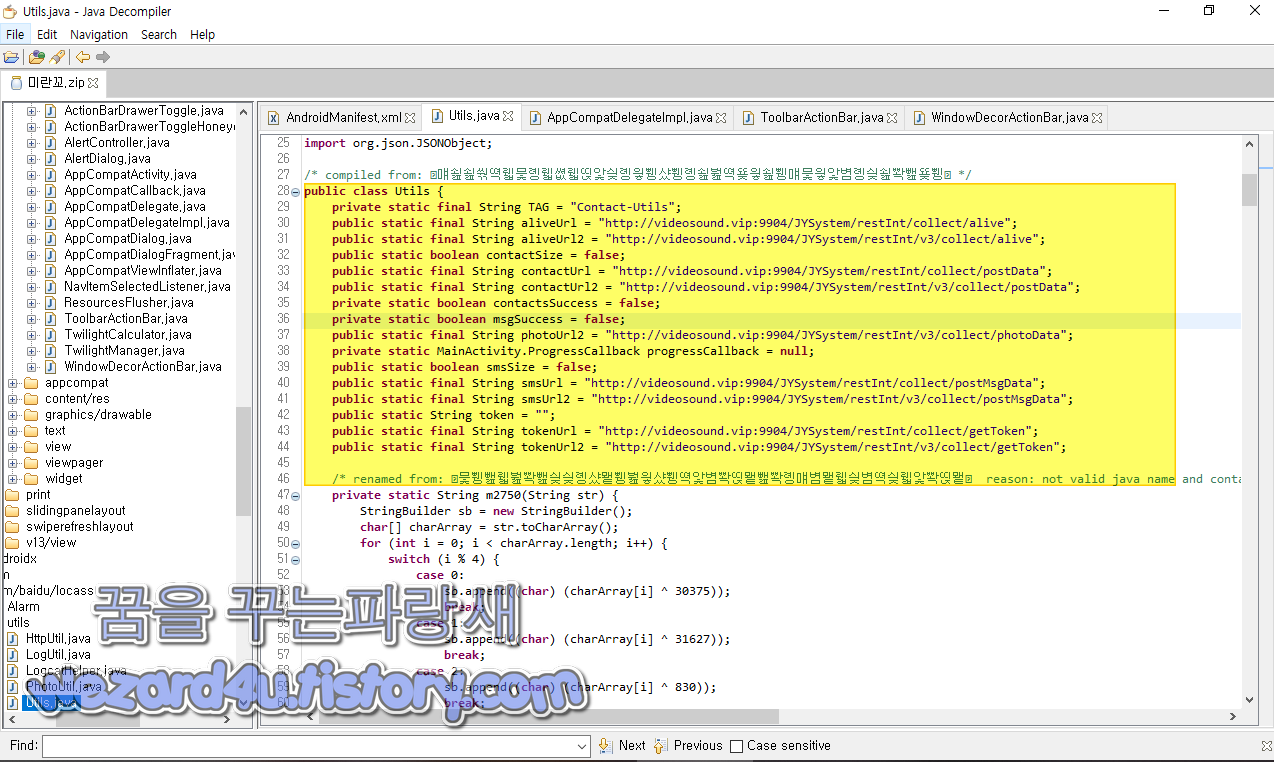

com.baidu.locass.utils.Utils 부분에서는 다음과 같이 주소가 입력된 것을 확인할 수가 있습니다.

public class Utils {

private static final String TAG = "Contact-Utils";

public static final String aliveUrl = "h$$p://videosound(.)vip:9904/JYSystem/restInt/collect/alive";

public static final String aliveUrl2 = "h$$p://videosound(.)vip:9904/JYSystem/restInt/v3/collect/alive";

public static boolean contactSize = false;

public static final String contactUrl = "h$$p://videosound(.)vip:9904/JYSystem/restInt/collect/postData";

public static final String contactUrl2 = "h$$p://videosound(.)vip:9904/JYSystem/restInt/v3/collect/postData";

private static boolean contactsSuccess = false;

private static boolean msgSuccess = false;

public static final String photoUrl2 = "h$$p://videosound(.)vip:9904/JYSystem/restInt/v3/collect/photoData";

private static MainActivity.ProgressCallback progressCallback = null;

public static boolean smsSize = false;

public static final String smsUrl = "h$$p://videosound(.)vip:9904/JYSystem/restInt/collect/postMsgData";

public static final String smsUrl2 = "h$$p://videosound(.)vip:9904/JYSystem/restInt/v3/collect/postMsgData";

public static String token = "";

public static final String tokenUrl = "h$$p://videosound(.)vip:9904/JYSystem/restInt/collect/getToken";

public static final String tokenUrl2 = "h$$p://videosound(.)vip:9904/JYSystem/restInt/v3/collect/getToken";

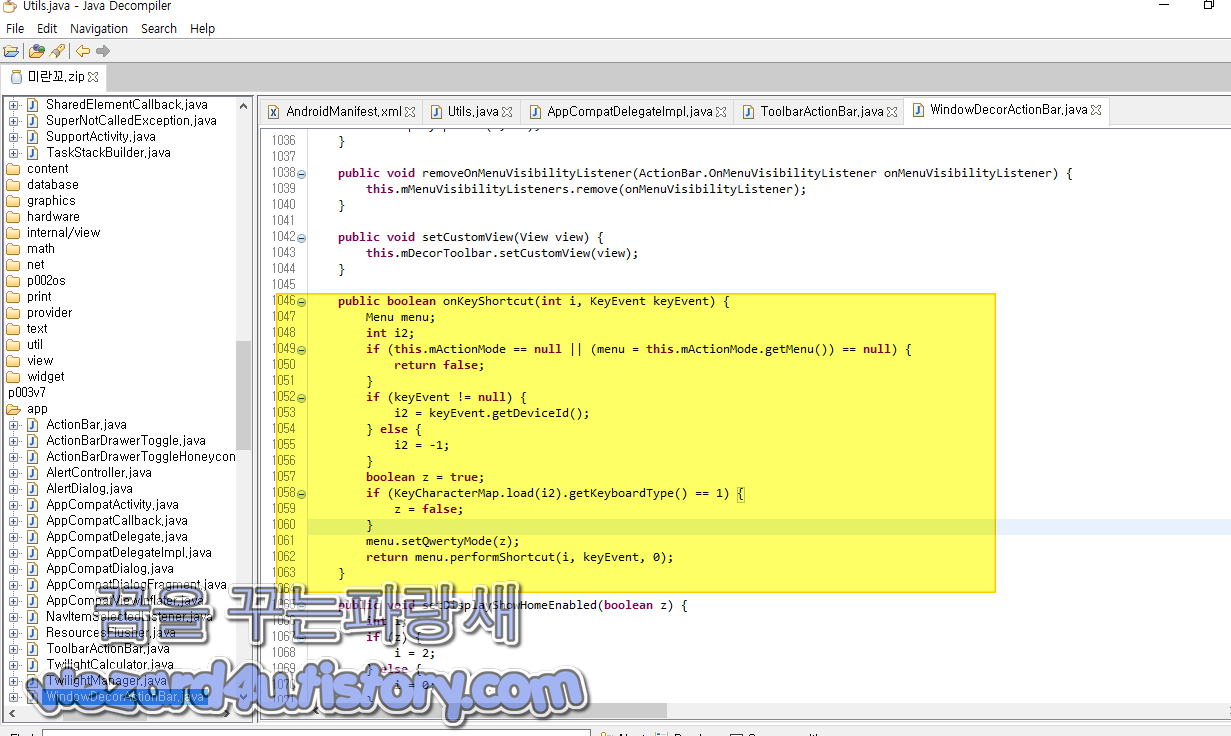

그리고 android.support.p003v7.app.WindowDecorActionBar 보면 다음과 같이 되어져 있습니다.

해당 부분도 IMEI 수집을 하기 위한 목적 입니다.

public boolean onKeyShortcut(int paramInt, KeyEvent paramKeyEvent) {

if (this.mActionMode == null)

return false;

Menu menu = this.mActionMode.getMenu();

if (menu != null) {

if (paramKeyEvent != null) {

i = paramKeyEvent.getDeviceId();

} else {

i = -1;

}

int i = KeyCharacterMap.load(i).getKeyboardType();

boolean bool = true;

if (i == 1)

bool = false;

menu.setQwertyMode(bool);

return menu.performShortcut(paramInt, paramKeyEvent, 0);

}

return false;

}

이렇게 돼 있습니다.

h$$p://videosound(.)vip으로 접속을 해보면 비디오 갤러리이라는 한국어 화면이 나오는 것을 확인할 수가 있었습니다. 일단 VPN을 사용해서 다른 국가로 통해서 접속해 보아도 똑같은 화면을 볼 수가 있었습니다.

그리고 화면에 보면 다음과 같이 돼 있는 것을 볼 수가 있습니다.

애플소개

실시간 개인 방송, 낯선 사람과의, 음성/HD 영상 통화

ScreenShield 기술로 영상녹화/사진 캡처 NO

수신자가 읽지 않는 메시지 회수/전송

어떠한 기록도 서버에 남기지 않습니다.

선명하고 깨끗한 통화품질 잡음을 완전히 차단

모바일, 데스크톱에서만 이용 가능

여기서 보면 한국어가 이상한 부분이 있는 것을 볼 수가 있습니다. 보통은 어플 이라고 하는데 애플이라고 돼 있는 것을 볼 수가 있습니다. 그리고 웹사이트 웹 소스를 보면 중국어가 보이는 것을 확인할 수가 있습니다.

여기서 그냥 눈에 보이는 중국어를 구글 언어도구로 번역하면 다음과 같습니다.

todo 没有判断是否在微信浏览器:todo는 WeChat 브라우저에 있는지를 판단하지 않았습니다.

基础信息:기본 정보

设置容器宽度: 컨테이너 너비 설정

이라는 등 중국어가 들어가 져 있는 것을 볼 수가 있고 해당 도메인을 조회를 해보면 다음과 같이 중국으로 나오는 것을 확인할 수가 있습니다.

Domain: Www(.)videosound.vip

IP Address:202(.)79.174.102

102(.)174.79.202.in-addr.arpa: SERVFAIL

IPv6 Address:This top-level domain is not in our list.

IPv6 Address:This top-level domain is not in our list.

Hostname:202(.)79.174.102

Location For an IP Www(.)videosound.vip

Continent:Asia (AS)

Country:China

IP Location Find In China (CN)

Capital:Beijing

State:Unknown

City Location:Unknown

ISP:Port Pirie

Organization:Port Pirie

으로 돼 있으면 중국 베이징에 잇는 것을 확인할 수가 있습니다.

C:\Users???\Desktop\미란꼬\15b316dcd87e8ce7b54fd6fa6bc652f8a7ffbb79c2894120e07f5205e275437f_source_from_JADX\resources\res

부분에 보면 values-??이라고 돼 있는 것을 볼 수가 있고 예를 들어 values-ko는 한국어입니다. 그리고 해당 폴더 안에는 strings.xml 파일을 열어 보면 다음과 같이 언어를 번역된 것을 볼 수가 있습니다. 그리고 ARM_PRO.RSA이라는 인증서를 열어보면 다음과 같은 내용을 확인할 수가 있습니다.

Certificate:

Data:

Version: 1 (0x0)

Serial Number: 1 (0x1)

Signature Algorithm: sha1WithRSAEncryption

Issuer: CN=Android Debug, O=Android, C=US

Validity

Not Before: Aug 8 19:51:14 2019 GMT

Not After : Jul 31 19:51:14 2049 GMT

Subject: CN=Android Debug, O=Android, C=US

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (1024 bit)

로 돼 있습니다.

Valid From 2019-08-08 19:51:14

Valid To 2049-07-31 19:51:14

인 것 보면…. 아무튼, 이런 몸캠 피싱 같은 경우 일단 랜덤 채팅, 소개팅 어플등을 통해서 시작되어서 악성코드를 다운로드 해서 설치 실행을 하게 해서 스마트폰 정보를 빼가는 방식을 사용하고 있기 때문에 일단 이런 피해를 막으려면 반드시 백신앱을 설치를 하고 그리고 구글 스토어, 갤럭시 스토어, 원 스토어 등과 같이 정상인 스토어를 통해서 앱을 설치를 하고 그리고 신뢰할 수 있는 백신앱을 사용을 하는 것도 좋은 방법일 것입니다.

물론 때로는 유료로 제공되는 백신 앱들도 있지만 1~2만 원 1년 가격이면 자신의 개인정보를 지키는데 투자라고 생각을 하고 구매를 하는 것이 좋은 방법일 것입니다. 개인정보 털려서 악용되어서 금전적이든 이런 피해는 막으려면 돈을 투자하는 것도 좋은 방법이라고 생각을 합니다. 그리고 해당 악성코드에 의해 수집된 개인정보는 접속을 통해서 저장된 전화 번호등을 삭제 조치했습니다. 다만, 아직도 피해자 분들이 발생하고 있어서 개인적으로 한계가 있습니다. 그리고 제발 공식 스토어가 아닌 경우에는 기본적으로 안드로이드 스마트폰에서는 기본적으로 외부 APK를 설치를 하려고 하면 너~해당 APK 파일 설치 해서 악성코드 감염이 된다고 경고를 하니까 외부 APK 파일은 설치하지 않는 쪽으로 하면 이런 범죄는 일단 거의 90% 이상 예방을 할 수가 있고 그리고 검증된 백신 것과 가능하면 백신앱을 선택을 할 때

AV-TEST(Antivirus&Security Software&AntiMalware Reviews)사이트가 있습니다. 해당 사이트에서 제공하는 정보를 가지고 선택을 하시면 될 것입니다. 무슨 아이콘이 귀여우니, 무료라서 이런 생각을 버리고 그냥 자신의 소중한 개인정보를 지키려고 큰마음 먹고 최대 1년 2만 원 투자한다고 생각을 하고 이름 있는 업체 즉 세계적으로 유명한 보안 업체를 이용하시는 것이 제일 좋습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 몸캠 피싱 악성코드 분석-19 성인방송(2021.01.18) (4) | 2021.02.01 |

|---|---|

| 윈도우 10 버전 1809 이상에 대한 마이크로 코드 업데이트 (4) | 2021.01.30 |

| 파이어폭스 85.0(Firefox 85.0) 보안 업데이트 (6) | 2021.01.27 |

| 교통범칙금 통지 문자 사칭 스미싱 악성코드-.경찰청교통민원24(이파인) (2) | 2021.01.27 |

| 교통범칙금 통지 문자 사칭 피싱 사이트-gjyyutoeuc guru (4) | 2021.01.20 |

| 윈도우10 개인 정보 보호 소프트웨어 Privatezilla 업데이트로 분석 모드 제공 (2) | 2021.01.19 |

| 네이버 계정 탈취를 시도하는 피싱사이트-eyxeveufge dns (2) | 2021.01.18 |

| 카카오뱅크 사칭 피싱 악성코드-kakaobank.apk (7) | 2021.01.15 |