오늘도 언제나 북한 해킹 조직인 Kimsuky(김수키) 에서 만든 악성코드인 개인정보 수집이용 동의서(양식).lnk 에 대해서 알아보겠습니다.

파일명:개인정보 수집이용 동의서(양식).lnk

사이즈:1 MB

MD5:6ff4c53158ac6d3f22d0ad3a0248ae99

SHA-1:cf853b59dc1da5faa13f745429bfd1b6281a7d8b

SHA-256:e43beb8b3584d1d6b78c4ece0d88037d6183914f4b0ca615839a6dc7b8a41fea

입니다.일단 개인정보 수집 이용 동의서로 돼 있지만, 개인적으로 실행했을 때에는 더미 파일을 구할 수가 없었습니다.

일단 Powershell 코드를 보면 다음과 같은 코드가 있는것을 확인을 할 수가 있습니다.

악성코드 분석

PowerShell DownloadString() 으로 텍스트 형태로 다운로드

내용은 Base64 인코딩된 PowerShell 코드

디코딩 후 IEX로 실행

전체 다운로드 흐름

1. 사용자가 LNK실행

2. 숨김 PowerShell 실행

3. 난독화된 16진수 문자열 복호화

4. 아래 코드 실행됨:

hxxps://hypernotepad(.)com/n/32db501442b7e(6)04

5.해당 URL에서 2차 Base64 페이로드 다운로드

6.디코딩 후 메모리에서 실행

그리고 나서 다음을 실행합니다.

C:\Users\Admin\AppData\Local\Temp,C:\Users\Admin\AppData\Roaming,C:\Users\Admin\AppData\Roaming\MsOffices

를 악용을 합니다.

74iBldDkTq.ps1 분석

1.%APPDATA%\MsOffices\ 폴더에 다운로드 된 페이로드 파일을 찾아서 그 안에 숨겨진 Base64 PowerShell 코드를 꺼내 실행(IEX)한 뒤 원본 파일을 삭제하는 로컬 로더

대상 폴더

C:\Users\(user)\AppData\Roaming\MsOffices\(외부에서 다운로드 한 파일 저장 한것로 추정)

파일 분류

$aaa: setins.txt 제외한 모든 파일

여기 들어오는 파일이 실행 대상(페이로드가 숨겨진 파일)

$lkjkg:setins.txt만

setins.txt는 상태/체크포인트 파일 역할 같음

2.setins.txt가 없으면 만들고 0을 씀

setins.txt 에 0 기록

3.실행 대상 파일이 있으면(= setins.txt 제외 파일이 있으면)

setins.txt 말고 다른 파일이 여러 개 존재 해도 첫 번째 파일 만 처리

4.파일을 처리 확인

대상 파일 크기(바이트)

setins.txt 내용

파일 크기 $a가 setins.txt 에 적힌 값 $b와 같으면 이전과 같은 파일(또는 같은 크기)*라고 보고 실행 안 함

5. 만약 새 파일이면 내부에서 페이로드를 뽑아서 실행

파일 전체를 문자열로 읽음

gc -raw:파일 내용을 통째로 하나의 문자열로 사용

MMMM 와 IIII`사이를 추출

정규식 (?<=MMMM)(.*?)(?=IIII)

파일 안에 이런 구조가 있다고 가정

+를 +로 치환

Base64에서 +는 흔한 문자라 HTML/웹 인코딩 과정에서 + 로 바뀐 걸 복원하는 단계

Base64 디코드->UTF-8 텍스트->즉시 실행(IEX)

결과적으로 파일 안에 숨겨진 PowerShell 스크립트를 꺼내 메모리에서 실행

6. 실행 후 상태 값 업데이트+파일 삭제

etins.txt 에 실행한 스크립트 길이($b.length) 기록

행에 사용한 원본 파일 강제 삭제

7. 로그 남김

%APPDATA%\log.txt에 시간과 문자열을 append로 남김

"file is same!!!"

"lenwritsuc!!!"

"fwriter!!!" (대상 파일이 없을 때)

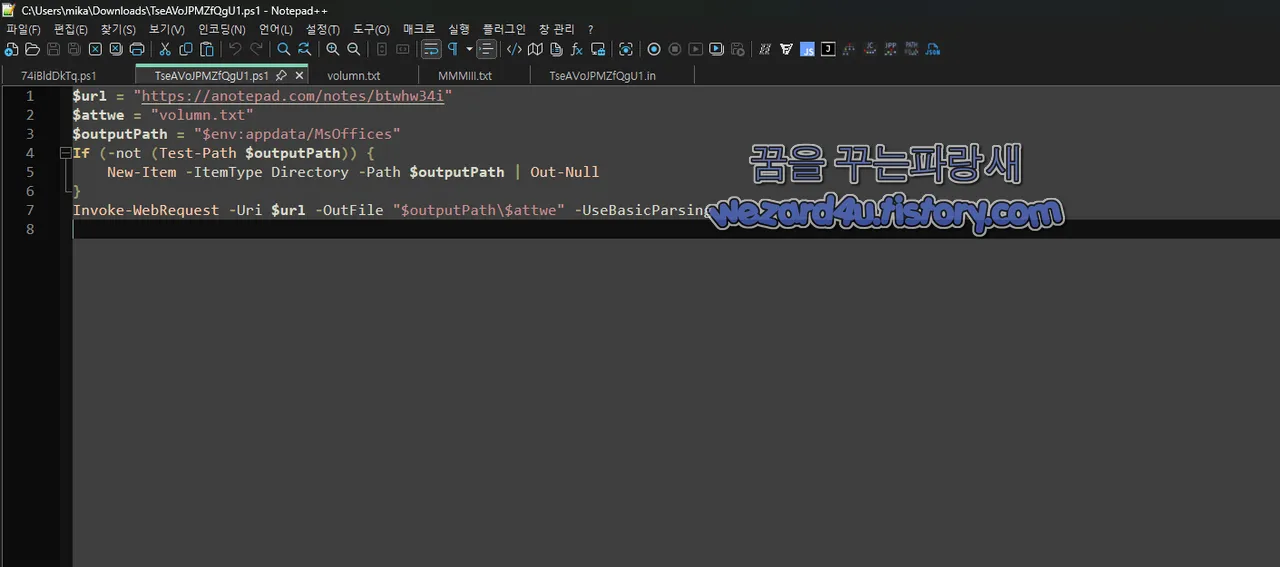

TseAVoJPMZfQgU1.ps1 코드 분석

외부 웹페이지에서 데이터를 내려받아

%APPDATA%\MsOffices\volumn.txt로 저장하는 드롭퍼 역할

volumn.txt 분석

volumn.txt 내용

시스템 정보 수집->Dropbox로 업로드->흔적 삭제하는 PowerShell 정보유출 스크립트

목적

감염 PC에서 보안제품, OS, 프로그램, 네트워크, 최근 사용 항목,문서,다운로드 목록 등을 수집

수집 결과를 Dropbox API로 업로드

업로드 후 로컬 파일 삭제

1.Dropbox로 접속 토큰을 갱신해서 쓰는 방식

스크립트가 하드 코딩한 값

client_id

client_secret

refresh_token

Dropbox OAuth 엔드포인트에 POST를 전송

새 access_token을 발급받고 그 토큰으로 업로드

IOC

토큰 발급:

hxxps://api(.)dropbox(.0com/oauth2/token

파일 업로드:

hxxps://content(.)dropboxapi(.)com/2/files/upload

access token이 만료되어도 refresh_token으로 계속 재발급 가능

트래픽이 Dropbox로 나가서 정상 클라우드 트래픽처럼 보이기 쉬움

2. 감염 PC에서 수집하는 정보들

%APPDATA% 아래에 로그 파일(수집 결과)을 만들고 아래 내용을 순서대로 덤프합니다.

1. 백신 보안제품 정보

WMI root\SecurityCenter2 의 AntiVirusProduct

설치된 AV/EDR 이름, 상태 등

2. 시스템(OS) 정보

Get-CimInstance Win32_OperatingSystem+일부 필드:

OS Caption(버전명)

InstallDate

LastBootUpTime

OSArchitecture

MUILanguages

Version 등

3. 설치 프로그램 목록

WMI Win32_Product (Name, Version)

4.드라이브 정보

5.네트워크 정보

ipconfig /all 결과를 통째로 저장

6.Recent(최근 항목) 목록

Windows 최근 사용 폴더 경로를 얻어서 그 안 파일 목록

7.문서 및 다운로드 디렉터리 목록

Documents,Downloads 를 depth 3 정도로 재귀 나열

업로드(유출) 방식 Dropbox에 파일 업로드

수집 결과 파일 경로를 $SFP 로 두고 업로드 경로를 다음처럼 만듭니다.

로컬 IP 주소를 구한 뒤(Get-NetIPAddress -AddressFamily IPv4)

Dropbox 업로드 path를 형태로 구성:

(피해자IP)/MMMIII/(수집파일명)

그리고 Invoke-RestMethod로 content(.)dropboxapi(.)com/2/files/upload 에 업로드

헤더:

Authorization: Bearer <access_token>

Dropbox-API-Arg: {...json...}

Content-Type: application/octet-stream

업로드 후:

sleep 9

del $SFP -force 로 로컬 수집파일 삭제

5.HTML/파일 구조

%APPDATA%\MsOffices\ 안 파일에서

MMMM 와 IIII 사이를 뽑고

+ 를 +로 되돌리고

Base64 디코딩해서 실행하기 구성이 돼 있음

IOC 정리

hxxps://anotepad(.)com/notes/btwhw34i

로컬 경로:

%APPDATA%\MsOffices\volumn.txt

%APPDATA%\MsOffices\setins.txt

%APPDATA%\log.txt

유출

hxxps://api(.)dropbox(.)com/oauth2/token

hxxps://content(.)dropboxapi(.)com/2/files/upload

이렇게 개인정보를 수집하기 위해서 제작된 개인정보 수집이용 동의서(양식).lnk 에 대해서 알아보았습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 안드로이드 도난 방지 기능에 대한 새로운 업데이트 발표 (1) | 2026.02.03 |

|---|---|

| NVIDIA GPU 디스플레이 드라이버 다중 취약점 보안 업데이트 (0) | 2026.01.30 |

| 코니(KONNI) 블록체인 개발자 및 엔지니어링을 노린 악성코드-Brief.docx.lnk (0) | 2026.01.29 |

| 노드 VPN 스마트폰 IP 우회 변경 사용법(3개월 무료 할인) (2) | 2026.01.29 |

| 마이크로소프트 오피스 제로데이 취약점 패치 배포 (0) | 2026.01.28 |

| 마이크로소프트 아웃룩 멈춤 현상 해결을 위한 긴급 기본 KB5078127 업데이트 (0) | 2026.01.26 |

| 김수키(Kimsuky) 한국거래소(KRX) 사칭 악성코드-2026년 KRX 유튜브 메인 MC 초빙 및 콘텐츠 협업 기획안.pdf.lnk (0) | 2026.01.24 |

| 정체를 알수 없는 APT 악성코드-productrequirements.pdf (0) | 2026.01.22 |