마이크로소프트는 공격에 악용된 마이크로소프트 오피스 제로데이 취약점을 패치 하기 위해 긴급 비정기 보안 업데이트를 배포

CVE-2026-21509로 추적되는 해당 보안 기능 우회 취약점은 Microsoft Office 2016, Microsoft Office 2019, Microsoft Office LTSC 2021, Microsoft Office LTSC 2024 및 Microsoft 365 Apps for Enterprise(해당 기업의 클라우드 기반 구독 서비스)를 포함한 여러 Office 버전에 영향을 받게 됩니ㅏㄷ.

그러나 오늘 발표된 권고문 에서 언급된 바와 같이 Microsoft Office 2016 및 2019용 보안 업데이트는 아직 제공되지 않으며 가능한 한 빨리 출시될 예정

미리 보기 창 자체가 공격 경로는 아니지만, 인증되지 않은 로컬 공격자는 사용자 상호작용이 필요한 낮은 복잡도의 공격을 통해 이 취약점을 성공적으로 악용할 수 있습니다.

마이크로소프트 오피스에서 보안 결정 시 신뢰할 수 없는 입력값에 의존함으로써, 권한이 없는 공격자가 로컬에서 보안 기능을 우회할 수 있습니다.

공격자는 사용자에게 악성 오피스 파일을 전송하고 이를 열도록 유도해야 한다고 마이크로소프트는 설명

해당 업데이트는 취약한 COM/OLE 컨트롤로부터 사용자를 보호하는 마이크로소프트 365 및 마이크로소프트 오피스의 OLE 완화 기능을 우회하는 취약점을 해결

Office 2021 이상 버전 사용자는 서비스 측 변경을 통해 자동으로 보호되지만, 적용을 위해 Office 애플리케이션을 재시작해야 한다고 덧붙였습니다.

Office 2016 및 2019는 즉시 공격에 대한 패치가 적용되지 않지만, 마이크로소프트는 악용 심각도를 낮출 수 있는 혼란스러운 완화 조치를 제공했습니다.

아래 지침으로 이를 명확히 하려고 시도

모든 Microsoft Office 애플리케이션을 닫으십시오.

잘못 편집할 때 운영 체제에 문제가 발생할 수 있으므로 Windows 레지스트리의 백업을 생성하십시오.

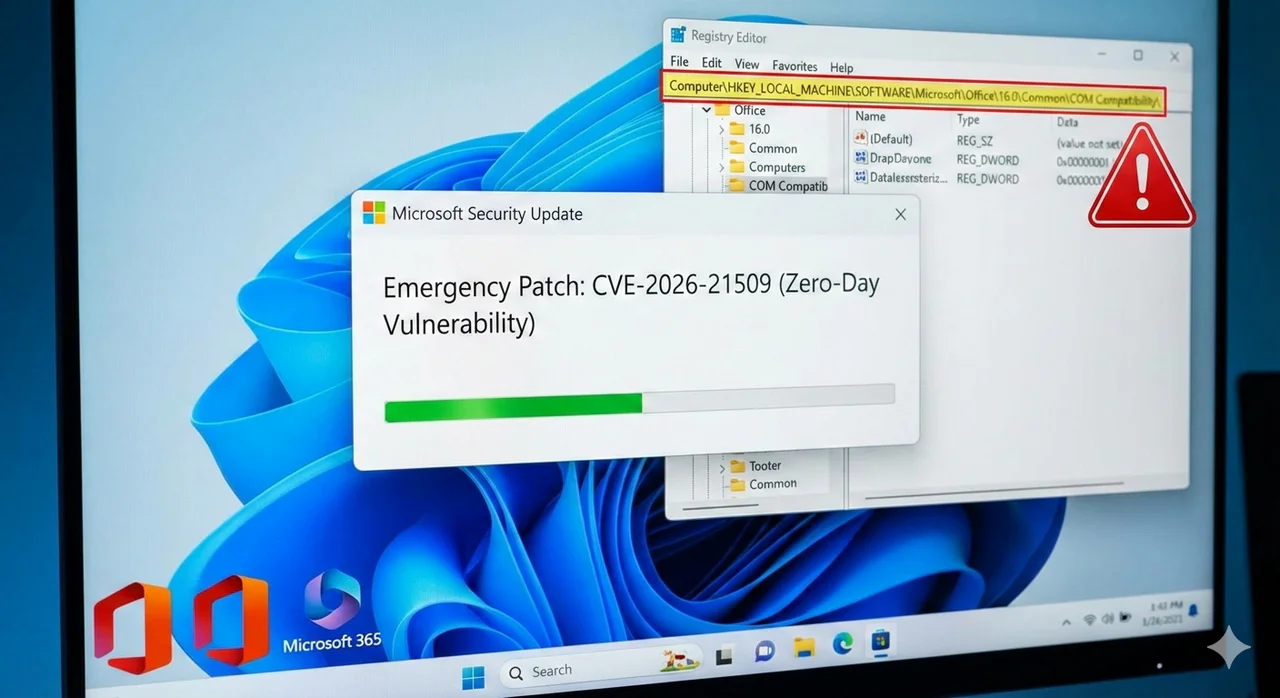

시작 메뉴를 클릭하고 regedit 를 입력하고 검색 결과에 표시되면 Enter 키를 눌러 Windows 레지스트리 편집기(regedit.exe)를 열어 줍니다.

열린 상태에서 상단 주소 표시줄을 사용하여 다음 레지스트리 키 중 하나가 존재하는지 확인

경고:레지스터리 편집기 수정시 오류가 발생을 할수가 있으며 해당 책임은 본인에게 있습니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\16.0\Common\COM Compatibility\ (for 64-bit Office, or 32-bit Office on 32-bit Windows)

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\Office\16.0\Common\COM Compatibility\ (for 32-bit Office on 64-bit Windows)

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\ClickToRun\REGISTRY\MACHINE\Software\Microsoft\Office\16.0\Common\COM Compatibility\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\ClickToRun\REGISTRY\MACHINE\Software\WOW6432Node\Microsoft\Office\16.0\Common\COM Compatibility\위의 키 중 하나가 존재하지 않으면 Common을 마우스 오른쪽 버튼으로 클릭하고 새로 만들기->키를 선택하여 해당 레지스트리 경로 아래에 새 COM 호환성 키를 생성

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\16.0\Common\

기존 또는 새로 생성된 COM 호환성 키를 마우스 오른쪽 버튼으로 클릭하고 새로 만들기->키를 선택하고 이름을 {EAB22AC3-30C1-11CF-A7EB-0000C05BAE0B}로 지정합니다.

새로 생성된 {EAB22AC3-30C1-11CF-A7EB-0000C05BAE0B}를 마우스 오른쪽 버튼으로 클릭하고 새로 만들기->DWORD(32비트) 값을 선택

새 값의 이름을 호환성 플래그로 지정

호환성 플래그 값이 생성되면 해당 값을 두 번 클릭하고 옵션이 16진수로 설정되어 있는지 확인하고 값 데이터 필드에 400을 입력

해당 단계를 수행하면 다음에 Office 응용 프로그램을 실행할 때 해당 취약점이 완화

또한 Microsoft Defender는 악용을 차단하기 위한 탐지 기능을 갖추고 있으며 기본 보호 보기 설정은 인터넷에서 유입되는 악성 파일을 차단하여 추가 보호 계층을 제공

사용자는 보안 경고에 명시된 대로 알 수 없는 출처의 파일을 다운로드하거나 편집을 허용할 때 주의를 기울일 것을 권장

지난 1월 패치 화요일 업데이트의 목적으로 마이크로소프트는 114개 취약점에 대한 보안 업데이트를 배포했으며, 여기에는 활발히 악용 중인 취약점 1건과 공개된 제로데이 취약점 2건이 포함

이번 달 패치된 다른 활발히 악용 중인 제로데이 취약점은 데스크톱 윈도우 매니저의 정보 유출 결함으로, 마이크로소프트가 중요(Important) 등급으로 분류한 이 결함은 공격자가 원격 ALPC 포트와 연관된 메모리 주소를 읽을 수 있게 합니다.

지난주 마이크로소프트는 1월 패치 화요일 업데이트로 인해 발생한 시스템 종료 및 클라우드 PC 버그를 수정하기 위한 다수의 비정기 윈도우 업데이트를 배포했으며, 클래식 아웃룩 이메일 클라이언트가 멈추거나 응답하지 않는 문제를 해결하기 위한 또 다른 긴급 업데이트 세트도 제공

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 코니(KONNI) 블록체인 개발자 및 엔지니어링을 노린 악성코드-Brief.docx.lnk (0) | 2026.01.29 |

|---|---|

| 노드 VPN 스마트폰 IP 우회 변경 사용법(3개월 무료 할인) (2) | 2026.01.29 |

| 마이크로소프트 아웃룩 멈춤 현상 해결을 위한 긴급 기본 KB5078127 업데이트 (0) | 2026.01.26 |

| 김수키(Kimsuky) 한국거래소(KRX) 사칭 악성코드-2026년 KRX 유튜브 메인 MC 초빙 및 콘텐츠 협업 기획안.pdf.lnk (0) | 2026.01.24 |

| 정체를 알수 없는 APT 악성코드-productrequirements.pdf (0) | 2026.01.22 |

| 긴급 윈도우 11 업데이트로 시스템 종료 및 원격 데스크톱 오류 해결 (0) | 2026.01.21 |

| 파이어폭스 147.0 보안 업데이트 (0) | 2026.01.20 |

| 윈도우 11 KB5074109,KB5073455,윈도우 10 KB5073724 보안 업데이트 (0) | 2026.01.17 |