구글 에서 제공을 하는 브라우저인 구글 크롬에서 Pwn2Own 2024에서 악용된 Chrome 제로데이 수정을 진행했습니다.

Pwn2Own Vancouver 2024 해킹 대회에서 악용된 2개의 제로데이를 포함하여 Google Chrome 웹 브라우저의 7가지 보안 취약점을 수정

첫 번째(CVE-2024-2887로 추적됨)는 WebAssembly(Wasm) 개방형 표준의 심각도 이 취약점을 시연했습니다. Pwn2Own 첫날에 발견된 취약점

Manfred Paul 은 제작된 HTML 페이지를 사용하고 Chrome과 Edge를 모두 대상으로 하는 더블 탭 원격 코드 실행(RCE) 익스플로잇의 일부로 가 높은 유형 혼동

두 번째 제로데이는 CVE-2024-2886으로 추적되며 CanSecWest Pwn2Own 대회 둘째 날 KAIST Hacking Lab의 이승현에 의해 해당 취약점 발경

오디오 및 비디오 콘텐츠를 인코딩 및 디코딩하기 위해 웹 앱에서 사용하는 WebCodecs API의 UAF( use-after-free 이 취약점은 원격 공격자가 조작된 HTML 페이지를 통해 임의 읽기/쓰기를 수행할 수 있도록 허용

Seunghyun Lee 또한 CVE-2024-2886을 사용하여 Google Chrome과 Microsoft Edge를 모두 대상으로 하는 단일 익스플로잇을 사용하여 원격 코드 실행을 확보

약점을 패치 하는 데 Mozille은 하루, Google은 5일이 걸렸지만, 공급업체는 일반적으로 Trend Micro의 Zero Day Initiative가 버그 세부 정보를 공개할 때까지 90일 동안 수정 사항을 푸시해야 하기 때문에 Pwn2Own에서 시연된 보안 결함에 대한 패치를 배포하는 데 시간을 투자

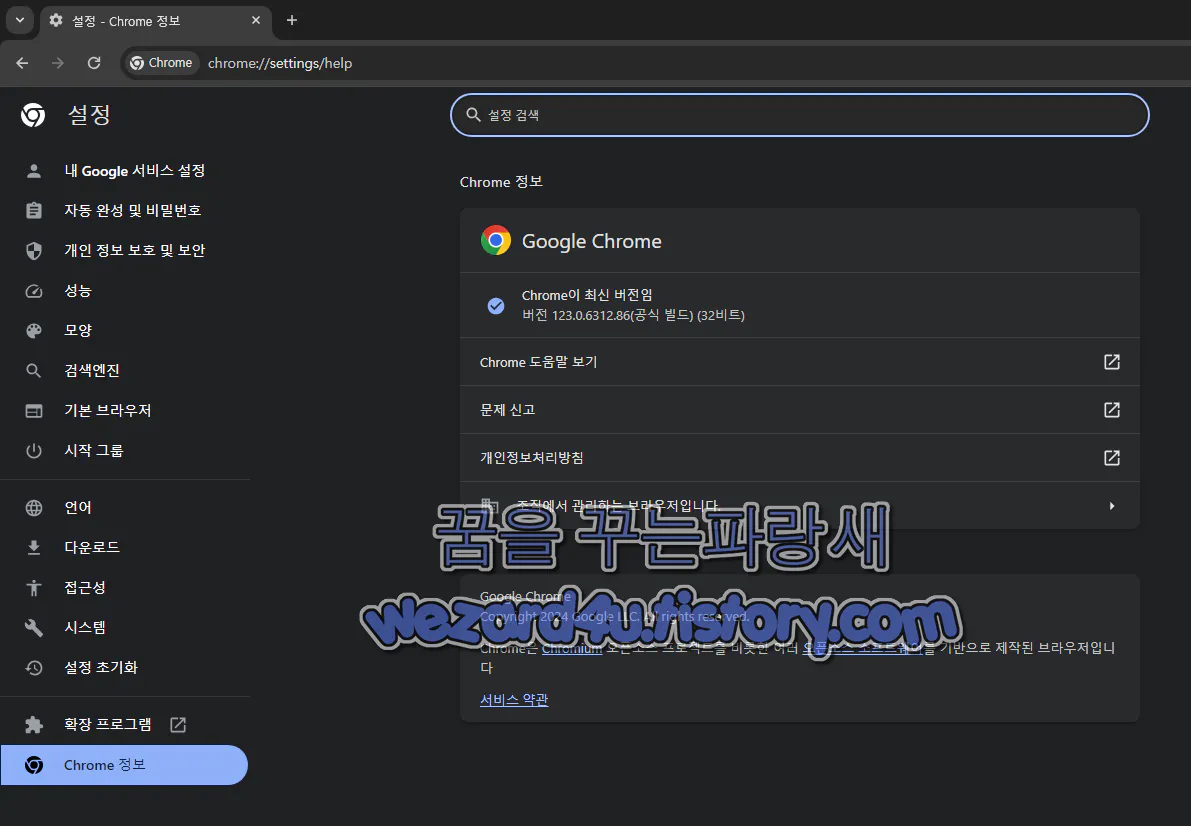

아무튼, 구글 크롬 브라우저 및 구글 크롬 계열 브라우저들은 반드시 보안 업데이트를 진행을 하시길 바랍니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 네이버 피싱 메일 회원정보 고객센터 naver-privacy@kakao(.)com(2024.3.18) (0) | 2024.04.04 |

|---|---|

| 주중대사관 을 타겟으로 추측이 되는 Kimsuky(김수키) 만든 악성코드-202404주중대사관 정책간담회.rar(2024.3.29) (0) | 2024.04.03 |

| Microsoft Edge(마이크로소프트 엣지) Chromium 기반 브라우저 취약점 수정 (0) | 2024.04.01 |

| 윈도우 10 KB5035941 업데이트 및 잠금 화면 위젯 추가 업데이트 (0) | 2024.03.31 |

| 애플 USB 허브 및 Java 문제 해결한 macOS 14.4.1 Sonoma 업데이트 (0) | 2024.03.29 |

| AMD Zen CPU 에 영향을 미치는 새로운 ZenHammer 메모리 공격 (0) | 2024.03.29 |

| 김수키(Kimsuky) 가상화폐(암호 화폐)로 위장한 트레이딩 스파르타코스 강의안-100불남(2차).pdf(2024.1.22) (0) | 2024.03.28 |

| Apple Silicon CPU에 대한 새로운 GoFetch 공격으로 암호화 키를 훔칠 수 있는 취약점 발견 (0) | 2024.03.27 |