오늘은 교통위반 벌점 처분고지서 경찰 민원 모바일 피싱 사이트 인 jkyxc.emvu group에 대해 글을 적어 보겠습니다.

교통범칙금 통지 문자 사칭해서 스마트폰 개인정보를 빼가는 악성코드인. 경찰청 교통민원 24(이파인),경찰 민원 모바일에 대해 알아보겠습니다. 일단 기본적으로 해당 스미싱 공격은 기본적으로 너 교통범칙금 있으면 여러 가지 문자형식으로 이파인을 사칭을 하고 있습니다.

휴대폰 전화번호 적는 곳 나왔지만, 최근에는 그냥 휴대폰 전화번호 없이 사용자가 다운로드 하게 돼 있습니다. 설치 순간 스마트폰의 개인정보를 빼가는 방식을 사용하고 있습니다.

일단 해당 문자 내용은 다음과 같습니다.

[Web 발신]

[교통민원24]법규위반과속운자동차벌점보고서

[Web 발신][교통민원 24] 교통법규위반행위 벌점 6점 처벌 고지서 발송 완료

[web발신]

[교 통24(이파인)]교 통위반

벌점처분고지서 발송완료

[web발신]

[182교통(이파인)]과속운전자동차범칙벌점통지서

[Web발신]교 통24(이파인)차량위반금지령표지처분고지서 발송 완료

였지만 이제는 다음과 같은 것들이 추가되었습니다.

[Web발신]교통 법 규위반4건 미처리

위반운전행위벌점처분고지서

[Web발신][사이버경찰청]카카오 문자메시지 다른 이용자 모욕 처분 통지서

[교통민원24] 차량신호위반 범칙금 감점 처벌 고지서 발송 완료.www(.)efine(.)om/

2.[교통민원24]위반도로교통법시행령의과태료고지서발송완료.www(.)efine(.)com

3.(교통민원24)교통신호 미준 수범칙금 및 벌점 (미처리) 조회바랍니다.

[경찰청교통(이파인)교통법위반 벌점 통지서(발송)내용확인

이며 해당 피싱 사이트 접속 경로는 다음과 같이 이루어집니다.

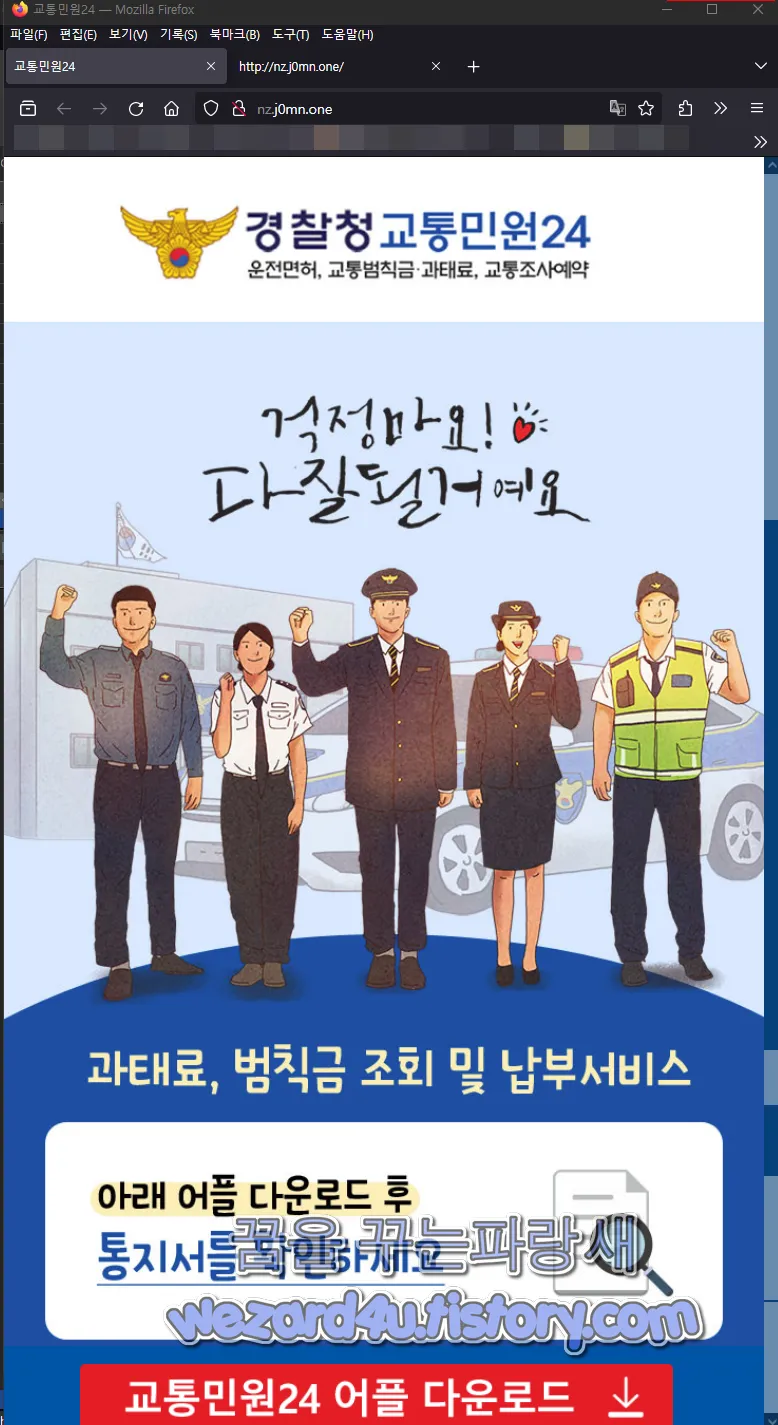

hxxp://nz.j0mn(.)one -> hxxp://nz.j0mn(.)one/apk/efine(.)apk일단 기존의 교통민원24(이파인) 사칭 피싱 사이트 가 아니고 이제 달라진 것을 확인할 수가 있었으며 아마도 공식 경찰에서 배포하는 이미지를 가져 와서 사용하지 않았을까 생각을 합니다.

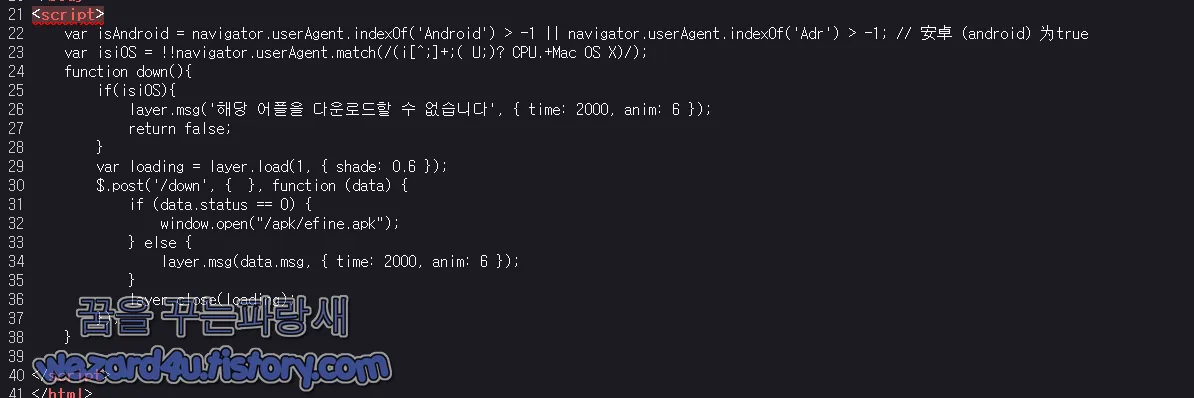

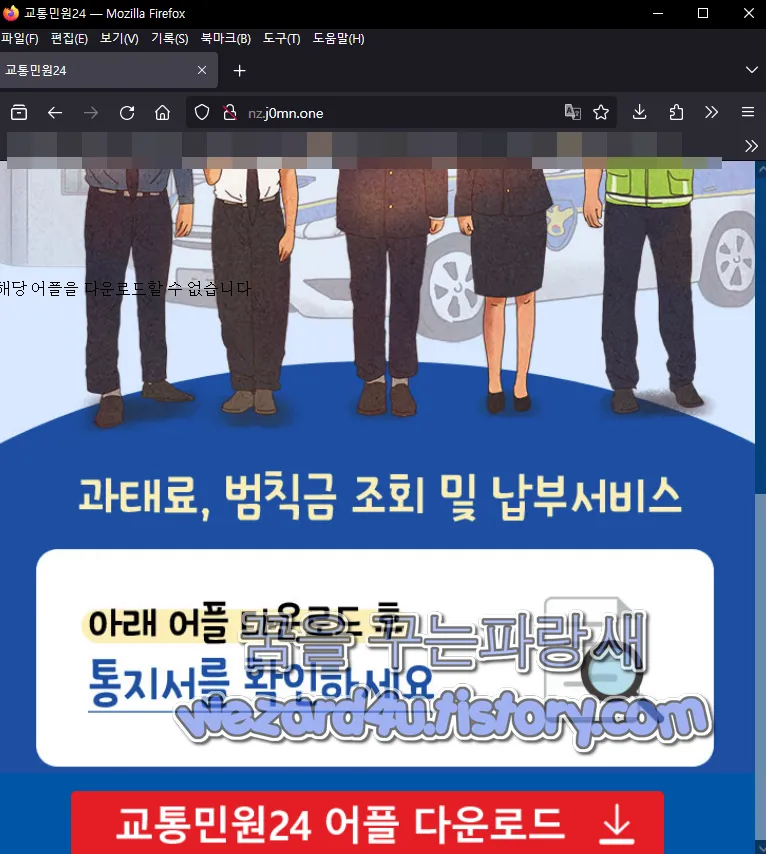

이번에 이파인 피싱 사이트는 웹 소스를 보면 iOS,맥 OS 사용자를 차단하는 코드가 포함된 것을 확인할 수가 있으며 해당 OS로 접속 시 다음과 같은 경고를 표시합니다.

해당 어플을 다운로드할 수 없습니다.

웹소스 내용

<script>

var isAndroid = navigator.userAgent.indexOf('Android') > -1 || navigator.userAgent.indexOf('Adr') > -1; // 安卓(android)为true

var isiOS = !!navigator.userAgent.match(/(i[^;]+;( U;)? CPU.+Mac OS X)/);

function down(){

if(isiOS){

layer.msg('해당 어플을 다운로드할 수 없습니다', { time: 2000, anim: 6 });

return false;

}

var loading = layer.load(1, { shade: 0.6 });

$.post('/down', { }, function (data) {

if (data.status == 0) {

window.open("/apk/efine.apk");

} else {

layer.msg(data.msg, { time: 2000, anim: 6 });

}

layer.close(loading);

});

}

</script>코드 설명

일단 安卓(기계적 인조 인간 즉 안드로이드) 라는 부분을 통해서 일단 안드로이드는 무사통과를 하게 돼 있는 것을 확인할 수가 있습니다.

해당 스크립트는 사용자의 기기가 안드로이드 또는 iOS 인지를 감지하고 그에 따라 다른 동작을 수행하는 JavaScript 코드

1.기기 감지 변수 설정:

var isAndroid = navigator.userAgent.indexOf('Android') > -1 || navigator.userAgent.indexOf('Adr') > -1; // 안드로이드(Adr) 기기인 경우 true

var isiOS = !!navigator.userAgent.match(/(i[^;]+;( U;)? CPU.+Mac OS X)/); // iOS 기기인 경우 true

navigator.userAgent:현재 사용 중인 브라우저의 user agent 문자열을 나타냄

indexOf('Android') > -1 또는 indexOf('Adr') > -1:user agent 문자열에 Android 또는 Adr이 포함되어 있는지를 확인하여 안드로이드 기기 여부를 판단

!!navigator.userAgent.match(/(i[^;]+;( U;)? CPU.+Mac OS X)/):user agent 문자열에 iOS 기기의 특정 패턴이 있는지를 정규식으로 확인하여 iOS 기기 여부를 판단

2.다운로드 함수 설정:

function down() {

// iOS 기기인 경우

if (isiOS) {

layer.msg('해당 어플을 다운로드할 수 없습니다', { time: 2000, anim: 6 });

return false;

}

// 안드로이드 기기인 경우

var loading = layer.load(1, { shade: 0.6 }); // 로딩 레이어 표시

$.post('/down', {}, function (data) {

// 서버에 다운로드 요청 후 응답 처리

if (data.status == 0) {

window.open("/apk/efine(.)apk"); // 다운로드 링크 열기

} else {

layer.msg(data.msg, { time: 2000, anim: 6 }); // 에러 메시지 표시

}

layer.close(loading); // 로딩 레이어 닫기

});

}

down 함수는 사용자의 기기가 iOS인 경우 해당 어플을 다운로드할 수 없다는 메시지를 표시하고 그 외의 경우에는 서버로 POST 요청을 보내어 다운로드를 처리

layer.load(1, { shade: 0.6 }):로딩 레이어를 표시하며, { shade: 0.6 }는 배경에 어둡게 표시되는 정도를 나타냄

window.open("/apk/efine(.)apk"):안드로이드 기기였으면 /apk/efine(.)apk 경로의 APK 파일을 새 창에서 열게 돼 있으면 윈도우 환경에서도 동작합니다.

layer.msg(data.msg, { time: 2000, anim: 6 }):서버 응답에 따라 메시지를 표시하며 { time: 2000, anim: 6 } 는 메시지가 표시되는 시간과 애니메이션 스타일을 나타냄

layer.close(loading): 로딩 레이어를 닫습니다.

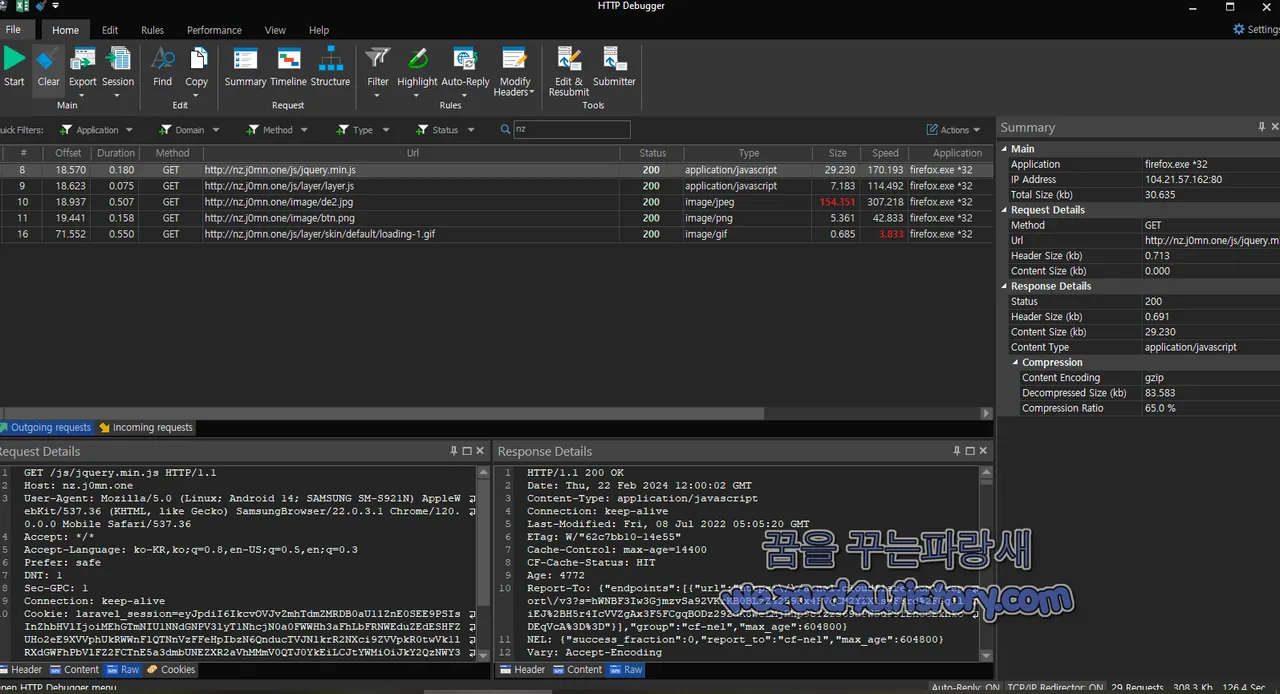

HTTP Debugger Pro 본 피싱 사이트 내용

GET /js/jquery(.)min(.)js HTTP/1.1

Host: nz.j0mn.one

User-Agent: Mozilla/5.0 (Linux; Android 14; SAMSUNG SM-S921N) AppleWebKit/537.36 (KHTML, like Gecko) SamsungBrowser/22.0.3.1 Chrome/120.0.0.0 Mobile Safari/537.36

Accept: */*

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

DNT: 1

Sec-GPC: 1

Connection: keep-alive

Cookie: laravel_session=eyJpdiI6IkcvOVJvZmhTdmZMRDB0aU1lZnE0SEE9PSIsInZhbHVlIjoiMEhGTmNIU1NNdGNPV3lyT1NhcjN0a0FWWHh3aFhLbFRNWEduZEdESHFZUHo2eE9XVVphUkRWWnFlQTNnVzFFeHpIbzN6QnducTVJNlkrR2NXci9ZVVpkR0twVk1lRXdGWFhPbVlFZ2FCTnE5a3dmbUNEZXR2aVhMMmV0QTJ0YkEiLCJtYWMiOiJkY2QzNWY3Njk1NTQ3Y2Y5NTU3NmU0NmMzZjFiOGY3MmY0YjE5YzY3YjVmNmNhMzhkNDdkYzc1MjA5NWM3ZTU1IiwidGFnIjoiIn0%3D

Accept-Encoding: gzip, deflate

다운로드 되는 악성 APK 파일 해쉬값

파일명:efine.apk

사이즈:7.61 MB

MD5:e6b2c275f2de452e03783f41db4c795f

SHA-1:7a9496414b93af89083b5b35087b43404f625eaf

SHA-256:7914ed5421f3ccaf1979a0c19ca1da3b0780da8cb2bf12e4e04d2f2f0be60dc3

해당 악성코드 탐지 하는 보안 업체들은 다음과 같습니다.

Alibaba:TrojanDropper:Android/Banker.13b22826

Antiy-AVL:Trojan/Generic.ASMalwAD.2D

Avast-Mobile:APK:RepMalware [Trj]

Avira (no cloud):ANDROID/Malformed.ZIP.Gen

BitDefenderFalx:Android.Trojan.Agent.gQNUE

Cynet:Malicious (score: 99)

DrWeb:Android.Packed.15.origin

ESET-NOD32:A Variant Of Android/TrojanDropper.Agent.LKS

Fortinet:Android/Agent.LKS!tr

Google:Detected

Ikarus:Trojan-Spy.AndroidOS.Letscall

K7GW:Trojan (005a6c7d1)

Kaspersky:HEUR:Trojan-Dropper.AndroidOS.Banker.f

McAfee:Artemis!E6B2C275F2DE

Microsoft:Trojan:Script/Wacatac.B!ml

Skyhigh (SWG):Artemis!Trojan

Symantec:Trojan.Gen.MBT

Symantec Mobile Insight:AppRisk:Generisk

Tencent:Android.Trojan-Dropper.Banker.Rqil

WithSecure:Malware.ANDROID/Malformed.ZIP.Gen

ZoneAlarm by Check Point:HEUR:Trojan-Dropper.AndroidOS.Banker.f

기본적으로 AV-TEST 에 인증받은 백신 프로그램과 그리고 기본적으로 이상한 사이트 주소로 오면 의심을 해보는 습관을 가지는 것이 중요 하면 해당 사이트에 접속했다고 악성코드가 설치가 안 되면 설령 악성코드를 다운로드 했다고 해도 구글 안드로이드 OS 보안은 그렇게 어설프게 설정이 돼 있지 않기 때문에 사용자가 해당 보안 경고를 무시하고 설치 및 실행을 했을 때 악성코드가 동작합니다. 그러니 항상 조심하고 기본적인 보안 수칙을 잘 지키는 습관을 가지는 것이 중요 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 KB5035845,윈도우 11 KB5035853 보안 업데이트 (0) | 2024.03.13 |

|---|---|

| 북한 해킹 단체 Konni(코니)에서는 만든 업비트 사칭 악성코드-첨부1_성명_개인정보수집이용동의서.docx.lnk(2024.03.07) (0) | 2024.03.11 |

| Apple(애플) 50개 이상의 보안 수정 사항이 포함된 macOS Sonoma 14.4 보안 업데이트 (0) | 2024.03.09 |

| Apple(애플) EU 내 타사 앱 스토어에 대한 지원 추가를 위해 iOS 17.4 업데이트 (0) | 2024.03.08 |

| 파이어폭스 에서 탭 미리보기를 활성화하는 방법 (0) | 2024.03.06 |

| 락빗 랜섬웨어(Lockbit Ransomware) 랜섬웨어 복구 도구 사용방법 (0) | 2024.03.05 |

| 북한 해킹 단체 APT37 Reaper(리퍼)에서 만든 악성코드-(안보칼럼) 반국가세력에 안보기관이 무기력해서는 안된다.zip(2024.02.22) (0) | 2024.03.04 |

| 윈도우 11 2024.2 월 보안 업데이트 0x800F0922 오류 설치 중지 중 (0) | 2024.03.01 |