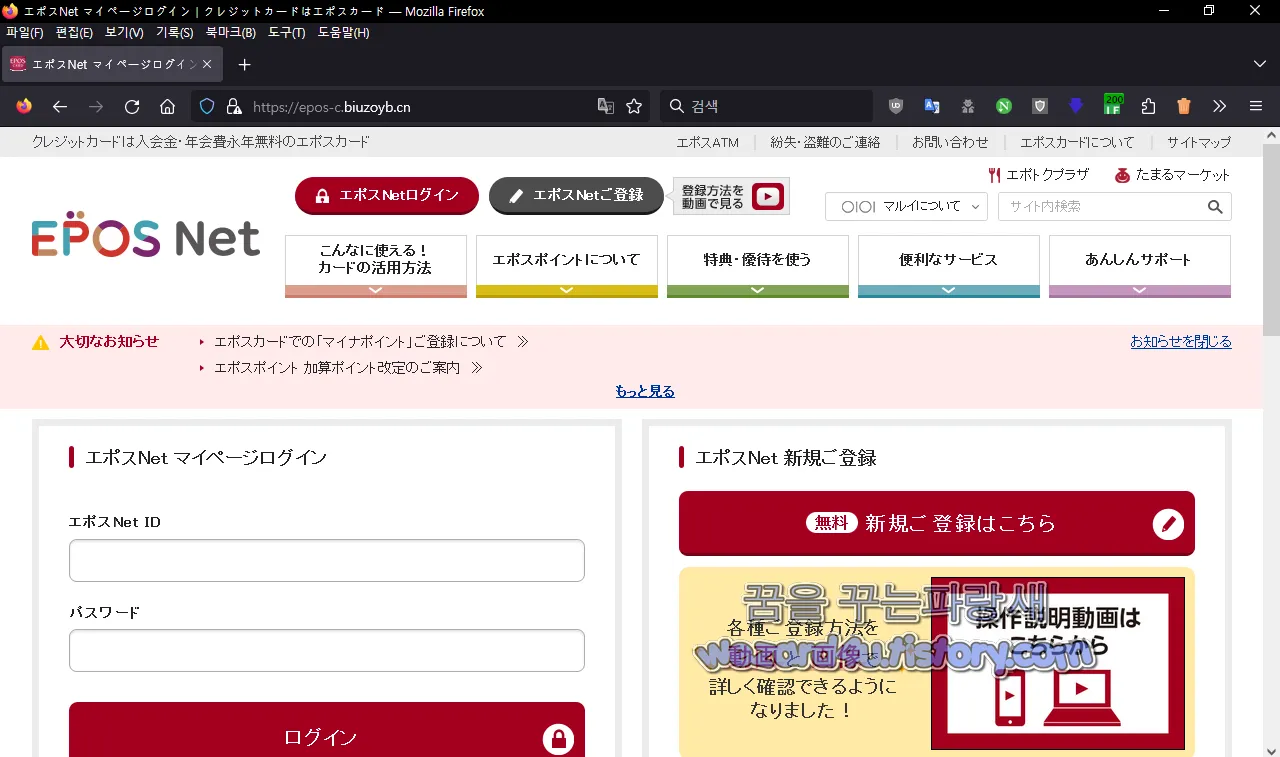

오늘은 일본 에포스 카드 (エポスカー) 피싱 사이트 인 epos-c.biuzoyb(.)cn(2023.08.06)에 대해 글을 적어 보겠습니다.

각종 의류 및 패션잡화를 중심적으로 취급하는 일본의 대형 소매점 체인이며 원래 할부백화점을 시작으로 하였기 때문에 백화점과 비슷하지만, 백화점이라고 보지는 않는 편이며 금융업의 비중도 높아서 일본에서 최초로 신용카드를 발행한 회사이며 현재는 EPOS 카드라는 브랜드를 사용 중인 신용카드입니다. 일단 해당 유포되는 피싱 사이트는 다음과 같습니다.

https://epos-c.biuzoyb(.)cn/

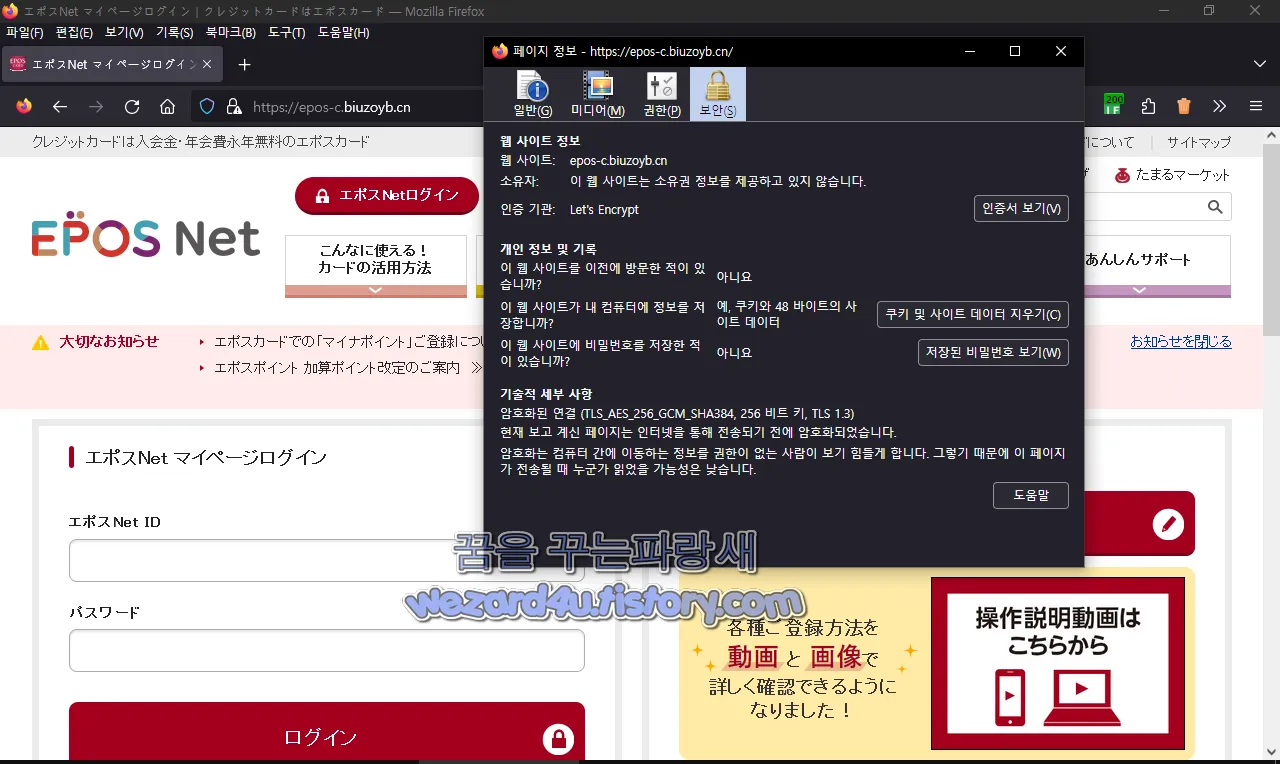

이며 피싱 사이트에서 사용을 하는 인증서 정보는 다음과 같습니다.

Let's Encrypt

해당 사이트에 보면 (.)cn 이라는 것을 보면 cn은 중국의 인터넷 국가 코드 최상위 도메인이며 1987년에 도입 중화인민공화국 정보산업부에 의해 관리 해당 정보 산업부는 미국의 연방 통신 위원회와 같은 성격을 지닌 곳 중국 네트워크 정보 센터에서 등록할 수 있음 아마튼 cn 도멘인 중국임

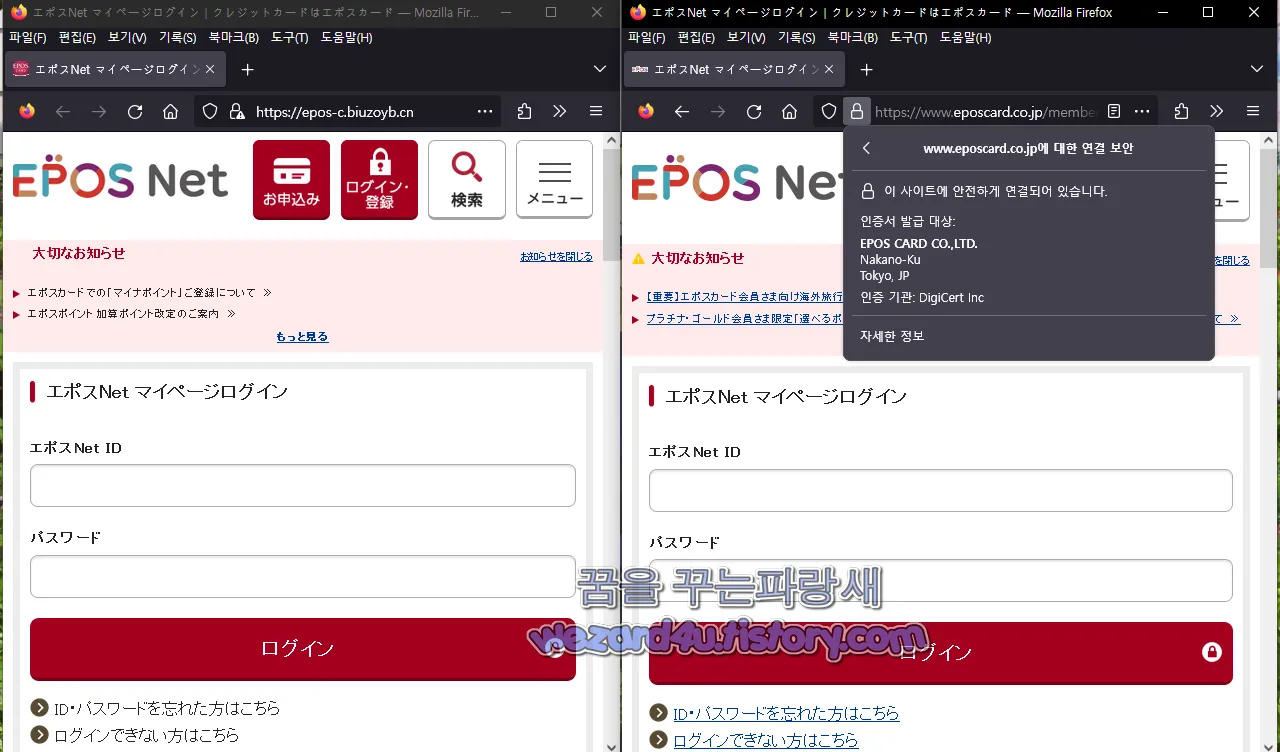

진짜 사이트하고 피싱 사이트 하고 비교하면 틀린 것을 완전히 확인할 수가 있으면 왼쪽이 피싱 사이트 오른쪽 공식 エポスカード(에포스 카드)사이트 이며 인증서 정보만 봐도 확실히 눈으로 확인할 수가 있습니다.

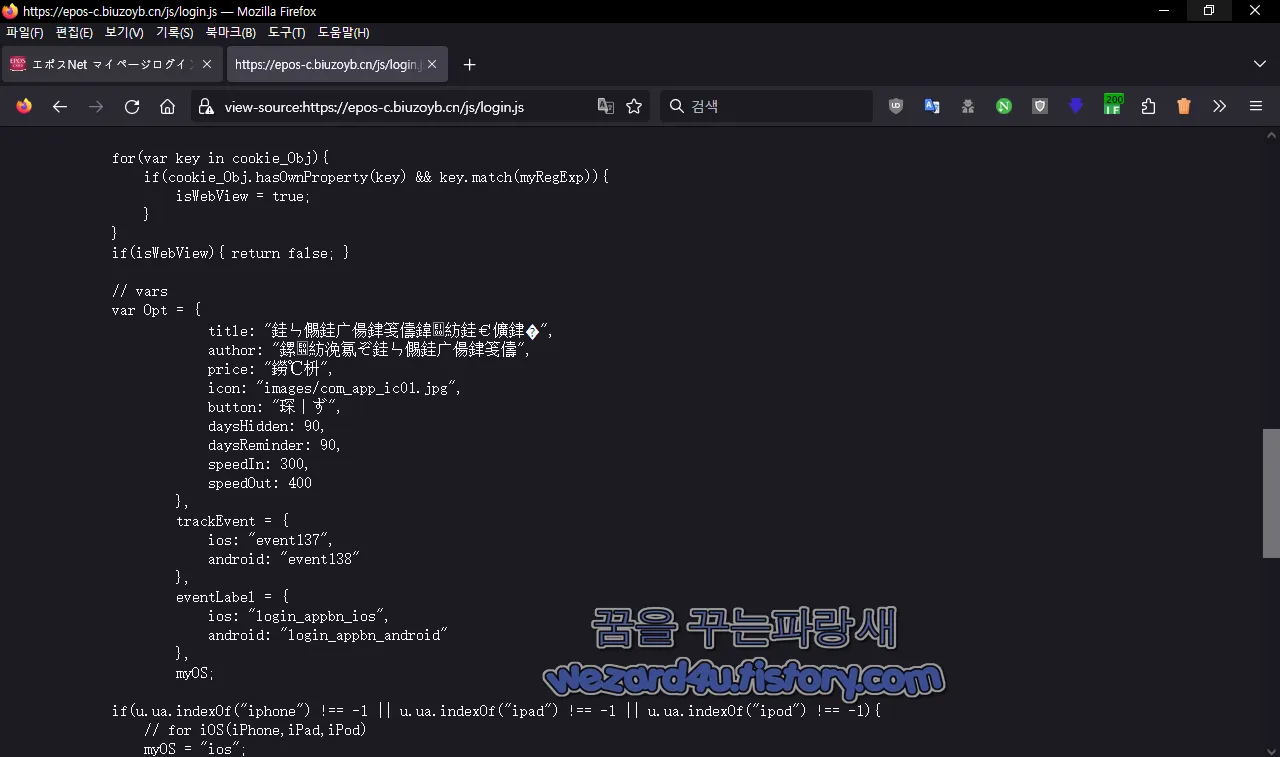

그리고 해당 사이트에서는 로그인 관련 자바스크립트를 보면 다음과 같습니다.

https://epos-c.biuzoyb(.)cn/js/login(.)js피싱 사이트 자바스크립트 내용

/*********************************************

* login(.)js

---------------------------------------------

@init

@plugin

*********************************************/

/* -------------------------------------------

* @init

------------------------------------------- */

j$(function(){

j$.loginSlider();

j$.smartbannerInit();

});

/* -------------------------------------------

* @plugin

------------------------------------------- */

(function(j$){

/*

* @plugin - rtInitialize

*/

j$.fn.rtInitialize = function(elm){

j$(this).children(elm).each(function(){

var self = j$(this);

if(self.html() === ""){

self.remove();

}

});

};

/*

* @plugin - loginSlider

*/

j$.loginSlider = function(){

j$('.loginSlider > ul').rtInitialize("li");

var $slides = j$('.loginSlider > ul > li'),

sliderNum = $slides.size();

if ( sliderNum < 2 ){

j$('.loginSlider').addClass("noSlide");

}else{

var slider = j$('.loginSlider ul').bxSlider({

auto: true,

pager: true,

controls: true,

speed: 700,

pause: 5000,

onSlideAfter: function(){ slider.startAuto(); }

});

}

};

/*

* @plugin - smartbannerInit

*/

j$.smartbannerInit = function(){

// instance

var u = new EPOS_CARD.Util();

// judge isWebView

var cookie_Obj = j$.cookie(),

myRegExp = new RegExp(/^eposapp.+/g),

isWebView = false;

for(var key in cookie_Obj){

if(cookie_Obj.hasOwnProperty(key) && key.match(myRegExp)){

isWebView = true;

}

}

if(isWebView){ return false; }

// vars

var Opt = {

title: "銈ㄣ儩銈广偒銉笺儔鍏紡銈€儣銉�",

author: "鏍紡浼氱ぞ銈ㄣ儩銈广偒銉笺儔",

price: "鐒℃枡",

icon: "images/com_app_ic01(.)jpg",

button: "琛ㄧず",

daysHidden: 90,

daysReminder: 90,

speedIn: 300,

speedOut: 400

},

trackEvent = {

ios: "event137",

android: "event138"

},

eventLabel = {

ios: "login_appbn_ios",

android: "login_appbn_android"

},

myOS;

if(u.ua.indexOf("iphone") !== -1 || u.ua.indexOf("ipad") !== -1 ||

u.ua.indexOf("ipod") !== -1){

// for iOS(iPhone,iPad,iPod)

myOS = "ios";

$.smartbanner({

title: Opt.title,

author: Opt.author,

price: Opt.price,

icon: Opt.icon,

button: Opt.button,

daysHidden: Opt.daysHidden,

daysReminder: Opt.daysReminder,

speedIn: Opt.speedIn,

speedOut: Opt.speedOut,

appStoreLanguage: "jp",

inAppStore: "App Store",

force: myOS,

iconGloss: false

});

} else if(u.isAndroid()){

// for Android

myOS = "android";

$.smartbanner({

title: Opt.title,

author: Opt.author,

price: Opt.price,

icon: Opt.icon,

button: Opt.button,

daysHidden: Opt.daysHidden,

daysReminder: Opt.daysReminder,

speedIn: Opt.speedIn,

speedOut: Opt.speedOut,

inGooglePlay: "Google Play",

force: myOS

});

}

// event tracking

$(".sb-button").click(function(){

var s = s_gi(s_account);

s.linkTrackVars = 'events';

s.linkTrackEvents = trackEvent[myOS];

s.events = trackEvent[myOS];

s.tl(this,'o',eventLabel[myOS]);

});

};

})(jQuery);

코드는 JavaScript로 작성된 파일인 login(.)js 이며 해당 파일은 로그인 기능과 관련된 슬라이더와 스마트 배너 기능을 구현하는

1. @inti:해당 부분은 초기화(Initialization) 코드 문서가 적재될 때 실행되며 loginSlider와 smartbannerInit 함수를 호출

2. @plugin:해당 부분은 플러그인과 관련된 코드.

j$.fn.rtInitialize:해당 함수는 rtInitialize 라는 플러그인을 정의 해당 함수는 주어진 elm 요소를 자식으로 갖는 요소들을 순회하며 내용이 비어 있는 요소는 제거

j$.loginSlider:해당 함수는 로그인 슬라이더를 구현하는 플러그 rtInitialize 함수를 호출하여 슬라이더의 리스트 아이템(`<li>`) 중 내용이 비어 있는 것들을 제거하고 bxSlider 플러그인을 사용하여 자동으로 슬라이더를 재생하는 기능을 추가

j$.smartbannerInit:해당 함수는 스마트 배너를 초기화하는 플러그인입니다. EPOS_CARD.Util 객체를 생성하고, 쿠키를 검사하여 웹뷰에서 실행 중인지 여부를 판단합니다.

j$.smartbannerInit 함수는 스마트 배너를 초기화하는 플러그인으로서 다음과 같은 기능을 수행

EPOS_CARD.Util() 객체 생성: EPOS_CARD 라이브러리의 유틸리티 기능을 사용하기 위해 EPOS_CARD.Util() 객체를 생성

Opt 객체 설정: 스마트 배너에 필요한 옵션들을 설정

배너의 제목, 저자, 가격, 아이콘, 버튼 레이블 등이 포함

운영체제(OS) 판별: 사용자의 기기가 iOS인지, Android인지, 또는 다른 기기인지 판별

스마트 배너 생성: 운영체제에 따라 알맞은 옵션들을 사용하여 스마트 배너를 생성

iOS 기기에는 App Store 링크가 안드로이드 기기에는 구글 플레이 스토어 링크가 표시

이벤트 추적: 스마트 배너의 버튼이 클릭 되면 해당 이벤트를 추적하여 Adobe Analytics로 보고 운영체제에 따라 올바른 이벤트를 선택하여 추적

이렇게 구현된 플러그인은 웹페이지나 앱에서 스마트 배너를 통해 앱 다운로드 를 유도하고, 사용자의 행동을 추적하여 마케팅 및 분석에 활용하지만 피싱 사이트는 그 반대이겠죠.

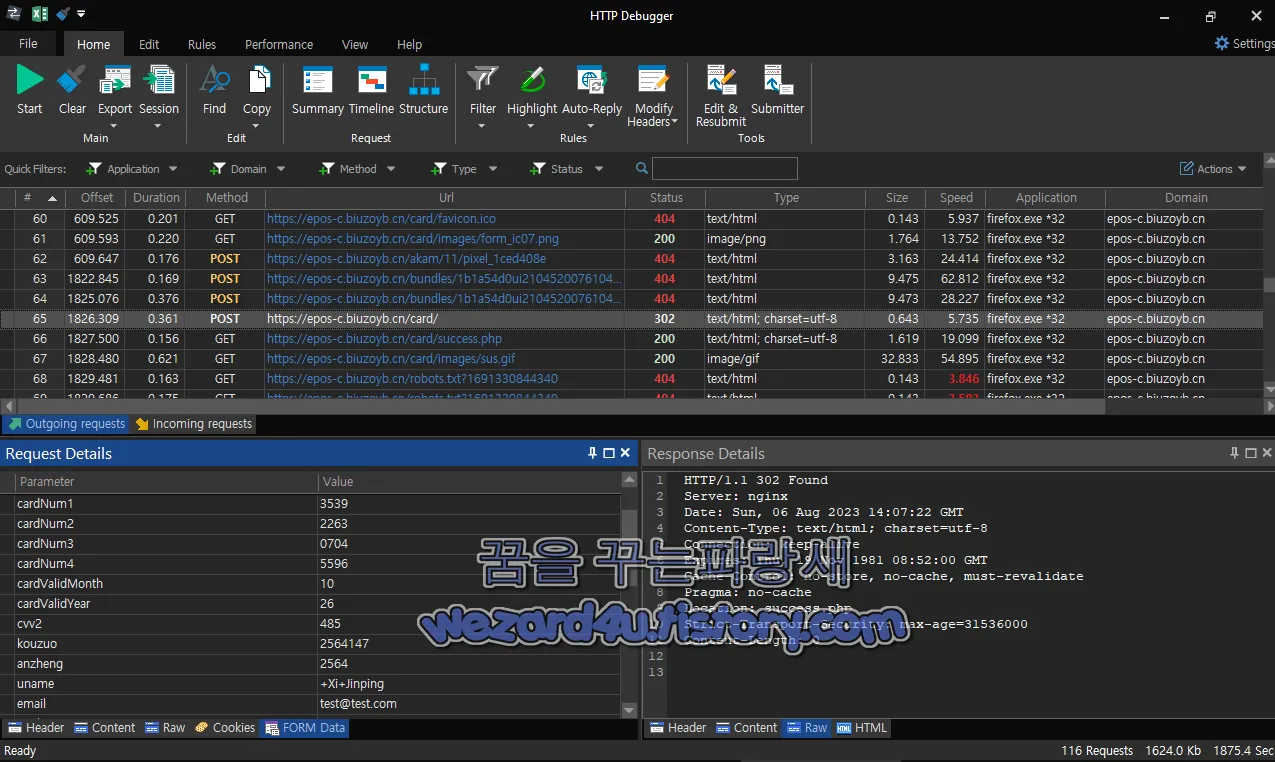

그리고 나서 피싱 사이트에 ID, 비밀번호를 입력하면 다음과 같은 동작을 합니다.

https://epos-c.biuzoyb(.)cn/card/

여기서는 신용카드 정보 및 계좌 정보 수집 및 카드 비밀번호를 요구합니다.

그리고 카드 정보 등을 입력하면 다음 사이트에 전송되는 것을 확인할 수가 있습니다.

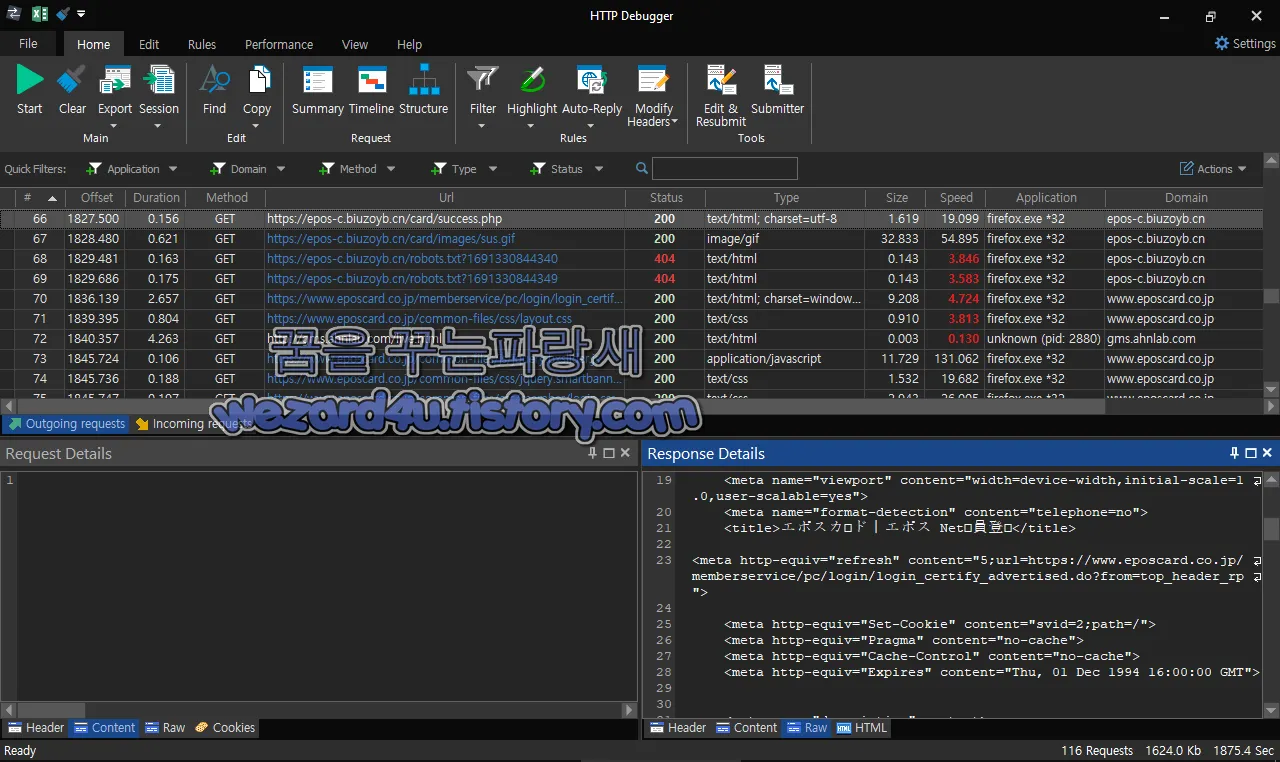

https://epos-c.biuzoyb(.)cn/card/->https://epos-c.biuzoyb(.)cn/card/success.php그리고 기타 정보들을 입력하고 나면 다음과 같은 내용을 확인할 수가 있습니다.

今、あなたは私たちのサービスを楽しむことができます 信頼できるサービスをお選びいただきありがとうございます

10秒以内にアカウントにリダイレクトされます

(지금 당신은 우리의 서비스를 즐길 수 있습니다. 신뢰할 수 있는 서비스를 선택해 주셔서 감사합니다.

10초 이내에 계정으로 리디렉션됩니다.)여기서 해당 html를 까보면 다음과 같이 돼 있는 것을 확인할 수가 있습니다.

그리고 웹 소스에서는 다음과 같은 코드가 있어 입력 후 5초 후 사이트로 이동을 위한 준비한 코드가 있습니다.

<meta http-equiv="refresh" content="5;url=https://www.eposcard.co(.)jp/memberservice/pc/

login/login_certify_advertised.do?from=top_header_rp">즉 5초 뒤에 사용자가 해당 피싱 사이트 인지 모르게 정상 사이트로 리다이렉트 이동을 하게 구성이 돼 있습니다.

그럼 바이러스토탈 에서 2023-08-06 03:39:07 UTC 탐지하는 보안 업체들은 다음과 같습니다.

alphaMountain(.)ai:Phishing

AlphaSOC:Phishing

Avira:Phishing

BitDefender:Malware

Cluster25:Phishing

CRDF:Malicious

CyRadar:Malicious

Emsisoft:Phishing

ESET:Phishing

G-Data:Malware

Google Safebrowsing:Phishing

Kaspersky:Phishing

Lionic:Phishing

Netcraft:Malicious

OpenPhish:Phishing

Phishing Database:Phishing

Seclookup:Malicious

Sophos:Phishing

Trustwave:Phishing

VIPRE:Malicious

Webroot:Malicious

Fortinet:Spam

그리고 해당 부분을 보면 대부분 보안 업체에서 사이트를 피싱 및 스팸으로 정상적으로 차단하고 있으며 언제나 이야기하지만, 기본적인 보안 프로그램과 브라우저, 운영체제인 있는 피싱 사이트 및 유해사이트 차단, 스팸 차단 기능을 활성화해서 사용을 하는 것이 좋으며 자신이 사용하는 브라우저에 Emsisoft Browser Security 같은 부가기능을 설치해서 사용하는 것도 피싱,스팸,유해사이트,악성코드 유포 사이트를 차단하는 데 도움이 될 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 마이크로소프트 윈도우 11 프로세서 호환성 목록에서 44개의 인텥 CPU를 제거 (0) | 2023.08.08 |

|---|---|

| 북한 해킹 단체 Konni(코니)에서 만든 악성코드-소명자료 목록(국세징수법 시행규칙)(2023.4.14) (0) | 2023.08.08 |

| 파이어폭스 116.0.2(Firefox 116.0.2) ZoneAlarm Anti-Keylogger 충돌문제 해결 (0) | 2023.08.08 |

| 마이크로소프트 윈도우 에서 TLS 1.0 및 TLS 1.1을 비활성 (0) | 2023.08.08 |

| 코발트 스트라이크(Cobalt Strike) 의심스러운 PowerShell(파워셀) 다운로드 및 실행을 파일-ss.bat(2023.8.4) (0) | 2023.08.05 |

| 주문서로 위장한 악성코드-Delivery Note 2023-10326.doc(2023.07.31) (0) | 2023.08.04 |

| 북한 해킹단체 김수키(Kimsuky)에서 만든-위믹스팀-클라우드사용금지.doc(2023.7.28) (0) | 2023.08.03 |

| 파이어폭스 116 보안 업데이트 및 성능 업데이트 (0) | 2023.08.02 |