마이크로소프트에서 제공하는 운영체제인 윈도우에서 TLS(전송 계층 보안) 프로토콜 버전 1.0 및 1.1을 비활성화할 계획이라고 합니다. 일단 해당 프로토콜은 1999년(TLS 1.0) 및 2006년(TLS 1.1)으로 거슬러 올라가며 이후 새로운 버전인 TLS 1.2 및 TLS 1.3에 대체가 되고 있으며 2019년 11월 17일에 발생한 Coronavirus disease 2019 (COVID-19) 즉 코로나 19 발생을 하기 이전에 브라우저들도 해당 프로토콜은 차단을 했지만

COVID-19(코로나 19)에 의해서 코로나 19(COVID19) 정보 사이트에서 TLS 1.2 이상 버전으로 업데이트를 하지 않은 정부 및 의료기관 등에서는 아직 TLS 1.2 업데이트를 진행을 하지 않은 곳이 많아서 차단을 일시적으로 해제한 적이 있었습니다.

마이크로소프트는 이전 프로토콜 버전에서 보안 문제가 발견되었으며 인터넷 표준 및 규제 기관은 이에 대한 대응으로 TLS 버전 1.0 및 1.1을 더는 사용하지 않거나 허용하지 않습니다.

TLS 1.0 및 1.1의 사용은 수년에 걸쳐 많이 감소했으며 마이크로소프트는 두 프로토콜을 비활성화할 때가 왔다고 판단을 하는 것 같습니다.

해당 프로토콜을 비활성화하면 윈도우 와 해당 사용자의 보안이 향상되고 절대 버전의 프로토콜 채택 속도가 빨라질 수 있다고 합니다. 일단 2023년 9월부터 Windows 11용 Insider 빌드에서 TLS 1.0 및 TLS 1.1을 비활성화할 계획입니다.

윈도우 에서 TLS 1.0 및 TLS 1.1을 비활성 자세한 글

윈도우 TLS 1.0 및 TLS 1.1 오류 확인 방법은 다음과 같습니다.

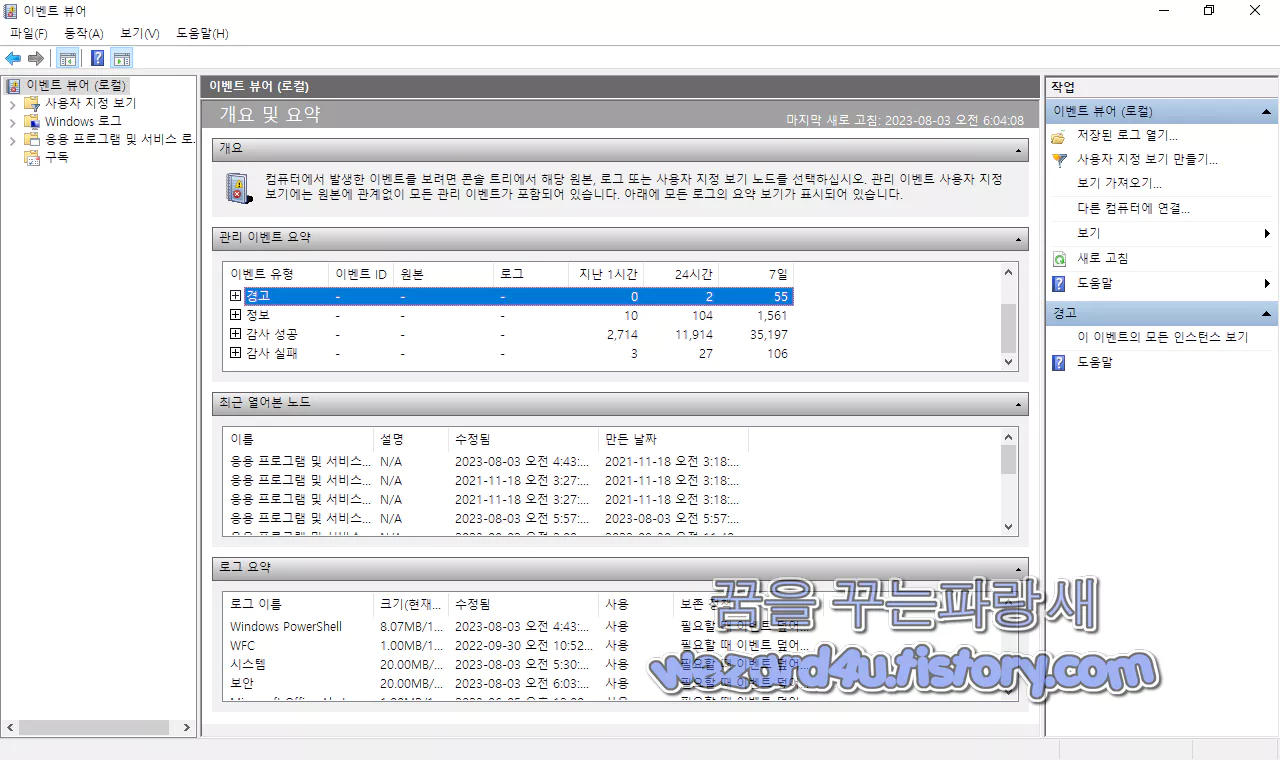

윈도우+R 그리고 eventvwr.msc를 입력을 하면 이벤트 뷰어(Event Viewer) 윈도우 시스템 로그 를 볼 수가 있습니다.

관리자는 응용 프로그램에 TLS 1.0 또는 TLS 1.1이 필요한지 확인하기 위해 Windows 이벤트 로그를 확인할 수 있습니다. 이렇게 하려면 관리자가 Windows 이벤트 로그에서 이벤트 ID 36871을 찾으면 됩니다. 마이크로소프트에서는 샘플 이벤트 오류를 제공했으며 내부 오류 상태는 10013입니다. SSPI 클라이언트 프로세스는 <프로세스 ID> 입니다.

윈도우 에서 TLS 1.0 및 TLS 1.1을 다시 활성화

[소프트웨어 팁/보안 및 분석] - Windows 10(윈도우 10)에서 기본적 TLS 1.3 활성화 기능 추가 예정

Windows 10(윈도우 10)에서 기본적 TLS 1.3 활성화 기능 추가 예정

오늘은 Microsoft(마이크로소프트) 는 윈도우10 빌드 20170부터 최신 Windows 10 빌드에서 보안 프로토콜의 최신 버전인 TLS 1.3을 활성화했다고 합니다. 마이크로소프트는 TLS 1.3이 기본적으로 IIS / HTTP.SYS

wezard4u.tistory.com

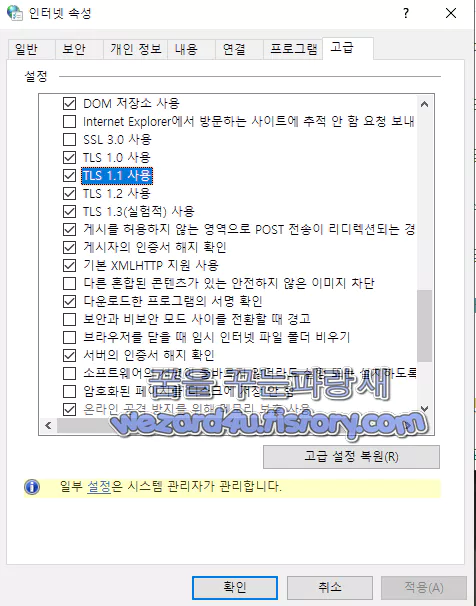

윈도우 관리자는 Microsoft에서 프로토콜을 비활성화하고 TLS 1.0,TLS 1.1을 다시 활성화할 수 있습니다. 응용 프로그램이 이러한 프로토콜에 의존하는 데 필요할 수 있으며 Microsoft는 널리 사용되는 응용 프로그램이 이러한 프로토콜에 의존하는지 알아보려고 테스트를 실행 해당 목록에는 SQL Server 2014 및 2016, Turbo Tax 최대 버전 2018 및 ACDSee Photo Studio 버전 2023이 포함

기본값을 재정의하려면 Windows 레지스트리를 편집하고

HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\ . 여기에서 원하는 프로토콜 버전의 경로(예: TLS 1.0\Client)를 따라 DWORD(32비트) 값을 생성하고 Enabled라는 이름을 지정하고 값을 1로 설정

일단 마이크로소프트 윈도우 에서 TLS 1.0 및 TLS 1.1을 비활성을 진행하니까 이제 슬슬 준비해야 하지 않을까 생각이 됩니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10,윈도우 11 KB5029244,KB5029247,KB5029263 보안 업데이트 (0) | 2023.08.10 |

|---|---|

| 마이크로소프트 윈도우 11 프로세서 호환성 목록에서 44개의 인텥 CPU를 제거 (0) | 2023.08.08 |

| 북한 해킹 단체 Konni(코니)에서 만든 악성코드-소명자료 목록(국세징수법 시행규칙)(2023.4.14) (0) | 2023.08.08 |

| 파이어폭스 116.0.2(Firefox 116.0.2) ZoneAlarm Anti-Keylogger 충돌문제 해결 (0) | 2023.08.08 |

| 일본 에포스 카드 (エポスカー) 피싱 사이트-epos-c.biuzoyb(.)cn(2023.08.06) (0) | 2023.08.07 |

| 코발트 스트라이크(Cobalt Strike) 의심스러운 PowerShell(파워셀) 다운로드 및 실행을 파일-ss.bat(2023.8.4) (0) | 2023.08.05 |

| 주문서로 위장한 악성코드-Delivery Note 2023-10326.doc(2023.07.31) (0) | 2023.08.04 |

| 북한 해킹단체 김수키(Kimsuky)에서 만든-위믹스팀-클라우드사용금지.doc(2023.7.28) (0) | 2023.08.03 |