오늘은 최근에 러시아 우크라이나 전쟁 러시아에서는 특수군사작전(최근 전쟁으로 변경하는 것 같음)에서 러시아 지원을 받는 해커 집단인 가마레돈(Gamaredon)은 최근 이번 전쟁에서 우크라이나 정부 기관에 침투해서 상당량의 정보를 빼오는 스파이 활동을 성공적으로 수행하고 있으며 러시아 정보총국(GRU) 산하의 해킹그룹 74455 부대도 가담을 하고 있습니다. 일단 악성코드는 문서로 돼 있으며 가마레돈(Gamaredon)에서 만들어 지난달에 우크라이나 정부를 상대로 공격하고 있습니다.

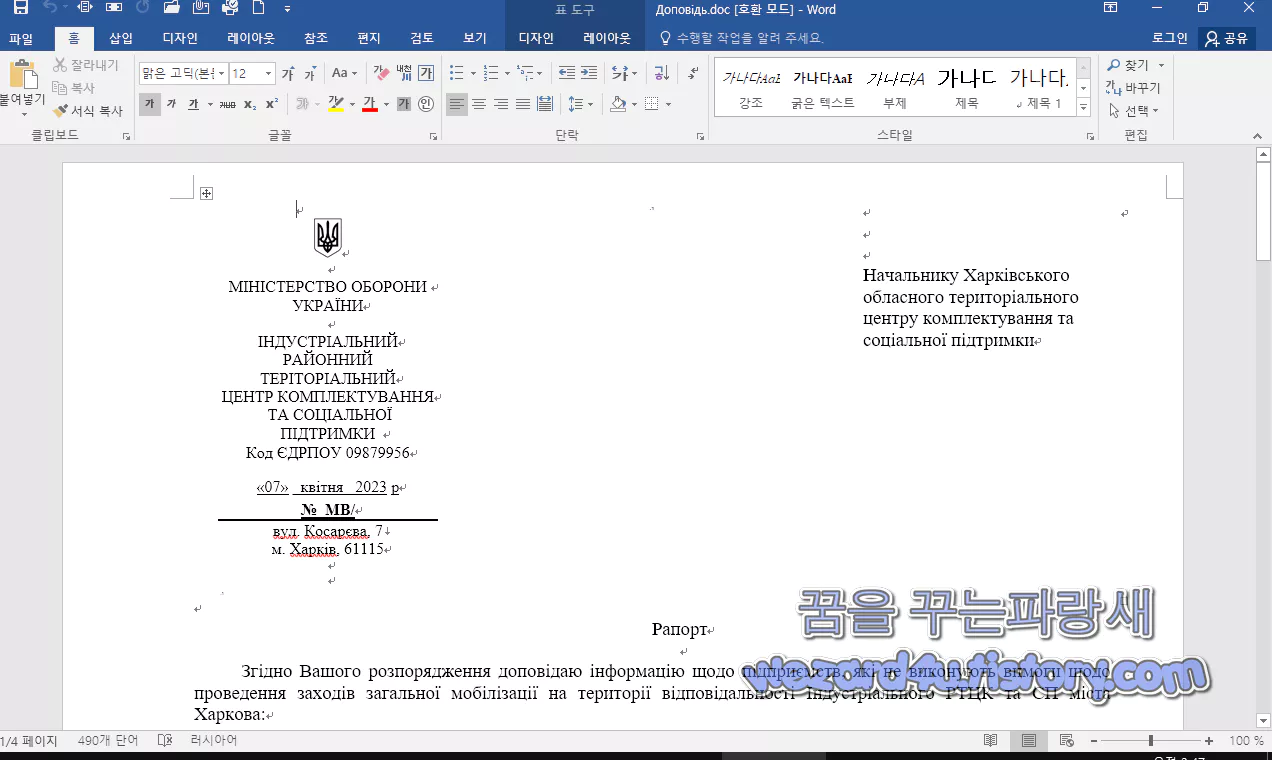

해당 악성코드는 보고서라고 돼 있고 마치 보고서를 보낸 것처럼 해서 공격을 수행합니다.

먼저 해쉬값은 다음과 같습니다.

파일명:Доповідь.doc

사이즈:50.5 KB

CRC32:bec46799

MD5:05f1a2a30b58eee64681a530d7eabfb7

SHA-1:4d681540cac6b464567fca600381ac3b8c43a638

SHA-256:c62dd5b6036619ced5de3a340c1bb2c9d9564bc5c48e25496466a36ecd00db30

SHA-512:9c0dc4938ad3a337e1e5f092dce2e70056a95bd763d3faf88f92b163bad99635b20a466838301519b840184c851bcad57d1e2161dd33dedf136ac87bbaa436f7

파일을 실행하면 다음과 같은 내용이 있습니다. 구글 번역기를 사용해서 우크라이나 어를 번역을 하면 다음과 같습니다.

ІНІСТЕРСТВО ОБОРОНИ

УКРАЇНИ

ІНДУСТРІАЛЬНИЙ

РАЙОННИЙ ТЕРІТОРІАЛЬНИЙ

ЦЕНТР КОМПЛЕКТУВАННЯ

ТА СОЦІАЛЬНОЇ ПІДТРИМКИ

Код ЄДРПОУ 09879956

«07» _квітня_ 2023 р

№_МВ/

вул. Косарєва, 7#м. Харків, 61115

국방부

우크라이나 산업

지구 영토

완전한 센터 및 사회적 지원

EDRPOU 코드 09879956

"07" _2023년 4월_

#_МВ/

성. Kosareva, 7, 하르키우, 61115

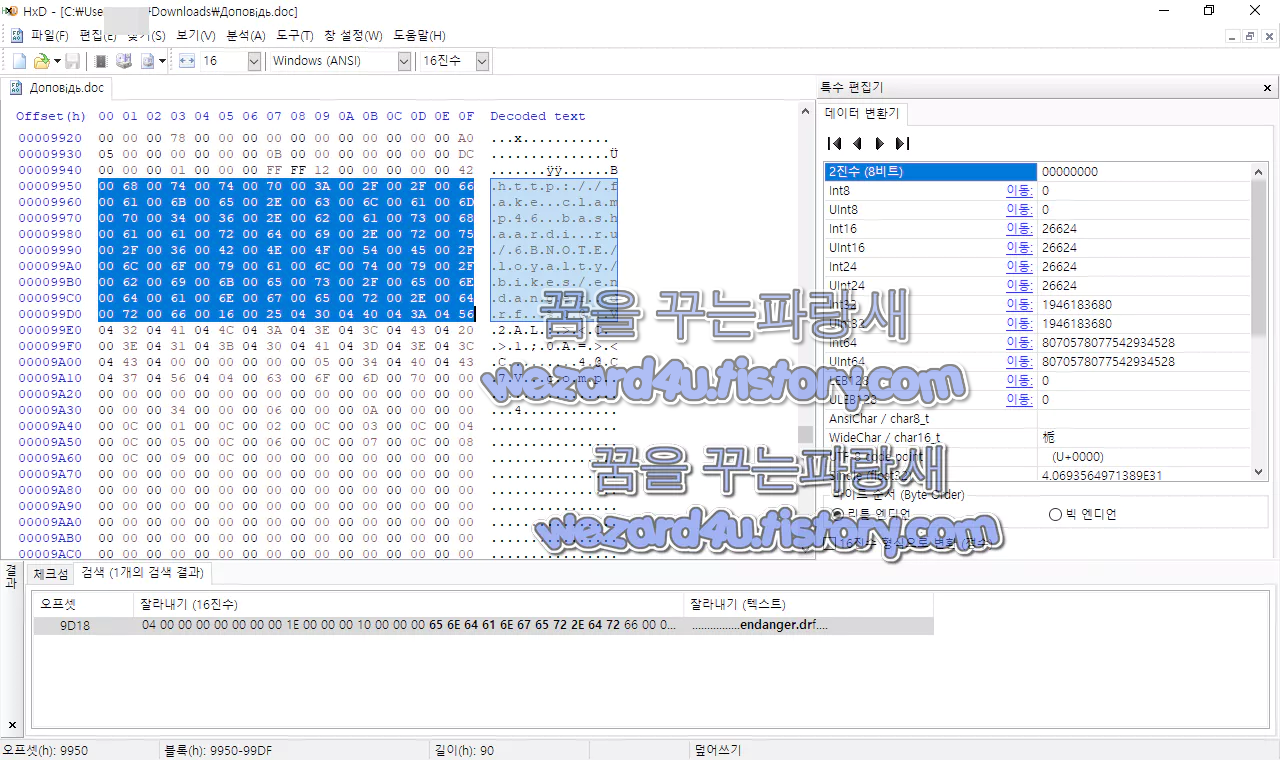

그리고 해당 악성코드 문서를 HEX 로 열어 줍니다.

그리고 나서 보면 악성코드 주소가 포함된 곳은 다음과 같습니다.

00 (68) 00 74 00 74 00 (7)0 00 3A 00 2F (0)0 2F 00 66 00 61 00 6B

00 65 (00) 2E 00 63 00 6C 00 61 00 6D 00 70 00 34 00

36 00 2E 00 62 00 61 00 73 00 68 00 61 00 61 00 72 00 64

00 69 00 2E 00 72 00 75 00 2F (00) 36 00 42 00 4E 00 4F

00 54 00 45 00 2F 00 6C 00 6F 00 79 00 61 00 6C 00 74 00

(79) 00 2F 00 62 00 69 00 6B 00 (65) 00 73 00

2F 00 65 00 6E 00 64 00 (61) 00 6E 00 67

00 65 00 72 00 2E 00 64 00 72 00 66 00 16 00 25 04 30 04 40 04 3A 04 56이걸 정리하면 다음과 같습니다.

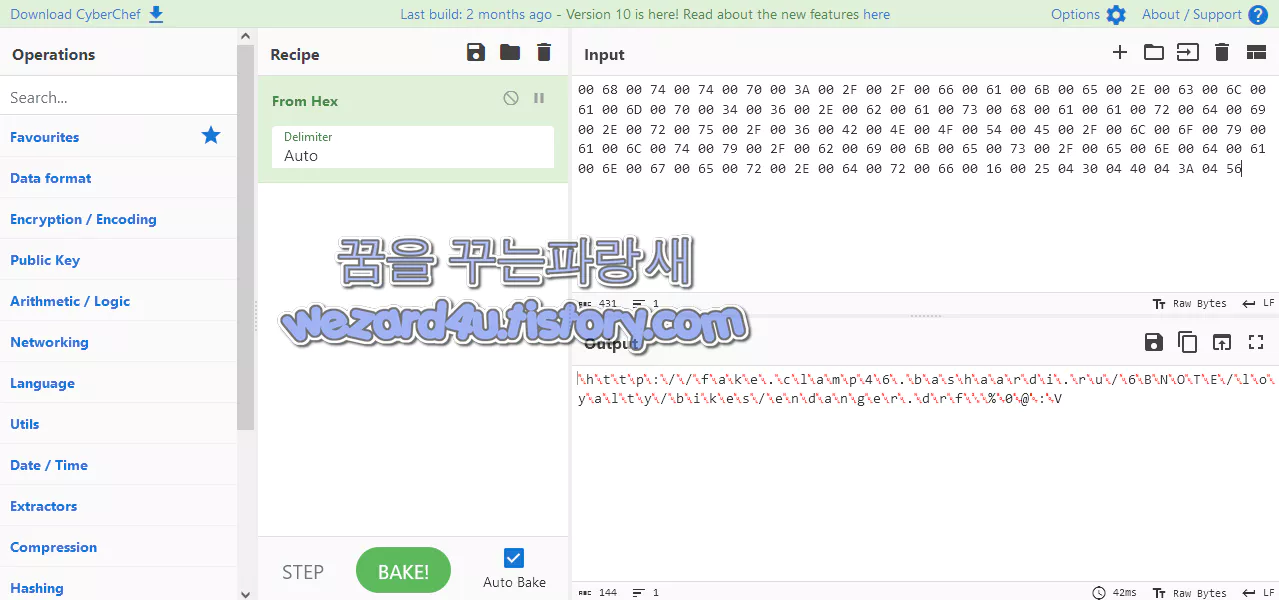

68 74 74 70 3A 2F 2F 66 61 6B 65 2E 63 6C 61 6E 64

65 73 74 69 6E 65 2E 72 75 2F 36 42 4E 4F 54 45 2F

6C 6F 79 61 6C 74 79 2F 62 69 6B 65 73 2F 65 6E 64 61 6E 67 65 72 2E 64 72 66

http://fake.clandestine(.)ru/6BNOTE/loyalty/bikes/endanger.drf

가 되고 해당 사이트에서 됩니다.

사용을 하는 HTTP 는 다음과 같습니다.

http://fake.clamp46.bashaardi(.)ru/6BNOTE

http://fake.clamp46.bashaardi(.)ru/6BNOTE/loyalty

http://fake.clamp46.bashaardi(.)ru/6BNOTE/loyalty/

http://fake.clamp46.bashaardi(.)ru/6BNOTE/loyalty/bikes

http://fake.clamp46.bashaardi(.)ru/6BNOTE/loyalty/bikes/

http://fake.clamp46.bashaardi(.)ru/6BNOTE/loyalty/bikes/endanger.drf2023-04-24 12:14:38 UTC 기준 바이러스토탈 에서 탐지하는 보안 업체들은 다음과 같습니다.

ALYac:Trojan.Downloader.DOC.Gen

Arcabit:Trojan.Generic.D3F3FE32

Avast:Other:Malware-gen [Trj]

AVG:Other:Malware-gen [Trj]

Avira (no cloud):W97M/Dldr.Agent.bxchm

BitDefender:Trojan.GenericKD.66321970

Cynet:Malicious (score: 99)

Emsisoft:Trojan.GenericKD.66321970 (B)

eScan:Trojan.GenericKD.66321970

ESET-NOD32:DOC/TrojanDownloader.Agent.EMV

F-Secure:Malware.W97M/Dldr.Agent.bxchm

GData:Trojan.GenericKD.66321970

Kaspersky:HEUR:Trojan-Downloader.MSOffice.Agent.gen

Lionic:Trojan.MSWord.Agent.4!c

MAX:Malware (ai Score=87)

McAfee:W97M/Downloader.dxe

McAfee-GW-Edition:W97M/Downloader.dxe

Microsoft:TrojanDownloader:O97M/Donoff!MSR

Symantec:W97M.Downloader

Tencent:Win32.Trojan-Downloader.Der.Azlw

Trellix (FireEye):Trojan.GenericKD.66321970

TrendMicro:Trojan.W97M.FRS.VSNW0BD23

TrendMicro-HouseCall:Trojan.W97M.FRS.VSNW0BD23

VIPRE:Trojan.GenericKD.66321970

ZoneAlarm by Check Point:HEUR:Trojan-Downloader.MSOffice.Agent.gen

입니다.이처럼 평시이든 전시이든 간에 각 국가는 언제나 상대국의 정보를 하나라도 더 얻으려고 노력을 하고 있고 현실은 평화롭지만, 인터넷상에서는 이렇게 상대방의 정보를 캐내려고 접근을 하고 있기 때문에 항상 조심을 하고 대비를 해야 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 김수키(Kimsuky)만든 링크 방식 악성코드-질문지.doc.lnk(2023.05.08) (0) | 2023.05.19 |

|---|---|

| 김수키(Kimsuky) 만든 구글 크롬 부가기능을 통한 악성코드(2023.3.20) (0) | 2023.05.16 |

| 파이어폭스 기본 검색 엔진 빙(Bing) 만들기 위한 마이크로소프트 입찰 시작 (0) | 2023.05.15 |

| Kingston(킹스톤) SSD 펌웨어 Coldplay(콜드플레이) 노래 가사 포함 (0) | 2023.05.13 |

| 파이어폭스 113(Firefox 113) 보안 업데이트 (0) | 2023.05.12 |

| 윈도우 10 KB5026361 및 KB5026362 보안 업데이트 (0) | 2023.05.11 |

| 유럽 연합(EU)를 겨낭한것으로 추정 되는 라자루스 에서 만든 워드 악성코드-Interview.doc(2023.4.28) (2) | 2023.05.11 |

| Microsoft Edge 113(마이크로소프트 엣지 113) 강화된 보안 모드 삭제 (0) | 2023.05.10 |