오늘은 네이버 고객센터로 속여서 개인정보 즉 ID, 비밀번호를 훔쳐가는 피싱 사이트 를 탈취를 하려고 제작된 피싱 사이트 에 대해 알아보겠습니다. 개인적으로는 한꺼번에 두개의 피싱 메일을 받았으며 그중 한 가지를 해볼까 합니다.

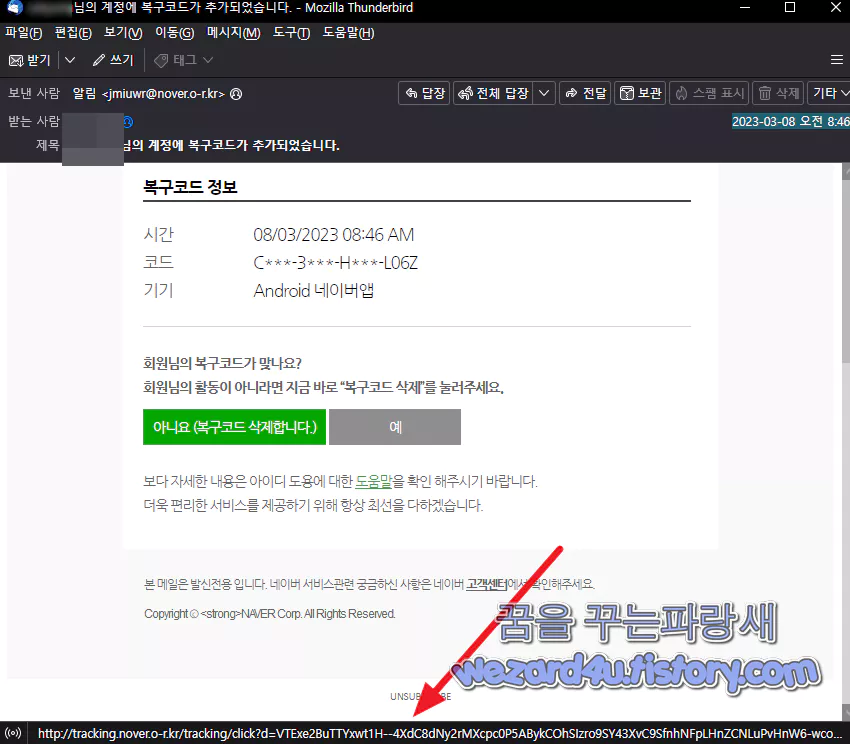

일단 해당 메일의 내용은 다음과 같습니다.

계정 복구코드가

추가되었습니다.

회원님의 아이디 몰라도 됩니다. 에 새로운 계정 복구코드가 추가되었습니다.

아래의 복구코드가 회원님이 추가한 것인지 확인해주세요.

회원님의 활동이 아니라면, 다른 사람이 비밀번호를 변경할 수 있습니다.

복구코드 정보

시간: 08/03/2023 08:46 AM

코드:C***-3***-H***-L06Z

기기: Android 네이버앱

회원님의 복구코드가 맞나요?

회원님의 활동이 아니라면 지금 바로 “복구코드 삭제”를 눌러주세요.

아니요 (복구코드 삭제합니다.) 예

이라도 돼 있습니다.그리고 해당 메일에서 사용하는 주소는 다음과 같습니다.

jmiuwr@nover.o-r(.)kr

일단 개인적으로 스팸 메일은 2023.03.08 09시쯤 해당 메일을 받았으며 일단 해당 피싱 메일에 있는 링크를 클릭하면 해당 사이트는 서버는 살아 있지만, 사용자 보호 차원에서 피싱 사이트가 아닌 진짜 네이버 사이트에 접속하게 손이 써줘 있었습니다.보통은 다음과 같은 내용으로 네이버 피싱 메일이 옵니다.

새로운 환경에서 로그인되었습니다.

새로운 환경에서 접속이 시도되었습니다.

새로운 환경에서 접속시도가 차단되었습니다.

새로운 기기에서 로그인이 시도되었습니다.

새로운 기기에서 접속이 시도되었습니다.

새로운 기기 로그인 알림 기능이 해제되었습니다.

새 인증서를 확인해 주세요.

메일함 용량이 초과하였습니다.

일회용 로그인 번호에 의한 접속이 시도되었습니다.

등록되지 않은 기기에서 접속이 시도되었습니다.

해외지역에서 접속시도를 차단하였습니다.

차단한 해외 지역에서 로그인이 시도되었습니다.

로그인 제한 안내이번에 온 메일은 계정 복구코드 쪽으로 왔습니다.

인 것을 확인할 수가 있습니다. 네이버 이메일이 아닌 것으로 쉽게 피싱 메일인 것을 확인할 수가 있습니다.

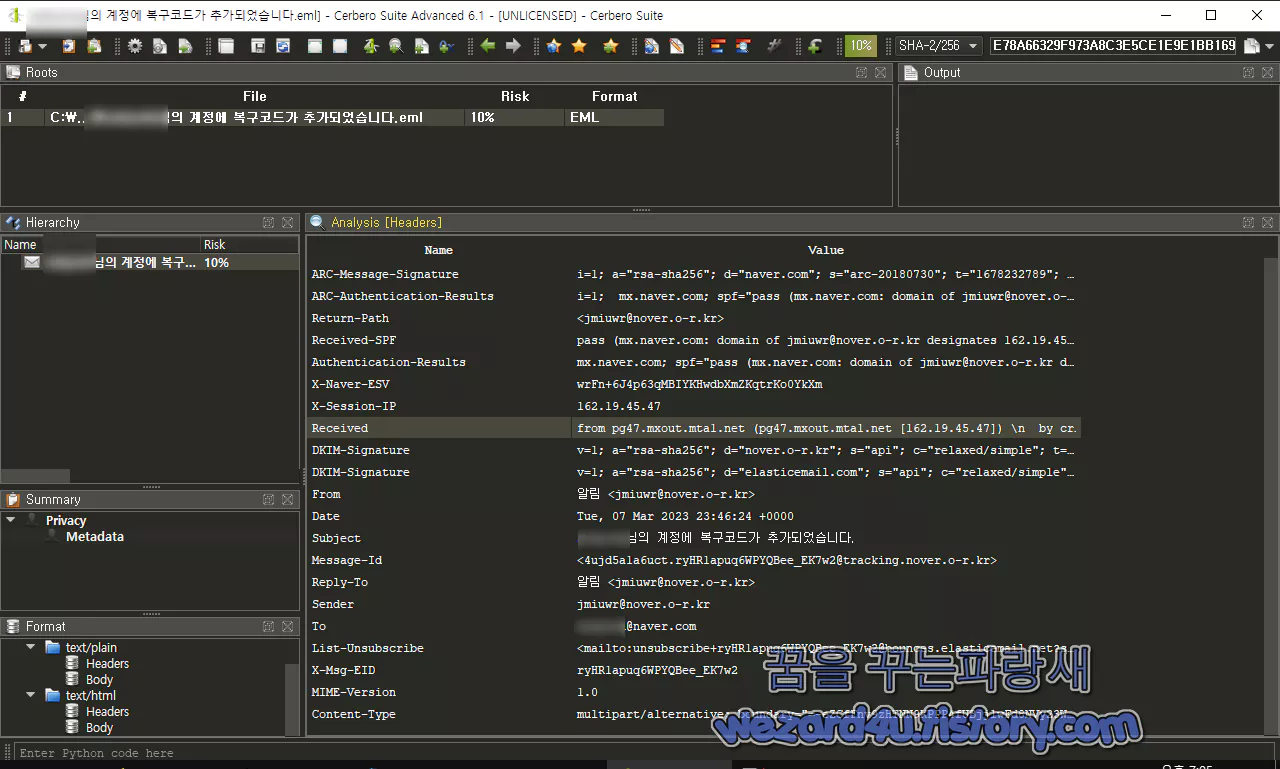

그리고 이제는 피싱 메일을 분석하기 위해서 elm 파일을 다운로드 해서 분석을 해 보겠습니다. 우리는 언제나 이야기하지만, 문명인이기 때문에 MailView,Cerbero Suite Advanced 같은 프로그램을 사용할 것입니다. 먼저 이메일 까보면 다음과 같습니다.

ARC-Authentication-Results:i=1; mx.naver(.)com; spf="pass (mx.naver(.)com: domain of jmiuwr@nover.o-r(.)kr designates 162.19.45(.047 as permitted sender) smtp.mailfrom=jmiuwr@nover.o-r(.)kr"; dkim="pass header.i=@nover.o-r(.)kr"; dkim="pass header.i=@elasticemail(.)com"

Return-Path:<jmiuwr@nover.o-r(.)kr>

Received-SPF:pass (mx.naver(.)com: domain of jmiuwr@nover.o-r(.)kr designates 162.19.45(.)47 as permitted sender)

client-ip=162.19.45(.)47; x-iptype="default"

Authentication-Results:mx.naver(.)com; spf="pass (mx.naver(.)com: domain of jmiuwr@nover.o-r(.)kr designates 162.19.45(.)47 as permitted sender) smtp.mailfrom=jmiuwr@nover.o-r(.)kr"; dkim="pass header.i=@nover.o-r(.)kr"; dkim="pass header.i=@elasticemail(.)com"

X-Naver-ESV:??????????????

X-Session-IP:162.19.45(.)147

Received:from pg47.mxout.mta1(.)net (pg47.mxout.mta1(.)net [162.19.45(.)47])

by crcvmail303.nm.naver(.)com with ESMTP id aO2rdzcp?????????

for <????@naver(.)com>

(version=TLSv1.2 cipher=ECDHE-RSA-AES256-GCM-SHA384);

Tue, 07 Mar 2023 23:46:29 -0000

DKIM-Signature:v=1; a="rsa-sha256"; d="nover.o-r(.)kr"; s="api"; c="relaxed/simple"; t="1678232784"; h="from:date:subject:reply-to:to:list-unsubscribe:mime-version"; bh="15ucK9utyw4ICglcGoDgQtQQ2QFuSAHb8ZyypNqXMW0="; b="cmg8/IkGuHiSg/uHpJNtI7xKvMYkDhIll8jPZms55PA7OtOSyg6yuw52oRc0QA5sGDXM4fmq/5h

Acqww1OpP7NTl2ExHnIlMH5M5GynHJWht0XcGTKLLv3mRFIRMSIVfKfDsq1m29twXR5MecJnSsrny

J4jK7LD6VqMzF287Uz4="

DKIM-Signature:v=1; a="rsa-sha256"; d="elasticemail(.)com"; s="api"; c="relaxed/simple"; t="1678232784";

From:알림 <jmiuwr@nover.o-r(.)kr>

Date:Tue, 07 Mar 2023 23:46:24 +0000

UTC 기준이니까? 한국 시각으로 3월 9일, 2023년, 목요일 08:46:24인 것을 확인할 수가 있습니다.

Subject:??????님의 계정에 복구코드가 추가되었습니다.

Message-Id:<4ujd5a1a6uct.ryHR1apuq6WPYQBee_EK7w2@tracking.nover.o-r(.)kr>

Reply-To:알림 <jmiuwr@nover.o-r(.)kr>

Sender:jmiuwr@nover.o-r(.)kr

To:???@naver(.)com

List-Unsubscribe:<mailto:unsubscribe+ryHR1apuq6WPYQBee_EK7w2@bounces.elasticemail(.)net?subject=unsubscribe>, <http://tracking.nover.o-r(.)kr/tracking/unsubscribe?msgid=?????????=0>

MIME-Version:1.0

Content-Type:multipart/alternative; boundary="=-eZCfFnv9zHTNN9KPPP4fUBjj1wFd????"from: 메일을 발송하는 서버의 주소 또는 호스트이름을 명시하는 부분으로 메일을 처음 발송하는 부분이 될 수도 있고 중간 경유지가 될 수도 있으면 그러면 해당 피싱 메일은

Received:from pg47.mxout.mta1(.)net (pg47.mxout.mta1(.)net [162.19.45(.)47])

by crcvmail303.nm.naver(.)com with ESMTP id ?????

for <?????@naver(.)com>

(version=TLSv1.2 cipher=ECDHE-RSA-AES256-GCM-SHA384);

Tue, 07 Mar 2023 23:46:29 -0000

해당 메일을 받는 서버의 호스트이름이나 주소, SMTP와 같은 메일 프로토콜 확보 및 메일이 발송되는 서버나 수신되는 서버에서 해당 메일이 구분할 수 있는 고유한 식별자(Message-ID)

수신받는 사용자의 이메일 주소:???????@naver(.)com 확보

해당 이메일이 보낸 시간은 다음과 같습니다.

Tue,07 Mar 2023 23:46:29 -0000

즉 Received: from은 제일 아랫부분에서 위쪽으로 순서대로 이메일이 전송된 되는 과정을 거치므로 실제 해당 이메일 또는 피싱 메일을 처음 발송한 곳은 이메일 헤더 제일 아래에 있는 Received: from을 보면 된다는 것입니다.

해당 피싱 메일은 최종적으로 다음 주소로 접속해서 사용자에게 네이버 계정을 확보합니다.

http://tracking.nover.o-r(.)kr/tracking/click?d=VTExe2BuTTYxwt1H--4XdC8dNy2rMXcpc0P5ABykCOhSIzro9SY43XvC9SfnhNFpLHnZC??????????????즉 이런 피싱 메일 피해를 줄이는 방법은 간단합니다. 먼저 네이버, 다음, 구글, 마이크로소프트 등과 같은 서비스에서는 기본적으로 2단계 인증과 같은 보안 설정을 지원하고 있으며 만 약이 아닌 필수적으로 등록해서 사용하는 것이 좋습니다. 그리고 앞서 이야기했듯이 회원정보 등 다른 기타 카테고리 입력 시 진짜 네이버 접속을 하면

2023-03-09 09:28:07 UTC VirusTotal(바이러스토탈) 검색 결과 한곳에서만 탐지하고 있습니다.

Seclookup:Malicious

네이버에서 공식 메일 주소는 다음과 같습니다.

account_noreply@navercorp(.)com

입니다.

네이버 공식 메일 비슷하게 naver 이 never처럼 되니 사용자가 속기 쉽습니다.

그리고 네이버 공식 계정에서 발송한 메일에는 발신자 이름 앞에 N 아이콘이 표시되면 네이버 웹 메일 또는 네이버 메일을 사용하지 않으면 해당 부분을 볼 수가 없으니 이메일 주소를 직접 확인해야 합니다.

그리고 기본적으로 저 같은 경우 2023-03-08 오전 8:46에 해당 메일 수신을 했습니다.

여기서 자신이 네이버 계정 비밀번호를 입력했을 때는 기본적으로 할 것은 바로 비밀번호를 변경하고 네이버 2단계 인증을 사용하시는 것을 추천합니다.

즉 기본적으로 네이버 공식 마크를 확인하고 그리고 기본적으로 네이버에서는 기본적으로 아이디는 다 보이게 보내지 않는다. 그리고 인증서 정보, 보낸이 이메일 주소를 확인하는 습관 그리고 다른 이메일 관리 프로그램을 사용한다고 하면 보낸이 주소를 확인하는 것이 필요합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 KB5023696 및 KB5023697 보안 업데이트 (0) | 2023.03.16 |

|---|---|

| HTM 첨부 파일을 이용한 전자자금이체(EFT) 위장 하고 있는 피싱 파일-EFT Payment(2023.02.16) (0) | 2023.03.14 |

| 비트워든(Bitwarden) iframe을 사용하여 암호 유출 위험 예방 방법 (2) | 2023.03.10 |

| 비트코인 해킹 협박 메일(혹스 메일)대처 및 분석-in2 getdrip com(2023.03.03) (0) | 2023.03.10 |

| 마이크로소프트 윈노트(OneNote) 악성코드가 사용자 컴퓨터를 감염 시키는것 예방 방법 (0) | 2023.03.08 |

| 암호화 키를 훔칠 수 있는 새로운 TPM 2.0 결함 발견 (0) | 2023.03.07 |

| 교통위반 벌점 처분고지서 경찰 민원 모바일 피싱사이트-jkyxc.emvu group(2023.03.02) (2) | 2023.03.06 |

| 디지바이트(DigiByte) 문서로 위장한 악성코드-What is DigiByte.doc(2023.3.1) (0) | 2023.03.03 |