오늘은 안드로이드 랜섬웨어(Ransomware) 인 Free Followers(2022.06.10)에 대해 알아보겠습니다. 랜섬웨어 라는 것은 간단하게 이야기하면 컴퓨터에 있는 중요프로그램들을 암호화해서 인질로 삼아서 사용자에게 돈을 탈취할 목적으로 제작된 악성코드를 이야기하면 최근에는 금전을 탈취하기보다는 가상화폐 요구를 하는 것이 대부분입니다.

랜섬웨어 때문에 국내외에서 큰 피해자가 발생을 하고 있습니다. 물론 해당 랜섬웨어 제작자들을 검거하면 해당 암호화를 풀 수가 있는 도구를 보안 업체에서 만들어서 배포하겠지만, 문제는 해당 부분이 적용되지 않으면 소용이 없습니다.

그리고 가상화폐를 요구하고 있으면 대부분은 기본적으로 악의적인 목적을 가진 사람들에게 비트코인 같은 것을 보낸다고 해도 암호화를 해제할 수 있다고 100% 장담을 못하면 그리고 랜섬웨어는 윈도우 운영체제에서 동작하는 것뿐만 아니라 안드로이드 스마트폰을 사용하는 사용자를 대상으로 랜섬웨어도 만들어지고 있습니다. 일단 안드로이드 랜섬웨어 라고 하면 기본적으로 스마트폰 화면을 잠그고 나서 사용자에게 금전적인 이득을 취하고 있습니다.

먼저 해쉬값은 다음과 같습니다.

파일명:Free Followers.apk

사이즈:2.69 MB

CRC32:7cd1fa65

MD5:2ddbc785cd696041c5b0c3bd1a8af552

SHA-1:1269636a5197ee7a1402e406c91177bf6a149652

SHA-256:5251a356421340a45c8dc6d431ef8a8cbca4078a0305a87f4fbd552e9fc0793e

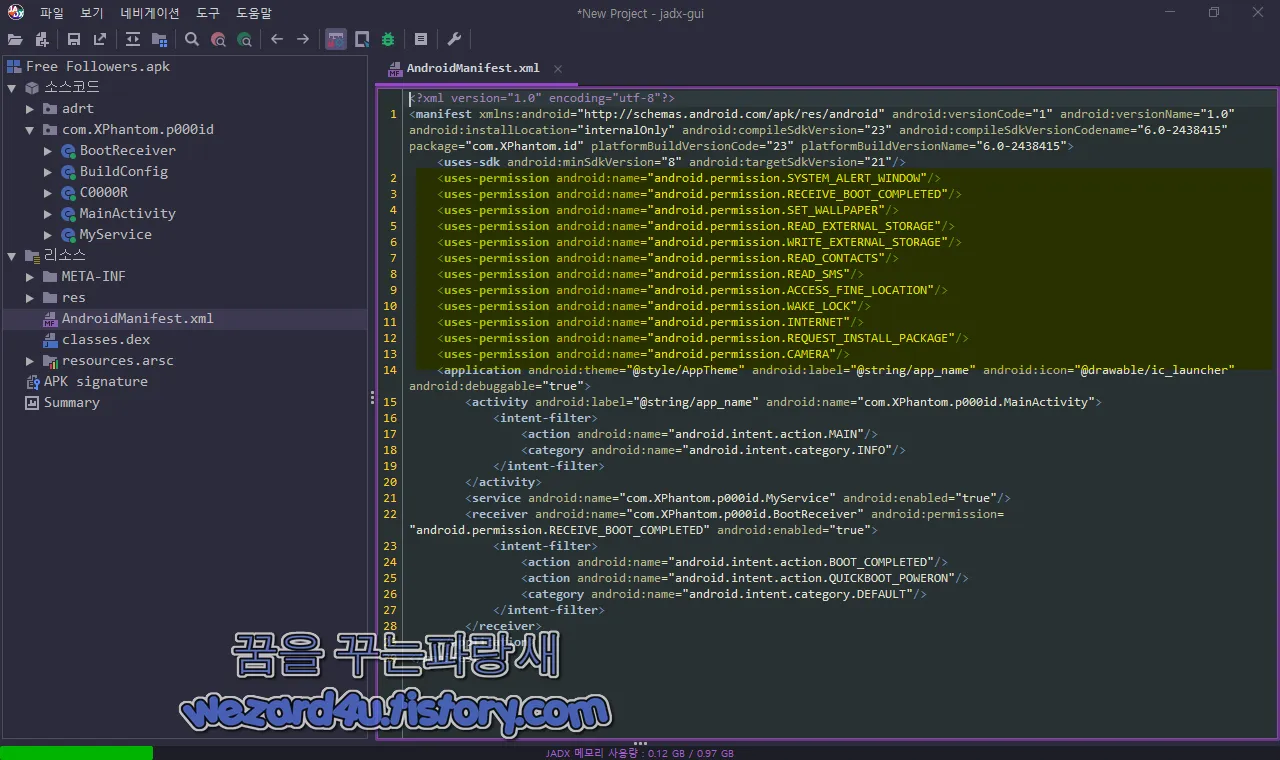

먼저 악성코드의 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.SYSTEM_ALERT_WINDOW"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.SET_WALLPAPER"/>

<uses-permission android:name="android.permission.READ_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.READ_CONTACTS"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.ACCESS_FINE_LOCATION"/>

<uses-permission android:name="android.permission.WAKE_LOCK"/>

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.REQUEST_INSTALL_PACKAGE"/>

<uses-permission android:name="android.permission.CAMERA"/>

기본적으로 해당 악성코드는 안드로이드 스마트폰 권한에 접근은 다음과 같이 하고 있습니다.

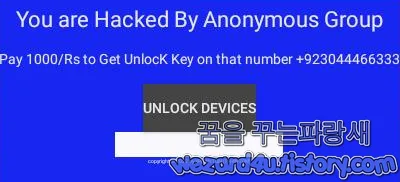

SYSTEM_ALERT_WINDOW는 WindowManager를 사용하여 최상위 뷰에 화면을 노출하는 뷰 기능, 스마트폰 부팅 시 악성코드 실행하기, 스마트폰 바탕화면 설정, SD 카드 읽기 및 쓰기, 연락처 읽기, 문자 읽기, 위치 확인, 스마트폰 기기를 켜진 상태로 유지, 인터넷 연결, 스마트폰 카메라 등에 접근을 하는 것을 확인할 수가 있습니다. 해당 악성코드가 실행되고 나면 다음과 같이 화면을 잠그게 되고 사용자에게 다음과 같은 메시지를 보여 줍니다.

You are Hacked By Anonymous Group

1000/Rs to Get UnlocK Key on that number +923044466333

copyright © 2022 by XPHANTOM (PH4N70M)

이라는 것을 볼 수가 있습니다.

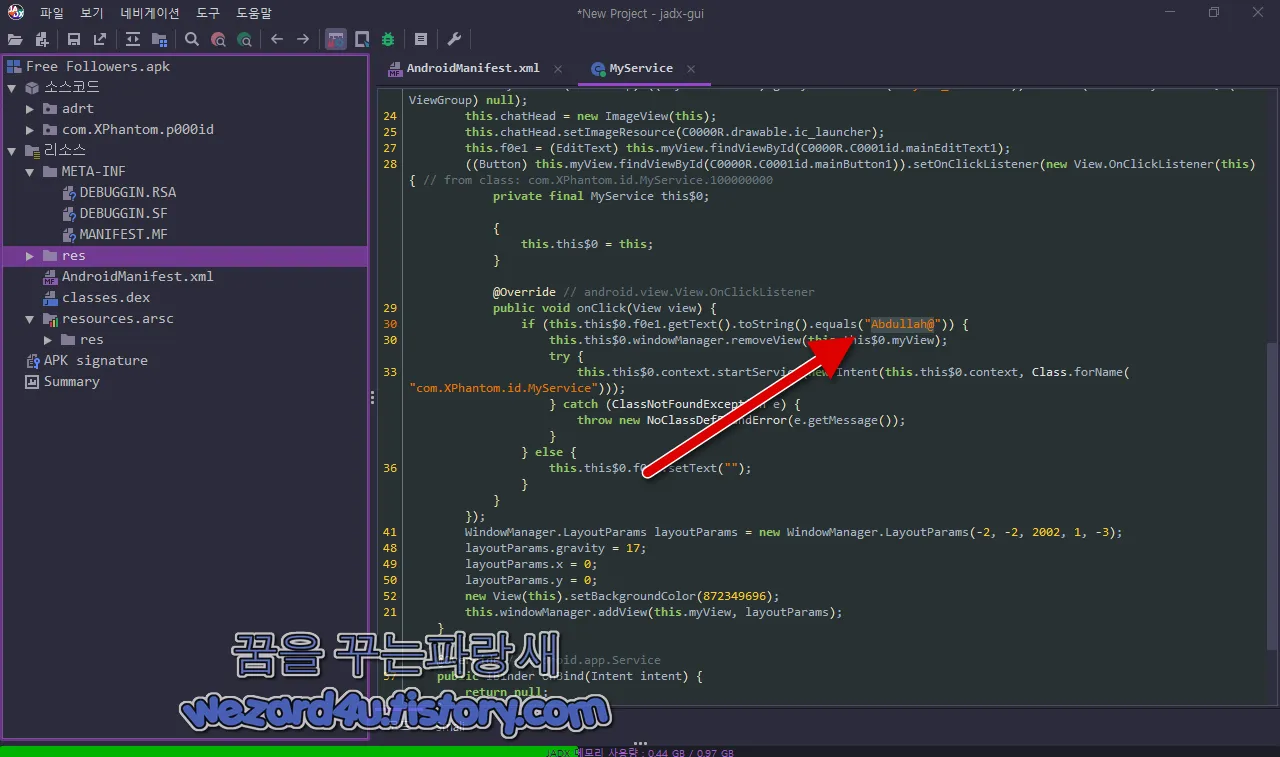

국제 전기 통신 연합 (International Telecommunication Union) 의 부문 중 하나인 전기통신표준화 부문 ITU-T 에서 책정 기준으로 국가 번호 92는 파키스탄입니다. 그리고 이런 악성코드는 간단하게 비밀번호가 악성코드 내부에 있는 관계로 비밀번호를 찾아보면 com.XPhantom.p000id.MyService 위치에서 다음과 같은 코드들이 있는 것을 볼 수가 있습니다.

@Override // android.view.View.OnClickListener

public void onClick(View view) {

if (this.this$0.f0e1.getText().toString().equals("Abdullah@")) {

this.this$0.windowManager.removeView(this.this$0.myView);

try {

this.this$0.context.startService(new Intent(this.this$0.context, Class.forName("com.XPhantom.id.MyService")));

} catch (ClassNotFoundException e) {

throw new NoClassDefFoundError(e.getMessage());

}

} else {

this.this$0.f0e1.setText("");

}

}

});

WindowManager.LayoutParams layoutParams = new WindowManager.LayoutParams(-2, -2, 2002, 1, -3);

layoutParams.gravity = 17;

layoutParams.x = 0;

layoutParams.y = 0;

new View(this).setBackgroundColor(872349696);

this.windowManager.addView(this.myView, layoutParams);

}비밀번호는 Abdullah@ 즉 압둘라@ 입니다. 그리고 해당 악성코드의 인증서 정보는 다음과 같습니다.

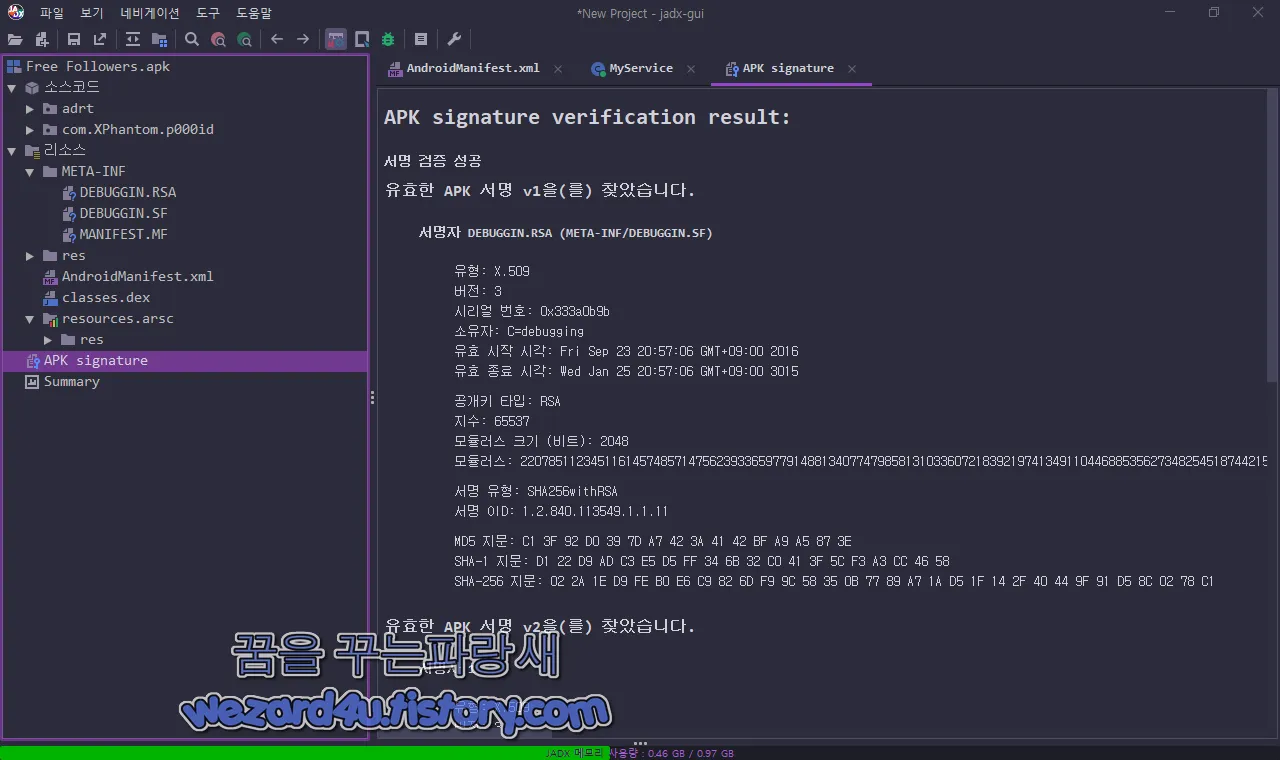

유효한 APK 서명 v1을(를) 찾았습니다.

서명자 DEBUGGIN.RSA (META-INF/DEBUGGIN.SF)

유형: X.509

버전: 3

시리얼 번호: 0x333a0b9b

소유자: C=debugging

유효 시작 시각: Fri Sep 23 20:57:06 GMT+09:00 2016

유효 종료 시각: Wed Jan 25 20:57:06 GMT+09:00 3015

공개키 타입: RSA

지수: 65537

모듈러스 크기 (비트): 2048

모듈러스: 22078511234511614574857147562393365977914881340774798581310336072183921974134911044688535627348254518744215418007381541401808744743772079058013619696722144438066877350720649850003181455221652856972879419096590067645501203753346481641021463477005540444184799251895893097151428281682635417943986763414987654500834663683350411320382961717712554698796796642063887779772375726672951058359640779392432617608889099091743826868675748427580165633824678830409191941478401699008690085428319193580541263571810942622861088197232339368013743252288761815244798641603795066525786919176917420192102812144452135006767480203548530534079

서명 유형: SHA256withRSA

서명 OID: 1.2.840.113549.1.1.11

MD5 지문: C1 3F 92 D0 39 7D A7 42 3A 41 42 BF A9 A5 87 3E

SHA-1 지문: D1 22 D9 AD C3 E5 D5 FF 34 6B 32 C0 41 3F 5C F3 A3 CC 46 58

SHA-256 지문: 02 2A 1E D9 FE B0 E6 C9 82 6D F9 9C 58 35 0B 77 89 A7 1A D5 1F 14 2F 40 44 9F 91 D5 8C 02 78 C1

2022-06-11 03:05:47 UTC 기준으로 바이러스토탈(2022-06-11 03:05:47 UTC)에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Trojan/Android.Slocker.680762

Alibaba:Ransom:Android/LockScreen.928f826f

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/Locker.bikmu

BitDefender:Trojan.GenericKD.39779759

BitDefenderFalx:Android.Trojan.SLocker.BRF

Cynet:Malicious (score: 99)

DrWeb:Android.Locker.136.origin

eScan:Trojan.GenericKD.39779759

ESET-NOD32:A Variant Of Android/Locker.CQ

Fortinet:Android/Locker.CQ!tr

Ikarus:Trojan.AndroidOS.LockScreen

K7GW:Trojan ( 00533ef71 )

Kaspersky:UDS:Trojan.AndroidOS.Boogr.gsh

Lionic:Trojan.AndroidOS.Boogr.C!c

MAX:Malware (ai Score=80)

McAfee:Artemis!DACAFC711CC8

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Trojan:AndroidOS/Multiverze

Symantec Mobile Insight:AppRisk:Generisk

Trellix (FireEye):Trojan.GenericKD.39779759

입니다. 경찰대학 치안정책연구소와 ㈜인피니그루에서 개발 및 공동 운영 중인 시티즌코난(=피싱아이즈 폴리스)를 사용하는 것도 좋지만, 해당 앱은 악성코드에 대응하는 것은 한계가 있기 때문에 최소 안랩 V3를 안드로이드 스마트폰에서 설치해서 사용하면 될 것입니다.

그리고 만약 알약이 기본적으로 설치된 경우에는 해당 알약 제품을 사용해도 되고 못 믿기다고 하면 V3 그리고 1년 2만 원 정도 투자해서 노턴 모바일 보안,Eset 모바일 시큐리티 같은 보안 제품을 구매해서 사용하는 것을 개인적으로 추천합니다. 이상 간단하게 안드로이드 랜섬웨어(Ransomware) 인 Free Followers에 대해 알아보았습니다. 그리고 해당 악성코드에 보면 다음과 같은 내용이 있는것을 확인을 할 수가 있었습니다.

/* renamed from: f */

public void m0f() {

Toast.makeText(this, "Ваш текст", 0).show();

}

}러시아 어가 포함된 것으로 보아 기존의 악성코드를 내용만 변경해서 재미삼아 변형한 것인지 개인적으로 생각되었습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 크롬 확장 프로그램은 온라인에서 사용자를 추적하기 위한 핑거 프린터 생성 가능 (0) | 2022.06.21 |

|---|---|

| 신한은행 파이낸스 피싱 사이트-sh6618 (2) | 2022.06.20 |

| 브라우저 개인 정보 보호 측면에서 어떻게 동작하는지 알려주는 사이트-PrivacyTests (2) | 2022.06.18 |

| 윈도우 10 KB5014699 및 KB5014692 보안 업데이트 (4) | 2022.06.16 |

| 애플 사이트 사칭 피싱 사이트-logappsec (4) | 2022.06.09 |

| ipTime(아이피타임) 공유기 국가별 접속 제한 설정 방법 (3) | 2022.06.08 |

| Microsoft Edge 102(마이크로소프트 엣지 102) 보안 업데이트 (0) | 2022.06.03 |

| 파이어폭스 101(Firefox 101) 보안 업데이트 (0) | 2022.06.01 |