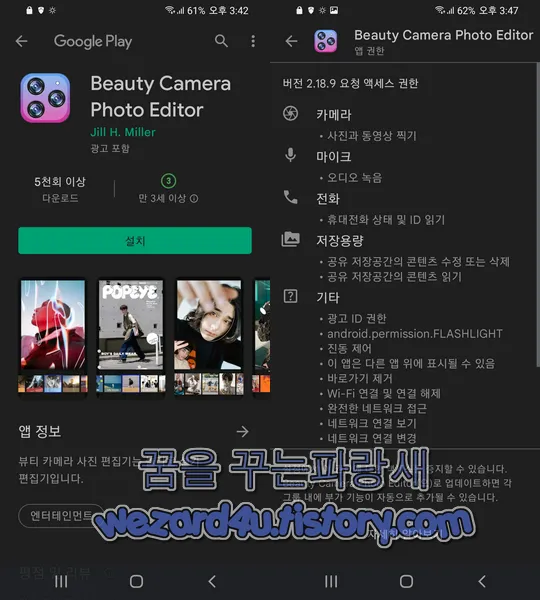

오늘은 구글 플레이 스토어 에서 유포되는 악성코드인 Beauty Camera Photo Editor에 대해 알아보겠습니다. 해당 악성코드는 구글 플레이 스토어 에서 유포되고 있으면 기본적으로 스마트폰을 활용해서 찍은 셀카를 즉 설명을 보면 뷰티 효과가 있는 달콤한 셀카 카메라 즉 사진 편집 기능을 포함된 어플 인 것을 확인할 수가 있습니다.

Face Tune:셀카 사진 편집기

콜라주 메이커 및 사진 그리드 뮤직 비디오 템플릿

악성코드 유포 경로는 다음과 같습니다.

Beauty Camera Photo Editor

https://play.google(.)com/store/apps/details?id=com.xvideostudio.svcamerapomde

이며 해쉬값은 다음과 같습니다.

파일명: V_Camera_base.apk

사이즈: 11.6 MB

CRC32: 1be372d2

MD5:ff89f9411e137b5ba0c0c63badd6e1bf

SHA-1:25370227ac625b5ea5b3c511a9acb78eb9242876

SHA-256:0a07272e81154cf6bbaff8191c633325625298a9fb6bf13c1fe9edb3e7b80910

SHA-512: cc6963394836aee44a324a28d0c20301fb78c3eaf07b2397b460bcaeb70cbd3d7a69a7e70a8be6695c01d6b052cc5902726061afa893429b1e4f15d5af994bcc

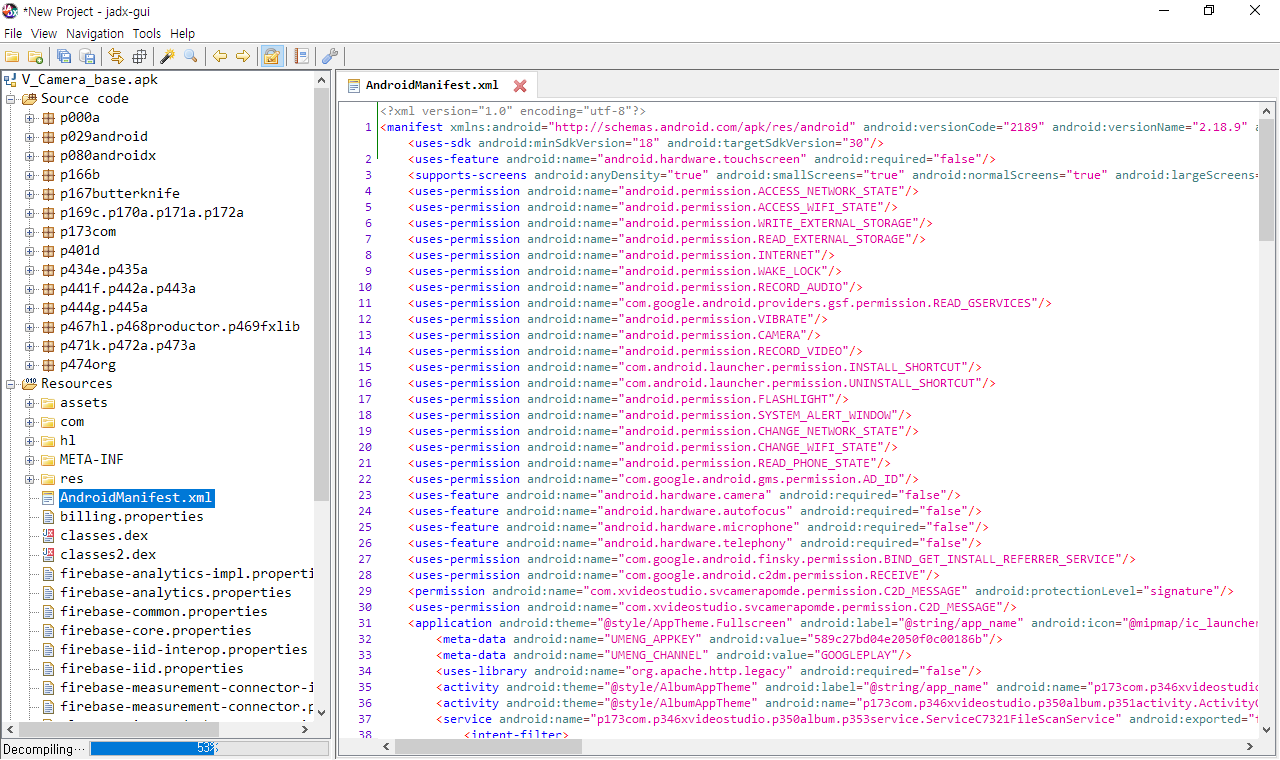

먼저 해당 악성코드 안드로이드 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE"/>

<uses-permission android:name="android.permission.ACCESS_WIFI_STATE"/>

<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.READ_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.WAKE_LOCK"/>

<uses-permission android:name="android.permission.RECORD_AUDIO"/>

<uses-permission android:name="com.google.android.providers.gsf.permission.READ_GSERVICES"/>

<uses-permission android:name="android.permission.VIBRATE"/>

<uses-permission android:name="android.permission.CAMERA"/>

<uses-permission android:name="android.permission.RECORD_VIDEO"/>

<uses-permission android:name="com.android.launcher.permission.INSTALL_SHORTCUT"/>

<uses-permission android:name="com.android.launcher.permission.UNINSTALL_SHORTCUT"/>

<uses-permission android:name="android.permission.FLASHLIGHT"/>

<uses-permission android:name="android.permission.SYSTEM_ALERT_WINDOW"/>

<uses-permission android:name="android.permission.CHANGE_NETWORK_STATE"/>

<uses-permission android:name="android.permission.CHANGE_WIFI_STATE"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="com.google.android.gms.permission.AD_ID"/>네트워크 연결, 와이파이 연결 상태 확인, 스마트폰 손전등 접근, 단축 아이콘 만들기(바로 가기 아이콘 만들기) 바로 가기 아이콘 삭제, 비디오 녹화, 진동, 카메라, 외장 공간 읽고 쓰기, 기기 켜진 상태로 유지, 휴대폰 번호, 기기 고유 ID 등 단말기 정보 가져오기 권한이 있는 것을 확인할 수가 있습니다.

덱스 는 두 개가 존재하며 각가 해쉬값은 다음과 같습니다.

classes

sha256:9fe0abdda3f1189a22bd68ba5fd559460f4e818ceec4fb067c1d393172b63fbf

classes2:sha256:f027474498578c0f230d5308bd14c88cd87072c4c62c6449ed93430728cc45c2

입니다.

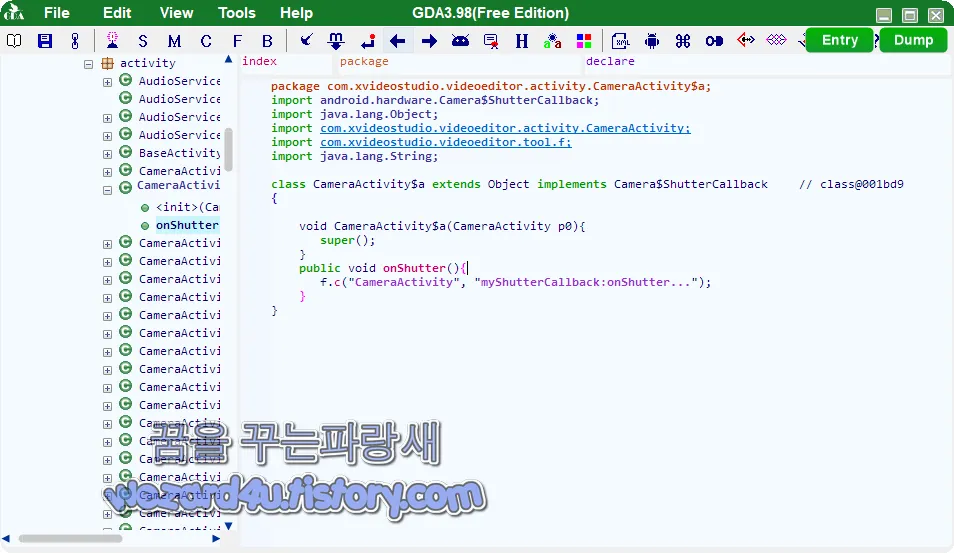

먼저 카메라에 관련 코드들은 com.xvideostudio.videoeditor.activity.CameraActivity 에 포함이 돼 있습니다.

/* renamed from: com.xvideostudio.videoeditor.activity.CameraActivity$b */

class C1516b implements Camera.PictureCallback {

C1516b(CameraActivity cameraActivity) {

}

public void onPictureTaken(byte[] bArr, Camera camera) {

EdLog.m5133c("CameraActivity", "myRawCallback:onPictureTaken...");

}

}입니다.com.xvideostudio.videoeditor.activity.CameraActivity 에도 카메라 관련 코드들이 있는 것을 확인할 수가 있습니다.

package com.xvideostudio.videoeditor.activity.CameraActivity$a;

import android.hardware.Camera$ShutterCallback;

import java.lang.Object;

import com.xvideostudio.videoeditor.activity.CameraActivity;

import com.xvideostudio.videoeditor.tool.f;

import java.lang.String;

class CameraActivity$a extends Object implements Camera$ShutterCallback // class@001bd9

{

void CameraActivity$a(CameraActivity p0){

super();

}

public void onShutter(){

f.c("CameraActivity", "myShutterCallback:onShutter...");

}

}

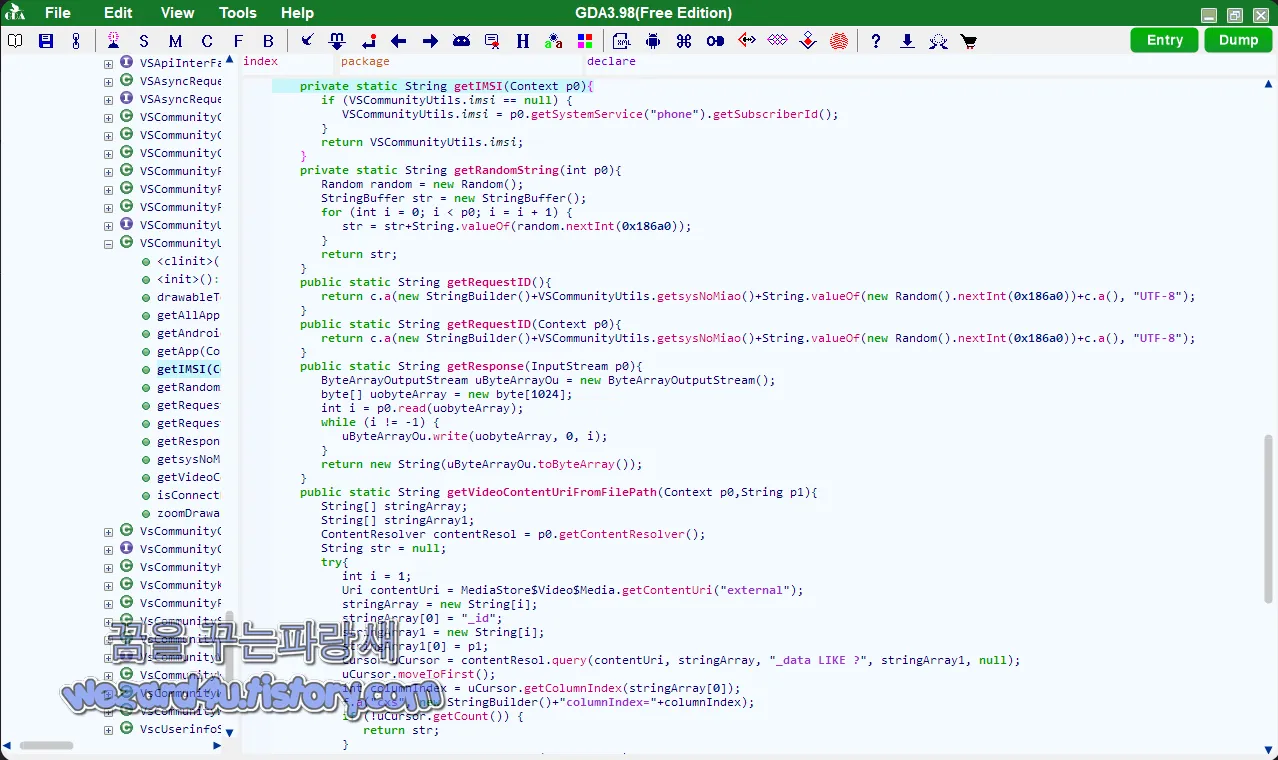

국제 모바일 가입자 식별자(International Mobile Subscriber Identity) IMSI 관한 코드는 com.xvideostudio.VsCommunity.Api.VSCommunityUtils 에 있으며 다음과 같습니다.

private static String getIMSI(Context p0){

if (VSCommunityUtils.imsi == null) {

VSCommunityUtils.imsi = p0.getSystemService("phone").getSubscriberId();

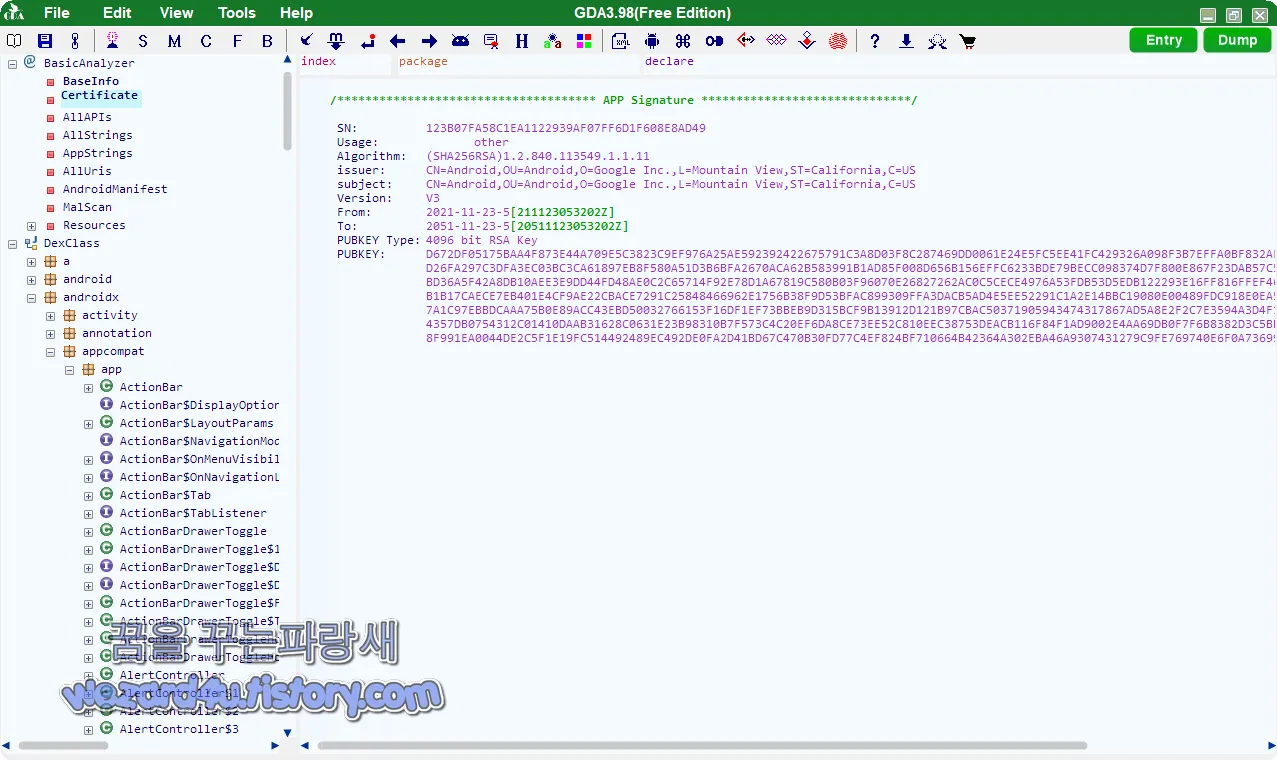

}악성코드 인증서 정보는 다음과 같습니다.

SN:123B07FA58C1EA1122939AF07FF6D1F608E8AD49

Usage:other

Algorithm:(SHA256RSA)1.2.840.113549.1.1.11

issuer:CN=Android,OU=Android,O=Google Inc.,L=Mountain View,ST=California,C=US

subject:CN=Android,OU=Android,O=Google Inc.,L=Mountain View,ST=California,C=US

Version:V3

From:2021-11-23-5[211123053202Z]

To:2051-11-23-5[20511123053202Z]

PUBKEY Type:4096 bit RSA Key

포함된 인터넷 주소는 많아서 생략합니다.

2021-12-05 03:10:13 UTC 기준으로 탐지되는 백신 업체들은 다음과 같습니다.

Alibaba:Trojan:Android/Agent.8d37f4a9

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/Piom.wkfyg

BitDefenderFalx:Android.Trojan.Joker.RM

Cynet:Malicious (score: 99)

DrWeb:Android.Joker.351.origin

ESET-NOD32:Android/Agent.CVN

Fortinet:Android/Agent.CVN!tr

Kaspersky:HEUR:Trojan.AndroidOS.Piom.alue

Lionic:Trojan.AndroidOS.Piom.C!c

McAfee:Artemis!FF89F9411E13

McAfee-GW-Edition;Artemis!Trojan

Symantec:Trojan.Gen.MBT

Symantec Mobile Insight:AdLibrary:Generisk

Trustlook:Android.PUA.General

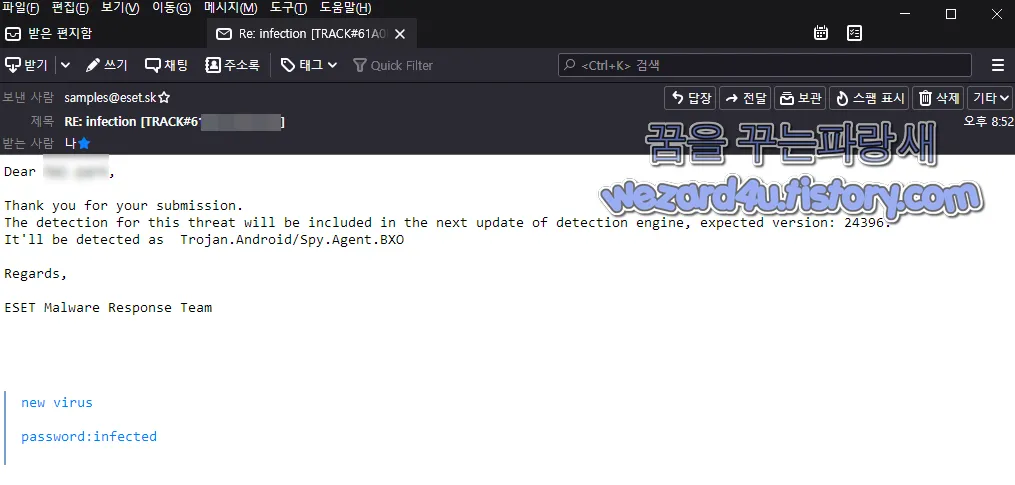

개인적으로 Eset 악성코드 샘플을 보내고 다음과 같이 답변을 받았습니다.

Dear ?????,

Thank you for your submission.

The detection for this threat will be included in the next update of detection engine, expected version: 24396.

It'll be detected as Trojan.Android/Spy.Agent.BXO

Regards,

ESET Malware Response Team

한마디로 Trojan.Android/Spy.Agent.BXO로 다음 업데이트에 진단을 한다는 것입니다.

요약

1. 구글 플레이 스토어 및 공식 스토어 이외에 어플 설치하지 말 것

2.공신력 있는 백신 앱(안티바이러스 앱) 설치해서 실시간 감시 및 실시간 업데이트할 것(AV-TEST 참고)

3.구글 안드로이드 스마트폰에서는 외부 앱을 설치를 하려고 하면 경고 메시지가 나오는데 해당 경고 메시지처럼 외부 앱 설치하지 말 것

4.스팸 차단앱 후후,후스콜,T 전화 같은 것을 사용하면 이런 앱을 활용을 하면 이런 보이스피싱 피해를 줄일 수가 있습니다.

5.소개팅 어플에서 어떤 어플을 다운로드 해서 설치하라고 하면 100% 악성코드입니다.

기본적인 보안 수칙을 지킨다고 하면 이런 스미싱 피해는 줄일 수가 있습니다. 특히 이름 있는 백신 어플을 사용을 하면 기본적으로 악성코드가 유포되는 사이트 및 악성코드를 사전에 차단할 수가 있습니다.

즉 공식 출처가 아니면 앱을 설치하는 것을 자제하고 그리고 공신력 있는 백신앱을 설치해서 사용하는 것이 안전하게 스마트폰을 사용하는 방법일 것입니다. 즉 해당 악성코드는 문자, 위치, 연락처에 권한을 부여해서 개인정보를 훔치는 기능을 합니다.

6. 의심스러운 파일 또는 앱은 바이러스 토탈 보다는 보안 업체에 직접 신고해서 전문가의 판단을 받는 것이 좋은 방법입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 파이어폭스 95.0.1 Microsoft.com 연결 문제 및 기타 버그를 수정 (0) | 2021.12.17 |

|---|---|

| 북한 APT37 해킹 단체에서 만든 악성코드-SecureTalk.apk(2020.9.29) (0) | 2021.12.17 |

| 윈도우 10 KB5008212&KB5008206 보안 업데이트 (0) | 2021.12.16 |

| 무료 백신 Bitdefender Antivirus Free Edition 2021년12월31일 사용 종료 (2) | 2021.12.11 |

| 모질라 파이어폭스 95.0 보안 업데이트 (0) | 2021.12.08 |

| 질병관리청 COOV 사칭하는 악성코드 질병관리청 COOV(코로나 19 전자예방접종증명서).apk(2021.12.03) (6) | 2021.12.08 |

| KMSPico 윈도우 정품 인증툴 설치 시 가상 화폐 지갑 탈취 주의(2021.12.05) (10) | 2021.12.07 |

| 무료 VPN 으로 배포를 하고 있는 악성코드-Touch VPN Proxy (6) | 2021.12.06 |