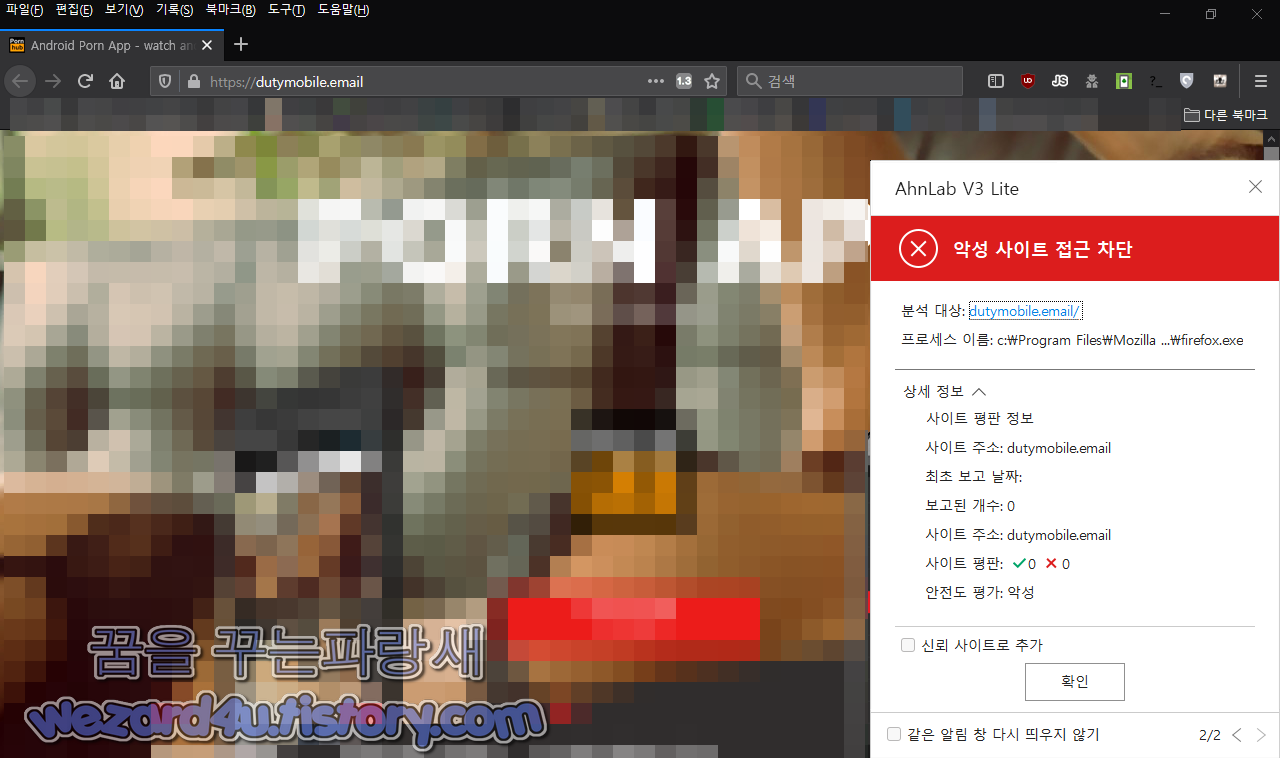

오늘은 유명 성인사이트를 사칭해서 악성코드를 유포하고 있는 피싱 사이트에 대해 글을 적어 보겠습니다. 일단 어느 성인 사이트라고 직접적으로 이야기하지는 못하겠지만 글로벌한 곳이라는 것만 알려 드리겠습니다. 일단 해당 피싱 사이트는 다음과 같은 접속 경로를 통해서 접속을 합니다.

hXXps://dutymobile(.)email/ ->hXXps://dutymobile(.)email/download/Pornhub.apk

일단 해당 웹사이트에 접속을 해보면 나 성인사이트입니다.라는 것을 확인을 할 수가 있으면 화면 중간에서는 APK 파일을 다운로드를 해서 설치를 유도를 하고 있습니다. 일단 해당 악성코드의 해쉬값은 다음과 같습니다.

기본 해쉬값

MD5:a18cdb0afda40d3bd2affa6d2287b8b4

SHA-1:d8c7febfa8e99ff0b87ee8d283f510666f0fb9dd

SHA-256:8b0748a3f945ff0709ed0b9f7f320b7233cd3e03f80802f1b414a2aa745dfda1

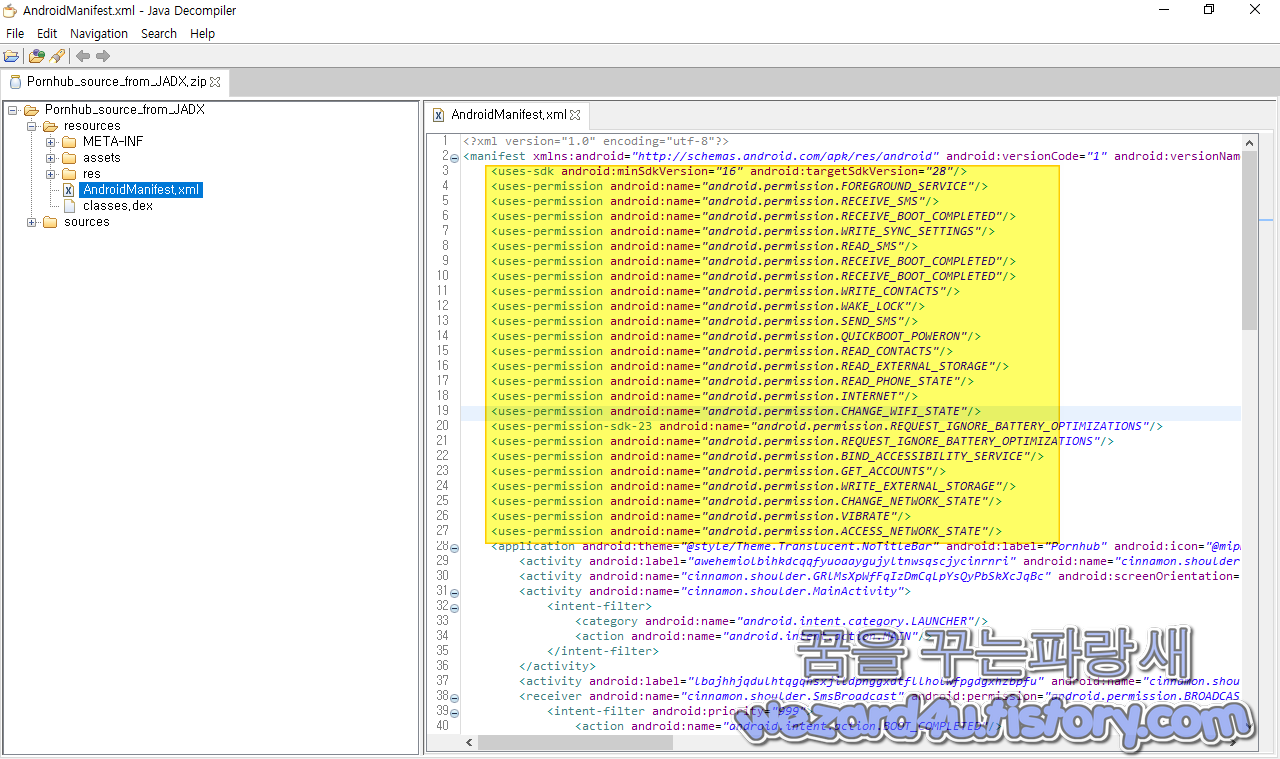

그리고 해당 APK 파일을 분해를 해서 안드로이드 권한을 열어 보면 다음과 같은 권한을 가져가는 것을 볼 수가 있습니다.

안드로이드 권한

android.permission.FOREGROUND_SERVICE

android.permission.RECEIVE_SMS

android.permission.RECEIVE_BOOT_COMPLETE

android.permission.WRITE_SYNC_SETTINGS

android.permission.READ_SMS

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.WRITE_CONTACTS

android.permission.WAKE_LOCK

android.permission.SEND_SMS

android.permission.QUICKBOOT_POWERON

android.permission.READ_CONTACTS

android.permission.READ_EXTERNAL_STORAGE

android.permission.READ_PHONE_STATE

android.permission.INTERNET

android.permission.CHANGE_WIFI_STATE

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.BIND_ACCESSIBILITY_SERVICEandroid.permission.GET_ACCOUNTS

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.CHANGE_NETWORK_STATE

android.permission.VIBRATE

android.permission.ACCESS_NETWORK_STATE

뭐~보시면 스마트폰 연락처 읽고 쓰고 문자 보내고 받고, 인터넷 연결 도 되고 스마트폰의 외부 저장소 공간도 쓰고 읽을 수가 있는 기능이 있고 그냥 사실상 스마트폰 권한을 대부분을 기능을 활용하는 것을 볼 수가 있습니다.

그리고 앱에 포함이 되어 있는 URL 주소는 다음과 같습니다.

hxxp://www.brave(.)co?/blog

HxxP://WEBADDRESS(.)ELIDED

hxxp://uphold(.)com

hxxps://support.google(.)com/chrome/

hxxps://payments.google(.)com/#paymentMethods

1.IL/44/LI(.)1<ivvi<7-DM/33/MD-7<ivvi

hxxp://clients4.google(.)com/generate_204

hxxps://clients4.google(.)com/generate_204

이며

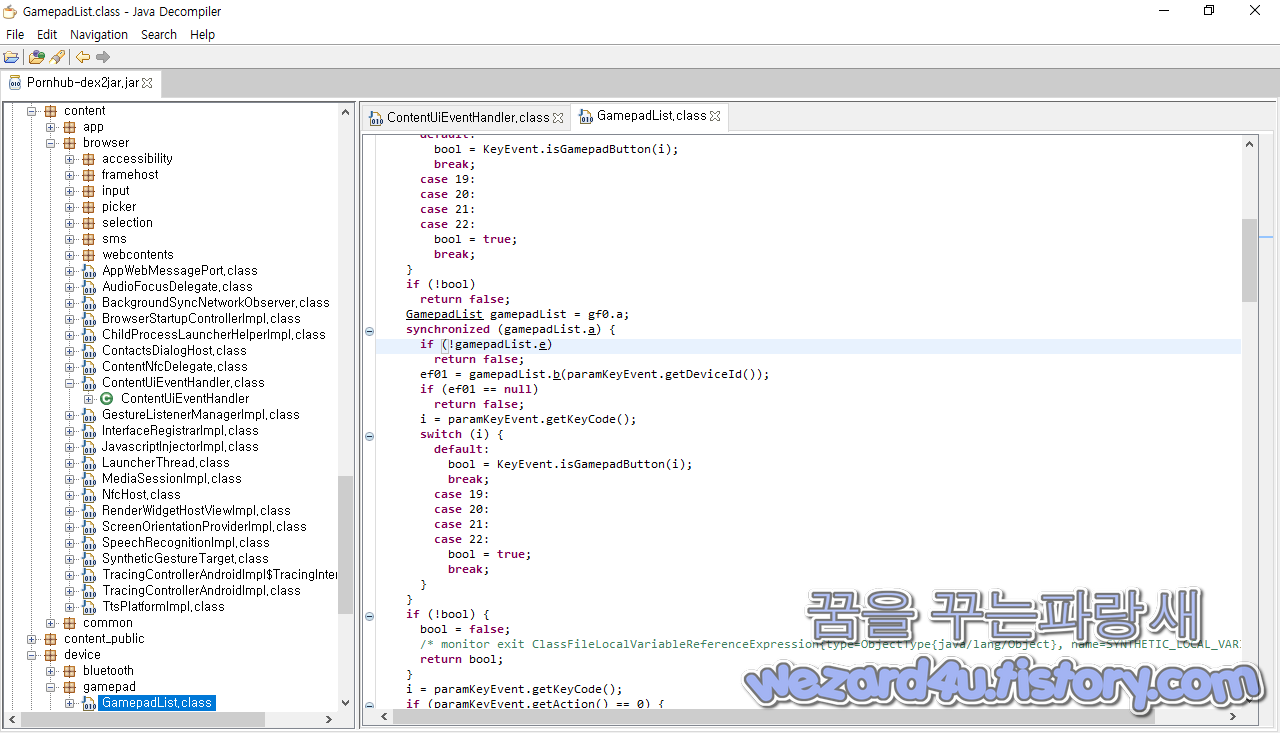

그리고 org.chromium.device.gamepad.GamepadList 속에 들어가지 있는 코드 들은 다음과 같습니다. 뭐 당연히 스마트폰 IMEI 정보에 접근을 하기 위해서 존재하는 코드들은 여러 군데에서 발견이 됩니다.

GamepadList gamepadList = gf0.a;

synchronized (gamepadList.a) {

if (!gamepadList.e)

return false;

ef01 = gamepadList.b(paramKeyEvent.getDeviceId());

if (ef01 == null)

return false;

i = paramKeyEvent.getKeyCode();

switch (i) {

default:

bool = KeyEvent.isGamepadButton(i);

break;

case 19:

case 20:

case 21:

case 22:

bool = true;

break;

}

}

일단 기본적으로 안드로이드 스마트폰에서는 기본적으로 공식 스토어가 아닌 곳에서 외부 앱을 다운로드 설치를 하는 것은 금지이며 그리고 백신앱을 설치를 하고 사용을 하시는 것이 제일 안전하면 그리고 이런 식으로 인간의 기본적인 욕구를 이용을 해서 사용자 컴퓨터 또는 스마트폰에 악성코드를 심는 방법은 오래전부터 사용되고 있는 수법 이므로 항상 주의하는 것이 제일 좋은 방법이라고 생각이 됩니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 1909 버전 2021년 5월 서비스 종료 (6) | 2021.02.16 |

|---|---|

| 마이크로소프트 윈도우 10 와이파이(Wi-FI) 충돌 문제 긴급 패치 (4) | 2021.02.13 |

| 윈도우 10 2021년 2월 KB4601319 정기 보안 업데이트 (0) | 2021.02.12 |

| 안드로이드 랜섬웨어-ranso-alert-acabacomtudo.apk (2) | 2021.02.10 |

| 파이어폭스 85.0.1 중요한 보안 업데이트 및 버그 수정 (2) | 2021.02.08 |

| 새로운 Fonix ransomware(Fonix 랜섬웨어) 복구툴 공개 (0) | 2021.02.05 |

| 몸캠 피싱 악성코드 분석-19 성인방송(2021.01.18) (4) | 2021.02.01 |

| 윈도우 10 버전 1809 이상에 대한 마이크로 코드 업데이트 (4) | 2021.01.30 |