오늘은 카카오 포토?로 위장한 피싱 사이트인 i cloudsbox(아이클라우드박스)에 대해 알아보겠습니다. 일단 개인적으로 카카오 포토?라는 것을 검색을 해보니 일단 카카오톡을 운영하는 카카오가 아닌 것 같습니다. 일단 해당 부분은 공식적으로 다음 카카오 측에 서비스하고 있지 않은 서비스이고 이름만 빌려와서 피싱을 하는 것 같습니다. 일단 피싱이라는 것은 컴퓨터, 스마트폰 등에서 피싱(phishing)은 이메일 또는 메신저등을 사용해서 신뢰할 수 있는 사람 또는 기업이 보낸 메시지인 것처럼 가장함으로써 비밀번호 및 신용카드 정보와 같이 기밀을 훔쳐가는 방식입니다. 피싱(phishing)이란 용어는 fishing에서 유래하였으며 private data와 fishing의 합성어입니다. 최근에는 컴퓨터를 이용한 피싱외에도 보이스피싱(voice phishing)이라고 하여 전화를 이용한 피싱도 등장하고 있으며 종류는 다음과 같습니다.

피어 피싱(spear phishing): 특정한 개인이나 회사들을 대상으로 시도하는 피싱을 스피어 피싱

클론 피싱(clone phishing): 링크나 첨부 파일이 포함된, 과거에 전달된 적법한 이메일에 거의 동등하거나 복제된 이메일을 만드는 데 사용되는 수신자 주소와 내용이 포함된 경우

웨일링(whaling): 여러 피싱 공격이 고위 경영 간부와 비즈니스 내 기타 고위직을 대상으로 이루어졌으며 웨일링 공격이라고 부릅니다.

일단 기본적으로 이메일, 문자, 카카오 톡 같은 메시지, 네이버 카페, 다음 카페 등에 자극적인 글을 적고 해당 클릭을 하면 해당 사이트에 들어가면 컴퓨터 같은 경우 취약점을 악용해서 프로그램 다운로드 스마트폰 같은 경우 어플을 설치를 하게 해서 스마트폰에 있는 개인정보를 몰래 빼내가거나 하는 방식을 하고 있습니다.

일단 오늘 i cloudsbox는 일단 애플에서 사용하는 운영체제인 iOS,안드로이드 운영체제인 안드로이드를 대상을 하고 있습니다.

iOS:http://www.i-cloudsbo?.c??

안드로이드:http://www.i-cloudsbo?.c??/android.asp 주소를 사용하고 있습니다.

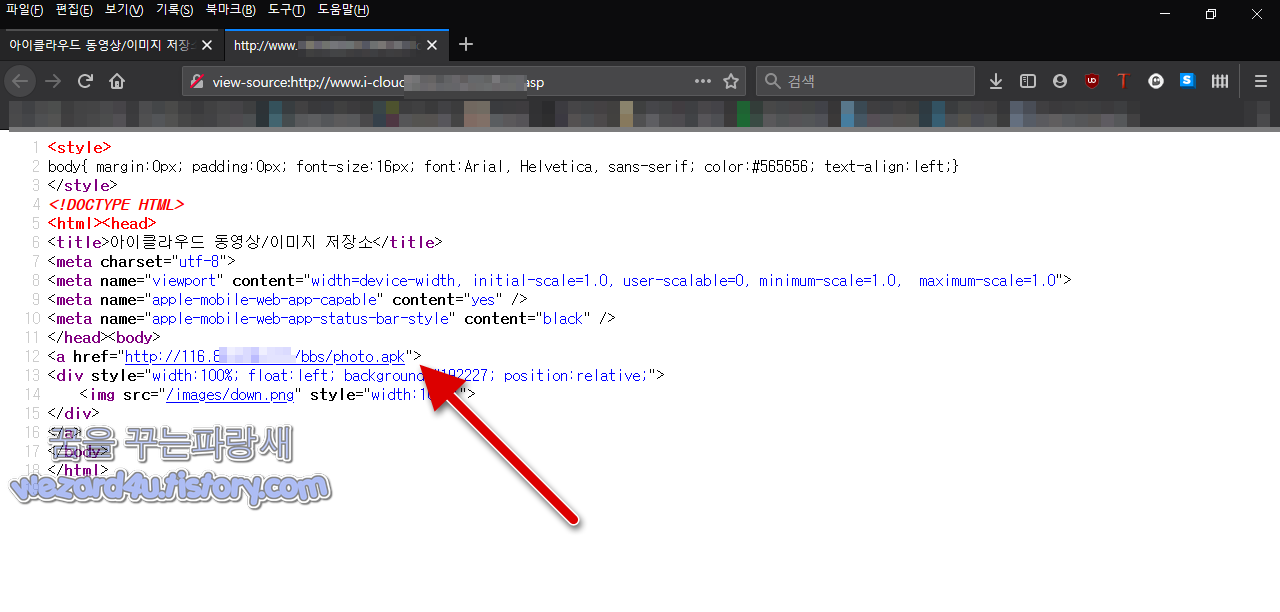

일단 안드로이드를 접속하면 다음과 같은 화면을 볼 수가 있는 데 해당화면은 단순하게 그림 파일만 있고 해당 그림 파일 위에 마우스 올려놓고 해당 부분을 선택하면 브라우저 하단에 보면 다음과 특정 apk 파일을 다운로드를 합니다. 그리고 해당 웹사이트 소스를 보면 다음과 같이 등록이 돼 있는 것을 볼 수가 있습니다.

http://116.89?240?171/bbs/photo.apk

해당 앱을 다운로드를 하고 실행을 하면 앱이 설치가 됩니다. 그리고 나서 해당 앱은 다음과 같은 권한을 가집니다.

android.permission.INTERNET android.permission.READ_CONTACTS

android.permission.READ_PHONE_STATE

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.ACCESS_NETWORK_STATE

android.permission.ACCESS_WIFI_STATE

android.permission.READ_EXTERNAL_STORAGE 입니다.

네트워크 통신

http://android.bugly.qq.??/rqd/async?aid=977e8b98-103b-4fc9-bc2f-3f1954863bbd

http://android.bugly.qq.c??/rqd/async?aid=103a8339-e982-4844-9c0b-84f0ca18d294

DNS Resolutions

android.bugly.qq.??

입니다. 그리고 해시 값은 다음과 같습니다.

MD5 06a4ce32c266e4407a6745a80b3a4c31

SHA-1 68d0f9564bdd1ffa92de27d4c1c6763b1e905d1a

SHA-256 9912bc2244394a7c0912a496dfb9138e15ce0f932362b313dc80392cb7f5e53e

그리고 2020년5월26일 오후 2시까지 바이러스토탈에서 제공에서 탐지하는 업체는 다음과 같습니다.

중국 보안 업체인 Qihoo-360에서 진단을 하고 있으며 진단명: Other.Android.Gen입니다. 일단 시만텍,Eset 에 해당 샘플을 제출을 해놓은 상태입니다. 네트워크 통신에 보면 qq가 있는 것을 보면 중국에서 제작되었거나 아니면 피싱 조직이 qq를 사용을 하는 것 같습니다. 일단 기본적으로 백신어플을 반드시 실시간 감시, 실시간 업데이트를 하고 스마트폰을 사용하면 모르는 주소는 함부로 클릭과 설치를 하면 안 됩니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| [주위]가짜 경찰청 폴-안티스파이 3.0 유포 중 (6) | 2020.06.16 |

|---|---|

| Windows 10 KB4557957 및 KB4560960 누적 업데이트 (6) | 2020.06.11 |

| Mozilla Firefox(파이어폭스) 저장된 비밀번호를 일반 텍스트 내보낼 수 있는 기능 추가 (6) | 2020.06.10 |

| 파이어폭스 77.0.1(Firefox 77.0.1) 보안 업데이트 (4) | 2020.06.05 |

| 구글 크롬(Google Chrome) 83.0.4103.61 새로운 기능 사용 방법 (2) | 2020.05.23 |

| Microsoft Edge에서 이스터 에그 서핑 게임 하는 방법 (2) | 2020.05.22 |

| Windows 10(윈도우 10) KB4556799 업데이트가 설치되지 않고 오디오 문제 및 버그 (2) | 2020.05.21 |

| Windows 10(윈도우 10)에서 HTTPS를 통한 DNS 사용 및 테스트 방법 (2) | 2020.05.20 |