2009년부터 Lotus Blossom 그룹은 주로 동남아시아 및 최근에는 중앙아메리카 전역의 조직에 영향을 미치는 표적 간첩 캠페인으로 유명하며 정부, 통신, 항공, 중요한 인프라 및 미디어 부문에 중점을 두고 있습니다. 이번 노트패드++로 보면 사실상 전 세계를 대상으로 공격 대상을 설정했지 않나 생각이 됩니다.

Notepad++ 개발사는 공식 발표를 통해 작년에 약 반년 동안 지속한 Notepad++ 업데이트 트래픽 해킹 사건의 배후에 중국 정부의 지원을 받는 위협 행위자들이 있을 가능성이 크다고 밝혔습니다.

공격자들은 Notepad++ 업데이트 검증 제어의 보안 취약점을 악용하여 특정 사용자의 업데이트 요청을 가로채 악성 서버로 선택적으로 리디렉션 변조된 업데이트 매니페스트를 전송을 했습니다.

공격자는 Notepad++ 업데이트 애플리케이션이 설치된 서버를 해킹

공격은 2025년 6월에 시작되었으며 공격자들은 notepad-plus-plus(.)org로 향하는 업데이트 트래픽을 가로채고 다른 곳으로 리디렉션할 수 있도록 한 것임

Notepad++ 코드 자체의 취약점이 아닌 호스팅 제공업체 수준에서 발생

공유 호스팅 서버는 2025년 9월 2일까지 해킹당한 상태

서버 접근 권한을 잃고 공격자들은 2025년 12월 2일까지 내부 서비스에 대한 접근 권한을 유지하여 Notepad++ 업데이트 트래픽을 악성 서버로 계속해서 리디렉션할 수 있었음

공격자들은 특히 Notepad++ 도메인을 표적으로 삼아 이전 버전의 Notepad++에 존재하는 업데이트 검증 기능을 악용하는 것이었음

공업체는 2025년 12월 2일까지 모든 복구 및 보안 강화 조치를 완료하여 추가 공격 활동을 성공적으로 차단

사용된 악성코드

파일명:BluetoothService.exe

사이즈:1 MB

MD5:55921689bddd723f95f1a1e9b8f782e2

SHA-1:7e0790226ea461bcc9ecd4be3c315ace41e1c122

SHA-256:77bfea78def679aa1117f569a35e8fd1542df21f7e00e27f192c907e61d63a2e

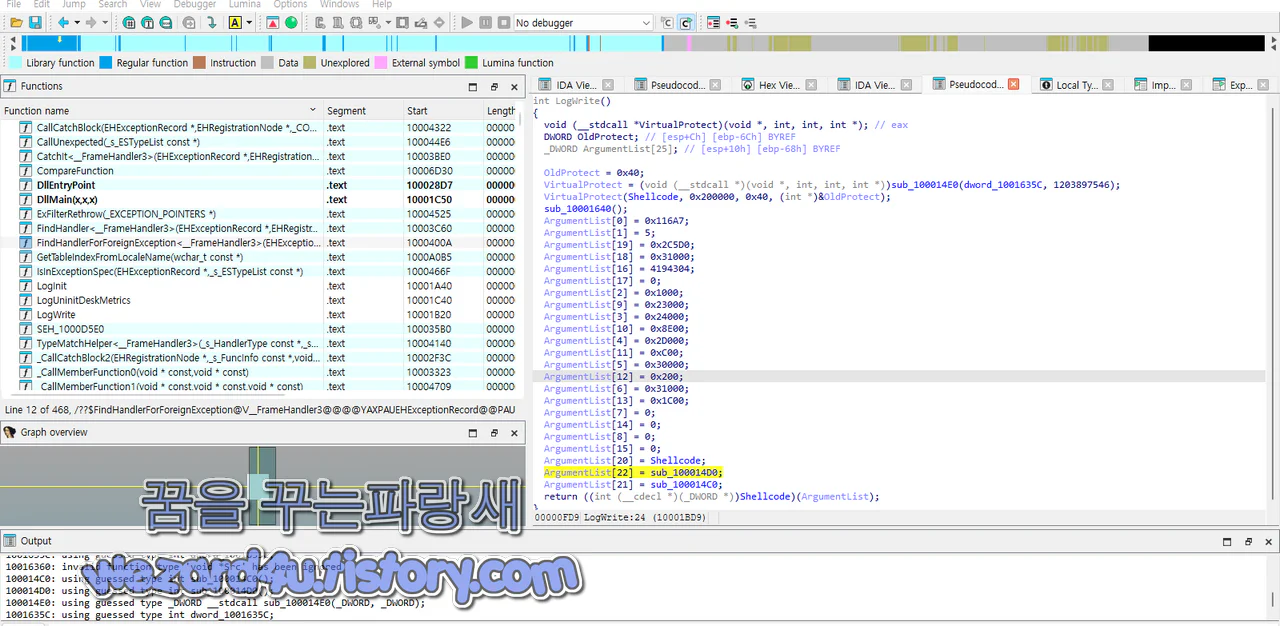

악성코드를 실행하면 다음과 같이 동작을 합니다.

AppData% 폴더에서 새 디렉터리 Bluetooth를 만들고 나머지 파일을 복사하고 디렉터리의 속성을 HIDDEN으로 변경하고 BluetoothService.exe를 실행하도록 지시하고 log.dll가 실행

암호 해독 루틴은 표준 상수 0x19660D 및 0x3C6EF35F와 함께 일반 텍스트 페이로드를 복구

페이로드는 원래 버퍼를 대체하고 모든 임시 메모리가 해제

그런 다음 실행이 새로 해독된 단계로 전송되며 실행 코드로 처리되고 런타임 컨텍스트 및 해결된 API 정보를 포함하여 미리 정의된 인수 집합으로 호출

log.dll에 의해 암호 해독된 shellcode 는 백도어

log.dll에서 암호 해독된 셸코드로 전달되면 악성코드는 하드코딩 된 키 gQ2JR&9;와 함께 XOR, 덧셈 및 뺄셈 작업의 간단한 조합을 통해 기본 모듈을 해독하는 것으로 시작

XOR 작업은 총 5회 수행되며 PE 형식과 유사한 섹션 레이아웃을 제안

암호 해독에 따라 악성코드는 LoadLibraryA를 사용하여 Kernel32LoadLibraryA .dll 및 GetProcAddress에 대한 핸들을 획득하는 또 다른 동적 IAT 해상도로 진행

암호 해독

암호화 된 구성은 0x980의 크기로 오프셋 0x30808의 BluetoothService 파일에 저장

암호 해독에 대한 알고리즘은 키 qwhvb^435h&*7

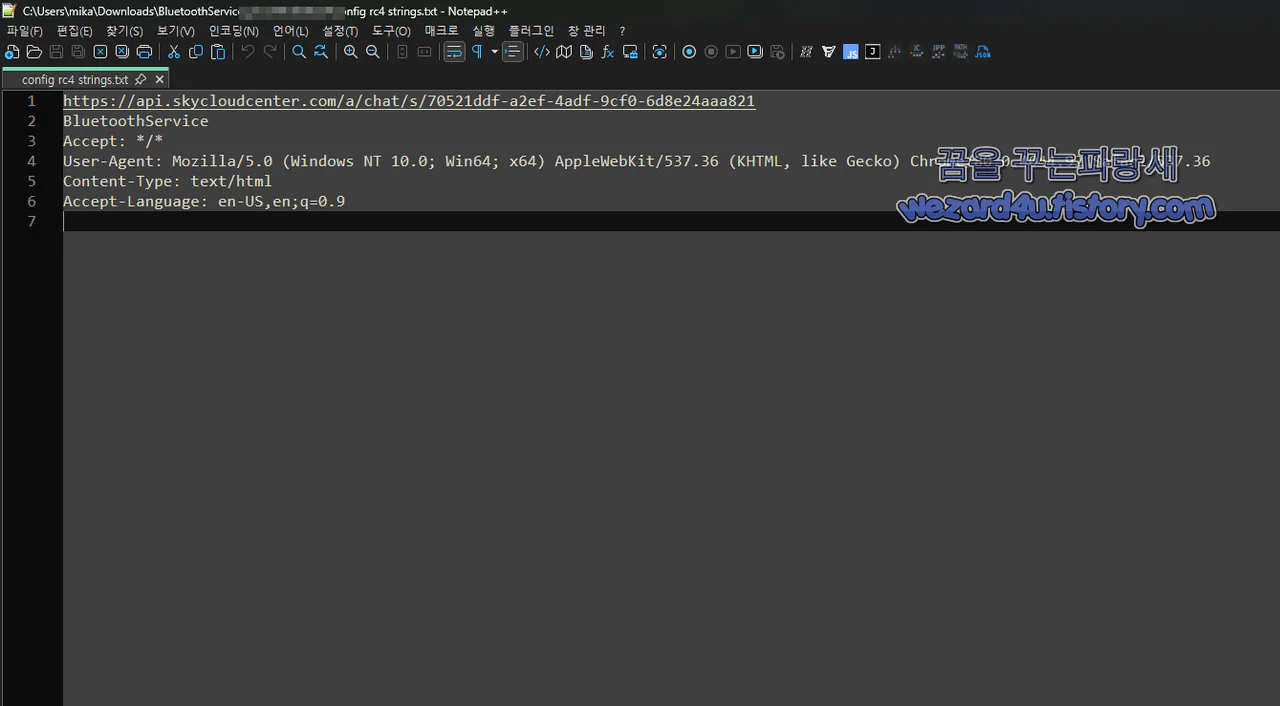

그러면 다음과 같은 결과를 얻을 수가 있습니다.

hxxps://api(.)skycloudcenter(.)com/a/chat/s/70521(d)df-a2ef-4adf-(9)cf0-6d8e24aaa821

BluetoothService

Accept: */*

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80(.)0(.)4044.92 Safari/537.36

Content-Type: text/html

Accept-Language: en-US,en;q=0.9분석

포함된 헤더 정보

BluetoothService

Accept: */*

User-Agent: Chrome 80 (Windows 10 x64)

Content-Type: text/html

Accept-Language: en-US,en;q=0.9

정상 웹 트래픽으로 보기에는 여러 부분이 이상

skycloudcenter(.)com

말레이시아에 기반을 둔 IP 주소인 61(.)4(.)102(.)97

3.URL 경로 분석

웹 채팅 세션 식별자 구조

감염된 호스트 ID

C2 세션 식별용 토큰

Beacon 식별자로 매우 흔한 구조

4.User-Agent 분석

2020년 초 구글 크롬 버전(매우 오래됨)

하드코딩된 UA 문자열 사용

6.Content-Type: text/html

text/html

웹 페이지처럼 위장

분석 회피

트래픽 은폐

-i,-k 를 사용을 해서 -i 설치,지속성 등록(속성 서비스 또는 레지스트리)을 설치 한 다음 종료)

-k: C2 통신,메인 루프(설치 확인을 건너뛰고 주요 악성 로직(C2 및 Shellcode)을 실행)

호스팅 제공업체는 모든 비밀 키를 교체하고 Notepad++ 개발자가 취해야 할 권장 조치들을 발표

SSH,FTP/SFTP 및 MySQL의 자격 증명을 변경

워드프레스 관리자 계정을 검토 비밀번호를 재설정 불필요한 사용자를 삭제

WordPress 코어, 플러그인 및 테마를 업데이트 가능한 경우 자동 업데이트를 활성화

Notepad++ 버전 8.8.9부터 WinGup은 설치 프로그램 인증서와 서명을 확인하고 업데이트 XML 파일에 암호화 서명을 적용

중국 APT 그룹인 Lotus Blossom(일명 Raspberry Typhoon, Bilbug, Spring Dragon)임

노트패드++는 문서 편집기이자 소스 코드 편집기인 사용자 분들은 빨리 새로운 보안 업데이트가 적용이 된 버전을 사용하시는 것으로 강력 권장 드립니다.

8바이트 순환키 기반 비표준 XOR 변형 복호화 부분을 이용해서 파이썬 코드로 추출을 한방에 할 수가 있을 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 프랑스 검찰, X사 사무실 압수수색 및 그록 딥페이크 관련 머스크 소환 (0) | 2026.02.05 |

|---|---|

| 구글 안드로이드 도난 방지 기능에 대한 새로운 업데이트 발표 (1) | 2026.02.03 |

| Kimsuky(김수키)에서 만든 악성코드-개인정보 수집이용 동의서(양식).lnk (0) | 2026.02.02 |

| NVIDIA GPU 디스플레이 드라이버 다중 취약점 보안 업데이트 (0) | 2026.01.30 |

| 코니(KONNI) 블록체인 개발자 및 엔지니어링을 노린 악성코드-Brief.docx.lnk (0) | 2026.01.29 |

| 노드 VPN 스마트폰 IP 우회 변경 사용법(3개월 무료 할인) (2) | 2026.01.29 |

| 마이크로소프트 오피스 제로데이 취약점 패치 배포 (0) | 2026.01.28 |

| 마이크로소프트 아웃룩 멈춤 현상 해결을 위한 긴급 기본 KB5078127 업데이트 (0) | 2026.01.26 |