오늘은 북한 해킹 단체 Reaper(리퍼)에서 만든 악성코드에서 만든 악성코드인 인문사회분야 박사과정생 연구장려금지원 신청자격 요건 확인서.hwp(2024.5.24)에 대해 글을 적어보겠습니다. 일단 Reaper 또는 Group123 이라고 부르고 있고 Reaper(리퍼) 라고 부르는 APT 공격 단체이며 2012년부터 활동을 시작했고 정보 수집, 정찰 및 사이버 스파이 활동을 목적으로 하며, 정부, 군사, 대기업, 인권 단체를 대상으로 하고 있으며 즉 한국의 외교 및 국내 문제에 초점이 맞추어져 있으며 일본, 베트남, 중동 및 기타 지역의 기업을 대상으로 해서 회사 기밀 등을 탈취하고 있습니다. (화학, 전자, 제조, 항공 우주, 자동차, 의료)

APT37,Inky Squid,RedEyes,ScarCruft,Ricochet Chollima 등으로 이름으로 활동을 하고 있습니다. 록랫(RokRAT)은 마이크로소프트 오피스 에서 매크로를 기본값을 사용 안 함 그리고 사용자 인식 개선들의 이유로

자격 증명 도용, 데이터 유출, 스크린 샷 캡처, 시스템 정보 수집, 명령 및 셸 코드 실행, 파일 및 디렉터리 관리에 사용됩니다. Reaper는 종종 C2용 클라우드 스토리지 서비스를 사용하는 것이 특징입니다.

ROKRAT 감염 체인을 분석하는 동안 지하 포럼에서 판매되는 상업용 RAT인 Amadey를 배포하는 유사한 체인을 사용하는 것이 특징입니다.

악성코드 해쉬값은 다음과 같습니다.

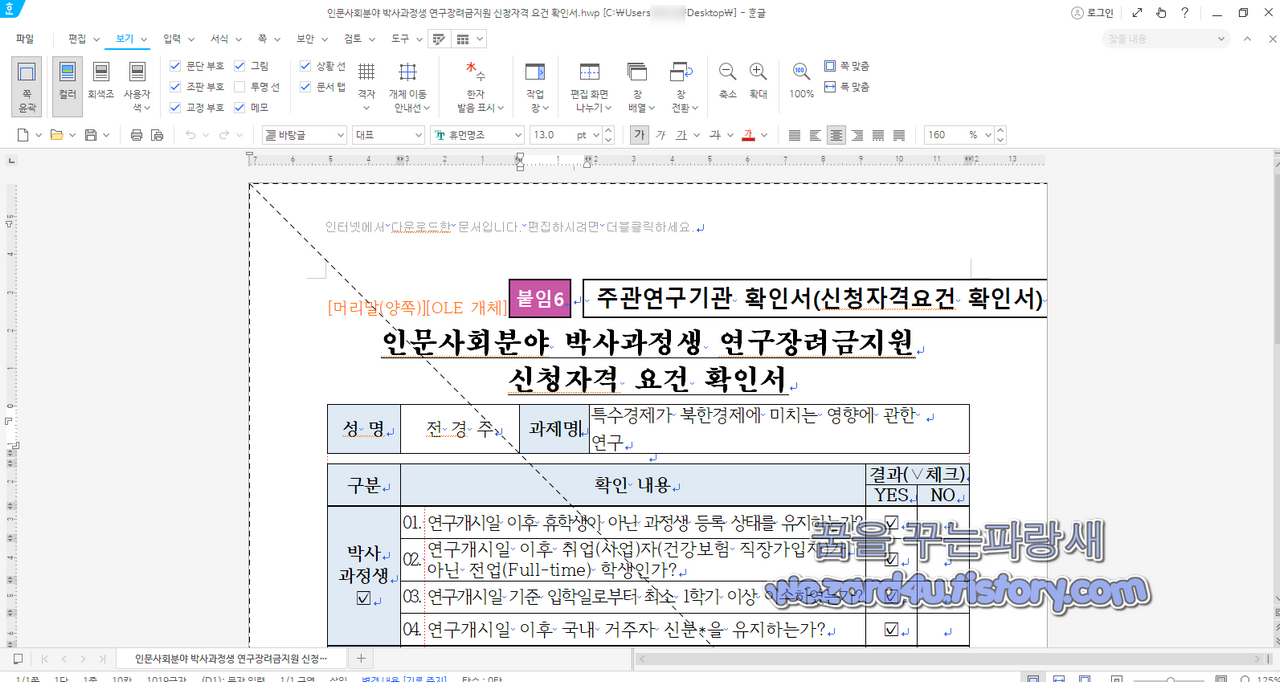

파일명:인문사회분야 박사과정생 연구장려금지원 신청자격 요건 확인서.hwp

사이즈:112 KB

MD5:9bd2de45e688a5a9561dc622e1336e37

SHA-1:1b57075fb924a5c7a1e823e03d08bfc09ad64801

SHA-256:2222f1d7ccd05655f0492769bc54ec016679d59da258affa9b8686021fada59d

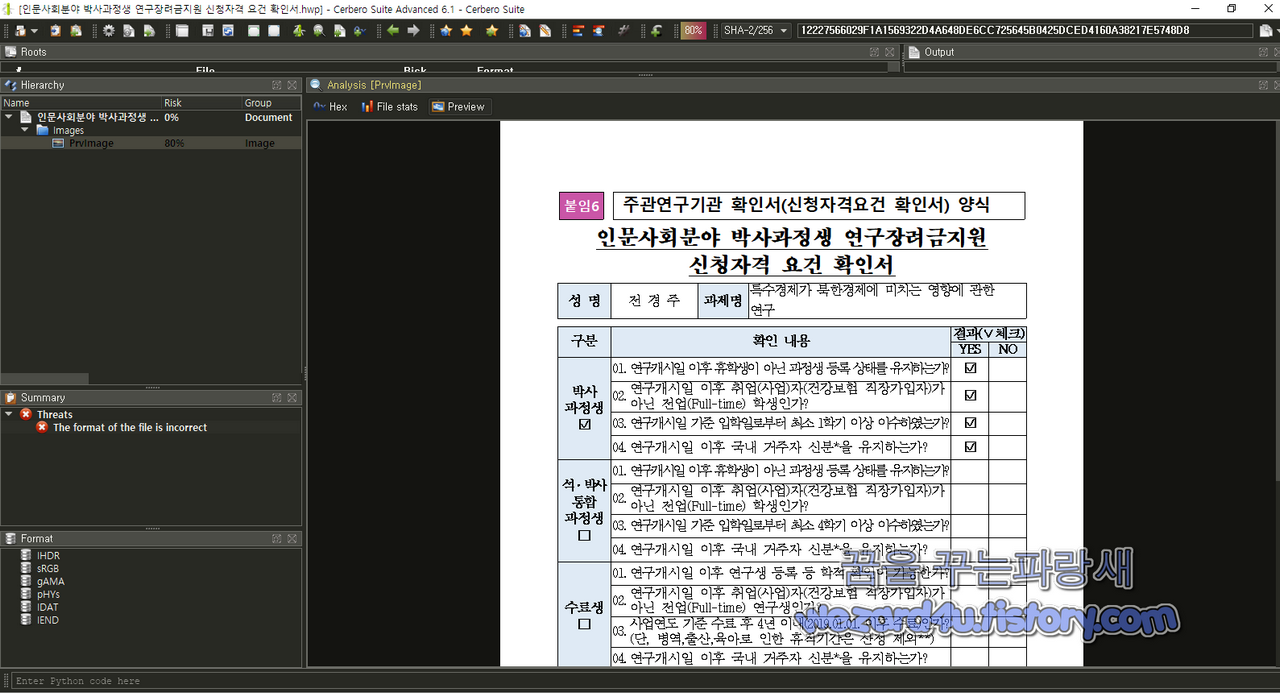

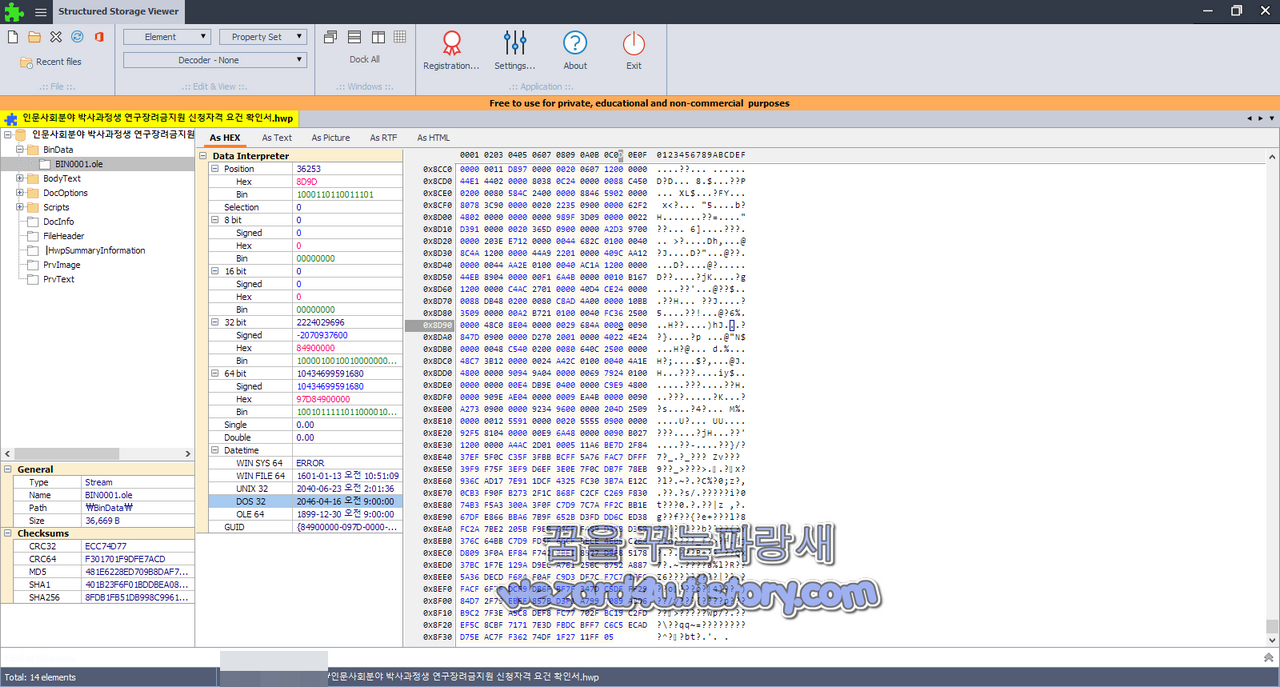

Cerbero Suite Advanced 로 보면 이미지 파일로 존재하는 것을 확인할 수가 있으며 여기서 hwp 파일을 분석하기 위해서 SSView를 통해서 보면 다음과 같은 화면을 볼 수가 있습니다.

Hwp로 된 악성코드를 분석하려면 BIN0001.ole을 공략을 해야 할 것입니다.

해당 OLE 는 zlib 데이터 압축으로 존재하기 때문에 이걸 보기 좋게 풀면 다음과 같이 C2 서버가 있는 것을 확인할 수가 있습니다. 해당 zlib는 파이썬(Python)을 이용을 해서 풀면 됩니다.

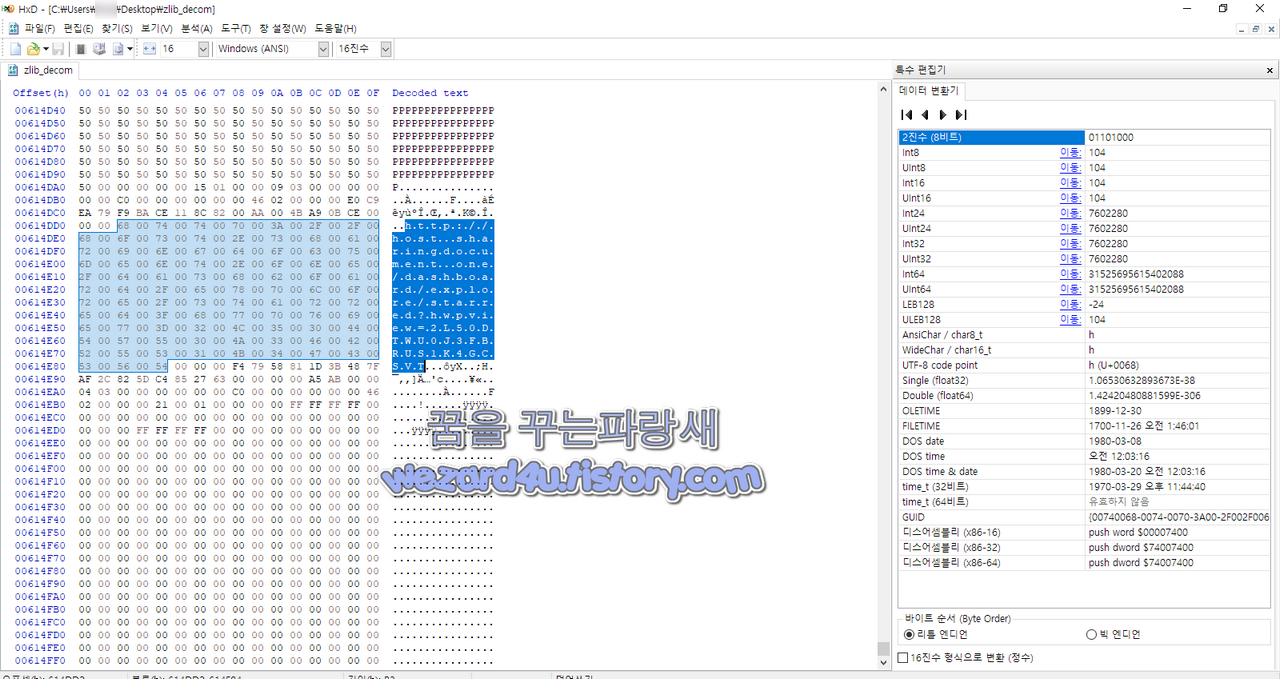

해당 부분인 OLE 부분을 zlib 데이터 압축 풀고 나서 HxD로 보면 다음과 같이 00614DDO 부분부터 C2 서버가 들어가 져 있는 것을 확인할 수가 있습니다.

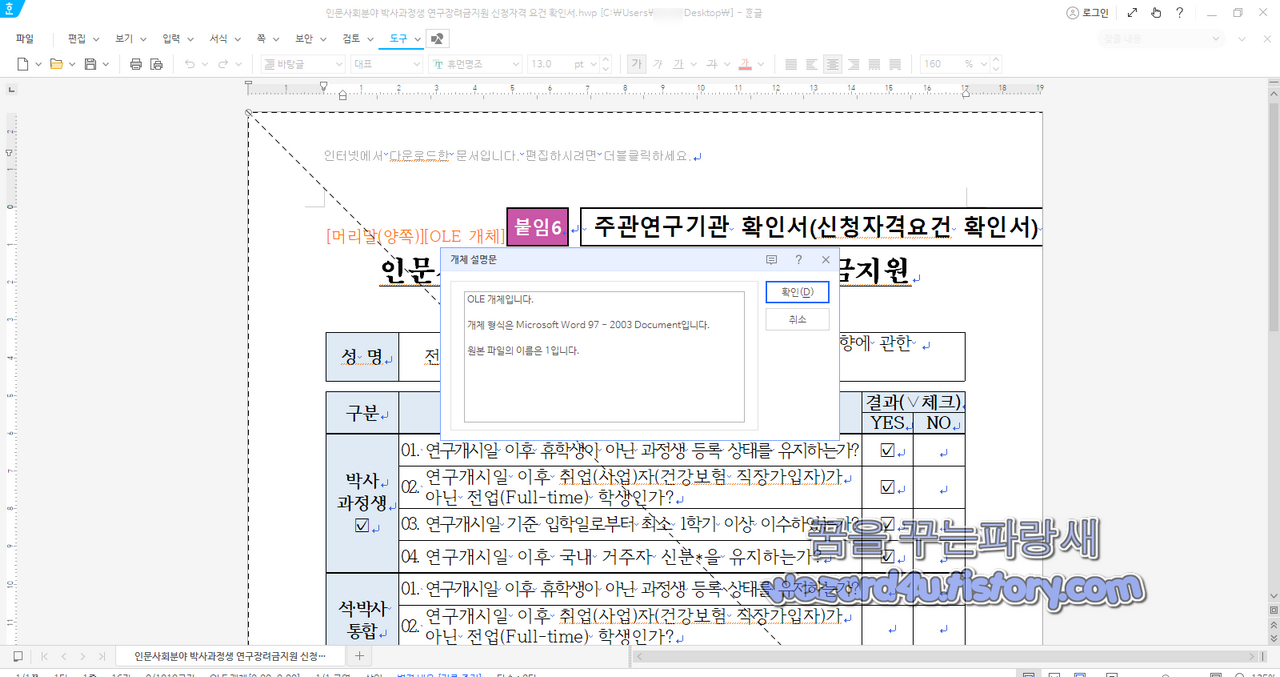

개체 형식은 Microsoft Word 97 - 2003 Document입니다.

원본 파일의 이름은 1입니다.

해당 악성코드 공격자는 [개체 설명문] 내용에서도 개체 형식을 HWP가 아닌 Word Document

문서라고 작성하여 이용자를 속이는 방법을 사용하고 있음

여기서 편집에서 OLE 연결을 보면 숨겨 놓은 C2 서버를 확인할 수가 있습니다. 잡았다 요놈 잡았다.

그리고 나서 C2 주소는 다음과 같이 됩니다.

h t t p : / / h o s t (.) s h a r i n g d o c u m e n t (.) o n e

/ d a s h b o a r d / e x p l o r e / s t a r r e d ? h w p v i e w =

2 L 5 0 D T W U 0 J 3 F B R U S( 1) K 4 G C S V T인 것을 확인할 수가 있습니다.

바이러스토탈 돌려 보면 탐지 하고 있는 보안 업체들은 다음과 같습니다.

AhnLab-V3ㅣDownloader/HWP.Generic

ALYac:Trojan.Downloader.HWP.Agent

Skyhigh (SWG):Artemis

TrendMicro:HEUR_HWPEXP.P

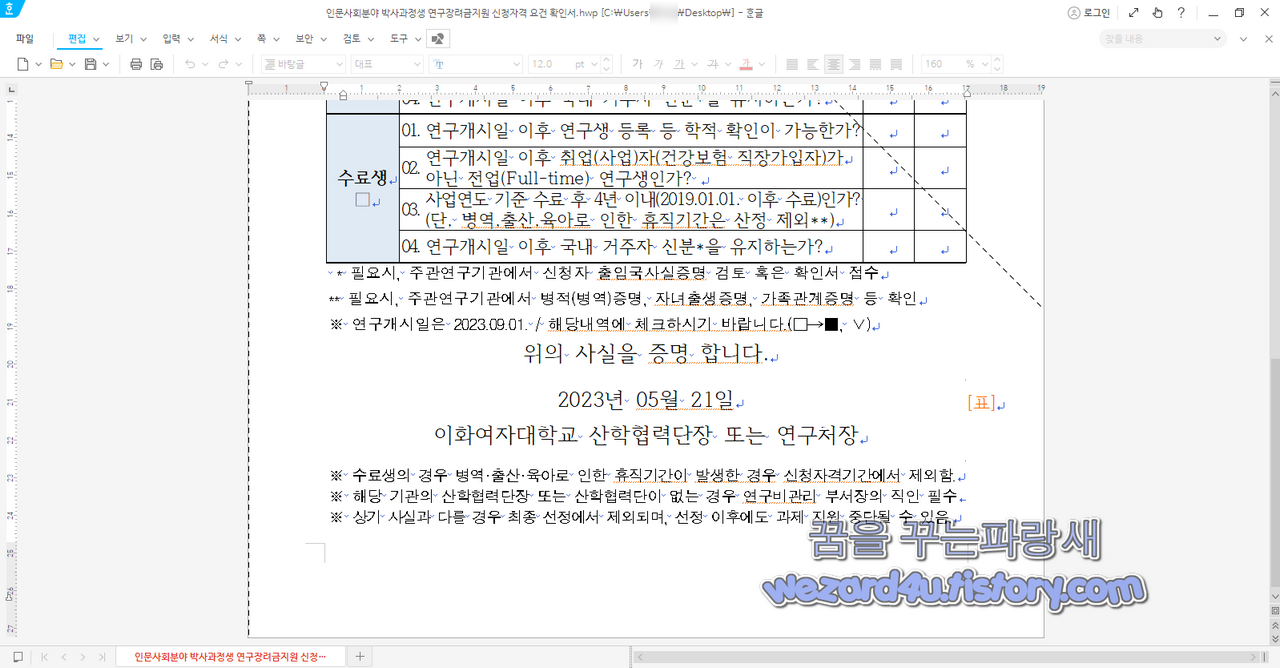

일단 개인적으로 사용하는 Symantec 그리고 Eset 에는 샘플을 제공을 했으므로 조만간 답이 오겠고 기본적으로 이런 악성코드에 대응하려면 백신 프로그램을 설치해서 사용하면 되고 자신이 아는 사람에게 온 이메일이라도 의심해 보는 방법밖에 없으며 해당 악성코드는 앞서 이야기한 것처럼 HWP 프로그램의 취약점을 악용한 것이 아니기고 OLE 객체를 악용한 것이 때문에 한글과 컴퓨터의 취약점하고 상관이 없는 악성코드입니다. 이며 OLE(Object Linking and Embedding)는 마이크로소프트에서 제공하는 기술로 이를 통해 문서 내에 외부 파일을 삽입할 수 있는 기능을 악용한 것입니다. 즉 해당 메인 화면에 보이는 글은 글자가 아닌 그림이라는 것입니다.

이번 같은 경우 이화여자대학교 산학 협력단장 또는 연구처장인 것처럼 위장하였으면 일 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Bitwarden Authenticator 다른 인증 앱에서 TOTP 토큰 가져 오는 방법 (0) | 2024.06.17 |

|---|---|

| Firefox 127(파이어폭스 127) 보안 업데이트 DNS 프리페칭 등 추가 (0) | 2024.06.14 |

| 윈도우 10 KB5039211,윈도우 11 KB5039212 보안 업데이트 (0) | 2024.06.13 |

| 북한 해킹 단체 김수키(Kimsuky)에서 만든 피싱 안드로이드 악성코드-8.aab(2024.3.22) (0) | 2024.06.11 |

| 북한의 해킹 그룹 Konni(코니)에서 만든 악성코드-김명희_20240515.xlsx(2024.5.16) (0) | 2024.06.03 |

| Windows 11 버전 24H2에서 AC-3(Dolby Digital) 코덱 지원을 중단 (0) | 2024.05.30 |

| TP-Link C5400X 게이밍 공유기 중요한 RCE 버그 수정 (0) | 2024.05.29 |

| 우리 북한 해킹 단체 김수키(Kimsuky)에서 만든 피싱 사이트-hogmasil(.)lol(1)(2024.3.22) (0) | 2024.05.28 |