오늘은 DHL 사칭 피싱 메일인 noreply@dhl(.)com 에 대해 글을 적어 보겠습니다. DHL 익스프레스(DHL Express)는 독일의 배송사 이며 1969년에 설립된 세계적인 종합 우편/물류 서비스 회사로, 현재는 독일 도이체 포스트의 자회사이며 국제 배송 및 특송 사업 부문을 하고 있으며 한국에서는 해외 직구를 이용을 할 때도 자주 사용을 하기도 합니다. 일단 오늘 온 이메일 내용은 다음과 같습니다.

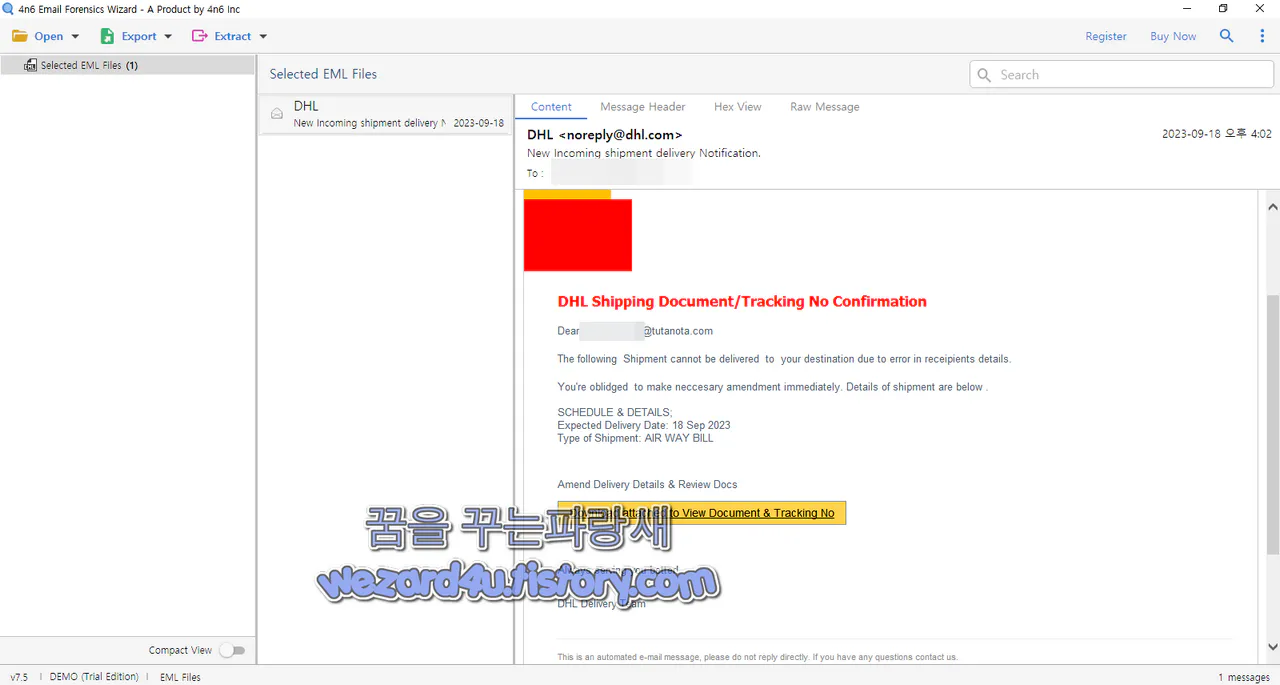

DHL Shipping Document/Tracking No Confirmation

Dear???????@tutanota(.)com

The following Shipment cannot be delivered to your destination due to error in receipients details.

You're oblidged to make neccesary amendment immediately. Details of shipment are below .

SCHEDULE & DETAILS;

Expected Delivery Date: 18 Sep 2023

Type of Shipment: AIR WAY BILL

Amend Delivery Details & Review Docs

Download attached to View Document & Tracking No

Always serving you better!

DHL Delivery Team

This is an automated e-mail message, please do not reply directly. If you have any questions contact us.

[브라우저 부가기능/파이어폭스 부가기능] - 악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security

악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security

오늘은 악성 사이트(피싱사이트)등으로 부터 보호해주는 파이어폭스 부가기능-Emsisoft Browser Security에 대해 알아보겠습니다. 일단 Emsisoft는 일단 기본적으로 해외에서 알아주는 백신프로그램제작

wezard4u.tistory.com

번역

DHL 배송 문서/추적 확인 불가

친애하는 ????@tutanota(.)com

수취인 정보 오류로 인해 다음 배송물을 목적지까지 배송할 수 없습니다.

귀하는 즉시 필요한 수정을 해야 할 의무가 있습니다. 배송 세부사항은 다음과 같습니다.

일정 및 세부정보

예상 배송일: 2023년 9월 18일

배송 유형: 항공운송장

배송 세부정보 수정 및 문서 검토

문서 보기 및 추적 번호에 첨부된 다운로드

항상 더 나은 서비스를 제공합니다!

DHL 배송팀

이 메시지는 자동으로 전송된 이메일이므로 직접 회신하지 마십시오. 질문이 있으시면 저희에게 연락해주세요.

결론 DHL 로 배송 을 했는데 추적 불가이다. 수취인 정보 오류이니까 배송 못함

그러니 피싱 사이트에 들어와서 너의 개인정보 입력해줘 OK

접속 주소

https://bafybeigzdtav5u73lhp4ahmyrmxkf4cnjp4sqp3othcttf6bhsf26xg2im.ipfs(.)dweb.link

/?filename=magnifydhltransport(.)html(.)html

#????@tutanota(.)com

개인적으로 하루 지나고 접속을 했을 때에는 사이트는 차단되어요. 있었음

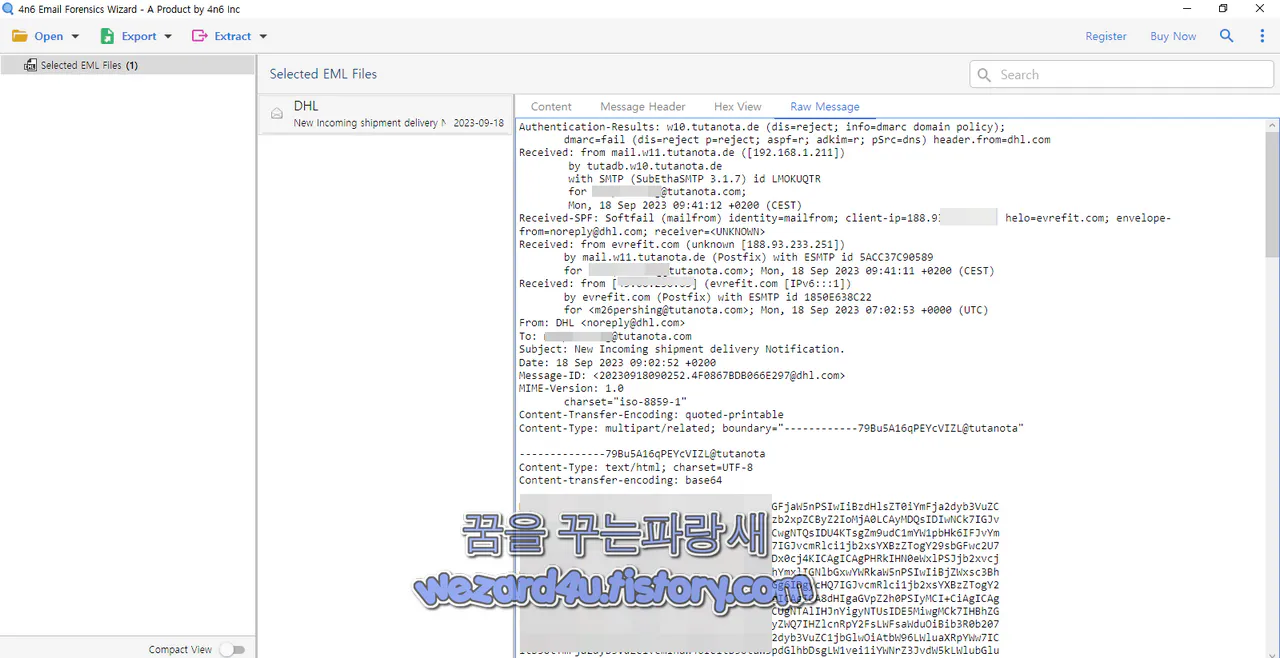

이메일 헤더

Authentication-Results: w10.tutanota(.)de (dis=reject; info=dmarc domain policy);

dmarc=fail (dis=reject p=reject; aspf=r; adkim=r; pSrc=dns) header.from=dhl(.)com

Received: from mail.w11.tutanota(.)de ([192.168.1(.)211])

by tutadb.w10.tutanota(.)de

with SMTP (SubEthaSMTP 3.1.7) id LMOKUQTR

for ?????@tutanota(.)com;

Mon, 18 Sep 2023 09:41:12 +0200 (CEST)

Received-SPF: Softfail (mailfrom) identity=mailfrom; client-ip=188.93.233(.)251;

helo=evrefit.com; envelope-from=noreply@dhl(.)com; receiver=<UNKNOWN>

Received: from evrefit(.)com (unknown [188.93.233(.)251])

by mail.w11.tutanota(.)de (Postfix) with ESMTP id 5ACC37C90589

for <???????@tutanota(.)com>; Mon, 18 Sep 2023 09:41:11 +0200 (CEST)

Received: from [45.66.230(.)63] (evrefit.com [IPv6:::1])

by evrefit(.)com (Postfix) with ESMTP id 1850E638C22

for <??????@tutanota(.)com>; Mon, 18 Sep 2023 07:02:53 +0000 (UTC)

From: DHL <noreply@dhl(.)com>

To:?????@tutanota(.)com

Subject: New Incoming shipment delivery Notification.

Date: 18 Sep 2023 09:02:52 +0200

Message-ID: <20230918090252.4F0867BDB066E297@dhl(.)com>

MIME-Version: 1.0

charset="iso-8859-1"

Content-Transfer-Encoding: quoted-printable

Content-Type: multipart/related; boundary="------------79Bu5A16qPEYcVIZL@tutanota"이메일 헤더 분석

1 Authentication-Results:

w10.tutanota(.)de에서 이메일을 검증한 결과

dis=reject는 이메일의 DMARC (Domain-based Message Authentication, Reporting, and Conformance) 검증 결과가 거부

dmarc=fail은 DMARC 검증이 실패

header.from=dhl(.)com 은 이메일의 발신자 주소가 dhl(.)com 도메인으로 나타났다는 것을 의미

p=reject 는 DMARC 정책이 거부 (reject)로 설정되어 있음을 나타냄

2. Received:

이메일이 w11.tutanota(.)de 서버에서 받음

해당 서버는 tutadb.w10.tutanota(.)de 로부터 이메일을 받았음

해당 이메일은 Mon, 18 Sep 2023 09:41:12 +0200 (CEST)

시간대는 중앙 유럽 표준시 (CEST)에 따라 표시

3.Received-SPF:

SPF (Sender Policy Framework) 검증 결과를 나타냄

Softfail은 SPF 검증에서 일치하지 않는 결과를 나타냄

client-ip=188.93.233(.)251 는 이메일을 보내는 클라이언트의 IP 주소

envelope-from=noreply@dhl(.)com 는 이메일의 발신자 주소를 나타냄

4.From:

발신자 이름은 DHL 로 나타나지만, 이는 위장된 발신자 이름

발신자 주소는 noreply@dhl(.)com"으로 표시

5. To:

이메일은 ?????@tutanota(.)com" 주소로 보냄

6. Subject:

이메일 제목은 New Incoming shipment delivery Notification.

7. Date:

이메일이 보내진 날짜 및 시간은 18 Sep 2023 09:02:52 +0200 임

2023-09-19 02:15:31 UTC 기준 바이러소토탈 에서 탐지 하는 보안 업체들은 다음과 같습니다.

AlphaSOC:Phishing

Avira:Phishing

BitDefender:Phishing

CyRadar:Malicious

Emsisoft:Phishing

ESET:Phishing

G-Data:Malware

Kaspersky:Phishing

Lionic:Phishing

Netcraft:Malicious

Seclookup:Malicious

Sophos:Phishing

Abusix:Spam

Forcepoint ThreatSeeker:Suspicious

이며 기본적으로 백신 프로그램, 브라우저 보안 기능은 활성화해서 사용을 하시는 것이 안전하게 사용을 할 수가 있습니다. 기본적으로 지난 시간에 소개해 드린 Emsisoft Browser Security 부가기능은 구글 크롬, 파이어폭스, 마이크로소프트 엣지 등에서 스토어 가서 설치할 수가 있으니 기본적으로 설치해서 사용하시는 것을 추천합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 크롬(모든 코로미엄 기반 브라우저) 파이어폭스 CVE-2023-5217 취약점 보안 업데이트 (0) | 2023.09.30 |

|---|---|

| 파이어폭스 118(Firefox 118) 보안 업데이트 (0) | 2023.09.28 |

| 국민건강보험 공단 피싱 사이트 스미싱 사이트 분석-hwanssa(.)xyz(2023.9.18) (0) | 2023.09.27 |

| 김수키(Kimsuky) 사례비 지급의서로 위장한 악성코드-231025 (통일부 통일정책실)윤석열 정부의 대북 정책 관련 1.5트랙 전문가 간담회(비공개) 기획안.hwp.lnk(2023.9.14) (0) | 2023.09.26 |

| 애플 크롬 최근 패치 된 제로데이 스파이웨어 공격에 악용 되고 있음 (0) | 2023.09.24 |

| 국민건강보험 공단 피싱 사이트 스미싱 사이트-yhwgacc(.)lol(2023.9.23) (0) | 2023.09.23 |

| 김수키(Kimsuky) 가 만든 악성코드-북의 핵위협 양상과 한국의 대응방향.chm(2023.9.18) (0) | 2023.09.23 |

| 파이어폭스(Firefox) 중요한 주소 표시줄 변경 (0) | 2023.09.22 |