오늘은 실리콘밸리 은행(Silicon Valley Bank)붕괴를 악용한 가상화폐 보상 피싱 사이트 인 svb usdc net(2023.03.16)를 한번 분석을 해 보겠습니다. 먼저 경제 관련 부분은 잘 알지 못하니 해당 부분은 오류가 있을 수가 있습니다. 일단 실리콘밸리 은행(Silicon Valley Bank)은 1983년 10월 17일 설립해 미국 캘리포니아 산타클라라(실리콘밸리)를 거점으로 하였던 은행으로 2023년 3월 10일 파산을 했으며 실리콘밸리에서 가장 큰 상업은행이었고 부유한 벤처 사업가들과 스타트업 회사가 주 고객 이며 벤처기업과 스타트업에 특화된 여러 서비스도 같이 판매하고 있었으며 미국 와인 농장 사이에서도 많은 점유율을 차지하고 있었습니다.

2008년에 미국 재무부로부터 부실 자산 프로그램을 통해 자금지원을 받기도 했지만 계속 확장을 해서 2012년에는 중국 상해포동발전은행과 합작을 발표했으며 2016년에는 25.9%의 시장 점유율을 내며 한때 시장 점유율 기준 미국 최대 은행의 자리를 차지했습니다.

그리고 2022년12월까지만 해도 미국에서 16번째로 큰 은행이었습니다. 잘 지내오다가 2023년 3월 10일 늦은 밤 캘리포니아 주 정부에서 SVB의 은행업허가를 취소하고 파산관재인(receiver)으로 연방예금보험공사(FDIC)를 지정 미국 은행 역사상 두 번째로 큰 규모의 파산사태 상태가 되었으며

연방예금보험공사(FDIC)는 예금자 보호 절차에 들어가 10일 SVB 전 지점을 폐쇄하고 2,090억 달러(약 280조 원)에 달하는 자산을 압류 그리고 블랙 먼데이 될 것 같았고 여기서 엎친 데 덮친 격으로 뉴욕의 시그니처 은행 역시 실리콘밸리 은행이 파산하고 며칠도 채 안 된 한국시각으로 3월 13일 오전 파산선고 재무부, 연방준비제도, 연방예금보험공사가 발표한 공동 성명에 따르면 모든 예금주는 현지 시각 13일부터 예금 전액에 접근

결국은 파산의 원인은 다음과 같을 것입니다.

대출 위험 부담

실리콘밸리 은행은 기업 대출에 많은 비중을 두고 있었으면 그러나 기업 대출금액의 상당수가 대출금 상환 불이행 등 대출 위험 부담을 하고 있었음 미국 주택시장 붕괴로 말미암은 금융위기 이후, 대출금 상환 불이행이 증가하면서 실리콘밸리 은행의 재무적 위기 상황은 더욱 악화

부실 자산 거래

실리콘밸리 은행은 부실 자산을 금융 상품으로 판매하는 등의 부실 자산 거래에 많은 비중을 두고 있으면 그러나 이러한 자산 거래는 불확실성이 크며, 실리콘밸리 은행의 재무 건전성을 악화시킬 가능성

운영 비용 부담

실리콘밸리 은행은 창업 기업에 대출을 제공하고, 창업 기업과의 협력 관계를 유지하는 등 신기술 기업을 지원하기 위해 많은 인력과 자금을 투자 결과 운영 비용 부담이 커졌으며, 이는 실리콘밸리 은행의 재무적 위기 상황을 더욱 악화

피싱 사이트 유포 사이트는 다음과 같습니다.

https://svd.usdc(.)net

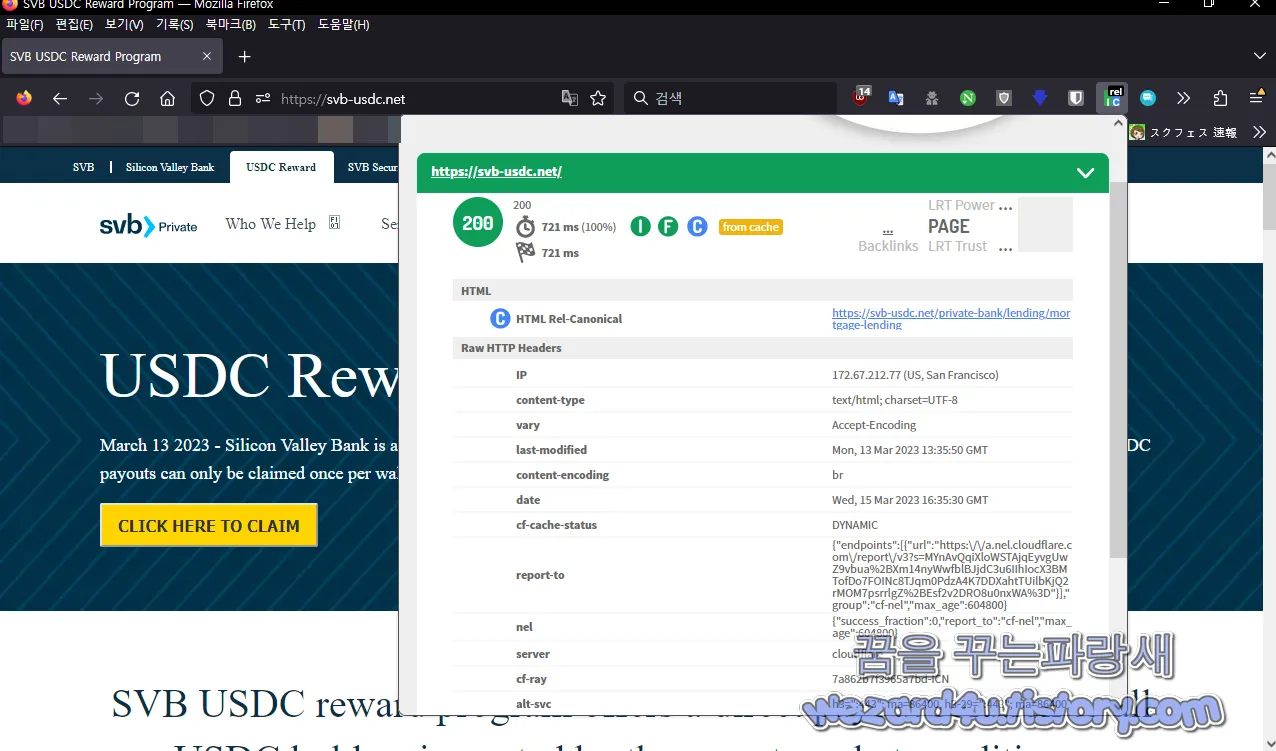

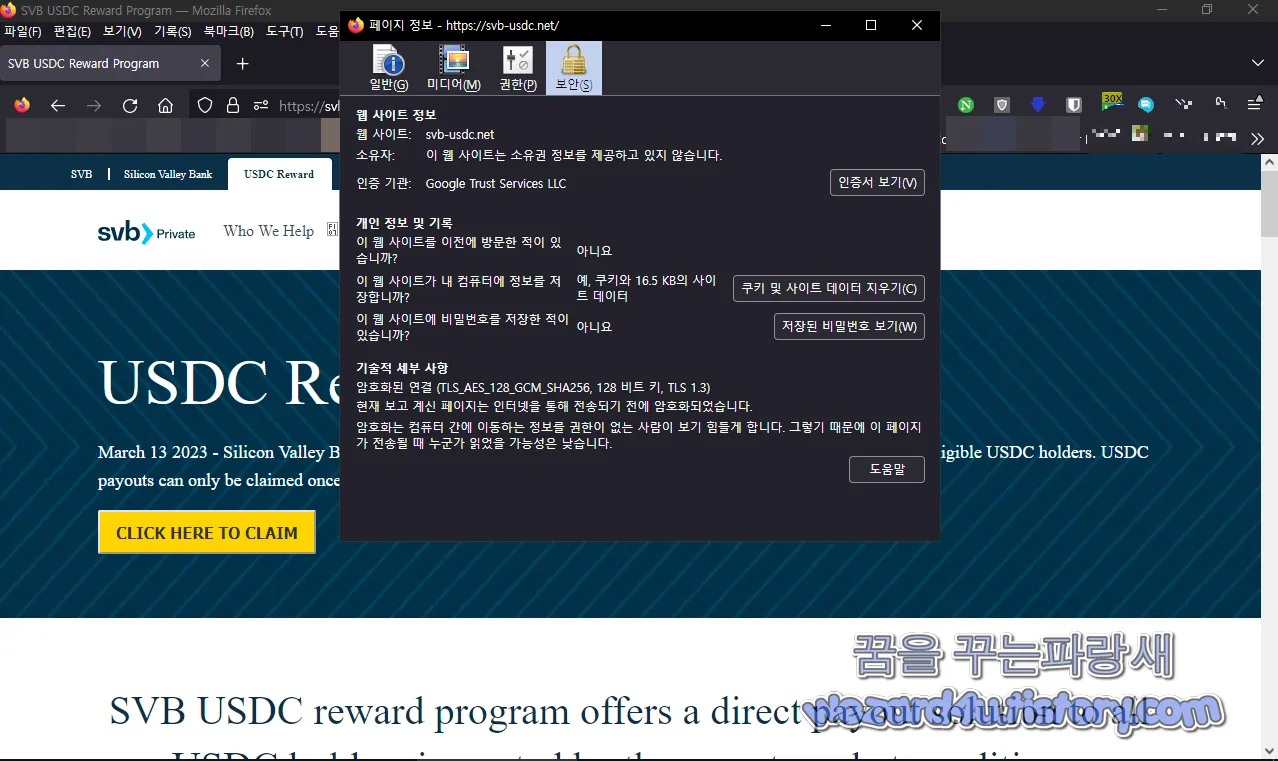

일단 해당 피싱 사이트는 이 SVB 사태를 악용해서 SVB 고객에게 은행이 회수 프로그램의 목적으로 USDC를 배포하고

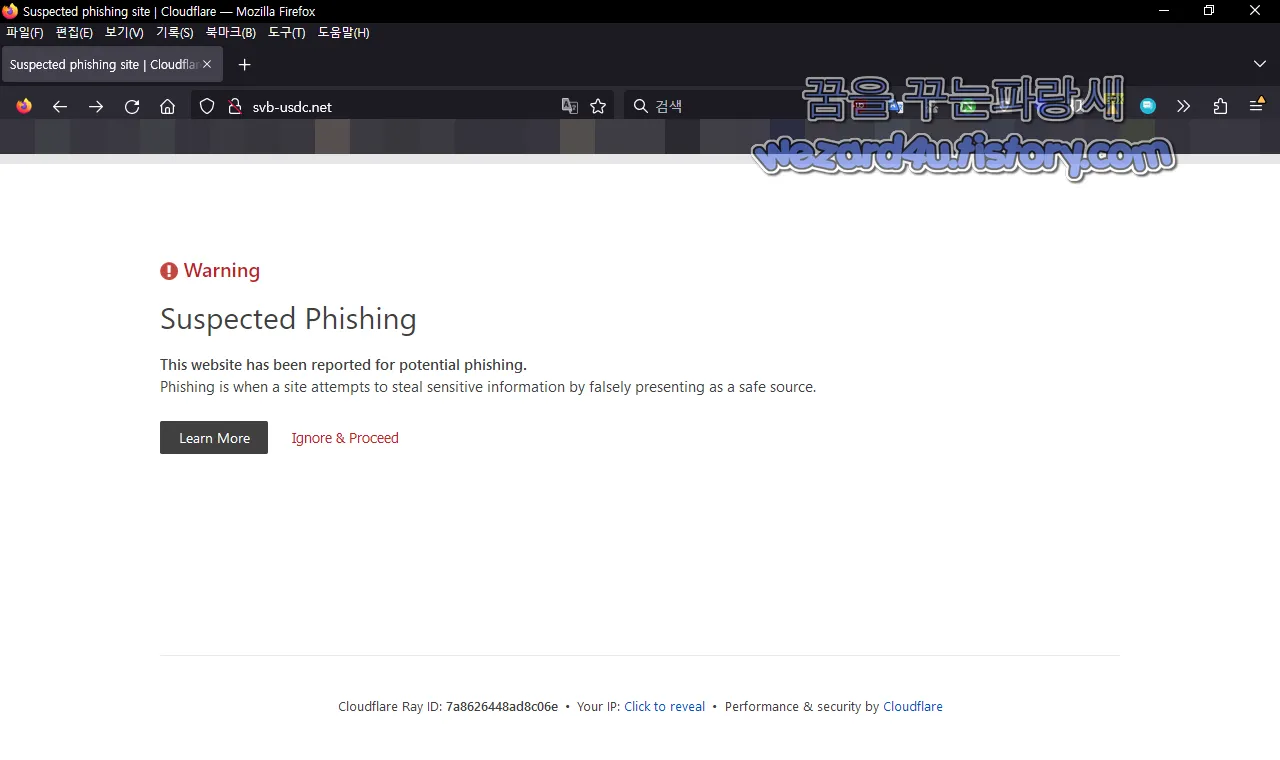

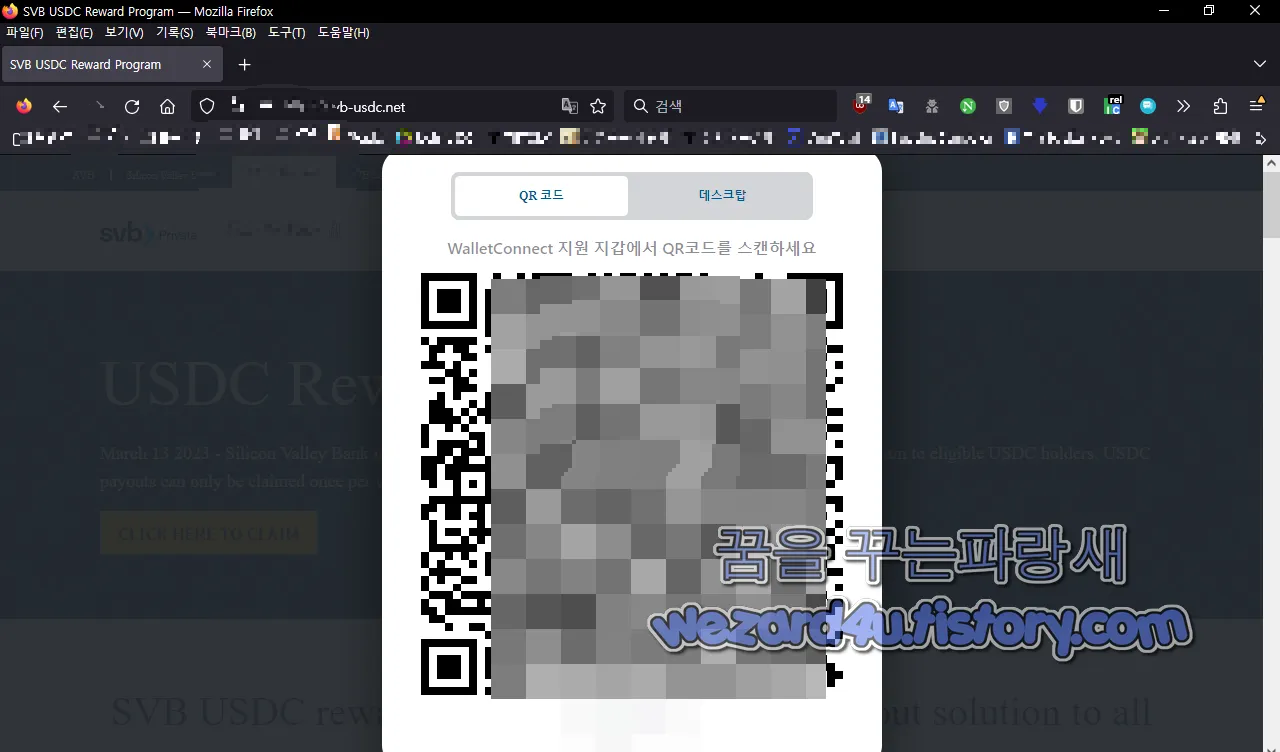

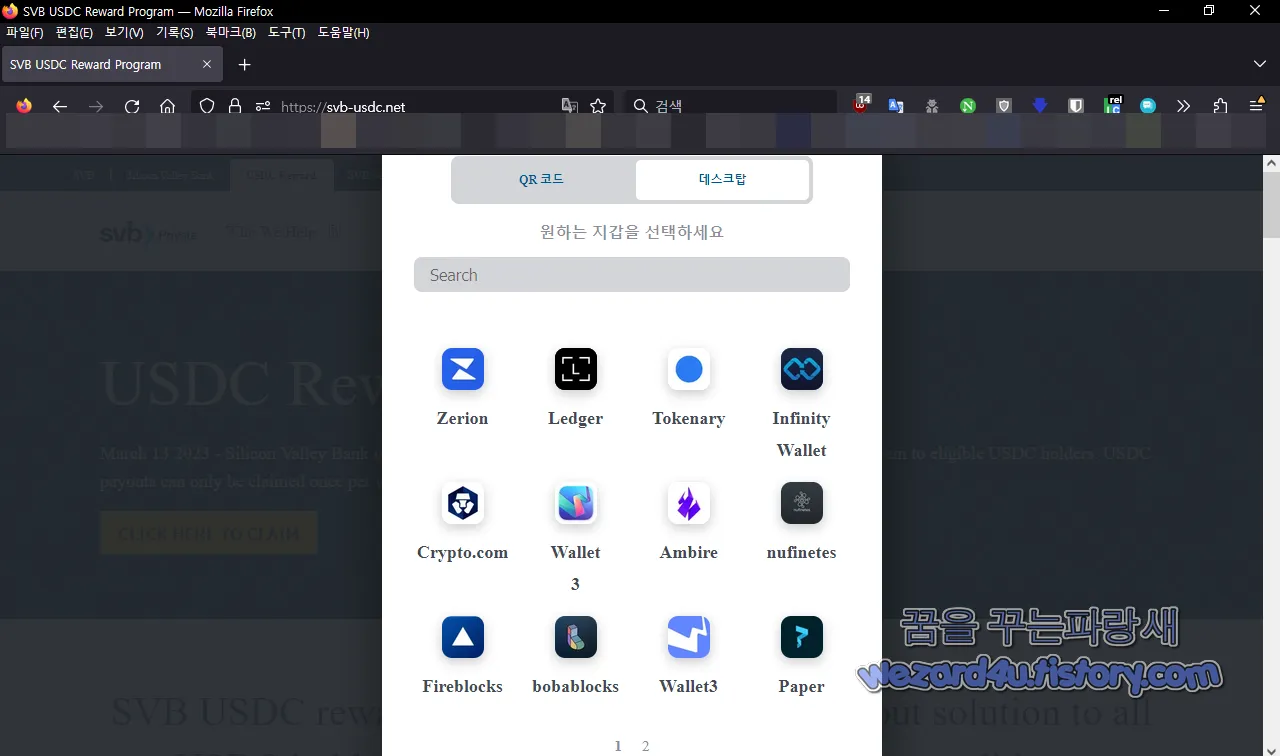

있다고 해서 청구하려면 CLICK HERE TO CLAIM< 버튼을 클릭하면 스캔 시 Metamask, Exodus 및 Trust Wallet 암호화 지갑 훼손하는 QR 코드가 나타나며 해당 QR 코드를 통해서 사용자 가상화폐를 훔치는 역할을 합니다. 그리고 웹사이트 접속을 시도하면 다음과 같은 경고문이 나옵니다.

Warning

Suspected Phishing

This website has been reported for potential phishing.

Phishing is when a site attempts to steal sensitive information by falsely presenting as a safe source.

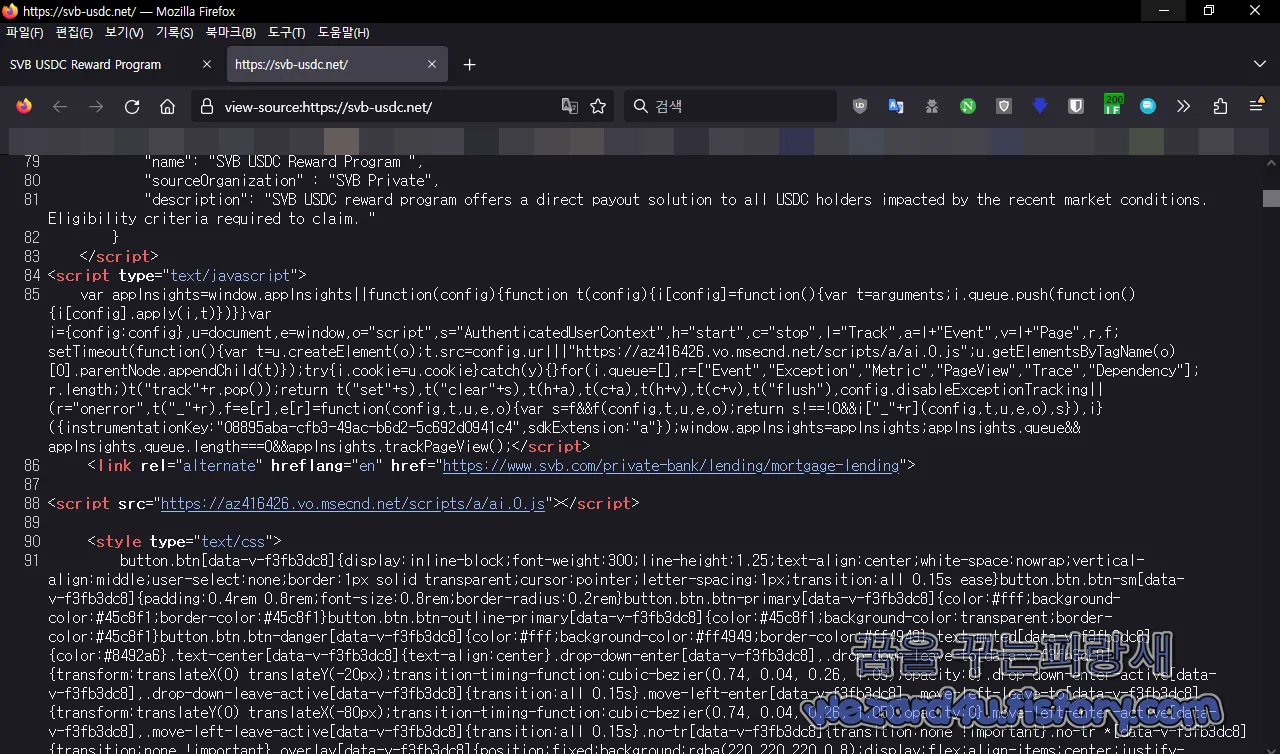

웹 소스에서는 다음과 같은 자바스크립트가 있습니다.

</script>

<script type="text/javascript">

var appI(n)sights=window.appInsights||function(config)

{function t(config){i[config]=function(){var t=arguments;i.queue.push

(function(){i[config].apply(i,t)})}}var

i={config:config},u=document,e=window,o="script",

s="AuthenticatedUserContext",h="start",c="stop",l="Track",

a=l+"Event",v=l+"Page",r,f;

setTimeout(function(){var t=u.createElemen(t)(o);t.src=config.url||

"https://az416426.vo.msecnd(.)net/scripts/a/ai.0.js";u.getElementsByTagName(o)[0].

parentNode.appendChild(t)});try{i.cookie=u.cookie}catch(y){}for(i.queue=[],r=["Event","Exception","Metric","PageView","Trace",

"Dependency"(]);r.length;()t()"track"+r.pop());return t("set"+s),

t("clear"+s),t(h+a),t(c+a),t(h+v),t(c+v),t("flush"),

config.disableExceptionTracking||(r="onerror",t("_"+r),f=e[r](,e)[r]=

function(config,t,u,e,o){var s=f&&f(config,t,u,e,o);

return s!==!0&&i["_"+r](config,t,u,e,o),s}),i}({instrumentationKey:"08895aba-cfb3-49ac(-)b6d2-5c692d0941c4",sdkExtension:"a"});window.appInsights=appInsights;appInsights.q(u)eue&&appInsights.queue.length===0&&appInsights.trackPageView();</script>'이걸 해석하면 다음과 같습니다.

Microsoft Azure Application Insights를 사용하여 웹 애플리케이션의 사용자 모니터링을 수행하는 JavaScript 코드입니다.

주요 기능은 다음과 같습니다.

애플리케이션 인사이트 객체 생성: var appInsights=window.appInsights||function(config){...}

구성 객체 설정: var i={config:config},u=document,e=window,o="script",s="AuthenticatedUserContext",h="start",c="stop",l="Track",a=l+"Event",v=l+"Page"

구성 객체의 속성 설정: i.cookie=u.cookie, i.queue=[]

애플리케이션 인사이트 객체의 함수 설정: t(config), _onerror(config,t,u,e,o), trackEvent, trackException, trackMetric, trackPageView, trackTrace, trackDependency, setAuthenticatedUserContext, clearAuthenticatedUserContext, startTrackEvent, stopTrackEvent, startTrackPage, stopTrackPage, flush

애플리케이션 인사이트 SDK 로딩: setTimeout(function(){...})

예외 추적 활성화: config.disableExceptionTracking||(r="onerror",t("_"+r),f=e[r],e[r]=function(config,t,u,e,o){...})

애플리케이션 인사이트 SDK 시작: appInsights.queue&&appInsights.queue.length===0&&appInsights.trackPageView();

해당 코드를 사용하면 애플리케이션에서 발생하는 다양한 이벤트를 모니터링하고 추적할 수 있습니다. 이를 통해 애플리케이션의 성능, 에러 및 사용자 활동을 추적하고 개선할 수가 있게 자바스크립트가 있는 것을 볼 수가 있습니다.

해당 QR 코드를 캡처해서 해당 QR 코드를 해독해 보면 다음과 같이 연결이 됩니다.

wc:8b7c50a1-bbd6-4386-8192-e8915e7e9628@1?bridge=https%3A%2F%2Fb.bridge(.)walletconnect(.)org&

key=c568a11d3a007fcd471a6f5b75e94c928083d974739155b11e845077e1a4eea1그리고 2023-03-15 17:03:06 UTC 기준으로 VirusTotal(바이러스토탈)에서 탐지하는 보안 업체들은 다음과 같습니다.

CyRadarMalicious

Emsisoft:Phishing

ESTsecurity:Phishing

Fortinet:Phishing

Kaspersky:Phishing

Netcraft:Malicious

Sophos:Malware

alphaMountain(.)ai:Suspicious

Google Safebrowsing,Eset 신고했으며 Microsoft Defender SmartScreen 에서는 정상적으로 차단하고 있습니다. 언제나 이야기하지만 이런 피싱 사이트 및 악성코드들은 기본적으로 사회적 큰 이슈를 가지고 사람들을 노리고 있습니다. 항상 기본적으로 브라우저에 있는 보안 기능과 백신 프로그램(안티바이러스)에 있는 보안 기능들을 활성화해서 사용을 하시는 것이 안전하게 피싱 같은 것에 낚이지 않는 방법입니다.

일단 간단하게 SVB 피싱 사이트 에 대해 알아보았습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 크롬 ChatGPT 로 위장 하고 있는 악성 부가기능-Chat GPT For Google(2023.03.25) (2) | 2023.03.28 |

|---|---|

| 윈도우 11 캡처 및 스케치 OOB 보안 업데이트 (0) | 2023.03.27 |

| Microsoft Edge(마이크로소프트 엣지)111.0.1661.54 보안 업데이트 (0) | 2023.03.27 |

| 트위터(Twitter) 에서 2단계 인증 하는 방법 (0) | 2023.03.24 |

| 마이크로소프트 엑셀 기본적으로 신뢰할 수 없는 XLL 추가 기능 차단 (0) | 2023.03.21 |

| 가짜 ChatGPT(쳇GPT) 부가기능으로 위장해 페이스북 계정 탈취 악성 부가기능-Quick access to Chat GPT (0) | 2023.03.20 |

| SVB 붕괴를 악용한 가상화폐 보상 피싱 사이트-cash4svb(2023.03.16) (0) | 2023.03.18 |

| 구글 Project Zero 삼성 엑시노스 칩셋(Exynos chipsets) 제로데이 취약점 18개 발견 (0) | 2023.03.18 |