오늘은 한국의 대표 포털 사이트인 네이버 계정을 탈취를 시도하는 웹사이트인 wanduzi duckdns 에 대해 글을 적어보겠습니다. 일단 해당 사이트는 기존에 소개 시켜 드린 네이버 피싱 사이트 와 다르게 문자로 스미싱을 시도하고 있으면 그리고 다른 네이버 피싱 사이트 등은 네이버 카페에 관리가 허술한 시간 새벽 시간에 노려서 어떤 연애인 성 접대, 어떤 연애인 이혼이라는 제목과 그리고 자극적인 썸네일로 사용자를 낚아서 가짜 네이버 계정에서 네이버 ID, 비밀번호를 입력하고 그리고 로그인이 이루어진 것처럼 하는 것이 특징이면 그리고 나서 네이버 TV 쪽으로 연결되지만, 해당 동영상은 없는 것을 볼 수가 있습니다. 이번에 소개해 드리는? 피싱 사이트인 wanduzi duckdns 이라는 피싱 사이트는 그냥 사용자가 로그인을 시도하면 ID, 비밀번호만 피싱 사이트 집단으로 전송되고 돼 있습니다.

일단 해당 피싱사이트 특징은 다음과 같습니다.

h??p://wanduzi(.)duckdns.org/

wanduzi.duckdns(.)org

69(.)197.188.43

를 사용을 하고 있습니다.

일단 개인 기준으로 2020.10.28 오후 23:00 쯤 바이러스토탈에서 검색결과 피싱 사이트로 진단하는 사이트는 한군데도 없었습니다. 그래서 일단 개인적으로 피싱 사이트 탐지가 될 수가 있게 보안 업체에 다 신고하는 것은 힘들고 해서 ESET, Google Safe browsing,피싱탱크 에 신고를 했습니다.(2020.10.29 18:35 KST ESET,Google Safe browsing,카스퍼스키 등 피싱 사이트 탐지중 그리고 마이크로소프트 엣지 탐지 안되어서 해당 부분도 신고 한 상태임)

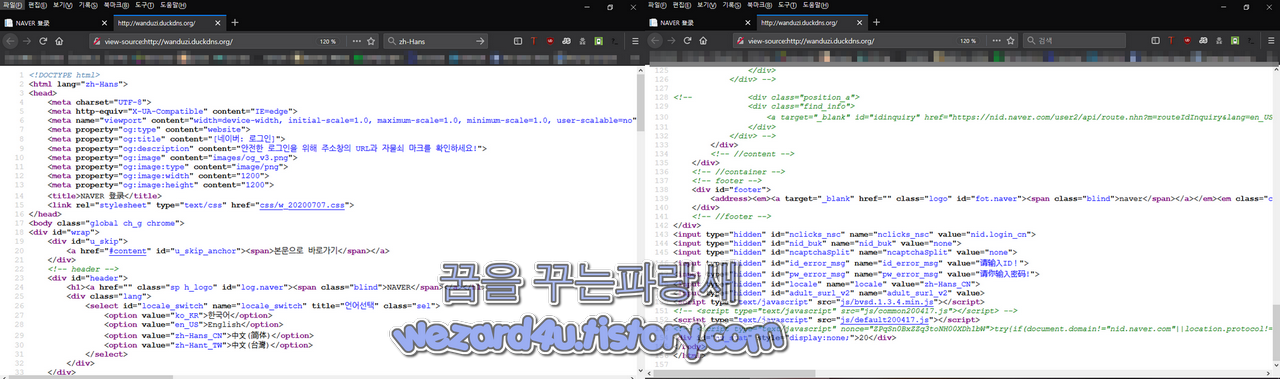

일단 해당 사이트 동작 방법은 앞서 이야기한 것처럼 ID, 비밀번호를 입력해도 정상적으로 로그인이 안 되면 일단 주소 부분에 보시면 당연히 https는 지원을 하지 않고 있기 때문에 자물쇠 모양이 정상적으로 표시되지 않는 것을 볼 수가 있으면 그리고 인터넷 주소 자체가 보면 네이버가 아닌 것을 확인할 수가 있습니다. 그리고 해당 웹사이트 소스를 보면 중국어로 돼 있는 것을 볼 수가 있습니다. 예를 들어서 웹사이트 소스 부분에서는 보면 다음과 같이 중국어로 웹사이트가 구성된 것을 볼 수가 있습니다.

여기서 이야기하는 zh-Hans 이라는 인코딩의 의미는 다음과 같습니다. zh-Hans:중국어 번체 zh-Hans_NC: 중국어 간체 중국발 피싱 IPS: 미국 그리고 중국어로 된 부분을 구글 언어도구로 번역하면 다음과 같은 부분이 있습니다.

请输入ID:아이디를 입력하세요 请你输入密码:비밀번호를 입력하세요. 라고 번역이 돼 있는 것을 확인할 수가 있고 locale" name="locale" value="zh-Hans_CN"이라는 부분도 확인할 수가 있습니다.

여기서 해당 피싱사이트에서 언어를 다른 언어로 변경해도 어차피 나오는 것은 한국어밖에 사용할 수가 없습니다. 그리고 와이샤크 로 해당 트래픽을 보면 다음과 같은 결과를 볼 수가 있습니다.

Host: wanduzi(.)duckdns.org

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:83.0) Gecko/20100101 Firefox/83.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 104 Origin: hXXp://wanduzi.duckdns(.)org

DNT:1

Connection: keep-alive Referer: hXXp://wanduzi.duckdns(.)org/

Upgrade-Insecure-Requests:1localechange=&encpw=&enctp=1&svctype=1&smart_LEVEL=1&bvsd=&encnm=&locale=zh-Hans_CN&url=&id=test&pw=testHTTP/1.1 302 Found

Date: Wed, 28 Oct 2020 13:08:43 GMT

Server: Kestrel

Content-Length: 0 Location: / 여기서 id=test&pw=test 된 부분이 제가 임의적으로 입력한 ID, 비밀번호입니다. 그리고 IP 주소를 조회를 해보면 다음과 같은 정보를 확인할 수가 있습니다.

69.197(.)188.43 Basic Tracking Info

IP Address: 69(.)197.188.43

Reverse DNS: 43(.)188.197.69.in-addr.arpa

Hostname: pdp.buckup24.win

Location For an IP: 69(.)197.188.43

Continent:North America (NA)

Country:United States IP Location Find In United States (US)

Capital:Washington

State:Arizona City

Location:Sedona

ISP:WholeSale

Internet Organization:WholeSale Internet

일단 저런 사이트에 개인정보가 털리는 것을 방지하려면 반드시 웹 사이트 주소가 정확한지 확인을 해보고 그리고 기본적으로 https 가없는 곳은 로그인 금지 그리고 귀찮더라고 인증서가 정상적인 사이트에 발급되오는지 확인을 하시고 하시는 것이 안전하게 사용을 하는 방법이고 아니면 일부러 가짜로 ID, 비밀번호를 입력하고 그리고 만약 이런 피해를 보는 것을 방지하기 위해서 반드시 2단계 인증이라는 기능을 제공하고 있는데 귀찮더라고 해당 기능은 반드시 활성화하는 것이 자신 계정이 다른 사람에게 악용되는 것을 방지할 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 구글 VPN Google One VPN 출시 예정(미국 만 해당) (4) | 2020.11.04 |

|---|---|

| 네이버 계정 탈취를 시도하는 피싱사이트-halidmmecq duckdn (12) | 2020.11.03 |

| 네이버 계정 탈취 피싱 및 안드로이드 악성코드 유포하는 스미싱(2020.10.31) (6) | 2020.11.02 |

| 윈도우 10 응답 없음 문제 해결을 하는 선택적 업데이트 KB4580364 발표 (5) | 2020.10.31 |

| 건강검진 사칭 스미싱 안드로이드 악성코드-검진모아(2020.10.20) (2) | 2020.10.29 |

| 모질라 파이어폭스 82.0 보안 업데이트 (2) | 2020.10.23 |

| 안드로이드 몸캠 악성코드-갤러리.apk(2020.10.21) (0) | 2020.10.22 |

| 마이크로소프트 RCE 버그에 대한 대역 외 Windows 보안 업데이트 발표 (0) | 2020.10.20 |