스미싱 즉 문자를 통해서 단축주소를 활용해서 해당 사이트에 접속하게 하고 나서 그리고 나서 여기서 해당 앱을 실행을 시키면 악성코드가 실행되어서 개인정보를 빼가는 형식입니다. 오늘은 CJ 대한통운 사칭 스미싱 문자 메시지 악성코드에 대해 알아보겠습니다. 일단 해당 스미싱 문자는 2020년4월12일에 개인적으로 확인했으며 해당 단축주소를 클릭하면 악성코드 앱을 다운로드 해서 설치를 해서 악성코드가 실행되어서 사용자 계정 정보를 훔쳐가는 방식입니다.

일단 진행 방식은 다음과 같습니다.

http://bit.l?/2V0PEDX?zc->https://nshbege.tumblr.co?/?11->http://sdwey.xy?/?zitzujrqotlqsznipnljicznbqhzqllgbwuewjxvkbagbcklymawipkjwbojfpnydapvjelwmejnsfaizkbsdwrfalumkcxsypokxsfarbnavdugthxdystmlgid

이런 방식으로 진행됩니다. 일단 해당 최종적으로 가짜 CJ 대한통운 홈페이지에 접속하게 돼 있습니다. 그러면 다음과 같은 화면을 볼 수가 있고 악성코드 앱을 내려받기 됩니다. 그리고 나서 보면 apk.apk이라는 어플이 다운로드 돼 있는 것을 볼 수가 있습니다. 여기서 해당 악성앱의 해시 값은 다음과 같습니다.

MD5 52ba8330c081b9588e7fba2475be31c5

SHA-1 d991b7fb6ed94356016eea2796bc008128a96a8d

SHA-256 858b60990f5402468b82463f1542c6d3995fc9fee498ca9cde3388845940460a

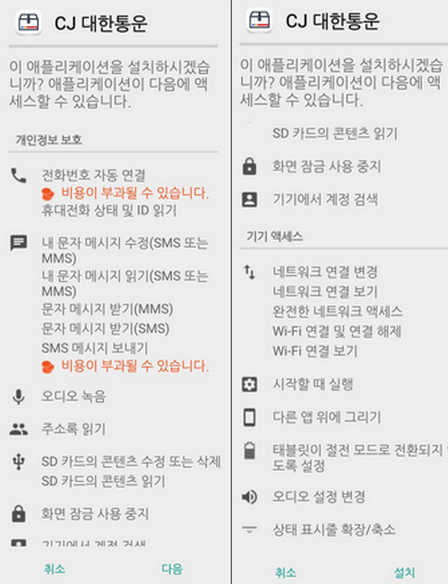

그리고 해당 앱이 스마트폰에 접근해서 권한을 요구하는 정보는 다음과 같습니다.

android.permission.CALL_PHONE

android.permission.CHANGE_WIFI_STATE

android.permission.DISABLE_KEYGUARD

android.permission.INTERNET

android.permission.READ_CONTACTS

android.permission.READ_PHONE_STATE

android.permission.READ_SMS

android.permission.RECEIVE_MMS

android.permission.RECEIVE_SMS

android.permission.RECORD_AUDIO

android.permission.SEND_SMS

android.permission.SYSTEM_ALERT_WINDOW

android.permission.WRITE_EXTERNAL_STORAGE

android.permission.WRITE_SMS

android.permission.MODIFY_PHONE_STATE

android.permission.PACKAGE_USAGE_STATS

android.permission.ACCESS_NETWORK_STATE

android.permission.ACCESS_WIFI_STATE

android.permission.CHANGE_NETWORK_STATE

android.permission.EXPAND_STATUS_BAR

android.permission.GET_ACCOUNTS

android.permission.MODIFY_AUDIO_SETTINGS

android.permission.READ_EXTERNAL_STORAGE

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.permission.SYSTEM_OVERLAY_WINDOW

android.permission.WAKE_LOCK

일단 기본적으로 해당 앱을 설치를 하거나 다운로드를 하고 나서 스마트폰으로 악성코드를 검색하면 실시간 또는 수동으로 해당 어플은 악성코드가 설치되었고 그리고 삭제를 하라고 합니다. 제가 사용을 하는 Eset Mobile Security 같은 경우에는 다음과 같이 진단명 Andriod/TrjanDropper.Agent.DNM 이라고 진단명과 그리고 제거를 요구하고 있으며 그리고 추가정보를 보면 이 파일은 감염된 장치에 대한 원격 접근을 제공하고 중요한 데이터를 누출하고 다른 악성코드가 장치에 접근하도록 할 수 있습니다.

파일을 제거하는 것이 좋습니다. 라고 돼 있습니다. 일단 이런 것에 당하지 않으려면 함부로 모르는 링크 특히 단축주소는 누르지 말아야 하면 그리고 백신 어플은 반드시 설치를 실시간 감시 및 실시간 업데이트를 유지를 해야 합니다. 일단 개인적으로 백신앱을 선택을 하는 것은 사용자의 선택이지만 일단 AV-TEST 등에서 공식적으로 인정받은 보안 프로그램을 사용하시는 것이 좋을 것 같습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| Firefox 77(파이어폭스 77) Dynamic First Party Isolation 옵션 추가 (6) | 2020.04.22 |

|---|---|

| 코로나 19 상황을 악용한 약국 웹 사이트에서 호스팅 되는 악성앱 COVIDTZ (4) | 2020.04.17 |

| Windows 10 KB4549951,KB4549949 누적업데이트 (2) | 2020.04.16 |

| Microsoft Edge 81.0.416.53(마이크로소프트 엣지 81.0.416.53) 업데이트 (2) | 2020.04.15 |

| 파이어폭스 75 원격 추가 정보 수집 비활성화 방법 (2) | 2020.04.10 |

| 파이어폭스 75.0 보안 업데이트(Firefox 75.0) (2) | 2020.04.10 |

| Cloudflare 1.1.1.1 성인 사이트 차단 패밀리 버전 출시 (2) | 2020.04.08 |

| Zoom(줌) 비디오 커뮤니케이션 줌 폭격(ZOOM-BOMBING) 예방 방법 (14) | 2020.04.07 |