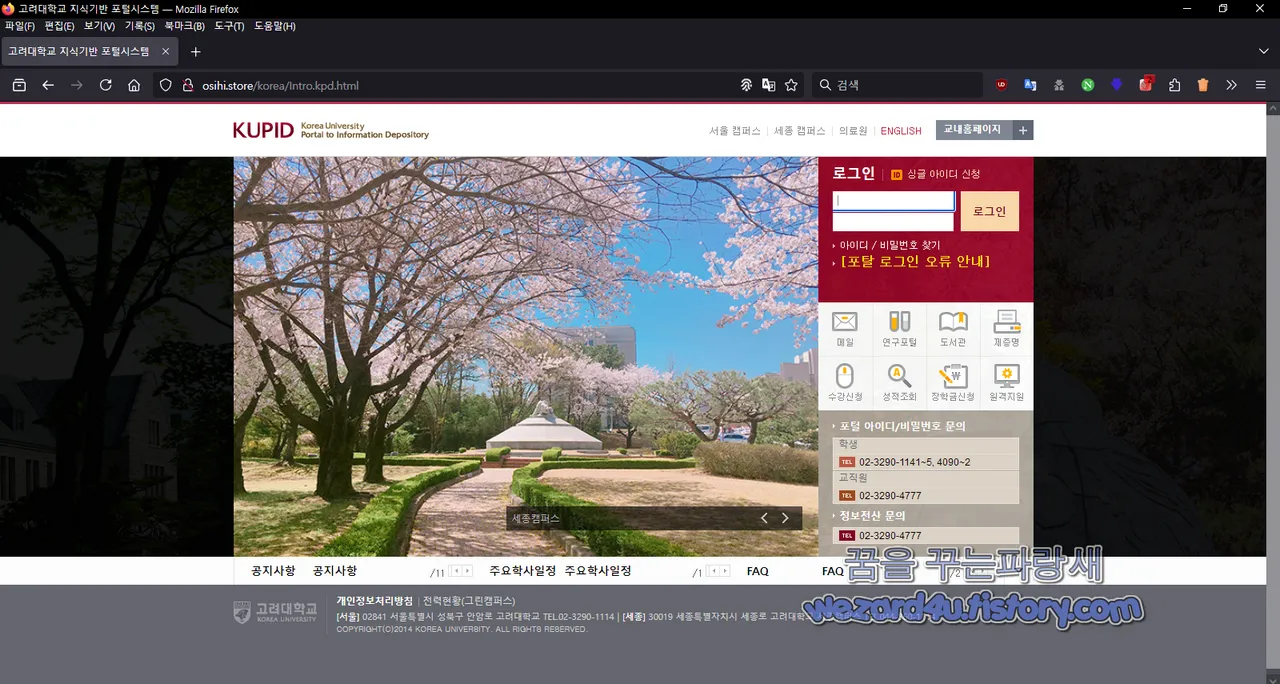

오늘은 북한 해킹 단체 김수키(Kimsuky)에서 만든 피싱(Phishing) 사이트로 고려대학교 지식기반 포털시스템으로 속이는 사이트입니다. 일단 진짜 고려대학교 지식기반 포털시스템 접속을 해보니 진짜 사이트는 접속이 안 되고 인터넷 검색을 돌려 보니 예전에 운영하던 진짜 사이트하고 똑같이 제작이 된 것을 확인할 수가 있었습니다.

유포 사이트

hxxp://osihi(.)store/korea/Intro(.)kpd(.)html

이며 일단 다른 것은 예를 들어서 메일, 연구 포털, 도서관, 여러 가지 증명, 수강신청 등과 같은 것은 진짜 고려대학교 사이트로 넘어가게 작성이 돼 있습니다.

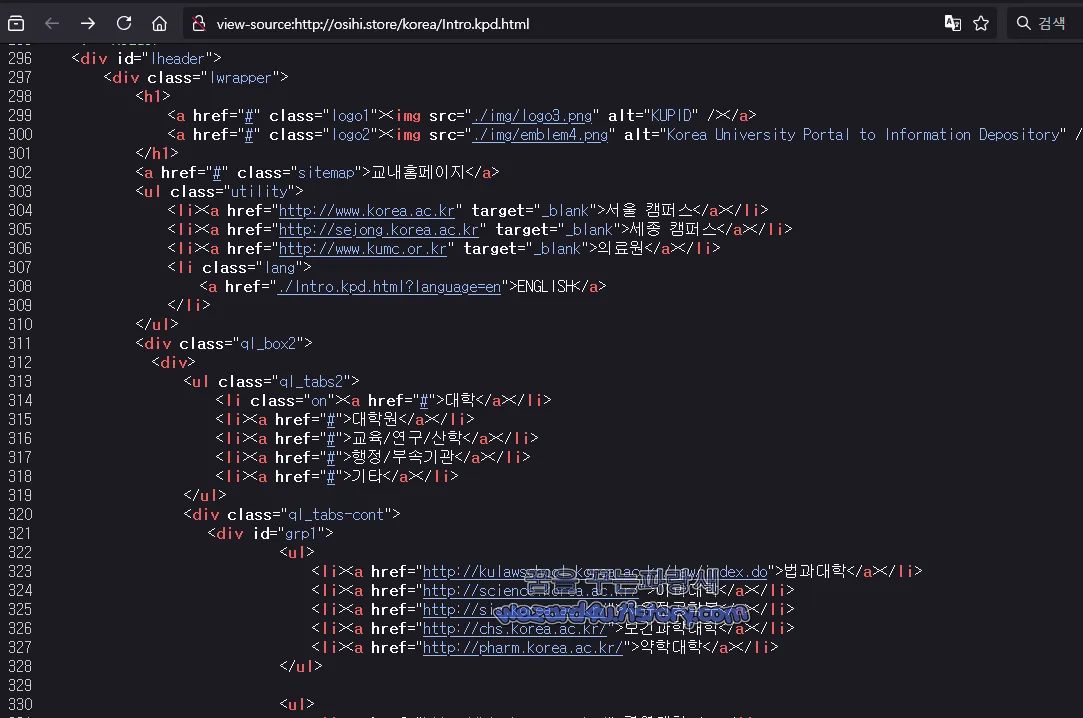

그리고 웹 소스를 보면 http로 된 진짜 사이트들이 있는데 그러면 연식이 오래된 피싱 사이트 라는 것을 추측할 수가 있습니다.

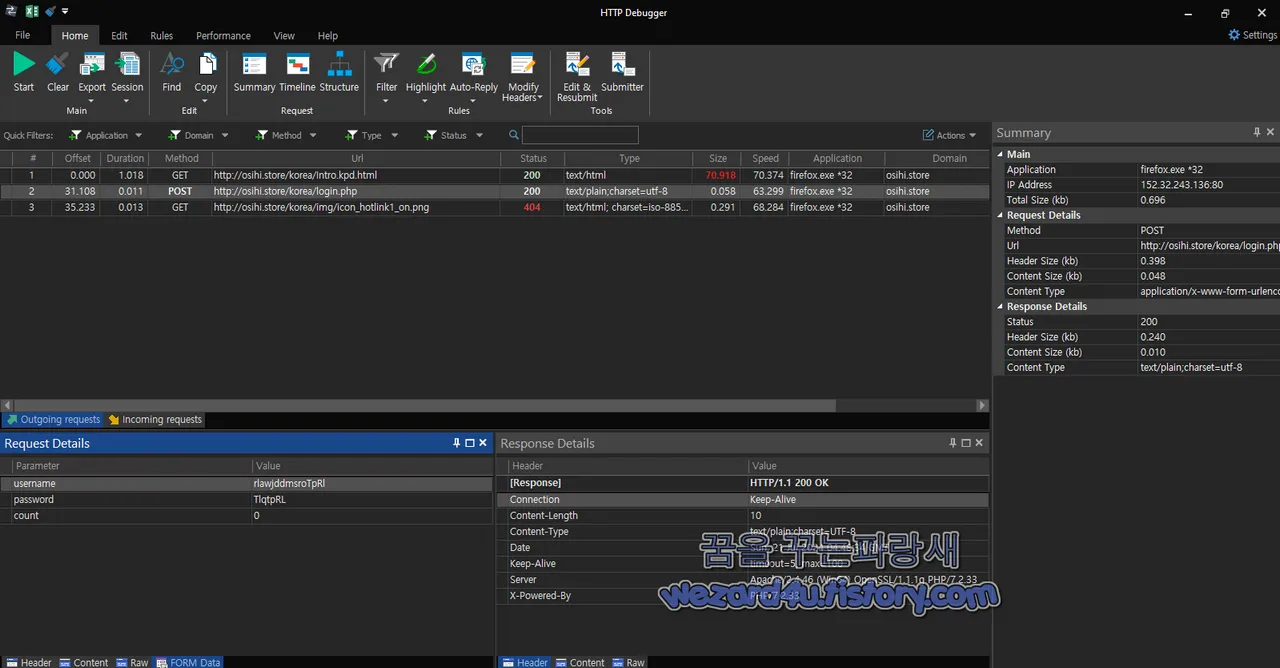

HTTP Debugger Pro로 어떻게 작동이 될까 해서 보면 다음과 같이 고려대학교 계정정보가 전송되는 것을 확인할 수가 있었습니다.

hxxp://osihi(.)store/korea/login(.)phpRaw 값은 다음과 같습니다.

POST /korea/login(.)php HTTP/1.1

Host: osihi(.)store

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:129.0) Gecko/20100101 Firefox/129.0

Accept: */*

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

Content-Type: application/x-w(w)w-form-urlencoded

X-Requested-With: XMLHttpRequest

Origin: hxxp://osihi(.)store

DNT: 1

Sec-GPC: 1

Connection: keep-alive

Accept-Encoding: gzip, deflate

Content-Length: 49

username=rlawjddmsroTpRl&password=TlqtpRL&count=0

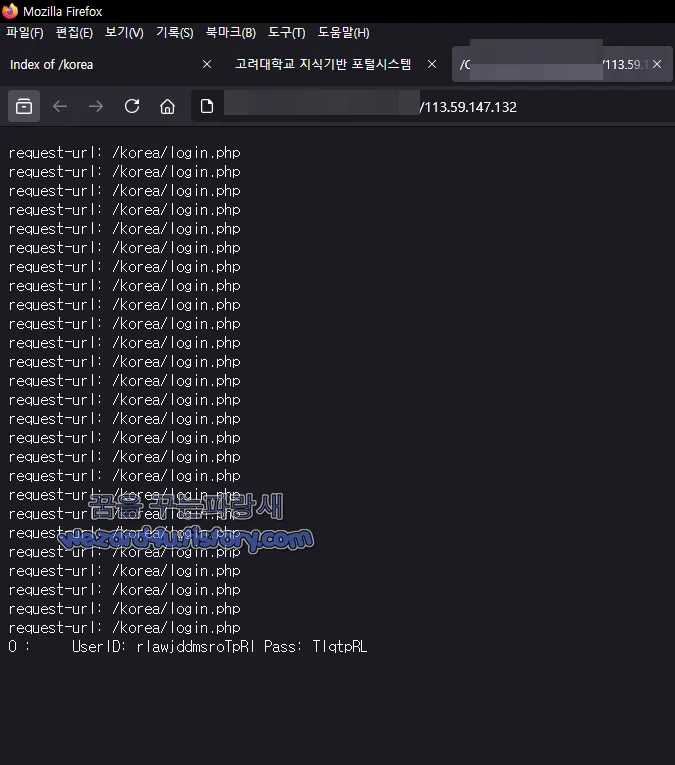

그리고 해당 개인정보는 다음과 같음 사이트에 저장됩니다.

hxxp://osihi(.)store/korea/저기서 보면 ip 주소들이 보일 것입니다. 해당 부분이 피해자들의 로그인 정보 ID, 비밀번호가 저장된 곳입니다. 해당 부분을 클릭하면 다운로드가 되게 돼 있고 해당 파일을 브라우저로 열어보면 희생자들의 정보가 들어 있는 것을 확인할 수가 있습니다.

아마도 해당 피싱 사이트 보니 2023-08-23 있는 것으로 보아서는 작년에 고려대학생을 상대로 낚시 좀 하려고 했는데 희생자가 별로 없어서 내버려뒀거나 했을 것입니다. 아무튼, 이런 식으로 낚으려고 하고 있으니 피싱 은 주소를 잘 보면 확실히 알 수 있으니까요? 공격 방식은 이메일 또는 카카오 톡 등으로 링크 보내서 너~눌러 눌러 이렇게 하고 너~입력해~입력해 라고 했을 것 같습니다. 아무튼, 항상 기본적인 보안 수칙을 지키는 것이 중요 하며 바이러스토탈 결과 아무 곳도 차단 안 하고 있음

일단 Google, Norton Site Review,Eset,Emsisoft 신고했으니 저는 한일 다했으니 끝

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| X(트위터) 자신의 게시물로 Grok(그록) AI 학습 비활성화 방법 (0) | 2024.07.29 |

|---|---|

| 윈도우 7월 보안 업데이트로 인해 PC가 BitLocker 복구 상태로 전환 (0) | 2024.07.26 |

| 북한 해킹 단체 Konni(코니) 암호화폐 거래소 빗썸(Bithumb) 정보 업데이트 요청으로 위장한 악성코드-금융당국 요청에 따른 프로젝트 (0) | 2024.07.25 |

| 카카오 광고 차단 하기 위한 호스트 파일 조작시 위험성 (0) | 2024.07.24 |

| Python(파이썬)으로 만들어진 스틸러(Stealer)-ud123.bat(2024.7.15) (0) | 2024.07.19 |

| 윈도우 11 버전 24H2 출시 이후 Windows 업데이트 크기는 더 작아질것임 (0) | 2024.07.18 |

| 북한 해킹 단체 김수키(Kimsuky)에서 만든 악성코드-근로신청서 관련의 건.docx.lnk(2024.7.9) (0) | 2024.07.17 |

| 마이크로소프트 특정 조건 만족시 KB5034440 및 KB5034441 업데이트 제공 하지 않음 (0) | 2024.07.15 |