오늘은 나토(NATO) 및 우크라이나 지원 그룹을 공격하는 악성코드-Letter_NATO_Summit_Vilnius_2023_ENG.docx 에 대해 글을 적어 보겠습니다. 해당 악성코드는 롬콤랫(RomCom RAT)이라는 단체에서 만든 악성코드이며 한때는 쿠바(Cuba) 랜섬웨어 만들어서 수익을 최소 4,390만 달러를 수익 내기도 한 단체이며 최근에는 러시아-우크라이나 전쟁 그리고 리투아니아에서 2023.7.11~2023.7.12 에 있는 나토 양자회담을 노린 것으로 추측되는 공격이며 해쉬값은 다음과 같습니다.

파일명:Letter_NATO_Summit_Vilnius_2023_ENG.docx

사이즈:24.1 KB

CRC32:58765d3c

MD5:00ad6d892612d1fc3fa41fdc803cc0f3

SHA-1:3de83c6298a7dc6312c352d4984be8e1cb698476

SHA-256:3a3138c5add59d2172ad33bc6761f2f82ba344f3d03a2269c623f22c1a35df97

공격 목표는 간단합니다. 러시아-우크라이나 전쟁에서 우크라이나를 지원하는 개인 및 국가를 대상을 하고 있습니다.

의제의 주제 중 하나는 우크라이나와 조직의 앞으로 회원 자격 우크라이나 현 대통령인 Zelenskyy(젤렌스키) 참여를 확인

쉽게 이야기하면 우크라이나 지지자들에게 유포해서 한 사람이라도 걸리면 개인정보 털려는 목적

문서에 사용된 감염 기술은 피해자가 문서를 열면 피해자의 시스템에서 아웃 바운드 연결이 시작되는 RTF 익스플로잇 공격이며 피싱 사이트 정보는 다음과 같습니다.

http://ukrainianworldcongress(.)info/진짜 사이트 주소

https://www.ukrainianworldcongress(.)org/

여기서 사용되는 공격 방식

타이포스쿼팅

타이포스쿼팅 사용자가 잘못 입력한 인터넷 주소를 이용하여 악성 사이트로 유도하는 공격 방법 간단하게 info 와 org 차이점 한국인들이 알기 쉽게 네이버, 다음 주소가 com, net 가 아니고 info로 돼 있어서 사람을 낚는 방식 Typosquatting(타이포스쿼팅) 대응 방법은 간단합니다. 요즈음 브라우저에 보면 이걸 방지하기 위해서 주소를 입력하다 보면 정확한 주소가 입력되고 아니면 브라우저 이런 것을 예방하기 위해서 최소한 안전장치가 있으며

그리고 기본적으로 한국에서는 백신 프로그램이라고 부르는 안티바이러스 프로그램에도 이런 사이트 접속 못 하게 설정이 돼 있기 때문에 쓸데없이 해당 기능을 꺼는 행동을 하지 않는 것이 좋습니다.

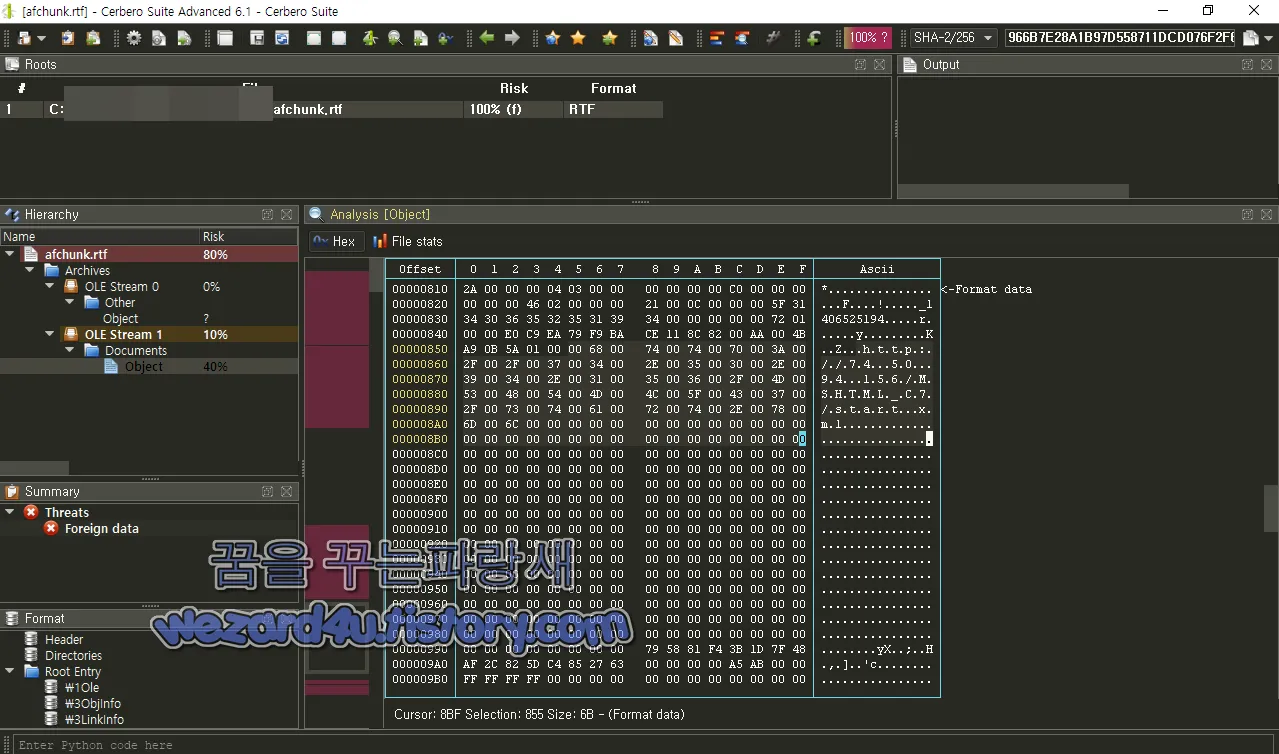

afchunk.rtf 가 워드 안에 삽입이 잘되어져 있는 것을 확인할 수가 있으며 먼저 해쉬값은 다음과 같습니다.

파일명: afchunk.rtf

사이즈:43.1 KB

CRC32:0a28337e

MD5:3ca154da4b786a7c89704d0447a03527

SHA-1:98bb203c44421c89cdbbb54ea05602255ce7a61e

SHA-256:e7cfeb023c3160a7366f209a16a6f6ea5a0bc9a3ddc16c6cba758114dfe6b539

이며 해당 rtf 파일에 있는 OLE을 열어보면 다음과 같이 OLE 부분에 다음과 같이 HEX로면 다음과 같습니다.

0068007400740070003A002F002F00370034002E0035003(0)002E00390034

002E003100350036002F004D005300480054004D004C005F0043003700(2)

F00730074006100720074002E0(0)78006D006C00을 HEX를 디코딩해보면 다음과 같은 주소가 있는 것을 확인할 수가 있습니다.

h t t p : / / 7 4 . 5 0 . 9 4 (.) 1 5 6 / M S H T M L _ C 7 / s t a r t . x m l가 있는 것을 확인할 수가 있으며 해당 악성코드가 사용하는 IP 주소는 다음과 같습니다.

104.234.239(.)26:137(UDP)

104.234.239(.)26:139(TCP)

104.234.239(.)26:445(TCP)

104.234.239(.)26:80(TCP)

128.75.237(.)146:443(TCP)

13.107.246(.)53:443(TCP)

13.85.23(.)86:443(TCP)

184.50.201(.)89:443(TCP)

192.229.221(.)95:80(TCP)

20.224.151(.)203:443(TCP)

20.234.90(.0154:443(TCP)

20.74.47(.)205:443(TCP)

34.149.100(.)209:443(TCP)

34.160.144(.)191:443(TCP)

52.109.28(.)107:443(TCP)

52.109.32(.)24:443(TCP)

52.109.68(.)59:443(TCP)

62.115.252(.)50:443 (TCP)

74.50.94(.)156:80(TCP)

8.253.193(.)121:80 (TCP)사용자가 Microsoft Word(마이크로소프트 워드) 파일을 다운로드 하고 실행하면 VPN, 프록시 서비스와 관련된 IP 주소 104.234.239(.)26에 연결되는 RTF 에서 OLE 개체가 로드

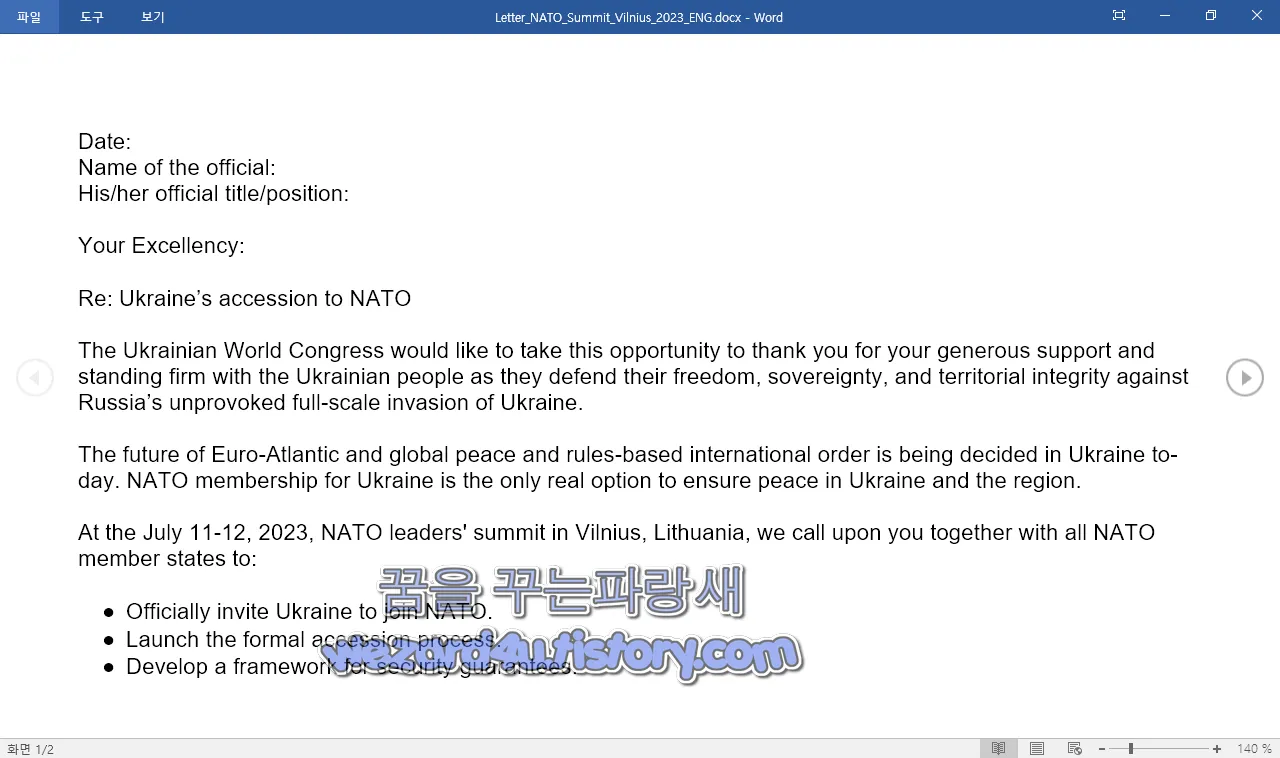

사용하는 포트 80, 139 및 445(HTTP 및 SMB 서비스)에 연결이 되는 것을 확인할 수가 있습니다. (해당 국가는 레드얼럿 2에서 나오는 대사를 인용하면 사람보다 소가 많은 나라)이고 해당 악성코드 워드 파일을 실행하며 다음과 같은 문서를 볼 수가 있습니다.

Date:

Name of the official:

His/her official title/position:

Your Excellency:

Re: Ukraine’s accession to NATO

The Ukrainian World Congress would like to take this opportunity to thank you for your generous support and standing firm with the Ukrainian people as they defend their freedom, sovereignty, and territorial integrity against Russia’s unprovoked full-scale invasion of Ukraine.

The future of Euro-Atlantic and global peace and rules-based international order is being decided in Ukraine today. NATO membership for Ukraine is the only real option to ensure peace in Ukraine and the region.

At the July 11-12, 2023, NATO leaders' summit in Vilnius, Lithuania, we call upon you together with all NATO member states to:

●Officially invite Ukraine to join NATO.

●Launch the formal accession process.

●Develop a framework for security guarantees.

●Commit to short- and long-term supplies of all necessary military equipment, including tanks, fighters, long-range missiles, armored vehicles, and other materials to ensure Ukraine wins the war and is able to establish lasting peace and security as soon as possible.

NATO must not delay this decision as every day of this war brings unimaginable destruction of lives and property. We kindly request a meeting with you at your earliest convenience to discuss this matter further.

Sincerely

굳이 한국어로 번역하면 다음과 같습니다.

날짜:

공무원 이름:

그의/그녀의 공식 직함/직위:

각하:

Re:우크라이나의 NATO 가입

우크라이나 세계 의회는 이 기회를 빌려 러시아의 전면적인 우크라이나 침공에 맞서 자유, 주권, 영토 보존을 수호하는 우크라이나 국민의 아낌없는 지원과 굳건한 지지에 감사드립니다.

유로-대서양의 미래와 세계 평화와 규칙에 기반을 둔 국제 질서가 오늘 우크라이나에서 결정되고 있습니다. 우크라이나의 NATO 가입은 우크라이나와 지역의 평화를 보장할 수 있는 유일한 선택입니다.

2023년 7월 11-12일 리투아니아 빌니우스에서 열린 NATO 정상 회담에서 우리는 모든 NATO 회원국과 함께 다음을 촉구합니다.

●우크라이나의 NATO 가입을 공식적으로 초청합니다.

●정식 가입 프로세스를 시작합니다.

●보안 보장을 위한 프레임워크를 개발합니다.

●탱크, 전투기, 장거리 미사일, 장갑차 및 기타 자재를 포함하여 필요한 모든 군사 장비의 장단기 공급을 약속하여 우크라이나가 전쟁에서 승리하고 항구적인 평화와 안보를 가능한 한 빨리 확립할 수 있도록 합니다. 가능한.

NATO는 이 전쟁이 매일 상상할 수 없는 생명과 재산의 파괴를 초래하기 때문에 이 결정을 지연시켜서는 안 됩니다. 이 문제에 대해 더 자세히 논의하기 위해 가능한 한 빠른 시일 내에 귀하와 회의를 요청합니다.

감사합니다.

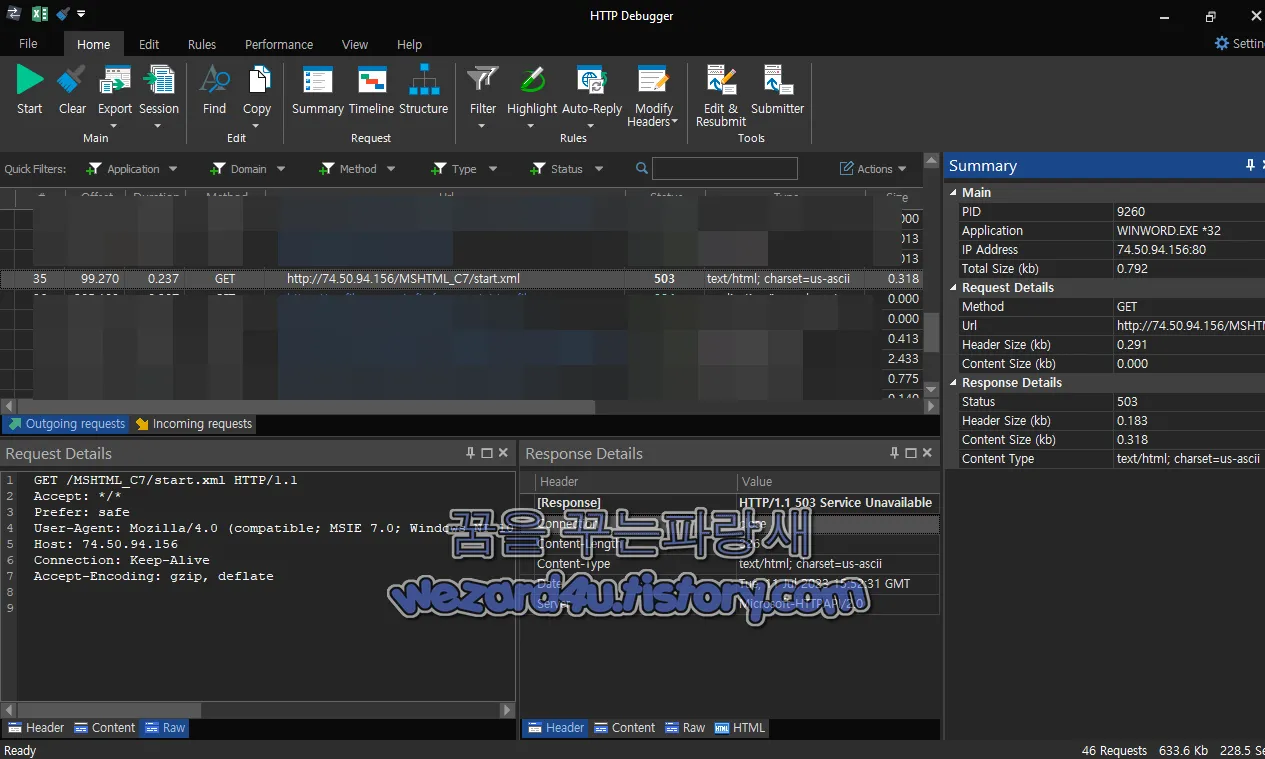

내용은 우크라이나의 나토 가입 관련 군사 장비 공급에 관한 내용인 것을 확인할 수가 있습니다. 그리고 해당 악성코드를 실행하면 다음 주소로 접속을 시도합니다.

http://74.50.94(.)156/MSHTML_C7/start.xml

물론 해당 사이트는 현재 폭파당했습니다.

해당 악성코드가 사용하는 IP 주소는 다음과 같습니다.

나토(NATO-OTAN) 우크라이나 의료지원을 위장 하고 악성코드 문서-New measures for medical assistance from NAT

오늘은 요즈음 뉴스 틀며 나오는 나토(NATO-OTAN) 북대서양 조약 기구를 공식 문서인 것처럼 사용자 컴퓨터를 공격하는 매크로 악성코드인 New measures for medical assistance from NATO Trust Fund.doc(2022.09.21)

wezard4u.tistory.com

http://74.50.94(.)156/MSHTML_C7/RFile.asp

http://74.50.94(.)156/MSHTML_C7/start.xml그리고 사용을 하는 IP 트래픽은 다음과 같습니다.

104.234.239(.)26:137(UDP)

104.234.239(.)26:139(TCP)

104.234.239(.)26:445(TCP)

104.234.239(.)26:80(TCP)

74.50.94(.)156:80(TCP)현재 2023-07-11 09:17:38 UTC 기준으로 바이러스토탈(VirusTotal)에서 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:OLE/Cve-2017-0199.Gen

Alibaba:Exploit:Office/CVE-2021-40444.7d966580

ALYac:Exploit.CVE-2017-0199

Antiy-AVL:Trojan/Win32.Seheq

Arcabit:Exploit.CVE-2017-0199.02.Gen [many]

Avira (no cloud):EXP/CVE-2017-0199.Gen

BitDefender:Exploit.CVE-2017-0199.02.Gen

Cynet:Malicious (score: 99)

Cyren:CVE-2017-0199.A.gen!Camelot

eScan:Exploit.CVE-2017-0199.02.Gen

ESET-NOD32:Win32/Exploit.CVE-2017-0199.TC

F-Secure:Exploit.EXP/CVE-2017-0199.Gen

Google:Detected

Ikarus:Trojan.Win32.Seheq

Lionic:Trojan.MSWord.Generic.4!c

MAX:Malware (ai Score=86)

McAfee:RTFObfustream.a!3CA154DA4B78

McAfee-GW-Edition:RTFObfustream.a!3CA154DA4B78

NANO-Antivirus:Exploit.Ole2.CVE-2017-0199.equmby

QuickHeal:Exp.RTF.CVE-2017-0199.AC

Sophos:Troj/DocDrop-TJ

Symantec:Trojan.Mdropper

Tencent:Exp.MsOffice.Cve2019_0199.11022681

Trellix (FireEye):Exploit.CVE-2017-0199.02.Gen

VIPRE:Exploit.CVE-2017-0199.02.Gen

ViRobot:DOC.Z.Agent.24690

ZoneAlarm by Check Point:HEUR:Exploit.MSOffice.Generic

결론: 기본적인 보안 수칙을 잘 지키고 표적은 NATO 정상회의(나토 정상회의)의 성격과 악의적인 목적을 가진 사람이 보낸 관련 미끼 문서에 따라서 피해자는 우크라이나 대표, 외국 조직 및 우크라이나를 지원하는 개인 및 단체, 군대들이 스피어 피싱 이메일 목표가 될 것이고 해당 관련 종사하시는 분들은 항상 조심하는 것이 좋습니다.

해당 악성코드는 CVE-2022-30190(Follina)는 MS 오피스 제로데이 취약점으로 근본적인 원인은 해당 취약점은 Word(워드)와 같은 호출 응용 프로그램에서 URL 프로토콜을 사용하여 MSDT를 호출할 때 원격 코드 실행 취약점이 발생하고 해당 취약점을 파고들었으며 해당 취약점은 KB5014699로 해결이 가능 즉 마이크로소프트 오피스 이든 윈도우 이든 업데이트 잘하자 입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 파이어폭스 115.0.2 보안 문제 및 여러 충돌을 수정 (0) | 2023.07.14 |

|---|---|

| 마이크로소프트 오피스 패치 되지 않은 취약점 나토 정상회의 공격에 악용 (0) | 2023.07.14 |

| 윈도우 10 KB502816,KB502816 보안 업데이트 (0) | 2023.07.14 |

| Tutanota 이메일 피싱 메일-ipfs(.)io(2023.7.04) (0) | 2023.07.13 |

| 엑셀로 위장 하고 있는 악성코드-May-290520223.xlsx(2023.7.4) (0) | 2023.07.12 |

| 계정 변경 이메일 로 유포 되는 피싱 메일-System Notification(2023.7.3) (0) | 2023.07.11 |

| 미국인 사칭 로맨스 스캠 분석-Donation Prize claim(2023.7.3) (0) | 2023.07.10 |

| 모질라 파이어폭스 115.0.1 시작 충돌 수정 (0) | 2023.07.09 |