오늘은 Tutanota 이메일 피싱 사이트인 ipfs(.)io 이라는 피싱 사이트에 대해 글을 적어 보겠습니다.

최근 피싱 메일이 엄청나게 다양하게 많이 오는 것 같습니다.

해당 ipfs(.)io는 이미 전 세계적으로 피싱 메일을 대량으로 뿌리는 피싱 조직입니다. 마이크로소프트 계정 등으로 바이러스 토탈 에 보면 고객 맞춤형으로 뿌리는 방식을 취하는 것 같습니다.

일단 해당 기본적으로 PDF 사칭 이메일 메일로 돼 있으며 해당 사이트에 접속을 해보면 간단하게 자신의 이메일 계정과 그리고 일단 해당 피싱 메일을 분석해 보겠습니다.

기본적으로 제목은 다음과 같이 전송이 되었습니다.

Marcus.Amaral@zedra(.)com내용은 다음과 같습니다.

Attention! ??????@tutanota(.)com

(3) incoming messαges fαiled to deliver to ???????@tutanota(.)com

Kindly FIX THE PROBLEM HERE to αvoid missing importαnt mαils.

tutanota.comAdmin

주목! ???@tutanota(.)com

(3) 수신 메시지가 ???????@tutanota(.)com으로 전달되지 않음

여기에서 문제를 해결하여 중요한 메일이 누락 되지 않도록 하십시오.

tutanota(.)com관리자

이제는 메일 이 수신 되지 않아서 정상적으로 이메일 로 전달이 안됨 그러니 메일이 누락되지 않도록 해당 주소로 해서

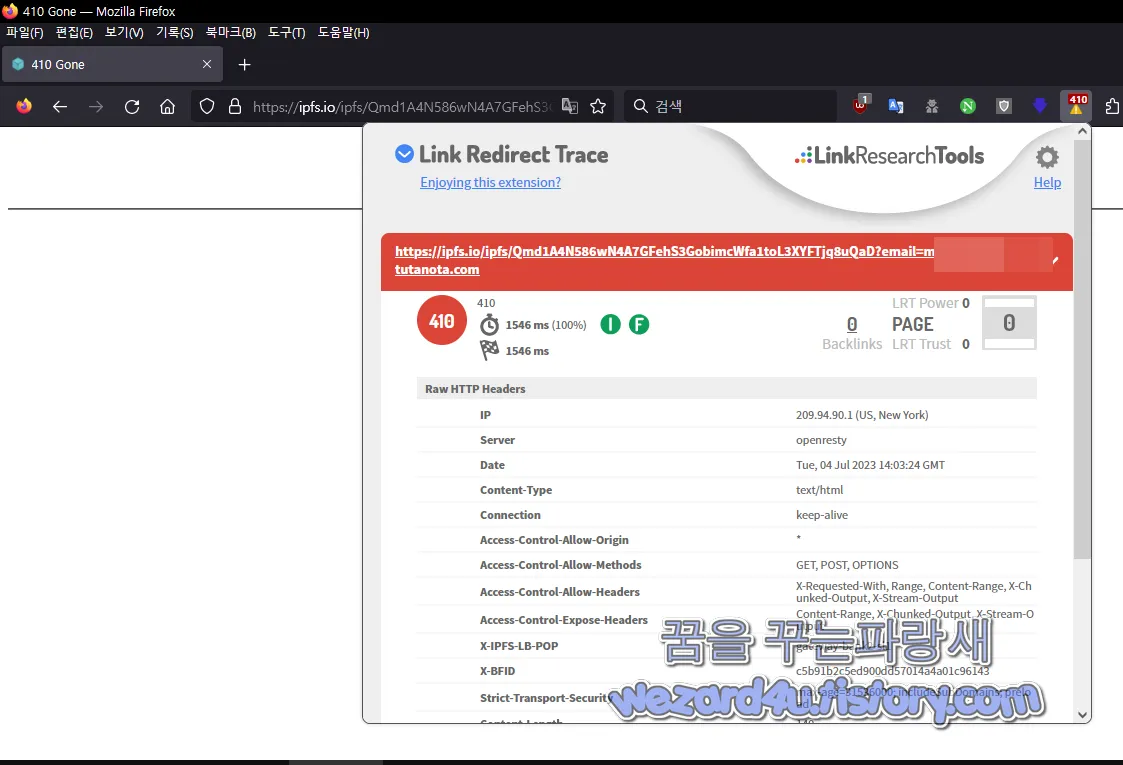

https://ipfs(.)io/ipfs/Qmd1A4N586wN4A7GFehS3GobimcWfa1toL3XYFTjq8uQaD?

email=??????@tutanota(.)com

해당 문제를 해결하려면 FIX THE PROBLEM HERE 링크 눌러주면 해결을 할 수가 있다. 라는 것임. 여기서 tutanota(.)comAdmin 해당 부분은 다음과 같이 링크가 되어져 있습니다.

http://arar-abdullah(.)com/으로 돼 있습니다.

HTTP Debugger Pro 본 내용은 다음과 같습니다.

GET /ipfs/Qmd1A4N586wN4A7GFehS3GobimcWfa1toL3XYFTjq8uQaD?email=??????@tutanota(.)com HTTP/1.1

Host: ipfs(.)io

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: ko-KR,ko;q=0.8,en-US;q=0.5,en;q=0.3

Prefer: safe

DNT: 1

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: none

Sec-Fetch-User: ?1

Accept-Encoding: gzip, deflate이메일 내용은 Base64 인코딩돼 있어서 CyberChef(사이버셰프)로 열어보면 다음과 같이 이메일 안에 있는 Base64 를 디코딩하면 쉽게 확인을 할 수가 있습니다.

그리고 중요한 이메일 내용은 보면 다음과 같습니다.

Authentication-Results: w10.tutanota(.)de

(dis=spam; info=dmarc default policy);

dmarc=fail (dis=spam p=quarantine; aspf=r; adkim=r; pSrc=config) header.from=zedra(.)com

Received: from mail.w11.tutanota(.)de ([192.168.1(.)211])

by tutadb.w10.tutanota(.)de

with SMTP (SubEthaSMTP 3.1.7) id LJLNB8S9

for ???@tutanota(.)com; Sun, 02 Jul 2023 18:27:35 +0200 (CEST),

from zedra(.)com (unknown [64.188.26(.)203])

by mail.w11.tutanota(.)de (Postfix) with ESMTP id F2B2C6431640

for <??????@tutanota(.)com>; Sun, 2 Jul 2023 18:27:34 +0200(CEST)

Received-SPF: Softfail (mailfrom) identity=mailfrom;

client-ip=64.188.26(.)203; helo=zedra(.)com; envelope-from=marcus.amaral@zedra(.)com;

receiver=<UNKNOWN>

From: "tutanota.com Administrator" <Marcus.Amaral@zedra(.)com>

To: ????@tutanota(.)com

Subject: Attention????=?UTF-8?B?eW91IGjOsXZlICgzKSBkZWzOsXllZCBFLW3OsWlscw==?=

Date:02 Jul 2023 09:27:32 -0700

Message-ID:<20230702092732.EB280CBB9811D98F@zedra(.)com>

MIME-Version: 1.0 charset="iso-8859-1"

Content-Transfer-Encoding: quoted-printable

Content-Type:multipart/related; boundary="------------79Bu5A16qPEYcVIZL@tutanota"

이메일 헤더 내용은 다음과 같습니다.

해당 이메일의 Authentication-Results 및 관련 헤더를 해석해 드리겠습니다:

Authentication-Results:w10.tutanota(.)de

dis=spam:해당 이메일은 스팸으로 분류

info=dmarc default policy:DMARC의 기본 정책을 사용하여 분석

dmarc=fail:DMARC 검증에서 실패

p=quarantine:DMARC 정책이 작동하여 스팸함에 보관될 수 있음을 나타냄

aspf=r:SPF 인증 항목에서 리턴 경로를 검증

adkim=r:DKIM 도메인 식별자를 검증

pSrc=config:DMARC 정책이 설정 파일에서 가져온 것임을 나타냄

header.from=zedra(.)com:검증에 사용된 이메일 주소

Received: from mail.w11.tutanota(.)de ([192.168.1(.)211])

by tutadb.w10.tutanota.de with SMTP (SubEthaSMTP 3.1.7) id LJLNB8S9 for ???@tutanota(.)com; Sun, 02 Jul 2023 18:27:35 +0200 (CEST)

해당 이메일은 w11.tutanota.de의 메일 서버(mail.w11.tutanota(.)de)로부터 전송

받는 사람 주소는 ???@tutanota(.)com

전송 시각은 2023년 7월 2일 오후 6시 27분 35초 (중앙 유럽 표준시)

Received: from zedra(.)com (unknown [64.188.26(.)203])

by mail.w11.tutanota.de (Postfix) with ESMTP id F2B2C6431640 for <??????@tutanota(.)com>; Sun, 2 Jul 2023 18:27:34 +0200 (CEST)

이메일은 zedra(.)com (IP 주소:64.188.26(.)203)로부터 전송

수신 서버는 mail.w11.tutanota(.)de의 Postfix 메일 서버

받는 사람 주소는 <??????@tutanota(.)com>

전송 시각은 2023년 7월 2일 오후 6시 27분 34초(중앙유럽 표준시)

Received-SPF: Softfail (mailfrom) identity=mailfrom; client-ip=64.188.26(.)203; helo=zedra(.)com; envelope-from=marcus.amaral@zedra.com; receiver=<UNKNOWN>

Softfail: SPF (Sender Policy Framework) 인증에서 소프트 실패

identity=mailfrom: 인증에서 사용된 ID는 메일 발신자(ID)

client-ip=64.188(.)26.

발신 클라이언트의 IP 주소는 64.188.26(.)203

helo=zedra(.)com: 발신 클라이언트가 zedra(.)com 도메인을 사용

envelope-from=marcus.amaral@zedra(.)com: 발신자의 메일 주소는 marcus.amaral@zedra(.)com

receiver=<UNKNOWN>:수신자 정보가 알려지지 않았음

From: tutanota(.)com Administrator <Marcus.Amaral@zedra(.)com>

발신자 이름은 tutanota(.)com Administrator

발신자 이메일 주소는 Marcus.Amaral@zedra(.)com

Subject:Attention????=?UTF-8?B?eW91IGjOsXZlICgzKSBkZWzOsXllZCBFLW3OsWlscw==?=

제목은 Attention????=??UTF-8?B?eW91IGjOsXZlICgzKSBkZWzOsXllZCBFLW3OsWlscw==?="입니다.

Base64 인코딩된 텍스트이며 풀면 다음과 같습니다.

Attention: 당신은 (3) 개의 삭제된 이메일을 가지고 있습니다.

Date: 02 Jul 2023 09:27:32 -0700

이메일의 보낸 날짜 및 시간은 2023년 7월 2일 오전 9시 27분 32초 (태평양 표준시)

Message-ID: <20230702092732.EB280CBB9811D98F@zedra(.)com>

메시지의 고유한 식별자

Content-Type: multipart/related; boundary="------------79Bu5A16qPEYcVIZL@tutanota"

이메일의 컨텐츠 유형은 multipart/related

바운더리 (boundary)는 "------------79Bu5A16qPEYcVIZL@tutanota

[소프트웨어 팁/보안 및 분석] - Tutanota(투타노타) 피싱 메일 분석(2023.06.07)

Tutanota(투타노타) 피싱 메일 분석(2023.06.07)

오늘은 Tutanota(투타노타) 사칭하는 피싱 메일 분석을 해보겠습니다. 일단 Tutanota는 암호화 이메일 서비스이며 종단간 암호화 방식을 사용하며 회사와 서버는 독일에 있습니다. 무료 계정으로는 1

wezard4u.tistory.com

한마디로 그냥 한 명 걸리라는 식인지 아니며 이메일 공개된 사람들한테 그냥 자동화로 뿌리는 것 같습니다. 즉 앞서 이야기한 것처럼 기본적으로 브라우저에 있는 피싱 및 맬웨어 차단 기능을 활성화하고 기본적으로 나는 윈도우 만사용을 한다고 하면 윈도우 디펜더 에 있는 스마트스크린 기능을 비활성화하는 것은 비추천을 하면 그리고 따로 백신 프로그램(안티바이러스)을 설치를 했다고 하면 해당 부분에서도 기본적으로 피싱 및 유해 사이트 차단 기능을 지원하고 있으니

해당 기능을 비활성화하지 말고 그리고 2FA(이단계 인증)은 기본적으로 설정을 해두는 것이 안전하게 비밀번호를 사용하는 방법입니다. 구글 크롬, 파이어폭스, 마이크로소프트 엣지 등에서 설치할 수 있는 Emsisoft Browser Security 같은 부가기능 같은 것을 사용하는 것도 좋은 방법의 하나입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 나토(NATO) 및 우크라이나 지원 그룹을 공격 하는 악성코드-Overview_of_UWCs_UkraineInNATO_campaign.docx(2023.07.08) (0) | 2023.07.15 |

|---|---|

| 파이어폭스 115.0.2 보안 문제 및 여러 충돌을 수정 (0) | 2023.07.14 |

| 마이크로소프트 오피스 패치 되지 않은 취약점 나토 정상회의 공격에 악용 (0) | 2023.07.14 |

| 윈도우 10 KB502816,KB502816 보안 업데이트 (0) | 2023.07.14 |

| 나토(NATO) 및 우크라이나 지원 그룹을 공격 하는 악성코드-Letter_NATO_Summit_Vilnius_2023_ENG.docx(2023.7.11) (0) | 2023.07.12 |

| 엑셀로 위장 하고 있는 악성코드-May-290520223.xlsx(2023.7.4) (0) | 2023.07.12 |

| 계정 변경 이메일 로 유포 되는 피싱 메일-System Notification(2023.7.3) (0) | 2023.07.11 |

| 미국인 사칭 로맨스 스캠 분석-Donation Prize claim(2023.7.3) (0) | 2023.07.10 |