오늘은 안드로이드 스마트폰 배경 화면을 변경할 수가 있게 앱으로 위장을 하는 안드로이드 악성코드 Lively Live Wallpaper HD Theme(2022.10.25)에 대해 글을 적어 보겠습니다. 일단 먼저 해당 악성코드는 구글 플레이 스토어 에서 유포되었지만, 지금은 폭발되어서 없졌지만 그래도 기타 인터넷 사이트에서 다운로드 할 수가 있는 악성코드입니다.

먼저 유포했던 악성코드 주소는 다음과 같습니다.

https://play.google(.)com/store/apps/details?id=com.quentinadelaide.livelywallpaper

그리고 해쉬값은 다음과 같습니다.

파일명:Lively Live Wallpaper HD Theme.apk

사이즈:8.39 MB

CRC32:066d994d

MD5:38d1b2f7932a78ff1c6192285b03c99a

SHA-1:0a3e39b568b4a1f25e67e41ed3e5d519addf6025

SHA-256:b5641cc5698893a9ee8210528b367af97f6e2f0e0d4a366f913c0619f23983e4

SHA-512:11bb63b1475a7cc5ab5be6c992b3aa1cf24b026d0f2028865146244c26b1679e1fa6cb1c608d957fbe92bac6c6611e9a4af6dda110779aec696b78c3aaab40be

입니다.

일단 2022년10월21일 기준으로 10,000+ 설치된 악성코드 입니다.

그리고 해당 악성코드의 안드로이드 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE"/>

<uses-permission android:name="android.permission.READ_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.SET_WALLPAPER"/>

<uses-permission android:name="android.permission.SET_WALLPAPER_HINTS"/>

<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE"/>

<uses-permission android:name="android.permission.FOREGROUND_SERVICE"/>

<uses-permission android:name="com.google.android.gms.permission.AD_ID"/>기본적으로 인터넷 연결, 스마트폰 저장 공간 읽고 저장공간 쓰기, 스마트폰 바탕화면 설정, 배경 화면이 스마트폰 디스플레이 외부에 있어야 하는 추가 패딩을 지정하면 쉽게 이야기해서 주어진 패딩은 배경 화면이 디스플레이 자체 외부로 확장되어야 하는 추가 픽셀을 제공해야 하는 권한, 포그라운드 실행, 모바일 광고가 있는 것을 확인할 수가 있습니다.

그리고 악성코드 IMEI 코드는 다음과 같습니다.

p11 = p1.getDeviceId();

}else {

p11 = -1;

}

p111 = (KeyCharacterMap.load(p11).getKeyboardType() != true)? true: false;

p0.p = p111;

p0.j.setQwertyMode(p111);

p0.j.g0();

}

p0.m = true;

p0.n = false;

this.L = p0;

return true;

}

private void E0(boolean p0){

d0 p;

h$u p0;

g j;

if ((p = this.p) != null && (p.g() && (!ViewConfiguration.get(this.i).hasPermanentMenuKey() || this.p.d()))) {

Window$Callback uCallback = this.i0();

if (!this.p.b() || !p0) {

if (uCallback != null && !this.Q) {

if (this.X && (this.Y & 1)) {

this.j.getDecorView().removeCallbacks(this.Z);

this.Z.run();

}

p0 = this.g0(0, 1);

if ((j = p0.j) != null && (!p0.r && uCallback.onPreparePanel(0, p0.i, j))) {

uCallback.onMenuOpened(108, p0.j);

this.p.f();

}

}

}else {

this.p.e();

if (!this.Q) {

uCallback.onPanelClosed(108, this.g0(0, 1).j);

}

}

return;

androidx.appcompat.app.C0153p 에서는 GPS 관련 코드가 있는 것을 확인할 수가 있습니다.

@SuppressLint({"MissingPermission"})

/* renamed from: b */

private Location m23936b() {

Location m23935c = C0455c.m22720b(this.f424a, "android.permission.ACCESS_COARSE_LOCATION") == 0 ? m23935c("network") : null;

Location m23935c2 = C0455c.m22720b(this.f424a, "android.permission.ACCESS_FINE_LOCATION") == 0 ? m23935c("gps") : null;

return (m23935c2 == null || m23935c == null) ? m23935c2 != null ? m23935c2 : m23935c : m23935c2.getTime() > m23935c.getTime() ? m23935c2 : m23935c;

}일단 해당 악성코드가 가능한 것은

HTTPS 사용, 비표준 포트 TCP 또는 UDP 트래픽,난독화(분석 회피 목적),장치 데이터 삭제, 저장된 애플리케이션 데이터, 시스템 네트워크 연결 검색, 장치 데이터 삭제 그리고 최종적인 목적인 사기성 광고 수익 생성, 전화 통화를 수행할 수 있는 권한 등이 있으며 악성코드가 연결하는 인터넷 주소는 다음과 같습니다.

admin.keyseotyn(.)online

anime-wallpaper-93748-default-rtdb.firebaseio(.)com

connectivitycheck.gstatic(.)com

play.googleapis(.)com vIP 트래픽은 다음과 같습니다.

108.177.119(.)188:5228(TCP)

108.177.126(.)94:443(TCP)

108.177.127(.)104:443(TCP)

108.177.127(.)106:443(TCP)

108.177.127(.)147:443(TCP)

108.177.127(.)99:80(TCP)

142.250.145(.)94:80(TCP)

142.250.145(.)99:443(TCP)

142.251.31(.)95:80(TCP)

172.67.176(.)187:80(TCP)

173.194.202(.)188:443(TCP)

173.194.69(.)101:443(TCP)

173.194.79(.)94:443(TCP)

173.194.79(.)95:443(TCP)

34.120.160(.)131:443(TCP)

64.233.171(.)188:5228(TCP)

74.125.143(.)188:5228(TCP)악성코드 인증서 내용은 다음과 같습니다.

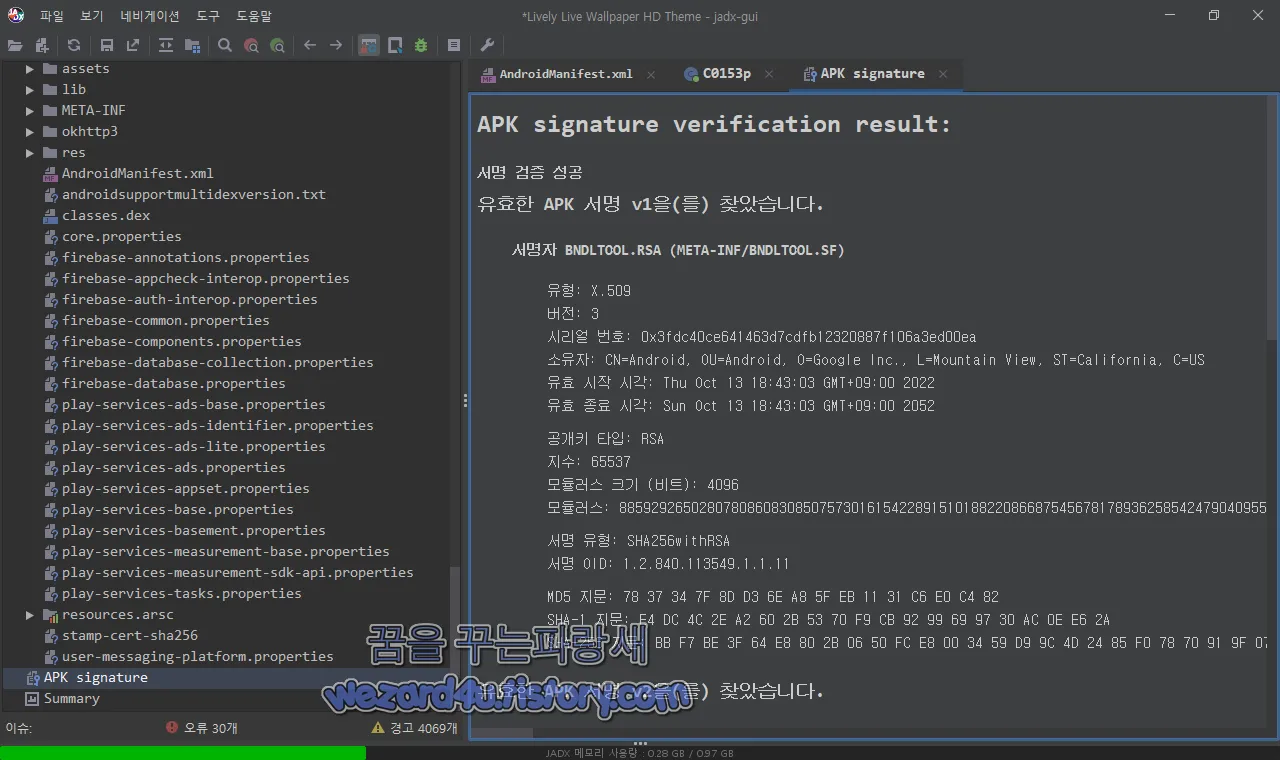

서명 검증 성공

유효한 APK 서명 v1을(를) 찾았습니다.

서명자 BNDLTOOL.RSA (META-INF/BNDLTOOL.SF)

유형: X.509

버전: 3

시리얼 번호: 0x3fdc40ce641463d7cdfb12320887f106a3ed00ea

소유자: CN=Android, OU=Android, O=Google Inc., L=Mountain View, ST=California, C=US

유효 시작 시각: Thu Oct 13 18:43:03 GMT+09:00 2022

유효 종료 시각: Sun Oct 13 18:43:03 GMT+09:00 2052

공개키 타입: RSA

지수: 65537

모듈러스 크기 (비트): 4096

모듈러스: 885929265028078086083085075730161542289151018822086687545678178936258542479040955147465493095452165953026979750584355773573990621427600962730057090726453733333151312261575139809317628063618461403428382759351198972573597824793202239634544806628213899285008142626319307094666832790584790821817350095104053900355736761045136178640368562849074945887668327268469832342095968669205578109852171666305702406127707903045941105189801613197026335975291408790470446714111042763449948853324577316460159384063021223536508251024585067364245926178967921656955731861425801902860286183991587618184048339145665129400593853954871234608423789040501338317943651410220959431555268981031323430476883646938616561980343863361994050192493991799565218701568080919820537046810576372838089785214727546562914745554428830641309936937328431756042904111104181213096343196699769689902948734869361794769864893635187115418256463127080511238368243382075459498393200600117645200037851745771190147308439166820909089979692348484779130160951963830448915759634148782030257915773004243400055623516187655847030604031813672860450020432385412537663547767401149940195618491877750684342333509391200537176177120300264706742919612783338582853320673190620333791388619431651635217236159

서명 유형: SHA256withRSA

서명 OID: 1.2.840.113549.1.1.11

MD5 지문: 78 37 34 7F 8D D3 6E A8 5F EB 11 31 C6 E0 C4 82

SHA-1 지문: E4 DC 4C 2E A2 60 2B 53 70 F9 CB 92 99 69 97 30 AC 0E E6 2A

SHA-256 지문: BB F7 BE 3F 64 E8 80 2B 06 50 FC E8 00 34 59 D9 9C 4D 24 85 F0 78 70 91 9F 07 31 DC F4 9A A8 C3

유효한 APK 서명 v2을(를) 찾았습니다.

서명자 1

유형:X.509

버전:3

시리얼 번호:0x3fdc40ce641463d7cdfb12320887f106a3ed00ea

소유자: CN=Android, OU=Android, O=Google Inc., L=Mountain View, ST=California, C=US

유효 시작 시각:Thu Oct 13 18:43:03 GMT+09:00 2022

유효 종료 시각:Sun Oct 13 18:43:03 GMT+09:00 2052

공개키 타입:RSA

지수:65537

모듈러스 크기 (비트):4096

모듈러스:885929265028078086083085075730161542289151018822086687545678178936258542479040955147465493095452165953026979750584355773573990621427600962730057090726453733333151312261575139809317628063618461403428382759351198972573597824793202239634544806628213899285008142626319307094666832790584790821817350095104053900355736761045136178640368562849074945887668327268469832342095968669205578109852171666305702406127707903045941105189801613197026335975291408790470446714111042763449948853324577316460159384063021223536508251024585067364245926178967921656955731861425801902860286183991587618184048339145665129400593853954871234608423789040501338317943651410220959431555268981031323430476883646938616561980343863361994050192493991799565218701568080919820537046810576372838089785214727546562914745554428830641309936937328431756042904111104181213096343196699769689902948734869361794769864893635187115418256463127080511238368243382075459498393200600117645200037851745771190147308439166820909089979692348484779130160951963830448915759634148782030257915773004243400055623516187655847030604031813672860450020432385412537663547767401149940195618491877750684342333509391200537176177120300264706742919612783338582853320673190620333791388619431651635217236159

서명 유형: SHA256withRSA

서명 OID: 1.2.840.113549.1.1.11

MD5 지문: 78 37 34 7F 8D D3 6E A8 5F EB 11 31 C6 E0 C4 82

SHA-1 지문: E4 DC 4C 2E A2 60 2B 53 70 F9 CB 92 99 69 97 30 AC 0E E6 2A

SHA-256 지문: BB F7 BE 3F 64 E8 80 2B 06 50 FC E8 00 34 59 D9 9C 4D 24 85 F0 78 70 91 9F 07 31 DC F4 9A A8 C32022-11-01 09:17:04 UTC 기준 바이러스토탈(VirusTotal)에서 탐지하는 보안 업체들은 다음과 같습니다.

Alibaba:Trojan:Android/Harly.168272ca

Antiy-AVL:Trojan/Android.Harly.m

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/Agent.cla

BitDefenderFalx:Android.Trojan.Agent.gQNGK

Cynet:Malicious (score: 99)

ESET-NOD32:Android/Harly.M

Fortinet:Android/Harly.M!tr

GData:Linux.Trojan.Agent.G78OIV

Google:Detected

Ikarus:Trojan-Spy.AndroidOS.Harly

K7GW:Trojan ( 0001140e1 )

Kaspersky:HEUR:Trojan.AndroidOS.Harly.f

Lionic:Trojan.AndroidOS.Harly.C!c

McAfee:Artemis!38D1B2F7932A

McAfee-GW-Edition:Artemis!Trojan

Microsoft:Trojan:AndroidOS/Harly!MTB

NANO-Antivirus:Trojan.ElfArm64.Harly.jtekki

Panda:ELF/TrojanGen.A

Rising:Trojan.Harly/Android!8.16396 (CLOUD)

Symantec:Trojan.Gen.MBT

Symantec Mobile Insight:AppRisk:Generisk

Tencent:Dos.Trojan.Harly.Dplw

TrendMicro:Trojan.Linux.HARLY.USELVJP22

Trustlook:Android.Malware.Trojan

Zillya:Trojan.Harly.Android.5

ZoneAlarm by Check Point:HEUR:Trojan.AndroidOS.Harly.f

해당 악성코드 C2 서버는 다음과 같습니다.

C2:admin.keyseotyn(.)online

기본적으로 구글 플레이 스토어 에서도 악성코드는 언제나 업로드 되고 있으니까 기본적으로 스마트폰에서는 나름대로 인지도가 있는 백신 앱을 설치를 하는 것이 안전하게 사용을 하는 방법일 것입니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 버전 21H1 2022년 12월 지원 종료 (0) | 2022.11.15 |

|---|---|

| 입사지원서 또는 이력서로 유포 되고 있는 LockBit 랜섬웨어-심시아.docx(2022.10.28) (7) | 2022.11.14 |

| 윈도우 10 KB5019959 및 KB5019966 보안 업데이트 (0) | 2022.11.10 |

| 네이버 고객센터 피싱 메일 분석-e9lhv32 iamfvk9 gov kr (2) | 2022.11.10 |

| 상여금 계산 엑셀 파일로 위장한 악성코드-상여금처리산식.xls(2022.11.04) (2) | 2022.11.09 |

| 교통위반 벌점 처분고지서 교통민원24 피싱 사이트-uvvs onme asia(2022.11.06) (14) | 2022.11.08 |

| 이력서로 위장하고 있는 워드 악성코드-이랜드_이윤정.docx(2022.09.28) (2) | 2022.11.07 |

| 모질라 파이어폭스 106.5 특정 인텔 시스템의 충돌 문제 수정 (0) | 2022.11.05 |