오늘은 안드로이드 스마트폰의 개인정보 탈취를 하려고 만들어진 악성코드인 gen_signed에 대해 글을 적어 보겠습니다.

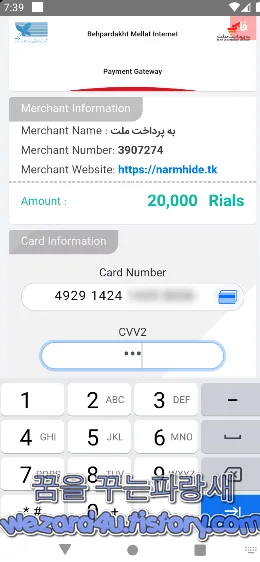

일단 악성코드는 설치하면 live sexy이라는 이름으로 돼 있으며 일단 해당 어플을 실행을 하면 성인 어플이라는것을 볼 수가 있으면 그리고 해당 성인을 위한 영상들을 보려고 하면 기본적으로 신용카드 번호, 신용카드 CVV 정보, 이메일 주소 이메일 주소는 OTP를 수신 및 악성코드를 입력하기 위해서 준비돼 있습니다.

즉 탈취를 시도하는 개인 정보의 종류는 금융이나 암호화폐와 관련된 정보가 주 타켓 입니다. 일단 이란 리알 을 사용을 하는 것으로 보면 이란에 있는 사람을 목표로 삼는 것으로 추측할 수가 있습니다. 그리고 요구 금액은 2,000리알 구글에서 환율 계산을 하면 61.80원이 되겠습니다. (2022.7.06 기준)

기본적으로 해당 악성코드의 해쉬값은 다음과 같습니다.

파일명:gen_signed.apk.apk

사이즈:2.07 MB

CRC32:fde5f13c

MD5:4f13c0a8a96ca5a98a613d5c83f9a402

SHA-1:4c8c779af27ea2d26ce8442ae836fb5cde3861f3

SHA-256:95a1793b5bd345b18eda377e529d74f360590764bf454dee96575e2f31706723

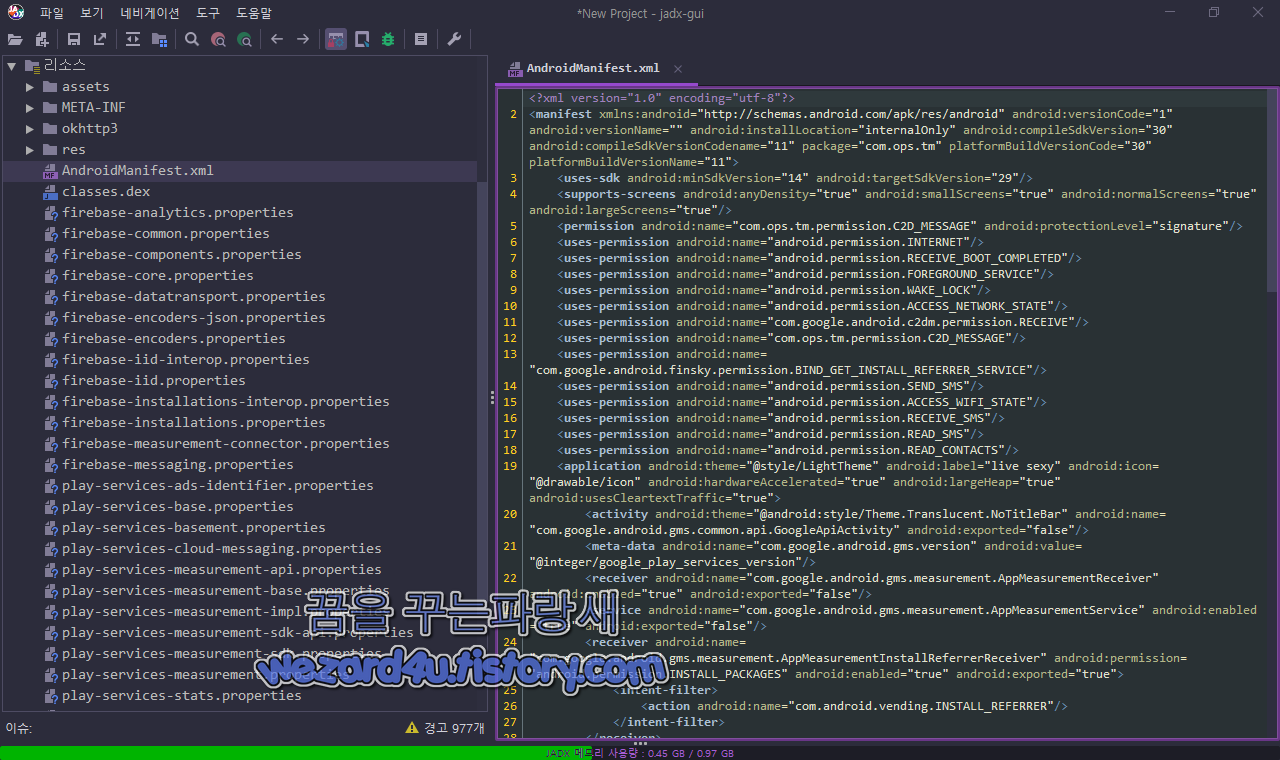

그리고 해당 안드로이드 악성코드 권한은 다음과 같습니다.

<uses-permission android:name="android.permission.INTERNET"/>

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED"/>

<uses-permission android:name="android.permission.FOREGROUND_SERVICE"/>

<uses-permission android:name="android.permission.WAKE_LOCK"/>

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE"/>

<uses-permission android:name="com.google.android.c2dm.permission.RECEIVE"/>

<uses-permission android:name="com.ops.tm.permission.C2D_MESSAGE"/>

<uses-permission android:name="com.google.android.finsky.permission.BIND_GET_INSTALL_REFERRER_SERVICE"/>

<uses-permission android:name="android.permission.SEND_SMS"/>

<uses-permission android:name="android.permission.ACCESS_WIFI_STATE"/>

<uses-permission android:name="android.permission.RECEIVE_SMS"/>

<uses-permission android:name="android.permission.READ_SMS"/>

<uses-permission android:name="android.permission.READ_CONTACTS"/>기본적으로 문자 읽고 문자 받고 문자 보내기, 연락처 읽기, 네트워크 상태 확인,백그라운드실행,스마트폰을 켜진 상태로 유지, 스마트폰 부팅 시 자동실행 등을 볼 수가 있습니다.

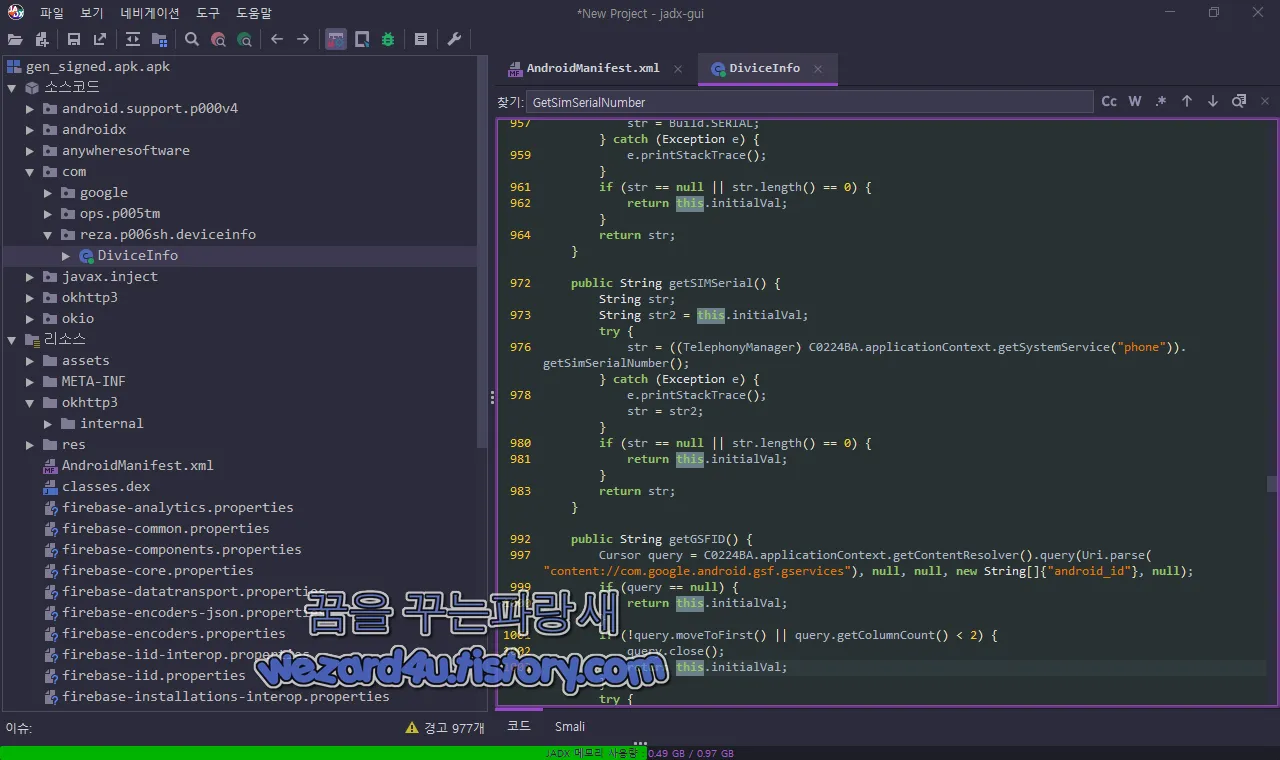

GetSimSerialNumber:SIM 카드 시리얼 넘버 관련 코드는 다음과 같습니다. (com.reza.p006sh.deviceinfo.DiviceInfo)

public String getSIMSerial() {

String str;

String str2 = this.initialVal;

try {

str = ((TelephonyManager) C0224BA.applicationContext.getSystemService("phone")).getSimSerialNumber();

} catch (Exception e) {

e.printStackTrace();

str = str2;

}

if (str == null || str.length() == 0) {

return this.initialVal;

}

return str;

}com.reza.p006sh.deviceinfo.DiviceInfo 에서는 getSIMSerial 관련 코드가 있으며 다음과 같습니다.

public String getSIMSerial() {

String str;

String str2 = this.initialVal;

try {

str = ((TelephonyManager) C0224BA.applicationContext.getSystemService("phone")).getSimSerialNumber();

} catch (Exception e) {

e.printStackTrace();

str = str2;

}

if (str == null || str.length() == 0) {

return this.initialVal;

}

return str;

}해당 부분에서는 getBluetoothMAC(),getPhoneNo(),getDisplayCountry()는 나라 이름을 반환

getCountry()는 국가 코드를 반환 부분들이 들어가져 있는 것을 확인할 수가 있습니다.

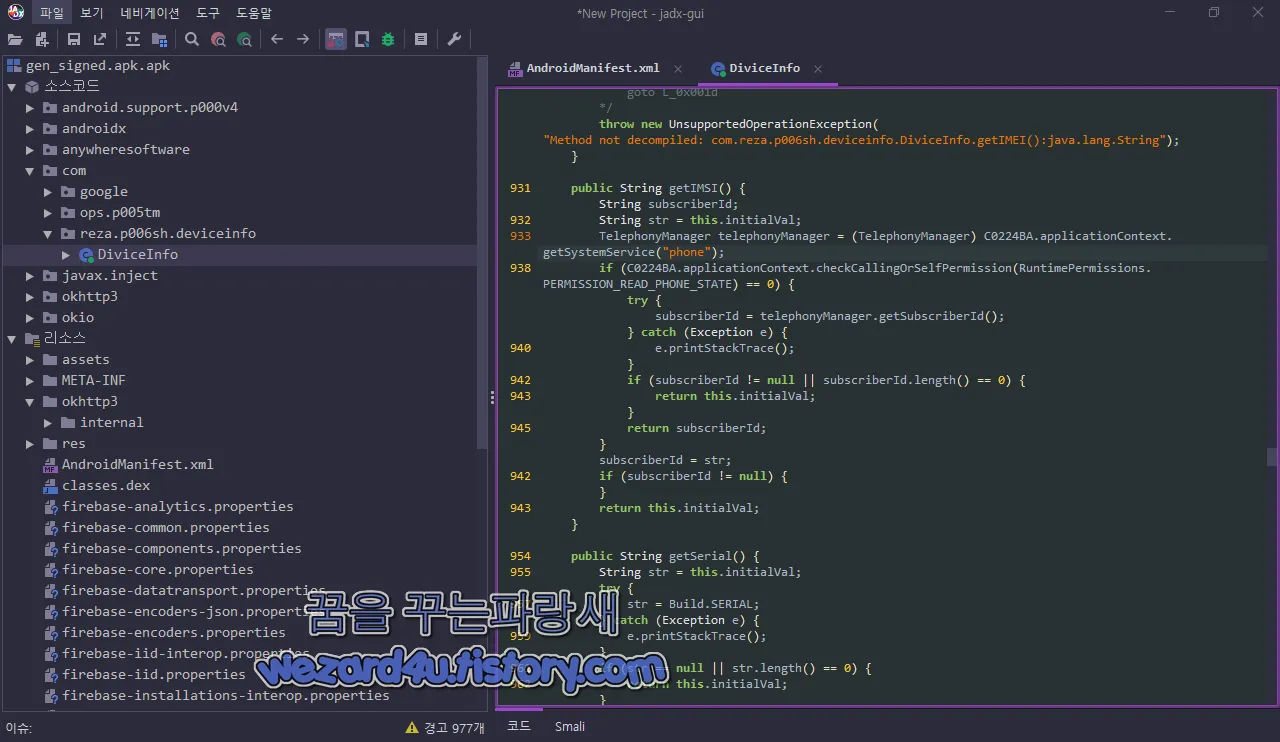

국제 모바일 가입자 식별자(International Mobile Subscriber Identity)또는 IMSI 관련 코드들도 볼 수가 있습니다.

public String getIMSI() {

String subscriberId;

String str = this.initialVal;

TelephonyManager telephonyManager = (TelephonyManager) C0224BA.applicationContext.getSystemService("phone");

if (C0224BA.applicationContext.checkCallingOrSelfPermission(RuntimePermissions.PERMISSION_READ_PHONE_STATE) == 0) {

try {

subscriberId = telephonyManager.getSubscriberId();

} catch (Exception e) {

e.printStackTrace();

}

if (subscriberId != null || subscriberId.length() == 0) {

return this.initialVal;

}

return subscriberId;

}

subscriberId = str;

if (subscriberId != null) {

}

return this.initialVal;

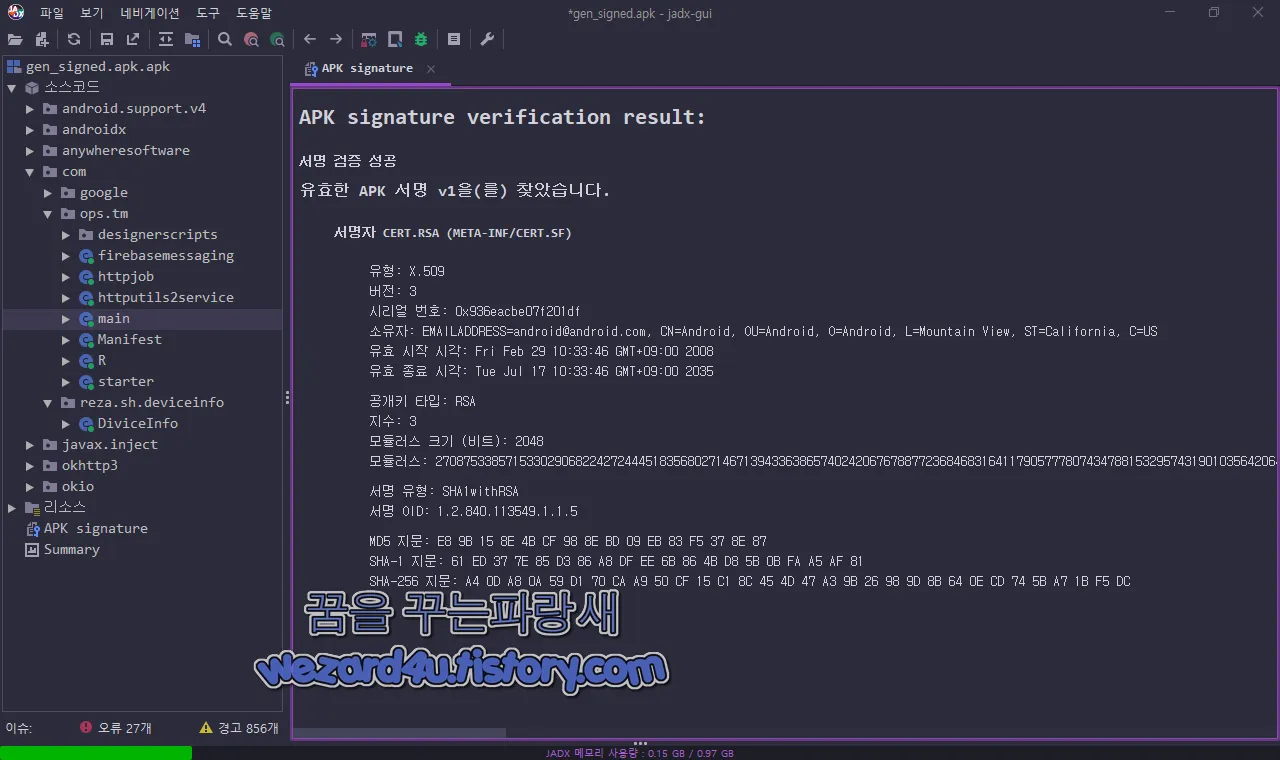

}악성코드 인증서 내용은 다음과 같습니다.

APK signature verification result:

서명 검증 성공

유효한 APK 서명 v1을(를) 찾았습니다.

서명자 CERT.RSA (META-INF/CERT.SF)

유형: X.509

버전: 3

시리얼 번호: 0x936eacbe07f201df

소유자: EMAILADDRESS=android@android.com, CN=Android, OU=Android, O=Android, L=Mountain View, ST=California, C=US

유효 시작 시각: Fri Feb 29 10:33:46 GMT+09:00 2008

유효 종료 시각: Tue Jul 17 10:33:46 GMT+09:00 2035

공개키 타입: RSA

지수: 3

모듈러스 크기 (비트): 2048

모듈러스: 27087533857153302906822427244451835680271467139433638657402420676788772368468316411790577780743478815329574319010356420647651577255214076320764054962227698091591190998224183931185609609820277016242603583619929549819986490809257050240250723681109660718403959925449702875642189909904608631689243630431349528603016850515510838951987672075344238987930639179476225895129710043944157373677589593772202003591689051650854123572660036810919613063456337914746959297660631038090097224838665758049737111657080826771808365050815496720770905152230613652255807956565630323299366925404317303221604342657788982549334320910974026967327

서명 유형: SHA1withRSA

서명 OID: 1.2.840.113549.1.1.5

MD5 지문: E8 9B 15 8E 4B CF 98 8E BD 09 EB 83 F5 37 8E 87

SHA-1 지문: 61 ED 37 7E 85 D3 86 A8 DF EE 6B 86 4B D8 5B 0B FA A5 AF 81

SHA-256 지문: A4 0D A8 0A 59 D1 70 CA A9 50 CF 15 C1 8C 45 4D 47 A3 9B 26 98 9D 8B 64 0E CD 74 5B A7 1B F5 DC으로 돼 있습니다. 일단 한국인을 대상으로 하고 있지 않지만, 한국이나 일본 등 기타 해외에서 사는 이란인 들을 타겟으로 하고 있으며 기본적으로 어디이든 음란물 관련 부분은 악성코드이라고 생각을 하시면 되고 그리고 기본적으로 이런 악성코드에 신용카드 정보 및 신용카드 CVV를 입력을 하는 순간 해당 정보는 다크웹 쪽에서 팔리게 될 확률이 높으면 기본적으로 스마트폰이 느려진다고 백신앱을 설치 안 하시는 분들이 있는데 백신 앱을 설치를 하면 이런 기본적으로 악성코드를 차단하는 것을 막을 수가 있으면 구글 안드로이드 같은 경우 공식 스토어 가 아닌 경우 앱을 설치를 하는 것을 막고 있습니다.

즉 웹 사이트에서 다운로드 해서 설치하라고 하면 악성코드에 감염될 확률이 높아집니다.

VirusTotal(바이러스 토탈) 2022-07-05 15:14:58 UTC 으로 탐지하는 보안 업체들은 다음과 같습니다.

AhnLab-V3:Trojan/Android.SpyAgent.1101455

Avast-Mobile:Android:Evo-gen [Trj]

Avira (no cloud):ANDROID/SpyAgent.FKTE.Gen

BitDefenderFalx:Android.Trojan.InfoStealer.ZE

Cynet:Malicious (score: 99)

DrWeb:Android.Spy.4521

ESET-NOD32:A Variant Of Android/Spy.Agent.BWC

Fortinet:Android/Agent.BZC!tr

Ikarus:Trojan.AndroidOS.Agent

K7GW:Trojan ( 0058cfb51 )

Kaspersky:HEUR:Backdoor.AndroidOS.Basdoor.c

Lionic:Trojan.AndroidOS.Basdoor.C!c

McAfee:Artemis!45AE6E018416

Microsoft:Trojan:Script/Sabsik.FL.B!ml

QuickHeal:Android.awak.GEN46771

Sophos:Andr/Xgen-AVS

Trustlook:Android.PUA.DebugKey

입니다. 기본적으로 백신 앱은 설치를 하는 것이 이런 악성코드로부터 스마트폰의 개인정보를 지킬 수가 있습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| AstraLocker 랜섬웨어,Yashma 랜섬웨어 복구 도구 공개 (0) | 2022.07.13 |

|---|---|

| 악성코드 감염시 윈도우 복구 도구-Windows Malware Effects Remediation Tool (0) | 2022.07.12 |

| 윈도우 11 안드로이드 앱에서 VPN의 IP 주소를 사용 가능 (0) | 2022.07.07 |

| 우크라이나 정부 기부 사이트 피싱 사이트-euro24dopomoga0 (0) | 2022.07.07 |

| 야후 재팬 쇼핑 를 사칭 하는 피싱사이트-paypaystorejp (0) | 2022.07.05 |

| 안랩 V3 Lite 무료 백신에 추가된 새로운 광고 프로그램 SmartBridge 광고 프로그램 (8) | 2022.07.03 |

| 윈도우 디펜더 Intel CPU의 성능 저하 문제 (0) | 2022.07.01 |

| 파이어폭스 102 보안 업데이트 (0) | 2022.06.30 |