오늘은 몸캠 피싱 앱인 갤러리.apk에 대해 글을 적어 보겠습니다. 일단 몸캠 피싱이라는 것에 대해 알아보고 시작을 하겠습니다. 몸캠 피싱은 일단 남녀노소 누구나 당할 수가 있습니다. 몸캠 이라는것은 영어로는 sextortion로 부르고 있으며 피해자로부터 성적 호기심 등을 이용해서 몰래 녹화, 녹음을 통해서 금전 및 가상화페등을 요구하는 범죄입니다. 보통 몸캠 하자고 유혹하여 해킹 어플을 설치하게 하거나 해킹 링크로의 접속을 유도하고 상대방에게 노출 사진을 찍게 하게 하고 이것을 스마트폰에 저장된 연락처에 퍼뜨리겠다는 협박을 통해 돈을 뜯어내는 사기 방법입니다.

스마트폰 일단 랜덤채팅앱을 설치돼 있으며 갑자기 모르는 여자로부터 묻지도 따지지도 않고 스카이프, 라인, 카카오톡 등 영상통화가 가능하고 PC와 스마트폰 간에 연동할 수 있는 앱으로 대화를 이어나가자고 하면 몸캠 피싱일 가능성이 거의 99.9%에 가깝고 기본적인 레퍼토리는 영상통화 서비스를 이용해서 서로 자위하는 모습을 보여주자고 그러거나 그냥 만나자고 해놓고 만나기 전에 영상통화하고 만나자고 하는 방법을 사용하고 있으며 영상통화를 하면 노출하는 여자의 모습이 나오며 무조건 영상통화에 얼굴도 나와 달라고 요구를 하며 물론 상대 쪽은 전부 다 편집한 영상이고 영상통화를 하다가 영상의 행동이 반복되는 것처럼 느껴질 수 있고 이런저런 목적으로 이제 apk 파일을 보내고 해당 APK 파일을 설치를 실행하면 악성앱이 실행을 하게 되고

악성앱이 실행이 되면 연락처, GPS, 전화권한을 획득해서 악성앱에 삽입이 돼 있는 C&C 서버에 전송하게 돼 있습니다. 예를 들어서 연락처에 접근할 필요가 없는 앱에서 연락처 권한을 요구하면 의심해 보아야 합니다. 그냥 APK 앱을 보낼 수도 있고 zip 파일에 숨겨서 보내는 악성코드 제작자 있습니다. 해당 어플을 설치를 하면 개인정보를 C&C에 전송하고 있습니다.

일단 SNS에서 특히 페이스북 같은 것에서 예쁜 여자 프로필에다가 뜬금없이 친구추천에 연락처가 적혀 있으면 99% 아니 100%에 가깝기도 합니다. 결론적으로 출처가 불분명한 앱은 설치를 피하는 것이 좋습니다.

먼저 해당 악성코드의 해쉬값은 다음과 같습니다.

파일명: 갤러리.zip

사이즈:6,562,115 Bytes

CRC32:1d357a4f

MD5:6d32d2e9ed3abfb38674f8fe3e94b16c

SHA-1:88b59b92fca32e0bf8b46e5b5c08aa48a740d276

SHA-256:67a541cd91068803e470291faa8379f970687ebb8fcf5d2c92d138b1cbdd5c1b

이며 일단 2021-04-27 11:44:13 UTC 기준으로 진단하는 백신 업체들은 다음과 같습니다.

AegisLab:Trojan.AndroidOS.Agent.C!c

AhnLab-V3:Trojan/Android.Jystealer.1015462

Alibaba:TrojanSpy:Android/Agent.6fc11931

Avast-Mobile:APK:RepSandbox [Trj]

Avira (no cloud):ANDROID/Spy.Agent.vsdku

BitDefenderFalx:Android.Trojan.Agent.gQMGM

CAT-QuickHeal:Android.Agent.GEN39460

Cynet:Malicious (score: 99)

ESET-NOD32:A Variant Of Android/Spy.Agent.BPS

Ikarus:Trojan.AndroidOS.Locker

K7GW:Spyware ( 0057b2001 )

Kaspersky:HEUR:Trojan-Spy.AndroidOS.Agent.ul

MAX:Malware (ai Score=99)

McAfee:Artemis!6D32D2E9ED3A

McAfee-GW-Edition:Artemis

Symantec Mobile Insight:AdLibrary:Generisk

Trustlook:Android.PUA.General

ZoneAlarm by Check Point:HEUR:Trojan-Spy.AndroidOS.Agent.ul

입니다.

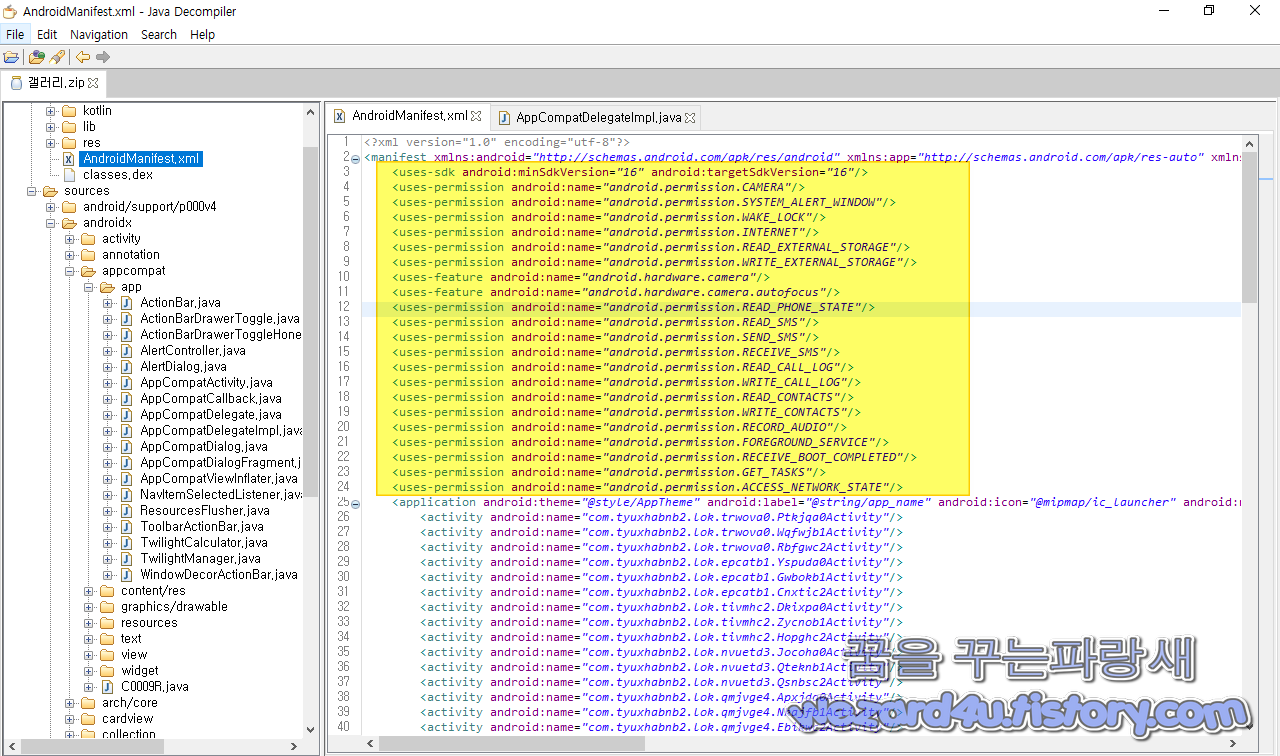

일단 안드로이드 권한은 총 16개로 구성이 돼 있으며 안드로이드 권한은 다음과 같습니다.

android.permission.CAMERA

android.permission.SYSTEM_ALERT_WINDOW

android.permission.WAKE_LOCK

android.permission.INTERNET

android.permission.READ_EXTERNAL_STORAGE

android.permission.WRITE_EXTERNAL_STORAGE

android.hardware.camera

android.hardware.camera.autofocus

android.permission.READ_PHONE_STATE

android.permission.READ_SMS

android.permission.SEND_SMS

android.permission.RECEIVE_SMS

android.permission.READ_CALL_LOG

android.permission.WRITE_CALL_LOG

android.permission.READ_CONTACTS

android.permission.WRITE_CONTACTS

android.permission.RECORD_AUDIO

android.permission.FOREGROUND_SERVICE

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.GET_TASKS

android.permission.ACCESS_NETWORK_STATE

입니다. 보시는 거와 같이 일단 기본적으로 안드로이드 스마트폰 권한을 대부분 가져가는 것을 알 수가 있습니다.

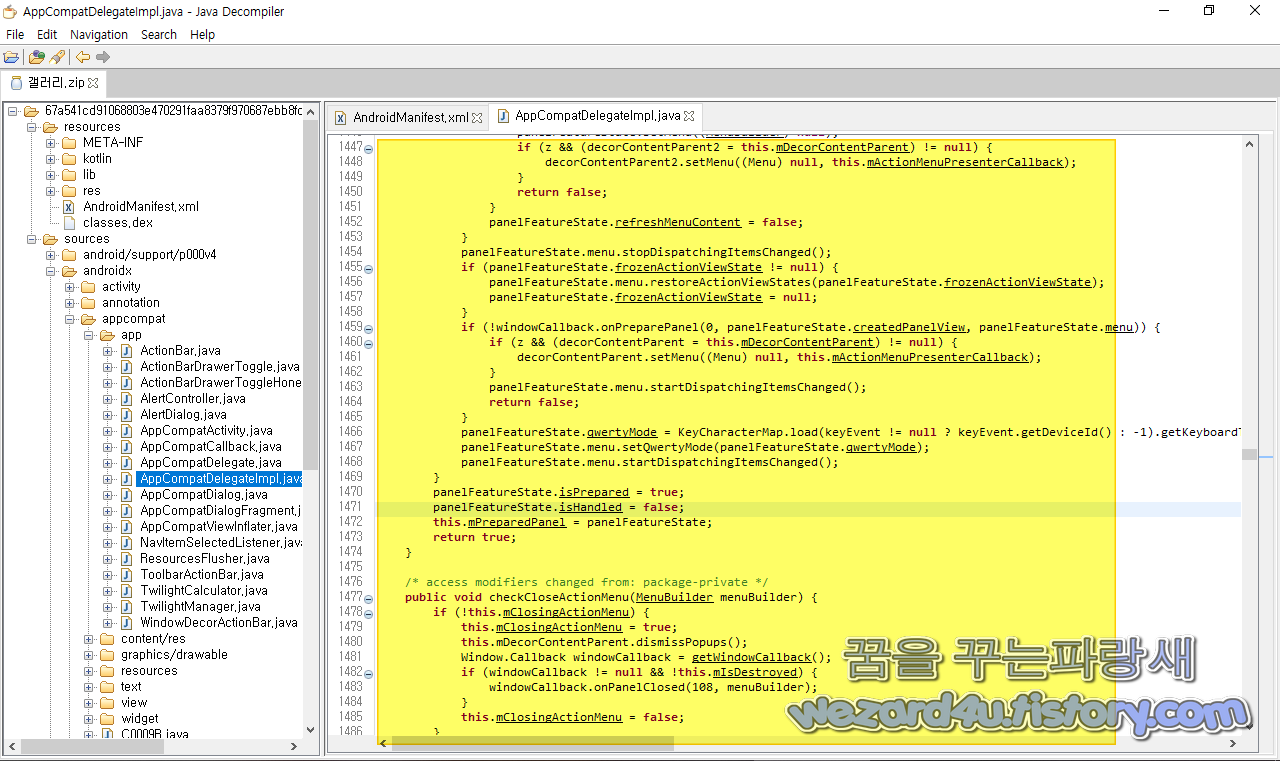

먼저 스마트폰의 IMEI 정보를 훔치려고 다음과 같은 코드가 있는 것을 확인할 수가 있습니다.

panelFeatureState.qwertyMode = KeyCharacterMap.load(keyEvent != null ? keyEvent.getDeviceId() : -1).getKeyboardType() != 1;

panelFeatureState.menu.setQwertyMode(panelFeatureState.qwertyMode);

panelFeatureState.menu.startDispatchingItemsChanged();

}

panelFeatureState.isPrepared = true;

panelFeatureState.isHandled = false;

this.mPreparedPanel = panelFeatureState;

return true;

}

/* access modifiers changed from: package-private */

public void checkCloseActionMenu(MenuBuilder menuBuilder) {

if (!this.mClosingActionMenu) {

this.mClosingActionMenu = true;

this.mDecorContentParent.dismissPopups();

Window.Callback windowCallback = getWindowCallback();

if (windowCallback != null && !this.mIsDestroyed) {

windowCallback.onPanelClosed(108, menuBuilder);

}

this.mClosingActionMenu = false;

}

}악성코드에 포함된 주소들은 다음과 같습니다.

hxxp://www(.)t-gallery(.)top:6304/JYSystem/restInt/v3/collect/alive

hxxp://www.t-gallery(.)top:6304/JYSystem/restInt/collect/postMsgData

hxxp://www.slf4j(.)org/codes.html#StaticLoggerBinder

hxxp://www.slf4j(.)org/codes.html#version_mismatch

vnd.android(.)cursor.item/phone_v2

vnd.android(.)cursor.item/name

hxxp://www.slf4j(.)org/codes.html#unsuccessfulInit

hxxp://www.t-gallery(.)top:6304/JYSystem/restInt/v3/collect/postData

hxxp://www.slf4j(.)org/codes.html#null_MDCA

hxxp://lame.sf(.)net

hxxp://www(.)t-gallery(.)top:6304/JYSystem/restInt/v3/collect/photoData

hxxp://www.slf4j(.)org/codes.html#loggerNameMismatch

hxxp://www.t-gallery(.)top:6304/JYSystem/restInt/v3/collect/getToken

hxxp://www.slf4j(.)org/codes.html#no_static_mdc_binder

hxxp://www.slf4j(.)org/codes.html#null_LF

hxxp://www.t-gallery(.)top:6304/JYSystem/restInt/collect/alive"hhxxp://www.t-gallery(.)top:6304/JYSystem/restInt/v3/collect/postMsgData

vnd.android(.)cursor.item/organization

hxxp://schemas.android(.)com/apk/res-auto

vnd.android(.)cursor.item/email_v2

hxxp://www.t-gallery(.)top:6304/JYSystem/restInt/collect/getToken

hxxp://www.slf4j(.)org/codes.html#multiple_bindings

hxxp://www.slf4j(.)org/codes.html#replay

hxxp://www.t-gallery(.)top:6304/JYSystem/restInt/collect/postData

hxxp://schemas.android(.)com/apk/res/android

hxxp://www.slf4j(.)org/codes.html

hxxp://www.slf4j(.)org/codes.html#substituteLogger

기본적인 예방 방법은 다음과 같습니다.

안드로이드 스마트폰에서는 기본적으로 외부 앱을 설치를 하면 경고 메시지가 팝업이 나오고 너~설치 및 실행을 하면 우리 책임 없음이라는 경고는 무시하지 말 것

환경설정->보안->디바이스관리->알 수 없는 출처(소스) 에 체크 해제(스마트폰 제품에 따라 메뉴 다름)

특히 출처 불명의 실행파일(apk)을 스마트폰에 내려받고 이를 스마트폰에 설치하는 것은 위험한 행동입니다.

여기서 출처 불명 이는 것은 공식 앱 스토어(구글 플레이 스토어, 원 스토어, 삼성 갤럭시 스토어 등)가 아닌 문자, 모바일 채팅 등을 통해 URL에 접속해서 다운로드 하는 경우 특히

랜덤 채팅 뭐~파일 내려받기 설치하라고 하면 100% 악성코드라고 생각을 하시면 됩니다. 특히 낯선 미모의 여성과 대화할 때 언제든지 이러한 범죄의 표적이 될 수 있음을 주의해야 합니다. 그리고 AV-TEST에서 인증하는 공신력 있는 백신 앱을 사용하는 것을 추천합니다. 오늘은 간단하게 몸캠 피싱(sextortion)에 대해 간단하게 알아보았습니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 안드로이드 스마트폰 퀄컴(Qualcomm) 취약점 문제로 개인정보 노출 위험 (16) | 2021.05.07 |

|---|---|

| 파이어폭스 Firefox 88.0.1,안드로이드 파이어폭스 88.1.3 보안 업데이트 (2) | 2021.05.07 |

| VPN 선택시 중요한 5가지 확인 방법 (6) | 2021.05.04 |

| 북한 에서 만든것으로 추정 되는 가상화폐 훔치는 악성코드-DropPang.apk(드롭팡) (16) | 2021.05.03 |

| ProtonMail(프로톤메일) 암호로 보호 된 이메일 보내기 (0) | 2021.04.23 |

| 모질라 파이어폭스 88.0 보안 업데이트 (0) | 2021.04.21 |

| 윈도우 10 KB001330 업데이트로 인한 게임 성능 저하 및 설치 실패 문제 발생 (0) | 2021.04.19 |

| 마이크로소프트 윈도우 10 KB5001330,KB5001337 정기 보안 업데이트 (2) | 2021.04.15 |