모질라 재단에서 제공을 하는 브라우저인 파이어폭스에서 Firefox 129.0(파이어폭스 129.0) HTTPS 및 DNS 개선 및 보안 업데이트가 진행이 되었습니다. Firefox 129.0 Stable과 Firefox 128.1 ESR 및 Firefox 115.14 ESR 업데이트 되었습니다.

파이어폭스 129.0 변경 사항

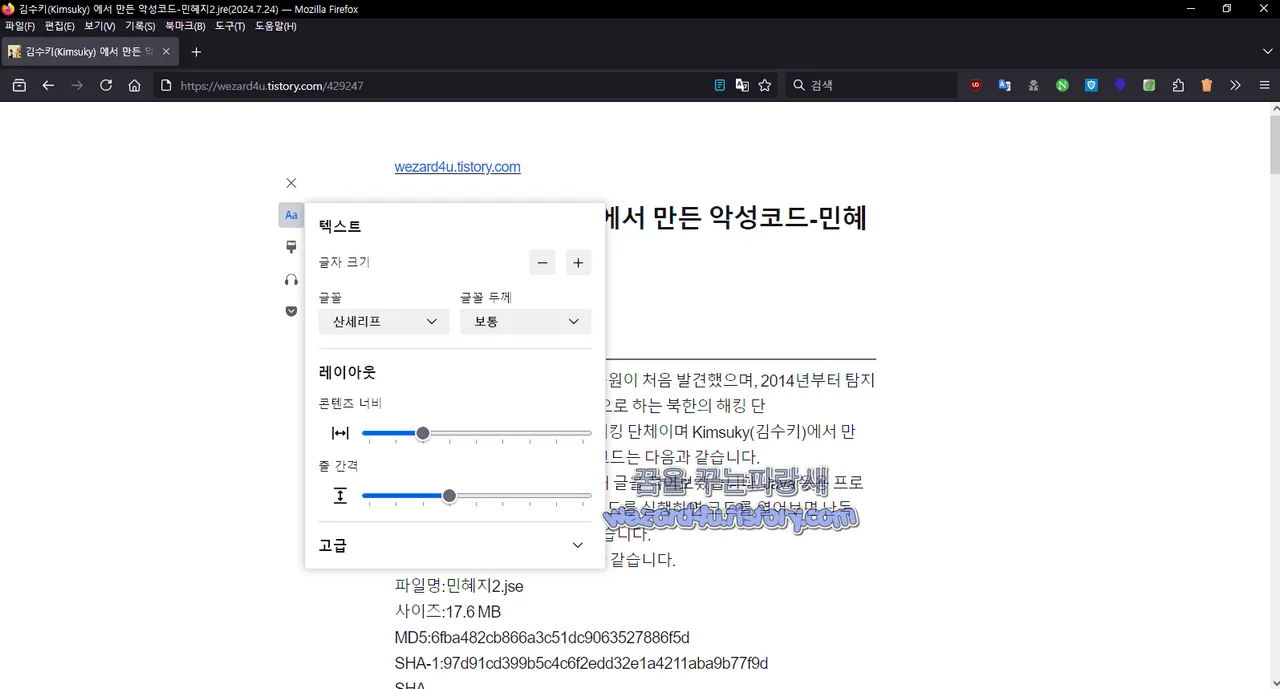

리더뷰 개선

리더 보기는 Firefox의 기사에 대한 향상된 가독성을 제공합니다. 방해 요소를 제거하고 일부 사용자 정의 옵션을 포함합니다. 지원되는 기사에서 단축키 F9를 사용하거나 Firefox가 적합한 웹페이지를 발견할 때 주소 표시 줄에 표시되는 리더 모드 아이콘을 활성화하여 실행할 수 있습니다.

텍스트 및 레이아웃 메뉴에서는 문자 간격, 단어 간격, 텍스트 정렬 등 더 많은 옵션을 제공합니다.

새로운 테마 메뉴에는 추가 대비 및 회색 옵션이 있습니다.

활성화 방법

about:config

browser.tabs.hoverPreview.enabled

또한, 텍스트, 배경 및 링크에 대해 사용자 정의 색상을 선택하는 옵션도 새로 추가되었습니다.

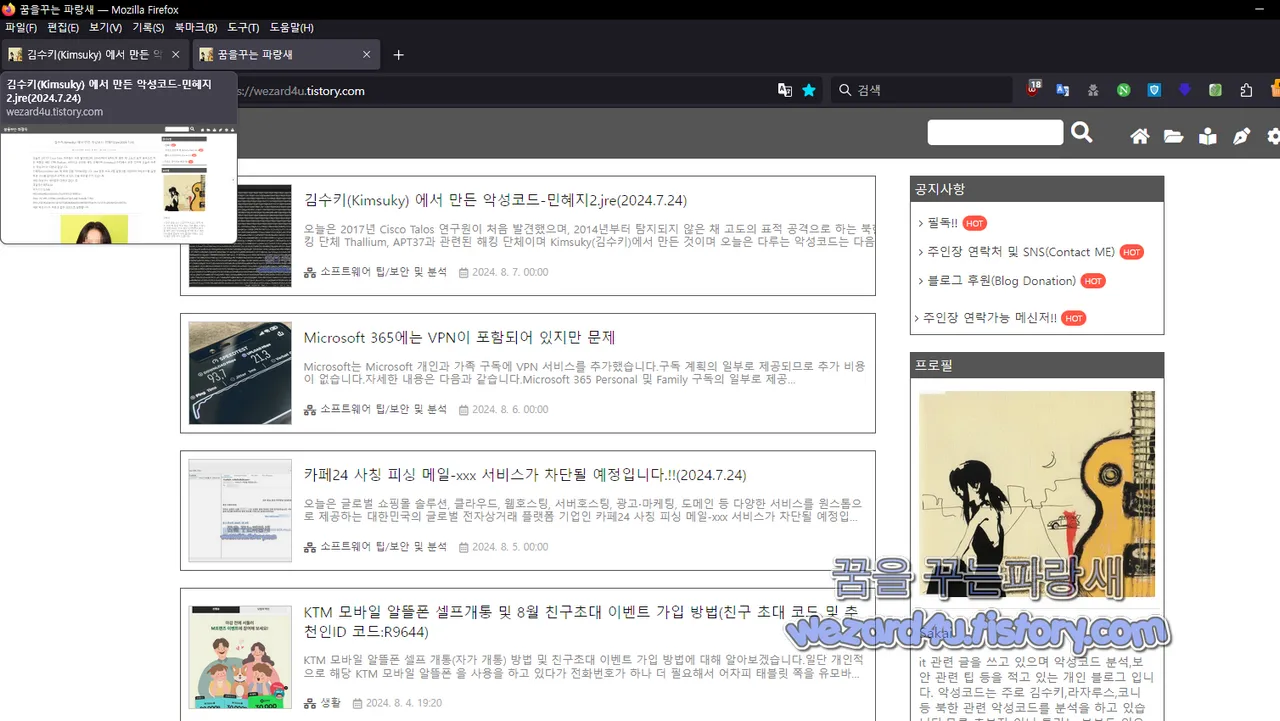

탭 미리 보기

파이어폭스의 배경 탭 위에 마우스를 올리면 웹페이지의 시각적 미리 보기가 표시

미리 보기에는 페이지의 제목, 도메인, 스냅 샷이 포함

이렇게 하면 특히 페이지 제목이 같거나 아이콘만 표시되는 경우 특정 탭을 더 쉽게 찾을 수 있음

참고: 해당 기능은 점진적으로 출시되고 있습니다. 다음과 같은 방법으로 즉시 활성화할 수 있습니다.

Firefox 주소 표시 줄에 about:config를 로드합니다.

browser.tabs.hoverPreview.enabled를 검색하세요.

해당 값이 True가 되도록 기본 설정을 전

이제 미리 보기가 활성화됩니다. 해당 기능을 원하지 않으면 값을 False로 전환하여 비활성화

HTTPS DNS 레코드는 Windows 11, Linux 및 Android 10+ 장치에서 운영 체제의 DNS 확인자를 사용하여 확인할 수 있음

보안 업데이트 내용

CVE-2024-7518: Fullscreen notification dialog can be obscured by document content

Description:Select options could obscure the fullscreen notification dialog. This could be used by a malicious site to perform a spoofing attack.

2024-7519: Out of bounds memory access in graphics shared memory handling

Description:Insufficient checks when processing graphics shared memory could have led to memory corruption. This could be leveraged by an attacker to perform a sandbox escape.

CVE-2024-7520: Type confusion in WebAssembly

Description:A type confusion bug in WebAssembly could be leveraged by an attacker to potentially achieve code execution.

CVE-2024-7521: Incomplete WebAssembly exception handing

Description

Incomplete WebAssembly exception handing could have led to a use-after-free.

CVE-2024-7522: Out of bounds read in editor component

Description:Editor code failed to check an attribute value. This could have led to an out-of-bounds read.

CVE-2024-7523: Document content could partially obscure security prompts

Description:A select option could partially obscure security prompts. This could be used by a malicious site to trick a user into granting permissions.

This issue only affects Android versions of Firefox.

CVE-2024-7524: CSP strict-dynamic bypass using web-compatibility shims

Description:Firefox adds web-compatibility shims in place of some tracking scripts blocked by Enhanced Tracking Protection. On a site protected by Content Security Policy in "strict-dynamic" mode, an attacker able to inject an HTML element could have used a DOM Clobbering attack on some of the shims and achieved XSS, bypassing the CSP strict-dynamic protection.

CVE-2024-7525: Missing permission check when creating a StreamFilter

Description:It was possible for a web extension with minimal permissions to create a StreamFilter which could be used to read and modify the response body of requests on any site.

CVE-2024-7526: Uninitialized memory used by WebGL

Description:ANGLE failed to initialize parameters which lead to reading from uninitialized memory. This could be leveraged to leak sensitive data from memory.

CVE-2024-7527: Use-after-free in JavaScript garbage collection

Description:Unexpected marking work at the start of sweeping could have led to a use-after-free.

CVE-2024-7528: Use-after-free in IndexedDB

Description:Incorrect garbage collection interaction in IndexedDB could have led to a use-after-free.

CVE-2024-7529: Document content could partially obscure security prompts

Description:The date picker could partially obscure security prompts. This could be used by a malicious site to trick a user into granting permissions.

CVE-2024-7530: Use-after-free in JavaScript code coverage collection

Description:Incorrect garbage collection interaction could have led to a use-after-free.

CVE-2024-7531: PK11_Encrypt using CKM_CHACHA20 can reveal plaintext on Intel Sandy Bridge machines

Description:Calling PK11_Encrypt() in NSS using CKM_CHACHA20 and the same buffer for input and output can result in plaintext on an Intel Sandy Bridge processor. In Firefox this only affects the QUIC header protection feature when the connection is using the ChaCha20-Poly1305 cipher suite. The most likely outcome is connection failure, but if the connection persists despite the high packet loss it could be possible for a network observer to identify packets as coming from the same source despite a network path change.

즉 파이어폭스 브라우저 사용자 분들은 보안 업데이트를 하고 사용을 하는 것을 매우 권장합니다.

'소프트웨어 팁 > 보안 및 분석' 카테고리의 다른 글

| 윈도우 10 KB5041580,윈도우 11 KB5041585 보안 업데이트 (0) | 2024.08.15 |

|---|---|

| 南海トラフ巨大地震(난카이 해곡 거대지진)을 악용한 클릭베이트(Clickbait) (0) | 2024.08.14 |

| 북한 해킹 단체 김수키(Kimsuky) 에서 만든 240903-회국회(정) 제1차 전체회의 의사일정안(결산,안건 상정,현안 보고)2024.8.1 (0) | 2024.08.13 |

| 김수키(Kimsuky) 에서 만든 연세대학교 웹메일 피싱 사이트 간단 분석(2024.8.11) (2) | 2024.08.12 |

| 나토(NATO-OTAN) 사칭 악성코드-CZ_army_NATO_coeration.zip(2024.8.5) (0) | 2024.08.08 |

| 김수키(Kimsuky) 에서 만든 악성코드-민혜지2.jre(2024.7.24) (0) | 2024.08.07 |

| Microsoft 365에는 VPN이 포함되어 있지만 문제 (4) | 2024.08.06 |

| 카페24 사칭 피싱 메일-xxx 서비스가 차단될 예정입니다.!!(2024.7.24) (0) | 2024.08.05 |